Вы ищете более комплексное решение для обеспечения сетевой безопасности? Давайте разберемся, в чем разница между VPN, SDP и ZTNA. VPN (виртуальные частные сети) уже более 25 лет помогают компаниям обеспечивать безопасный доступ для подключения филиалов, удаленных сотрудников и третьих лиц. Однако требования к сетям и коммуникациям постоянно меняются, а сложные угрозы кибербезопасности становятся все более распространенными.

Более того, исследования показывают, что в 55% компаний сотрудники часто работают удаленно, 50% данных компании хранится в “облаке”, а опасность может подстерегать как внутри периметра, так и снаружи. В результате VPN начинают показывать свой возраст, поскольку они не могут адекватно решать проблемы безопасности в новых условиях.

Ваш текущий поставщик VPN может оказаться не в состоянии модернизировать свою технологию, чтобы адаптироваться к угрозам безопасности, с которыми мы сталкиваемся сегодня. Именно здесь на помощь приходят программно-определяемые периметры (SDP) и доступ к сетям с нулевым доверием (ZTNA). Это подходы, схожие с VPN, но более инновационные, строгие и комплексные решения в области сетевой безопасности.

Что такое VPN, SDP и ZTNA?

Давайте разберемся!

Виртуальные частные сети (VPN)

VPN – это сетевое соединение, основанное на виртуальных защищенных туннелях между точками, обеспечивающих защиту пользователей в сетях общего пользования. VPN аутентифицируют пользователей, находящихся вне сети, перед тем как проложить туннель внутрь. Только пользователи, вошедшие в VPN, могут видеть и получать доступ к ресурсам и наблюдать за сетевой активностью.

Предположим, что вы используете VPN для просмотра Интернета. В этом случае ваш провайдер (ISP) и другие третьи лица не смогут следить за тем, какие сайты вы посещаете, какие данные передаете и получаете, поскольку VPN-сервер становится источником ваших данных. Он шифрует ваш интернет-трафик и скрывает вашу личность в Интернете в режиме реального времени. Таким образом, киберпреступники не могут перехватить ваш интернет-трафик и похитить вашу личную информацию.

Однако VPN имеют и ряд недостатков. Например, на момент изобретения традиционных VPN облачные вычисления и программное обеспечение как услуга (SaaS) еще не использовались. Когда создавались VPN, большинство компаний хранили свои данные во внутренних корпоративных сетях. Да и удаленная работа в ту эпоху была редкостью.

Недостатки VPN

Вот некоторые недостатки VPN, которые делают их небезопасными и неудобными для современных организаций:

- Открытые порты: VPN-концентраторы (сетевое оборудование, обеспечивающее VPN-соединения) используют открытые порты для установления VPN-соединений. Проблема в том, что киберпреступники часто нацеливаются на открытые порты и используют их для получения доступа к сетям.

- Доступ на сетевом уровне: После того как VPN аутентифицирует пользователей и пускает их в сеть, они получают неограниченный доступ, что подвергает сеть угрозам. В результате этого недостатка данные, приложения и интеллектуальная собственность компании становятся уязвимыми для атак.

- Неадекватная авторизация: В отличие от SDP и ZTNA, VPN не требуют идентификации ни пользователей, ни устройств, пытающихся получить доступ к сети. А поскольку пользователи постоянно используют некачественные пароли, не говоря уже о миллионах украденных учетных данных пользователей, выставленных на продажу в “темной паутине”, хакеры могут перехватить и обойти коды двухфакторной аутентификации на ваших учетных записях в Интернете.

- Уязвимости в программном обеспечении: Во многих популярных системах VPN были обнаружены проблемы с программным обеспечением, которые мошенники со временем смогли использовать. Киберпреступники ищут непропатченное программное обеспечение VPN, поскольку оно делает предприятия уязвимыми для атак. Это касается и тех пользователей VPN, которые не обновляют свое программное обеспечение даже в тех случаях, когда производители оперативно предлагают исправления.

- Неэффективная производительность: Концентраторы VPN могут создавать “дроссельные точки”, что приводит к низкой производительности, чрезмерным задержкам и в целом к плохому опыту для пользователя.

- Неудобство: Настройка VPN – дорогостоящая и трудоемкая процедура, требующая больших усилий со стороны службы безопасности и пользователей. Кроме того, VPN не являются надежным решением для обеспечения сетевой безопасности из-за типичных технологических уязвимостей, которые увеличивают площадь атаки.

Программно-определяемый периметр (SDP)

SDP, также называемый “черным облаком”, представляет собой подход к обеспечению компьютерной безопасности, позволяющий скрыть от посторонних глаз и злоумышленников инфраструктуру, подключенную к Интернету, такую как серверы, маршрутизаторы и другие активы компании, как в локальной сети, так и в “облаке”. SDP контролирует доступ к сетевым ресурсам организации на основе подхода, основанного на аутентификации личности. SDP аутентифицирует как устройство, так и пользователя, оценивая состояние устройства и проверяя личность пользователя.

Аутентифицированный пользователь получает свое зашифрованное сетевое соединение, к которому не может получить доступ ни один другой пользователь или сервер. В эту сеть также входят только те сервисы, доступ к которым был предоставлен пользователю. Это означает, что только авторизованные пользователи могут видеть и получать доступ к активам компании извне, но никто другой этого сделать не может. Это отличает SDP от VPN, которые накладывают ограничения на привилегии пользователей, предоставляя при этом неограниченный доступ к сети.

Zero Trust Network Access (ZTNA)

Решение ZTNA обеспечивает безопасный удаленный доступ к приложениям и сервисам на основе правил управления доступом. Другими словами, ZTNA не доверяет ни одному пользователю или устройству и ограничивает доступ к сетевым ресурсам, даже если пользователь уже обращался к этим ресурсам ранее. ZTNA гарантирует, что каждый человек и управляемое устройство, пытающиеся получить доступ к ресурсам сети с нулевым уровнем доверия, проходят жесткий процесс проверки и аутентификации, независимо от того, находятся ли они внутри или вне периметра сети.

После того как ZTNA установит доступ и подтвердит подлинность пользователя, система предоставляет ему доступ к приложению по защищенному зашифрованному каналу. Это обеспечивает дополнительный уровень безопасности корпоративных приложений и сервисов, скрывая IP-адреса, которые в противном случае были бы открыты для публичного доступа. Одним из лидеров в области решений ZTNA является компания “Perimeter 81”.

SDP в сравнении с VPN

SDP более безопасны, поскольку, в отличие от VPN, позволяющих всем подключенным пользователям иметь доступ ко всей сети, SDP позволяют пользователям иметь свое частное сетевое подключение. Пользователи могут получить доступ только к выделенным им ресурсам компании. SDP также могут быть более управляемыми, чем VPN, особенно если внутренним пользователям требуется несколько уровней доступа. Использование VPN для управления несколькими уровнями доступа к сети требует развертывания многочисленных VPN-клиентов.

При использовании СПД нет единого клиента, к которому подключаются все пользователи, использующие одни и те же ресурсы; вместо этого каждый пользователь имеет свое сетевое подключение. Это похоже на то, как если бы у каждого была своя личная виртуальная частная сеть (VPN). Кроме того, SDP проверяют устройства и пользователей перед доступом к сети, что значительно затрудняет злоумышленникам получение доступа к системе с использованием только украденных учетных данных.

SDP и VPN отличаются еще несколькими существенными характеристиками:

- SDP не ограничены географией или инфраструктурой. Это означает, что СПД можно использовать для защиты как локальной, так и облачной инфраструктуры, поскольку они являются программными, а не аппаратными.

- Многооблачные и гибридные облачные инсталляции также легко интегрируются с СПД.

- SDP позволяют подключать пользователей из любого места, не обязательно в пределах физической границы сети компании. Это означает, что SDP более удобны для управления удаленными командами.

VPN против ZTNA

В отличие от VPN, которые доверяют каждому пользователю и устройству внутри сети и предоставляют полный доступ к локальной сети, Zero Trust работает по принципу, согласно которому ни один пользователь, компьютер или сеть внутри или вне периметра не могут быть доверенными – по умолчанию. Безопасность Zero Trust гарантирует, что каждый, кто пытается получить доступ к сетевым ресурсам, проверяется и что пользователь имеет доступ только к тем сервисам, которые ему явно разрешены.

ZTNA проверяет состояние устройства, состояние аутентификации и местоположение пользователя для обеспечения доверия перед аутентификацией. Это решает типичную проблему VPN, когда удаленные пользователи BYOD (bring your own device) получают такой же доступ, как и пользователи в корпоративном офисе, хотя зачастую имеют меньше ограничений по безопасности. Еще одно отличие заключается в том, что, хотя классические VPN могут предотвращать доступ извне сети, по умолчанию они рассчитаны на доверие к пользователям внутри сети.

Они предоставляют пользователям доступ ко всем сетевым ресурсам. Проблема такой стратегии заключается в том, что, получив доступ к сети, злоумышленник получает полный контроль над всем, что в ней находится. Сеть с нулевым доверием также позволяет службам безопасности устанавливать политики управления доступом для конкретного места или устройства, чтобы не допустить подключения к сетевым сервисам компании непротестированных или уязвимых устройств.

Подводя итог, можно сказать, что ZTNA имеет множество преимуществ перед VPN:

- Более высокая безопасность – ZTNA создает плащ-невидимку вокруг пользователей и приложений.

- Удаленным сотрудникам и локальным пользователям доступны только выделенные облачные и внутренние серверные ресурсы компании.

- Более простое управление – ZTNA создана “с нуля” с учетом современных требований к сетевой безопасности, с учетом отличной производительности и простоты интеграции.

- Более высокая производительность – облачные решения ZTNA обеспечивают адекватную аутентификацию как пользователя, так и устройства, устраняя проблемы безопасности, возникающие при использовании VPN.

- Масштабируемость без особых усилий – ZTNA представляет собой облачную платформу, которая легко масштабируется и не требует установки какого-либо оборудования.

SDP против ZTNA

SDP (Software Defined Perimeters) и ZTNA (Zero Trust Networks Access) используют концепцию “темного облака” для того, чтобы неавторизованные пользователи и устройства не могли просматривать приложения и сервисы, к которым у них нет доступа. ZTNA и SDP предоставляют пользователям доступ только к тем ресурсам, которые им необходимы, что значительно снижает риск латерального перемещения, которое в противном случае было бы возможно при использовании VPN, особенно если скомпрометированная конечная точка или учетные данные позволяли сканировать и переходить к другим сервисам. По умолчанию SDP использует архитектуру нулевого доверия, что означает, что доступ будет закрыт, если пользователь не сможет удовлетворительно подтвердить свою личность.

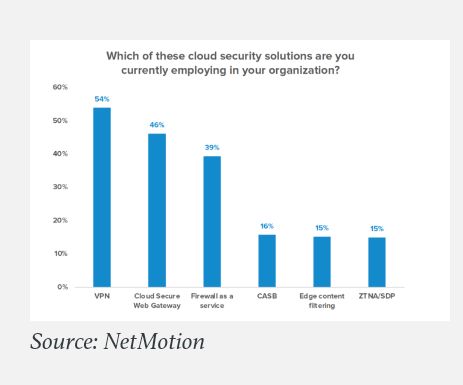

Интеграция существующей VPN с SDP и ZTNA

По данным недавнего опроса 750 ИТ-руководителей, проведенного компанией NetMotion, VPN по-прежнему остается самой популярной технологией защиты облачного доступа. В 2020 году более 54% компаний использовали VPN для обеспечения безопасного удаленного доступа, в то время как решения ZTNA и SDP применяли 15% компаний.

Еще одно исследование, проведенное компанией, показывает, что 45% предприятий планируют использовать VPN еще как минимум три года. Однако для создания более комплексного и безопасного сетевого соединения между пользователями и устройствами можно использовать SDP и ZTNA вместе с существующей VPN. Используя эти средства защиты, служба безопасности может легко настроить и автоматизировать доступ в зависимости от роли и потребностей сотрудника в организации. При этом доступ к конфиденциальным данным и приложениям может быть защищен, оставаясь беспрепятственным и ненавязчивым, независимо от того, где находятся сотрудники – в локальной сети или в “облаке”.

Заключительные слова

В ходе совместной работы сетевых специалистов, ИТ-специалистов и служб безопасности по минимизации атак и предотвращению угроз в своих организациях многие могут обнаружить, что инвестирование в решение SDP или ZTNA и включение его в существующую VPN является наиболее логичным решением. Они также обнаружат, что эти изменения в системе безопасности не обязательно должны быть быстрыми, разрушительными или дорогостоящими. Но они могут и должны быть весьма эффективными.