Краткое саммари:

Рекламное мошенничество — это тихая эпидемия цифрового маркетинга. Ежегодно мировой бизнес теряет до 44 миллиардов долларов из-за действий ботов и недобросовестных конкурентов.1 Для рядового рекламодателя это означает, что каждый пятый или десятый рубль бюджета может уходить в пустоту, не принося заявок и искажая аналитику. Однако, вопреки распространенному мнению, эти деньги не потеряны безвозвратно. Существуют технические и юридические механизмы, позволяющие доказать факт мошенничества и добиться компенсации от рекламных систем.

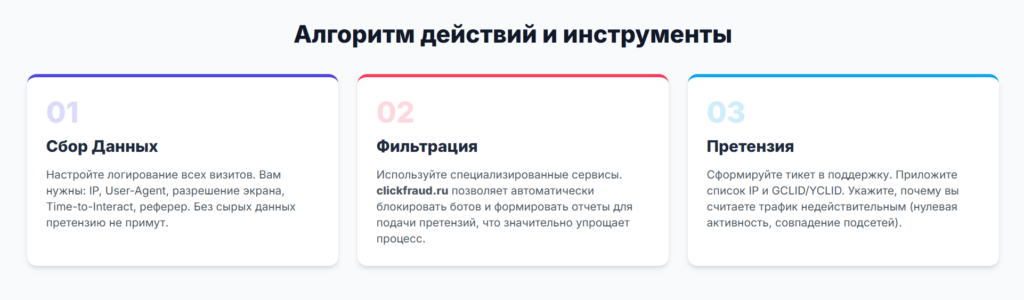

В данном исследовании мы детально разберем природу недействительного трафика (IVT), технические методы его обнаружения с помощью анализа серверных логов и SQL-запросов, а также предоставим пошаговые алгоритмы возврата средств в Яндекс.Директ и Google Ads. Вы узнаете, как отличить бота от человека, как правильно составить претензию в техподдержку и какие инструменты, включая сервис clickfraud.ru, помогут автоматизировать защиту. Материал предназначен для маркетологов, владельцев бизнеса и технических специалистов, желающих сохранить рекламный бюджет.

Анатомия рекламного мошенничества: как это работает изнутри

Чтобы эффективно бороться с врагом, нужно понимать, как он устроен. Скликивание (click fraud) — это не хаотичный процесс, а хорошо организованная индустрия с четкой иерархией и технологиями. Когда вы видите списание средств за клик, за этим может стоять сложная цепочка технических событий.

Эволюция ботов: от скриптов до эмуляции человека

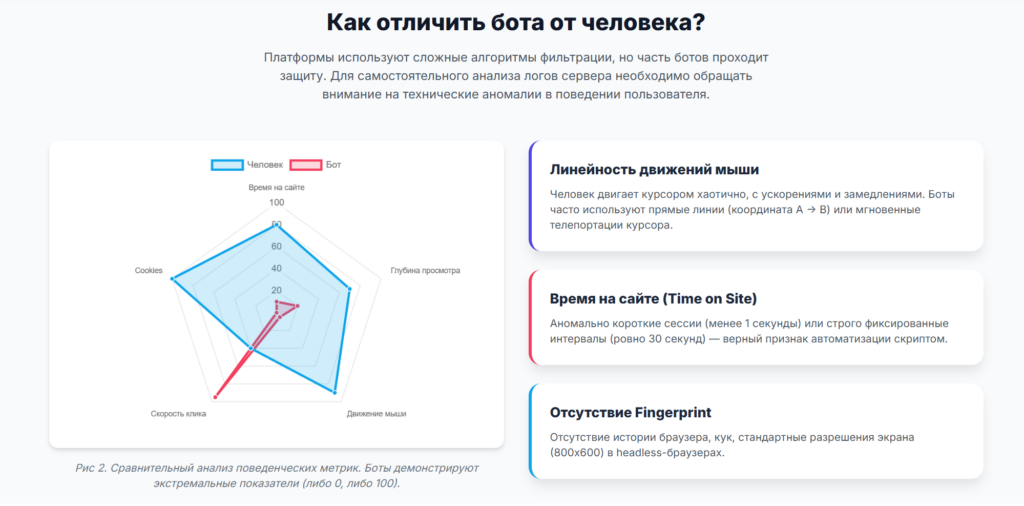

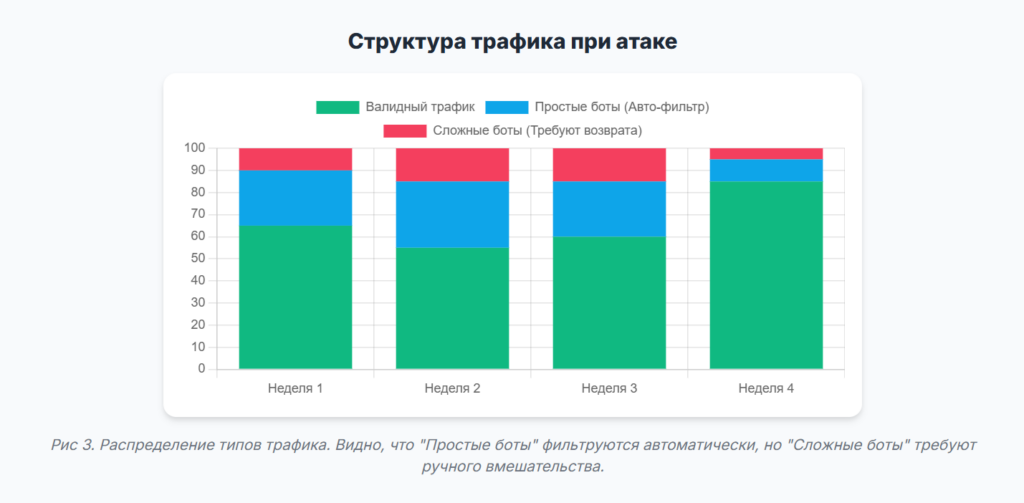

Рекламные сети, такие как Google и Яндекс, классифицируют недействительный трафик на две большие группы: общий (GIVT) и сложный (SIVT).2

- Примитивные боты (GIVT). Это простейшие скрипты, часто написанные на Python или PHP, которые просто отправляют HTTP-запросы на целевой URL. Они не загружают изображения, не выполняют JavaScript и легко вычисляются по отсутствию косвенных признаков браузера. Такой трафик фильтруется рекламными системами автоматически в 90% случаев.

- Сложные боты (SIVT). Это главная угроза современности. Такие боты используют реальные браузеры в “безголовом” режиме (headless browsers), например, через инструменты автоматизации Selenium или Puppeteer. Они загружают весь контент страницы, выполняют скрипты метрик, могут имитировать движения мыши и даже прокрутку страницы.

Типология угроз

В таблице ниже представлены основные виды мошенничества, с которыми сталкиваются рекламодатели в поиске и сетях.

| Тип угрозы | Техническая реализация | Цель атаки |

| Скликивание конкурентами | Ручное прокликивание или наем фрилансеров на буксах (click farms) | Истощение дневного бюджета жертвы, чтобы убрать ее из выдачи.1 |

| Ботнеты | Сеть зараженных устройств (IoT, телефоны, ПК), управляемая удаленно | Массовая генерация кликов с уникальных домашних IP-адресов. |

| Ad stacking (стекинг) | Размещение нескольких объявлений друг под другом в одном слоте | Получение оплаты за показы/клики, которые пользователь не видел.3 |

| Pixel stuffing | Размещение рекламы в невидимом пикселе 1×1 | Накрутка показов (CPM) без реального контакта с аудиторией.3 |

| Location fraud | Использование VPN и прокси для подмены геопозиции | Скликивание дорогой рекламы (например, московской) из дешевых регионов. |

Экономика атаки

Мотивация атакующих всегда финансовая. В случае с конкурентами — это прямая выгода от ухода соперника с аукциона. В деле Motogolf.com vs. Competitor истец доказал, что конкурент намеренно скликивал его объявления, чтобы “исчерпать” бюджет и занять лучшие позиции.4 В случае с вебмастерами (паблишерами) в РСЯ (Рекламная сеть Яндекса) или КМС (Контекстно-медийная сеть Google) — это заработок на кликах по рекламе, размещенной на их сайтах.

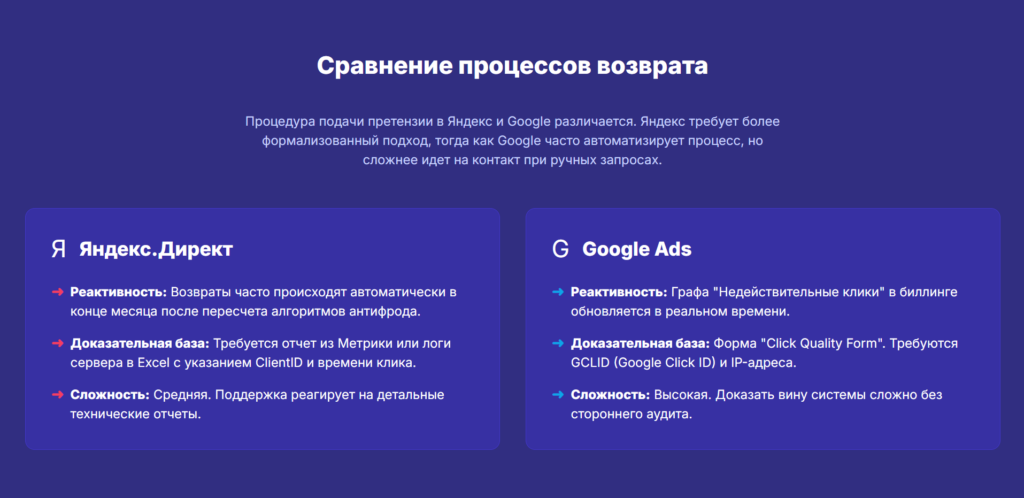

Политика и механизмы возврата средств в Google Ads

Google Ads обладает одной из самых продвинутых систем фильтрации трафика в мире, но она не идеальна. Понимание того, как Google классифицирует клики, критически важно для получения возврата.

Автоматическая фильтрация в реальном времени

Первая линия обороны Google работает в момент клика. Алгоритмы анализируют более 100 параметров: IP-адрес, время клика, наличие дублей. Если система определяет клик как недействительный, он отфильтровывается мгновенно. Рекламодатель даже не видит списания средств, а в отчетах эти клики помечаются как “Invalid clicks” (Недействительные клики).2

Это “невидимая” защита, которая экономит бюджет без вашего участия.

Реактивный возврат (refunds)

Второй уровень защиты — пост-анализ. Центр качества трафика Google (Ad Traffic Quality Team) постоянно переобучает модели. Если сегодня алгоритм не распознал новую бот-сеть, но выявил её через неделю, система проведет перерасчет.

- Как это выглядит: В разделе “Транзакции” или “Сводка платежных данных” вы увидите корректировку с пометкой “Invalid activity” (Недействительная активность).5

- Сроки: Google может вернуть деньги за активность, произошедшую за последние два месяца, но процесс зачисления средств на карту занимает до 2 недель.5

Ручная подача претензии: когда автоматика не сработала

Если вы видите явные признаки атаки (резкий рост CTR, падение конверсии, странные визиты), а автоматических возвратов нет, необходимо инициировать расследование.

Алгоритм действий для Google Ads:

- Подготовка данных. Google требует фактов. Слов “мне кажется, меня скликивают” недостаточно. Вам нужно собрать логи (подробнее об этом в разделе технического анализа).

- Заполнение формы. Используйте официальную форму “Click Quality Form”.

- Customer ID: Укажите ID именно того аккаунта, где была атака.6

- Даты: Укажите точный период начала и конца аномалии. Важно: Google не рассматривает запросы по трафику старше 60 дней.6

- Доказательства: Загрузите файл с GCLID (Google Click ID), IP-адресами и временными метками.

- Ожидание решения. Расследование может занять от нескольких дней до нескольких недель. В случае положительного решения, средства вернутся на баланс аккаунта в виде кредита (“promotional credit”) или прямой корректировки баланса.

Важный нюанс: Google прямо заявляет, что не гарантирует фильтрацию 100% недействительного трафика, снимая с себя ответственность за пропущенные клики в рамках пользовательского соглашения.7 Это делает самостоятельный мониторинг обязанностью рекламодателя.

Специфика возврата средств в Яндекс.Директ

Яндекс.Директ, являясь доминирующей системой в рунете, имеет свои особенности борьбы с фродом. Система “Антифрод” Яндекса использует технологию машинного обучения MatrixNet и CatBoost для анализа каждого клика.

Как работает антифрод Яндекса

Процесс фильтрации происходит в несколько этапов:

- Онлайн-фильтрация: Отсеивание явных ботов (например, поисковых роботов, которые случайно перешли по ссылке) в момент клика.

- Оффлайн-фильтрация: Периодический анализ накопленной статистики. Яндекс может признать клики недействительными спустя некоторое время, когда накопится достаточно данных о поведении конкретной подсети или группы пользователей.

Возвращенные средства не перечисляются на расчетный счет компании, а возвращаются на баланс общего счета аккаунта в Директе. Из отчетов такие клики и конверсии удаляются.8

Сложности взаимодействия с поддержкой

В отличие от Google, где форма подачи претензии более структурирована, общение с Яндексом часто требует большей настойчивости.

- Доказательная база: Яндекс скептически относится к сторонним счетчикам, если они не коррелируют с данными Яндекс.Метрики. Поэтому аргументацию лучше строить на данных самой Метрики (вебвизор, время на сайте, роботность) и серверных логов.

- Финансовые аспекты: Признание фрода означает для Яндекса уменьшение выручки. В спорных ситуациях (например, судебное дело ООО “Комфер” против ФАС и Яндекса, где рассматривались вопросы добросовестности рекламы) компания занимает жесткую оборонительную позицию.9 Добиться возврата через суд крайне сложно, поэтому упор нужно делать на досудебное урегулирование и технические доказательства.

Техническая диагностика: работа с серверными логами

Самый надежный способ доказать факт скликивания — предоставить “сырые” данные (raw data) с вашего веб-сервера. Логи сервера невозможно подделать, и они содержат информацию, которую не видит ни одна система аналитики на клиенте (потому что боты могут блокировать выполнение JS-скриптов Метрики/Analytics).

Настройка логирования nginx

Если ваш сайт работает на Nginx, стандартный формат логов может быть недостаточен. Рекомендуется добавить параметры времени обработки запроса и ID запроса.

Откройте файл конфигурации nginx.conf и найдите секцию http. Добавьте или измените формат логов:

Nginx

log_format main_extended ‘$remote_addr – $remote_user [$time_local] “$request” ‘

‘$status $body_bytes_sent “$http_referer” ‘

‘”$http_user_agent” “$http_x_forwarded_for” ‘

‘$request_time $upstream_response_time’;

Этот формат позволит видеть не только кто пришел ($remote_addr), но и как долго сервер обрабатывал запрос ($request_time). Боты часто создают аномально короткие или аномально длинные сессии.10

Анализ логов через командную строку

Для быстрого анализа (“экспресс-диагностики”) не обязательно покупать дорогой софт. Инструменты Linux grep, awk и sort позволяют выявить атаку за минуты.

Поиск топ-10 ip-адресов по активности

Выполните эту команду в консоли сервера, чтобы увидеть, с каких IP идет больше всего запросов:

Bash

awk ‘{print $1}’ /var/log/nginx/access.log | sort | uniq -c | sort -nr | head -n 10

- awk ‘{print $1}’ — берет первый столбец (IP-адрес).

- sort — сортирует их для группировки.

- uniq -c — считает количество повторений каждого уникального IP.

- sort -nr — сортирует результат по убыванию количества (числовой реверс).

- head -n 10 — показывает только верхние 10 результатов.10

Если вы видите, что один IP сделал 500 запросов к посадочной странице за час — это с вероятностью 99% бот.

Выявление подозрительных user-agents

Боты часто представляются утилитами для скачивания сайтов или скриптами.

Bash

grep -iE ‘curl|wget|python|scrapy|bot|crawler|headless’ /var/log/nginx/access.log | less

Эта команда ищет в логах строки, содержащие названия популярных библиотек для парсинга.12 Реальный пользователь не заходит на сайт через python-requests/2.25.1.

Проверка “fake googlebot”

Умные боты маскируются под Googlebot, чтобы обойти защиту. Проверить их подлинность можно через обратный DNS-запрос (Reverse DNS).

- Найдите IP, который представляется как Googlebot.

- Выполните команду host [IP-адрес].

- Если в ответе нет домена googlebot.com или google.com, это фейк.13

Пример скрипта на Bash для массовой проверки (концепт):

Bash

# Псевдокод логики проверки

ip=”66.249.66.1″

domain=$(host $ip | awk ‘{print $NF}’)

if [[ $domain == *”googlebot.com.” ]]; then

echo “Valid Googlebot”

else

echo “FAKE Bot detected from $ip”

fi

Такой анализ позволяет собрать список IP, которые нужно немедленно заблокировать.

Глубокий анализ данных: sql и python подходы

Когда объем трафика велик (миллионы хитов), ручной просмотр логов невозможен. Здесь на помощь приходят SQL-запросы к аналитическим базам данных (например, ClickHouse) и скрипты на Python.

Sql-паттерны поиска фрода

Загрузив логи в базу данных, вы можете искать сложные паттерны поведения.14

Паттерн: “быстрые клики” (rapid fire)

Боты часто совершают серию кликов за очень короткое время.

SQL

SELECT

ip_address,

COUNT(*) as request_count,

MAX(timestamp) – MIN(timestamp) as duration

FROM access_logs

WHERE request_url LIKE ‘%/landing-page%’

GROUP BY ip_address

HAVING COUNT(*) > 5 AND duration < 10; — более 5 запросов за 10 секунд

Паттерн: география против языка

Несоответствие IP-адреса и языковых настроек браузера — частый признак прокси.

SQL

SELECT ip_country, browser_language, COUNT(*)

FROM visits

WHERE ip_country = ‘RU’ AND browser_language NOT LIKE ‘ru%’

GROUP BY ip_country, browser_language;

Если вы видите тысячи визитов из России с китайским языком браузера — это ферма кликов или VPN-трафик.

Паттерн: кластеризация по отпечаткам

Если вы собираете Fingerprint (разрешение экрана + User-Agent), можно найти ботнет, работающий с разных IP, но с одного “железа”.

SQL

SELECT fingerprint_hash, COUNT(DISTINCT ip_address) as unique_ips

FROM sessions

GROUP BY fingerprint_hash

HAVING unique_ips > 10;

Этот запрос покажет устройства, которые меняют IP, но остаются тем же “компьютером”.16

Python-скрипт для анализа логов

Python с библиотекой Pandas — идеальный инструмент для маркетолога-аналитика.

Python

import pandas as pd

import re

# Читаем лог-файл (пример для CSV формата)

df = pd.read_csv(‘server_logs.csv’)

# Фильтрация по времени суток (боты не спят)

df[‘timestamp’] = pd.to_datetime(df[‘timestamp’])

df[‘hour’] = df[‘timestamp’].dt.hour

# Считаем активность ночью (например, с 2 до 5 утра)

night_traffic = df[(df[‘hour’] >= 2) & (df[‘hour’] <= 5)]

ip_counts = night_traffic[‘ip_address’].value_counts()

# Выявляем IP, которые активны только ночью

suspicious_ips = ip_counts[ip_counts > 50].index.tolist()

print(f”Обнаружено {len(suspicious_ips)} подозрительных ночных IP.”)

# Далее этот список можно экспортировать для блокировки

Такой подход позволяет находить аномалии, которые не видны на агрегированных графиках в Метрике.17

Решения и инструменты: обзор сервисов защиты

Ручной анализ хорош для разовых расследований, но для постоянной защиты эффективнее использовать специализированные SaaS-решения. Они работают 24/7 и реагируют на угрозы быстрее человека.

Clickfraud.ru — решение для российского рынка

С учетом специфики Яндекс.Директа, сервис clickfraud.ru (ООО “Интернет Защита”) является одним из наиболее релевантных инструментов для рунета.18

Ключевые преимущества:

- Глубокая интеграция с Яндекс.Директ. Сервис подключается по API и может автоматически добавлять IP-адреса ботов в список заблокированных на уровне кампании. Учитываются лимиты Яндекса (ротация адресов в списке блокировки).

- Связка с Яндекс.Метрикой. Это уникальная фича. clickfraud.ru умеет помечать сессии ботов специальным параметром (например, isBadSession) и отправлять эти данные в Метрику.

- Как это работает: Вы создаете в Метрике сегмент “Визиты с параметром isBadSession”.

- В Директе ставите корректировку ставок “-100%” для этого сегмента.

- Итог: боты, которые уже были на сайте, больше никогда не увидят вашу рекламу (даже если сменят IP, но останется Cookie/ClientID).20

- Юридическая чистота. Сервис является российским юридическим лицом, что упрощает документооборот и оплату для компаний из РФ.

Процесс интеграции:

- Регистрация и установка кода отслеживания на сайт.

- Авторизация через Яндекс ID для доступа к API Директа.

- Настройка правил блокировки (поведенческие факторы, лимиты кликов).

Зарубежные альтернативы: ClickCease и Fraud Blocker

Для тех, кто активно работает с Google Ads и Facebook, мировым стандартом является ClickCease.

- ClickCease: Обеспечивает защиту Google Ads в реальном времени. Если сервис детектирует клик бота, он посылает сигнал в Google Ads API для блокировки IP менее чем за 3 секунды.22 Также имеет функцию записи экрана (видео сессии), что является “железобетонным” доказательством для техподдержки Google.23

- Fraud Blocker: Фокусируется на скоринге качества трафика, присваивая каждому визиту “Fraud Score”. Хорош для аналитики, но функционал для Яндекса отсутствует или ограничен.24

Сравнительная таблица сервисов

| Характеристика | Clickfraud.ru | ClickCease | Fraud Blocker |

| Основная специализация | Яндекс.Директ + Google | Google Ads + Facebook | Google Ads |

| Блокировка по IP | Да (с ротацией для Яндекса) | Да (Google API) | Да |

| Интеграция с Метрикой | Да (сегменты) | Нет | Нет |

| Запись сессий | Нет | Да | Нет |

| Авто-претензии (Refunds) | Помощь в составлении | Автоматическая генерация | Экспорт отчетов |

| Язык интерфейса | Русский | Английский | Английский |

Рекомендация: Если ваш бюджет распределен 80/20 в пользу Яндекса, выбирайте clickfraud.ru. Если вы работаете на международный рынок через Google — ClickCease будет эффективнее.

Юридический аспект и судебная практика

Борьба за возврат средств часто выходит за рамки технического спора и переходит в юридическую плоскость. Однако судебная практика в России показывает, что выигрывать такие дела против гигантов сложно.

Дело ООО “Комфер” против ФАС и Яндекса

Показательным является арбитражное дело № А40-199823/23, где истец (ООО “Комфер”) пытался оспорить действия Яндекса и регулятора. Хотя суть спора касалась закона о рекламе, в ходе разбирательства затрагивались вопросы ответственности площадки за размещение. Суд встал на сторону Яндекса и ФАС, подтвердив, что площадка действует в рамках оферты и законодательства, если предоставляет услуги по размещению, а не гарантирует результат.9

Вывод: Суды склонны доверять внутренней статистике рекламных систем, если у истца нет железобетонной доказательной базы, заверенной независимой экспертизой.

Дело Motogolf.com (США)

В западной практике есть успешные кейсы. Компания Motogolf.com подала в суд на конкурента за скликивание. Благодаря логам и данным провайдера, удалось доказать, что сотрудники конкурента физически кликали по объявлениям, чтобы “выбить” Motogolf из аукциона. Суд признал это нарушением закона и присудил компенсацию ущерба.1

Как правильно составить претензию (Досудебный порядок)

Чтобы повысить шансы на возврат без суда, претензия должна быть составлена юридически грамотно и технически обоснованно.

Структура идеальной претензии в Яндекс/Google:

- Вводная часть: Номер договора (оферты), номер аккаунта, номер кампании.

- Фактология: “В период с [дата] по [дата] зафиксирован аномальный рост списаний средств…”

- Техническое обоснование: “Согласно анализу серверных логов (приложение 1), 45% кликов совершено с подсети IP 192.168.x.x с интервалом менее 200 мс. User-Agent данных запросов идентичен и устарел (Chrome 55). Показатель отказов (Bounce Rate) для этого сегмента составляет 100%, время на сайте — 0 секунд.”

- Ссылка на оферту: “В соответствии с пунктом [X] Оферты, Услуги считаются оказанными надлежащим образом только при условии обеспечения качественного трафика. Недействительные клики не несут коммерческой ценности.”

- Требование: “Прошу признать данные клики недействительными, произвести перерасчет и вернуть средства в размере [Сумма] руб. на баланс аккаунта.”

Избегайте эмоций. Оперируйте только цифрами и логами.

Лучшие практики защиты (Best Practices)

Чтобы не пришлось возвращать деньги, лучше предотвратить их потерю.

- Honeypot (Горшочек с медом): Добавьте в формы на сайте невидимое поле input type=”text” style=”display:none”. Реальный пользователь его не видит и не заполнит. Бот, сканирующий код, заполнит все поля. Все заявки с заполненным скрытым полем можно смело отправлять в спам, а IP блокировать.

- Отключение мобильных приложений в РСЯ: В сетях (Google KMS / Яндекс РСЯ) огромный процент случайных кликов идет из мобильных игр (дети, случайные нажатия). Исключайте площадки категорий “Games” и “Mobile Apps” на старте кампаний.

- Гео-фенсинг: Если вы работаете в Москве, жестко отключите показы во всех остальных регионах и странах. Ботнеты часто используют дешевые IP из Индии, Вьетнама или регионов РФ.

- Проверка реферреров: Анализируйте поле referer в логах. Если клик по рекламе пришел якобы с поиска Яндекса, но реферрер пустой или странный — это признак программного перехода (Direct traffic, маскирующийся под Organic/Paid).

Мини-FAQ

Вопрос 1: Может ли Яндекс забанить меня за использование сервисов типа clickfraud.ru?

Ответ: Нет, использование внешних систем аналитики и защиты не запрещено правилами. Более того, эти сервисы работают через официальное API Яндекса, используя легальные методы управления ставками и блокировками IP.

Вопрос 2: Блокировка по IP бесполезна, ведь у ботов динамические IP?

Ответ: Это миф. Да, домашние IP меняются, но ботнеты часто используют конечный пул прокси-адресов. Блокировка “здесь и сейчас” сбивает атаку. Кроме того, современные сервисы блокируют не только по IP, но и по цифровому отпечатку (Fingerprint) и ClientID через Метрику, что работает даже при смене IP.

Вопрос 3: Сколько времени занимает возврат денег от Google?

Ответ: Автоматические корректировки происходят в течение месяца. Если вы подали ручную заявку (Click Quality Form), ответ обычно приходит в течение 1-2 недель. Сам возврат средств на карту (при закрытии аккаунта) может занять до 10-14 рабочих дней, плюс время обработки банком.5

Вопрос 4: Как понять, что это не просто плохой сайт, а именно скликивание?

Ответ: Смотрите на конверсию и паттерны. Если у вас было 5% конверсии, а стало 0.1% при том же трафике — это подозрительно. Если “люди” проводят на сайте ровно 1 секунду или, наоборот, висят часами без действий — это боты. Реальные пользователи ведут себя разнообразно (разное время, глубина просмотра).

Вопрос 5: Стоит ли идти в суд ради 50 000 рублей?

Ответ: Экономически нецелесообразно. Расходы на юристов, нотариальное заверение скриншотов (обязательно для суда) и техническую экспертизу превысят сумму иска. Суд имеет смысл при ущербе от 500 000 рублей и выше, либо как принципиальная позиция крупного бренда.

Вопрос 6: Помогает ли файл robots.txt от скликивания?

Ответ: Нет. robots.txt — это “джентльменское соглашение” для добропорядочных поисковых роботов. Вредоносные боты его полностью игнорируют.

Вопрос 7: Какие документы нужны для возврата денег юрлицу в Яндексе?

Ответ: Если вы хотите вывести деньги с баланса Директа на расчетный счет (возврат аванса), потребуется официальное письмо-заявление с подписью и печатью, а также акт сверки. Процедура строго бюрократизирована. Если речь о возврате за клики на баланс, достаточно переписки с поддержкой.

Источники

- Top 7 Case Studies Of Competitor Click Fraud – ClickPatrol™, дата последнего обращения: ноября 26, 2025, https://clickpatrol.com/top-7-case-studies-of-competitor-click-fraud/

- Managing invalid traffic – Google Ads Help, дата последнего обращения: ноября 26, 2025, https://support.google.com/google-ads/answer/11182074?hl=en

- Invalid activity – Google Ad Traffic Quality, дата последнего обращения: ноября 26, 2025, http://www.google.com/ads/adtrafficquality/invalid-activity/

- 5 Case Studies of Malicious Competitor Click Fraud – ClickCease, дата последнего обращения: ноября 26, 2025, https://www.clickcease.com/blog/5-cases-studies-of-malicious-competitor-click-fraud/

- Requesting refunds – Google Ads Help, дата последнего обращения: ноября 26, 2025, https://support.google.com/google-ads/answer/1703646?hl=en

- Invalid traffic and bot clicks on my campaigns. Looking for a refund on promotional credit., дата последнего обращения: ноября 26, 2025, https://support.google.com/google-ads/thread/341491535/invalid-traffic-and-bot-clicks-on-my-campaigns-looking-for-a-refund-on-promotional-credit?hl=en

- We protect you from invalid activity and advertising fraud – Google, дата последнего обращения: ноября 26, 2025, https://www.google.com/ads/adtrafficquality/

- Invalid traffic protection | Yandex Direct, дата последнего обращения: ноября 26, 2025, https://yandex.ru/support/direct/en/technologies-and-services/antifraud

- Решение по делу № А40-199823/2023 от 22.11.2023 – Кодексы и Законы РФ, дата последнего обращения: ноября 26, 2025, https://www.zakonrf.info/arbsud/doc-895dcef5-481e-50af-a969-95686c445af1/

- NGINX Logging Guide: Best Practices, Setup & Optimization – Edge Delta, дата последнего обращения: ноября 26, 2025, https://edgedelta.com/company/knowledge-center/nginx-logging-guide

- NGINX Logs Explained: Access and Error Log Guide – DigitalOcean, дата последнего обращения: ноября 26, 2025, https://www.digitalocean.com/community/tutorials/nginx-access-logs-error-logs

- Killing Bots at the Gate: Detecting Malicious Crawlers with Nginx – DEV Community, дата последнего обращения: ноября 26, 2025, https://dev.to/lovestaco/killing-bots-at-the-gate-detecting-malicious-crawlers-with-nginx-3m6a

- Verify Requests from Google Crawlers and Fetchers, дата последнего обращения: ноября 26, 2025, https://developers.google.com/crawling/docs/crawlers-fetchers/verify-google-requests

- How to build a real-time fraud detection system – Tinybird, дата последнего обращения: ноября 26, 2025, https://www.tinybird.co/blog/how-to-build-a-real-time-fraud-detection-system

- Detecting Fraud with SQL: Patterns, Time Series, and Anomalies | by Code With Hannan, дата последнего обращения: ноября 26, 2025, https://medium.com/@CodeWithHannan/detecting-fraud-with-sql-patterns-time-series-and-anomalies-5fa7fba4c3aa

- Finding records which might indicate fraudulent activities with SQL – Stack Overflow, дата последнего обращения: ноября 26, 2025, https://stackoverflow.com/questions/76393333/finding-records-which-might-indicate-fraudulent-activities-with-sql

- hypothesis/user-agent-analysis: Scripts for parsing and analyzing user agent information from access logs – GitHub, дата последнего обращения: ноября 26, 2025, https://github.com/hypothesis/user-agent-analysis

- ClickFraud – База знаний eLama, дата последнего обращения: ноября 26, 2025, https://help.elama.ru/article/51531

- Как защитить свою рекламу с оплатой за клик от скликивания – Clickfraud, дата последнего обращения: ноября 26, 2025, https://clickfraud.ru/kak-zashhitit-svoyu-reklamu-s-oplatoj-za-klik-ot-sklikivaniya/

- Блокировка ботов по IP в Яндекс.Директ и Google.Ads – Защита от скликивания рекламы – Clickfraud, дата последнего обращения: ноября 26, 2025, https://clickfraud.ru/faq/blokirovka-botov-po-ip-v-yandeks-direkt-i-google-ads/

- Что нужно сделать, чтобы данные начали поступать в сегмент? – Защита от скликивания рекламы – Clickfraud, дата последнего обращения: ноября 26, 2025, https://clickfraud.ru/faq/sozdanie-segmenta-yandeks-metrika/

- Frequently Asked Questions & Answers | ClickCease™ Faqs, дата последнего обращения: ноября 26, 2025, https://www.clickcease.com/faq.html

- ClickGuard vs ClickCease – The Best Click Fraud Software?, дата последнего обращения: ноября 26, 2025, https://www.clickcease.com/lp/clickguard.html

- Contact Us – Fraud Blocker™, дата последнего обращения: ноября 26, 2025, https://fraudblocker.com/contact-us

- Refunds to Yandex Direct clients, дата последнего обращения: ноября 26, 2025, https://yandex.com/support/direct/payments/refund.html