Управление безопасностью облачных сред позволяет непрерывно контролировать облачную среду, обеспечивать видимость, выявлять и устранять уязвимости и прогнозировать потенциальные риски. Обеспечить безопасность облачной среды сегодня непросто из-за ее динамичного характера и того, как она подключается и отключается к сотням сетей и других ресурсов. Отсутствие надлежащей видимости может привести к незамеченным неправильным конфигурациям и другим недостаткам безопасности, которыми могут воспользоваться злоумышленники и получить несанкционированный доступ к инфраструктуре. Как правило, неправильные и небезопасные конфигурации увеличивают площадь атаки, облегчая злоумышленникам задачу. В конечном итоге это приводит к раскрытию конфиденциальной или секретной информации, штрафам за несоблюдение требований, финансовым и репутационным потерям и другим рискам. В идеале развертывание Cloud Security Posture Management (CSPM) обеспечивает соответствие безопасности облачной среды лучшим практикам, установленным правилам и ожиданиям.

Что такое управление безопасностью облачных сред (CSPM)?

Cloud Security Posture Management (CSPM) – это набор инструментов и практик, позволяющих организациям оценивать облако, выявлять и устранять неправильные конфигурации, нарушения нормативных требований и другие риски безопасности. Хотя некоторые поставщики облачных услуг, такие как Amazon AWS, Google Cloud, Microsoft и другие, имеют встроенные возможности CSPM, организациям, работающим на других платформах, которые их не предлагают, следует рассмотреть возможность использования сторонних инструментов. Эти решения играют важную роль в обеспечении безопасности облачных вычислений, выявляя, устраняя или предупреждая ИТ-команды о неправильной конфигурации системы безопасности, рисках, несоответствии требованиям и других уязвимостях. Некоторые инструменты обеспечивают автоматическое обнаружение и устранение недостатков. Помимо обнаружения и снижения рисков, инструмент CSPM обеспечивает непрерывный мониторинг и видимость состояния облачной безопасности организации. Кроме того, некоторые инструменты предоставляют рекомендации по укреплению безопасности.

Почему важно управление безопасностью облачных сред?

Поскольку облако включает в себя широкий спектр различных технологий и компонентов, организациям становится сложно уследить за всем, особенно если у них нет подходящих инструментов. Любая организация, использующая облачные сервисы, должна рассмотреть возможность использования инструмента CSPM. Особенно это важно для организаций с критически важными рабочими нагрузками, в отраслях с высоким уровнем регулирования, а также для тех, кто имеет несколько учетных записей облачных сервисов.

Преимущества использования CSPM включают:

- Выполнение непрерывного сканирования и определение уровня безопасности в режиме реального времени.

- Позволяет организации получить непрерывную видимость всей облачной инфраструктуры.

- Автоматическое обнаружение и устранение ошибок в конфигурации и проблем с соблюдением нормативных требований

- Проведение сравнительного анализа и аудита соответствия требованиям, чтобы убедиться, что организация следует лучшим практикам.

Несмотря на гибкость и производительность, которые обеспечивает облачная инфраструктура, она страдает от широкого спектра проблем безопасности, особенно когда неправильная конфигурация и другие неэффективные методы увеличивают площадь атаки. Для их решения организациям следует внедрить инструменты CSPM для обеспечения видимости, выявления и устранения рисков. Типичный инструмент CSPM осуществляет непрерывный мониторинг облачной инфраструктуры и генерирует оповещения при обнаружении проблем. В зависимости от проблемы инструмент может автоматически устранить риск. В противном случае оперативное оповещение позволит службам безопасности, разработчикам или другим командам своевременно устранить проблему. Кроме того, CSPM позволяет организациям выявлять и устранять любые пробелы, существующие между текущим и желаемым состоянием облачной среды.

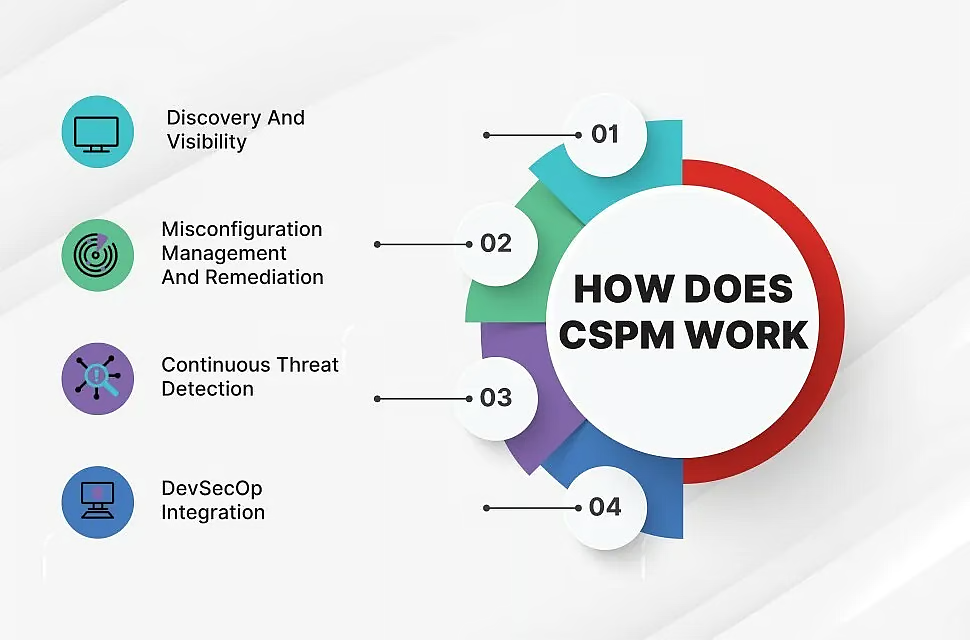

Как работает CSPM?

Решение CSPM обеспечивает непрерывный мониторинг и визуализацию облачной инфраструктуры, позволяя обнаруживать и классифицировать различные облачные компоненты и оценивать существующие и потенциальные риски. Большинство инструментов сравнивают активные политики и конфигурации с заданным базовым уровнем, чтобы выявить отклонения и риски. Кроме того, некоторые CSPM-решения, основанные на правилах, работают в соответствии с установленными правилами. С другой стороны, некоторые решения используют машинное обучение для обнаружения изменений в технологиях и поведении пользователей, а затем корректируют их сравнение.

Типичный CSPM выполняет следующие основные функции:

- Постоянный мониторинг облачной среды и сервисов и обеспечение полной видимости компонентов и конфигураций.

- Сравните конфигурации и политики облака с набором приемлемых рекомендаций.

- Обнаружение неправильных конфигураций и изменений в политике.

- Определите существующие, новые и потенциальные угрозы.

- Исправление неправильных конфигураций на основе предварительно созданных правил и отраслевых стандартов. Это позволяет снизить риски, связанные с человеческими ошибками, которые могут привести к неправильным конфигурациям.

Хотя CSPM помогают решить широкий спектр проблем, связанных с неправильной конфигурацией и соответствием требованиям, они могут различаться по принципу работы. Некоторые поддерживают автоматическое устранение неполадок в режиме реального времени. Однако автоматическое исправление может отличаться в зависимости от инструмента. Другие поддерживают настраиваемую автоматизацию. Кроме того, некоторые из них предназначены для определенных облачных сред, например Azure, AWS или других сервисов. Некоторые решения CSPM обеспечивают автоматический и непрерывный мониторинг, видимость, обнаружение угроз и их устранение. В зависимости от решения, оно может автоматически устранять риски, отправлять оповещения, давать рекомендации и выполнять другие функции.

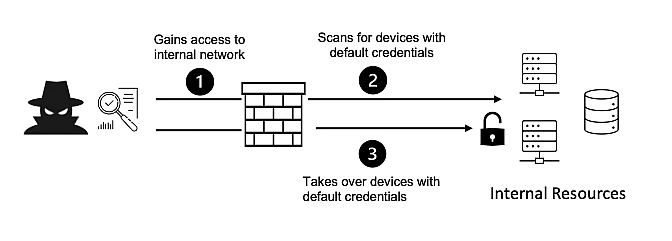

Что такое неправильная конфигурация системы безопасности и почему она возникает?

Неправильная конфигурация системы безопасности – это когда элементы управления безопасностью настраиваются неправильно или остаются незащищенными, например, с настройками по умолчанию. Это создает уязвимости, пробелы в защите и сбои, из-за которых сети, системы и данные становятся уязвимыми и подвергаются риску различных кибератак.

Ошибки в конфигурации происходят в основном из-за человеческого фактора, когда команды не могут правильно или вообще не выполняют настройки безопасности. К типичным нарушениям относятся использование параметров по умолчанию, недостаточное документирование изменений конфигурации или отсутствие такового, предоставление чрезмерных или рискованных разрешений, неправильные настройки поставщика услуг и т. д. Это также происходит из-за включения ненужных функций, учетных записей, портов, служб и других компонентов, которые увеличивают площадь атаки. Среди других причин возникновения неправильных конфигураций можно назвать следующие:

- Отображение конфиденциальной информации в сообщениях об ошибках

- Плохое, слабое или отсутствующее шифрование

- Неправильно настроенные средства безопасности, незащищенные платформы, каталоги и файлы.

- Неправильная конфигурация оборудования, например, использование IP-адреса по умолчанию, учетные данные и настройки оборудования и программного обеспечения.

Как внедрить CSPM в вашей организации?

CSPM позволяет постоянно оценивать облачную среду, выявлять и устранять пробелы в безопасности. Однако внедрение эффективного решения CSPM требует надлежащего планирования, стратегии и времени. Из-за различий в облачных средах и целях процесс может отличаться в разных организациях. Помимо правильного выбора инструмента, команды должны следовать лучшим практикам при внедрении решения. И здесь необходимо учитывать несколько факторов. Как и любое другое финансовое обязательство, команды безопасности должны определить цели CSPM, а также получить одобрение высшего руководства. После этого они должны предпринять следующие шаги.

- Определите цели, например, риски, которые вы хотите обнаружить и устранить. Кроме того, определите и привлеките соответствующие команды для надзора за развертыванием.

- Выберите подходящее решение CSPM и используйте предварительно настроенные или собственные правила для обнаружения неправильных конфигураций и других уязвимостей.

- Определите, как оценивать облачные среды.

- Постоянно проверяйте свою облачную среду и активы, чтобы выявить и устранить риски безопасности, в том числе те, которые могут возникнуть в результате изменений в облачной среде.

- Оцените результаты и определите критические области для приоритетного исправления. Некоторые инструменты могут помочь оценить серьезность обнаруженных рисков и определить приоритеты, которые необходимо устранить в первую очередь.

- Устраняйте обнаруженные риски автоматически или вручную. Кроме того, вы можете настроить инструмент на уведомление соответствующих команд о необходимости принятия мер.

- Регулярно повторяйте этот процесс и корректируйте его с учетом изменений, которые могли произойти в постоянно развивающихся облачных средах.

Как инструмент CSPM обеспечивает видимость облачной инфраструктуры?

Большинство организаций могут не знать о количестве и типах своих облачных ресурсов, об их запуске и конфигурации. В большинстве случаев отсутствие видимости облачной среды может привести к запуску различных сервисов с несколькими неправильными конфигурациями. Типичный инструмент CSPM непрерывно сканирует облачную среду, чтобы обеспечить видимость состояния безопасности. При этом он обнаруживает активы, сервисы и другие облачные ресурсы, а также оценивает безопасность, проверяя неправильную конфигурацию и другие уязвимости. Как правило, инструмент визуализирует активы и помогает организациям обнаружить и понять сетевые взаимосвязи, сервисы, рабочие нагрузки, пути к данным и другие ресурсы. Это позволяет командам выявлять неправильную конфигурацию, уязвимости в системе безопасности, неиспользуемые активы и сервисы, а также проверять целостность недавно установленных аппаратных или программных систем и т. д. Например, инструмент CSPM обнаруживает облачные активы, такие как виртуальные машины, ведра Amazon S3 и другие ресурсы. Затем он обеспечивает видимость облачной среды, включая ее активы, конфигурации безопасности, соответствие требованиям и риски. Кроме того, такая видимость позволяет командам находить и устранять “слепые пятна”.

Проблемы управления безопасностью облачных сред

Хотя инструменты CAPM обеспечивают ряд преимуществ в области безопасности, они также имеют различные недостатки. К ним относятся:

- Некоторые инструменты CSPM, не имеющие функций сканирования уязвимостей, полагаются на другие решения. Это может усложнить развертывание и реагирование.

- Отсутствие необходимых навыков для развертывания и обслуживания решения CSPM.

- Автоматическое устранение проблем может привести к их возникновению. Как правило, автоматическое решение проблем быстрее и эффективнее, если оно выполнено правильно. Однако некоторые проблемы могут потребовать ручного вмешательства.

- На практике большинство CSPM-инструментов не позволяют проактивно блокировать атаки ransomware, вредоносного ПО и другие атаки. Смягчение атаки может занять несколько часов, что может привести к еще большему ущербу. Кроме того, инструмент может не обнаружить угрозы, распространяющиеся по облачной среде.

- Некоторые функции CSPM обычно доступны в качестве продуктов поставщика облачных услуг или функций других облачных инструментов, таких как платформа защиты облачных рабочих нагрузок (CWPP) и брокер безопасности облачного доступа (CASB). К сожалению, эти инструменты, ориентированные на “облако”, не обеспечивают безопасность на месте.

Учебные ресурсы

Ниже перечислены курсы и книги, которые помогут вам лучше понять, что такое управление безопасностью облачных сред и другие практики.

Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management – это бесплатный, простой и информативный онлайн-курс, предлагаемый Udemy. Чтобы освоить CSPM, вам понадобятся лишь базовые навыки работы с компьютером.

Безопасность контейнеров и облаков с помощью AQUA – Udemy

Курс Container Security & Cloud Security using AQUA поможет вам узнать об образах контейнеров, их безопасности и о том, как сканировать их с помощью решений безопасности Aqua. Вы также узнаете, как обнаружить неправильные конфигурации в платформе AWS, об управлении положением безопасности в облаке и о том, как его реализовать с помощью решения Aqua.

Полное руководство по самооценке управления безопасностью облачных сред

В книге рассказывается о том, как оценить уровень безопасности, визуализировать облачные ресурсы и определить, кто их использует. Кроме того, в комплект входят цифровые инструменты, позволяющие оценить меры безопасности, политики и другие решения. Кроме того, вы рассмотрите прошлые атаки и проблемы, с которыми сталкивается ваша организация для защиты рабочих нагрузок. Кроме того, вы оцените, насколько безопасны ваши приложения и данные, кто имеет к ним доступ и кто уполномочен выполнять определенные действия. Руководство по самооценке CSPM поможет вам определить, какие задачи стоят перед вами, как их решить и защитить свою облачную среду.

Техническая эталонная архитектура облачной безопасности

В книге представлена эталонная архитектура, рекомендованная CISA, OBD и другими агентствами безопасности. Он показывает, что организации и агентства, переносящие свои рабочие нагрузки в “облако”, должны защищать сбор данных и отчетность с помощью различных инструментов, включая CSPM.

Заключительные слова

Облачная инфраструктура постоянно меняется, и организации, не имеющие достаточного обзора, могут подвергнуть свою среду атакам. Поэтому необходимо регулярно проводить аудит параметров безопасности, конфигураций и средств контроля для обеспечения соответствия требованиям, даже после добавления нового компонента. Команды должны как можно скорее устранять любые отклонения в конфигурации. Одним из способов достижения этой цели является использование надежного решения для управления безопасностью облачных сред. Этот инструмент обеспечивает видимость, которая позволяет организациям защищать свои облачные активы от несоответствий и неправильных конфигураций, таких как устаревшие обновления безопасности, неправильные разрешения, незашифрованные данные, просроченные ключи шифрования и т. д.