Хотите узнать, сколько сайтов WordPress взламывают? Тогда вы не захотите пропустить эту статистику взломов WordPress! WordPress – самая популярная CMS в мире. На ней работает больше сайтов, чем на любом другом программном обеспечении. Но, к сожалению, эта популярность также делает ее одной из самых распространенных целей для хакеров. Каждый год миллионы сайтов WordPress становятся жертвами кибератак. Если вы не хотите стать частью этой группы, необходимо быть информированным. Учитывая это, мы собираемся поделиться более чем 50 статистическими данными о взломах WordPress, которые владельцы и администраторы сайтов должны знать в этом году. Приведенные ниже статистические данные помогут вам больше узнать о текущем состоянии безопасности WordPress в 2022 году. Они покажут наиболее распространенные уязвимости веб-сайта, которыми пользуются хакеры, и расскажут о некоторых лучших практиках, которые помогут вам обеспечить безопасность вашего сайта. Готовы? Давайте начнем!

Сколько сайтов WordPress подвергаются взлому?

Никто точно не знает, сколько сайтов WordPress взламывают, но по нашим оценкам, не менее 13 000 в день. Это примерно 9 в минуту, 390 000 в месяц и 4,7 миллиона в год. Мы пришли к такой оценке, основываясь на том, что, по данным Sophos, ежедневно взламывается более 30 000 сайтов, а 43% всех сайтов построены на WordPress.

Какой процент сайтов WordPress подвергается взлому?

По данным Sucuri, 4,3% сайтов WordPress, которые были проверены SiteCheck (популярным сканером безопасности сайтов) в 2021 году, были взломаны (заражены). Это примерно 1 из каждых 25 сайтов. Хотя не каждый сайт WordPress будет использовать SiteCheck, это, тем не менее, вероятно, хороший показатель процента от общего числа сайтов WordPress, которые подвергаются взлому. Sucuri также обнаружила, что 10,4% сайтов WordPress подвергаются риску взлома, поскольку на них установлено устаревшее программное обеспечение.

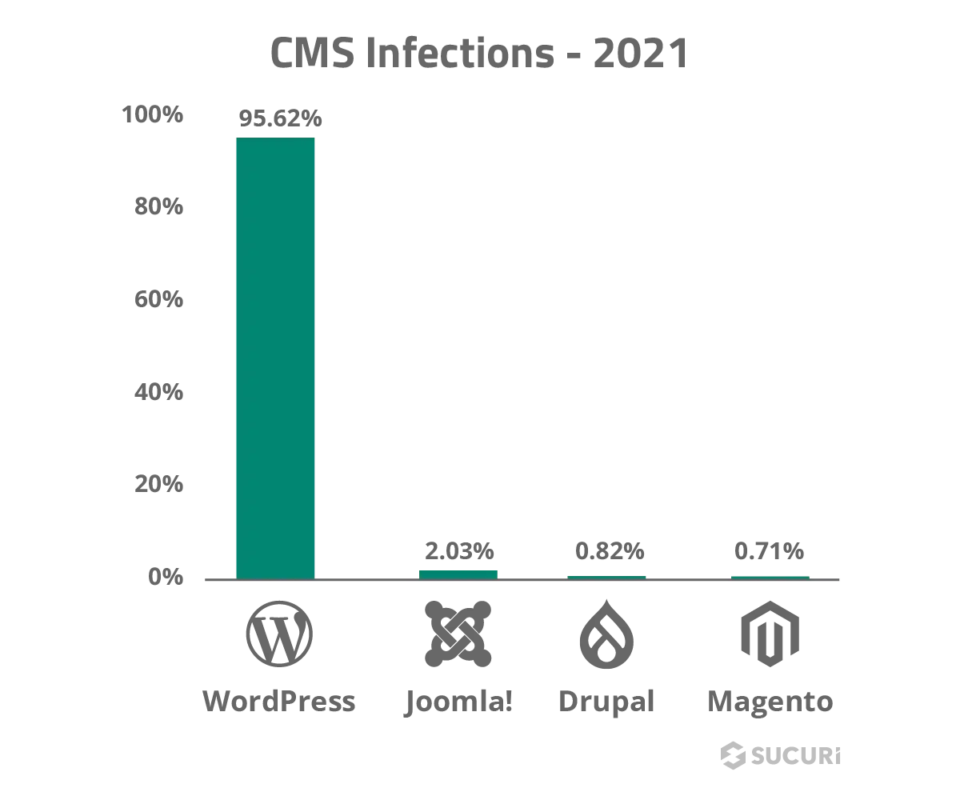

Какую платформу CMS чаще всего взламывают?

WordPress была самой часто взламываемой CMS (системой управления контентом) в 2021 году, согласно ежегодному отчету Sucuri о взломанных веб-сайтах. Более 95,6% заражений, обнаруженных Sucuri, были зафиксированы на сайтах, работающих под управлением WordPress.

Топ-5 самых взламываемых CMS:

Однако стоит отметить, что тот факт, что большинство инфекций, обнаруженных Sucuri, были обнаружены на сайтах, работающих под управлением WordPress, не обязательно означает, что в основном программном обеспечении WordPress есть какая-то уязвимость. Напротив, скорее всего, это просто отражение того факта, что WordPress является самой распространенной CMS, и что пользователи WordPress чаще используют плагины, подобные Sucuri, чем пользователи других CMS.

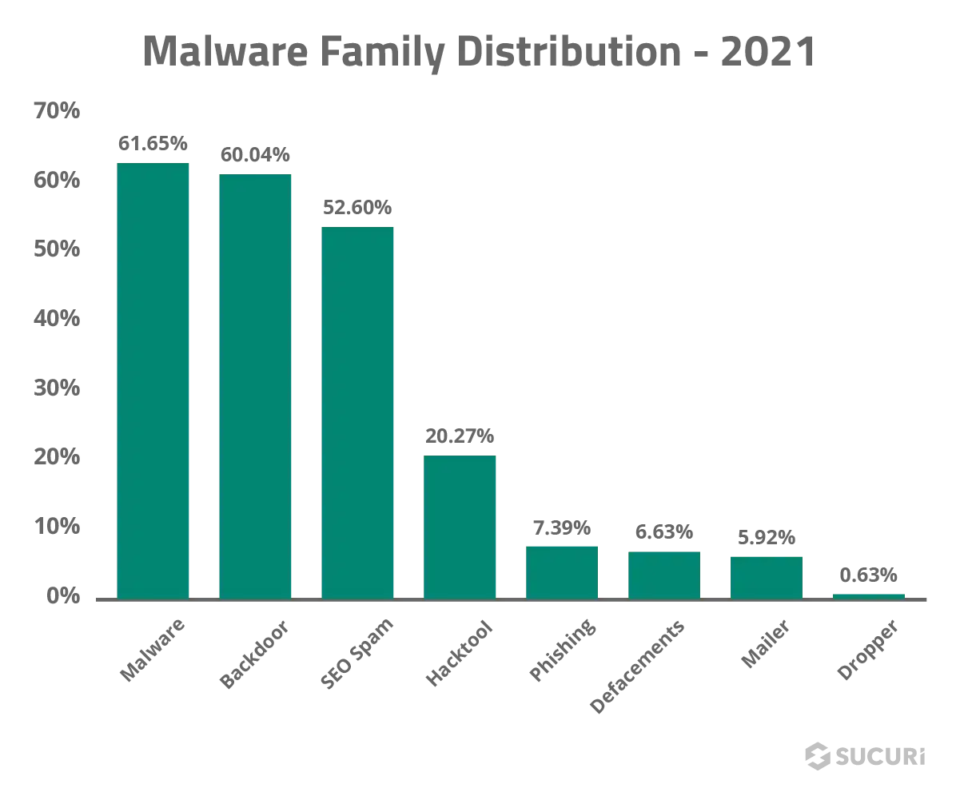

Какие самые распространенные взломы WordPress?

Вредоносное ПО – самый распространенный тип взлома WordPress, обнаруженный Sucuri в ходе реагирования на инциденты. В общей сложности 61,65% инфекций, обнаруженных Sucuri, были классифицированы как вредоносное ПО. Среди других распространенных видов заражения были взломы бэкдоров, SEO-спам, инструменты взлома и фишинговые взломы.

Лучшие взломы WordPress, обнаруженные компанией Sucuri

- Вредоносные программы 61,65%

- Бэкдор – 60,04%

- SEO-спам – 52,60%

- Hacktool – 20,27%

- Фишинг – 7,39%

- Дефейсменты – 6,63%

- Почтовая рассылка – 5,92%

- Капельница – 0,63%

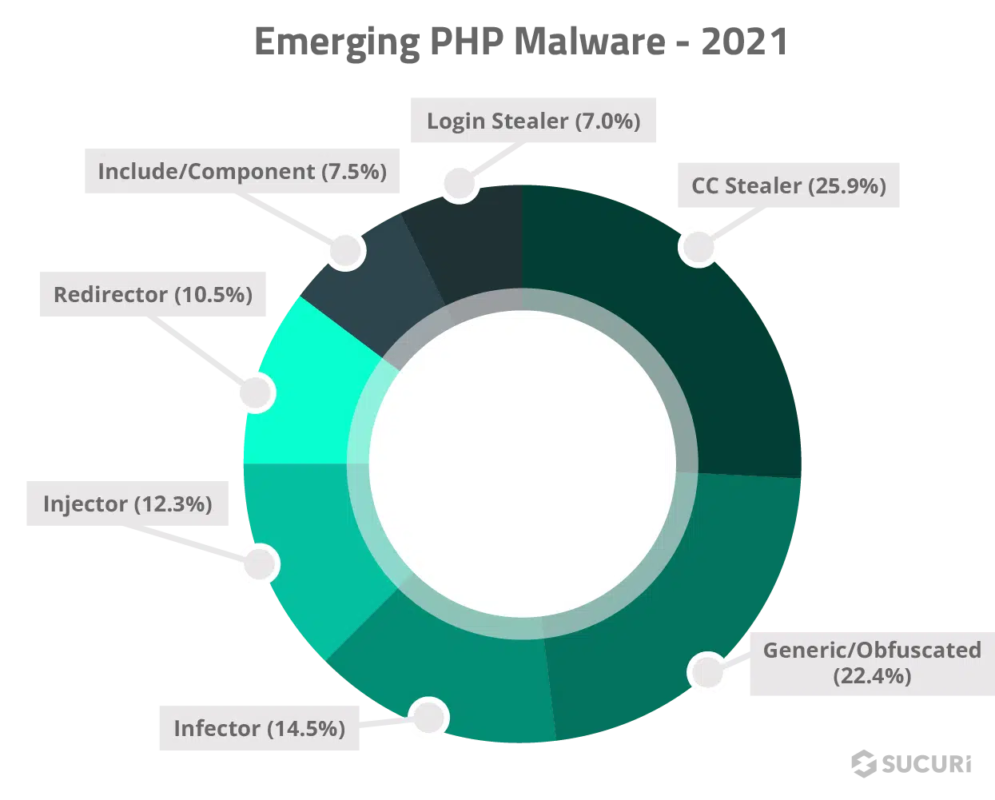

Вредоносные программы

Вредоносное ПО – самый распространенный тип взлома WordPress, обнаруженный компанией Sucuri. Это широкий, всеобъемлющий термин, который относится к любому виду вредоносного программного обеспечения, используемого киберпреступниками для нанесения вреда или эксплуатации вашего сайта WordPress. Наиболее распространенным типом вредоносного ПО является вредоносное ПО PHP.

Вредоносное ПО является одним из наиболее опасных типов инфекций безопасности, поскольку, в отличие от бэкдоров и SEO-спама, оно часто подвергает посетителей вашего сайта риску какого-либо вредоносного действия. Например, одним из распространенных примеров вредоносного ПО является заражение SiteURL/HomeURL, которое предполагает заражение вашего сайта кодом, перенаправляющим посетителей на вредоносные или мошеннические домены с целью кражи их регистрационных данных. Другой пример – скимминг кредитных карт: веб-атака, в ходе которой хакеры внедряют вредоносный код на веб-сайты электронной коммерции, чтобы украсть информацию о кредитных и дебетовых картах посетителей. Интересно, что, согласно статистике, 34,5% сайтов, зараженных скиммингом кредитных карт, работают на WordPress.

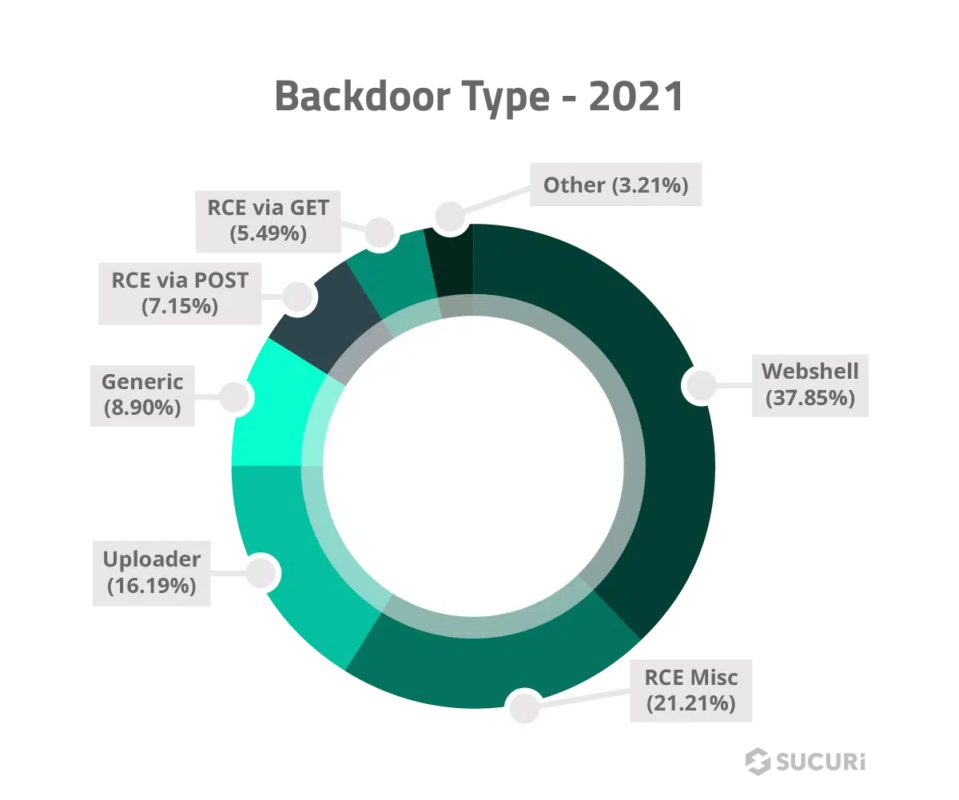

Backdoor

Бэкдоры – второй наиболее распространенный тип взлома WordPress, обнаруженный Sucuri. Как следует из названия, эти типы инфекций позволяют хакерам обойти обычные каналы входа в систему, чтобы получить доступ к внутренней части вашего сайта через секретный “бэкдор” и скомпрометировать среду.

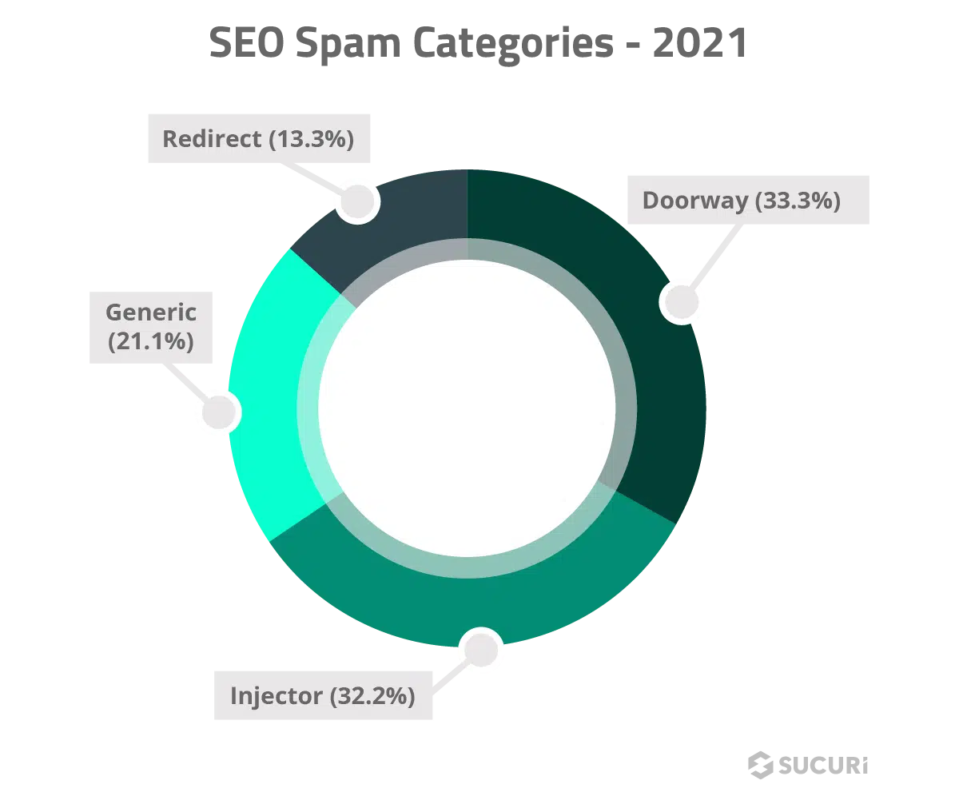

SEO-спам является третьим по распространенности хаком, обнаруженным Sucuri, и присутствует более чем в половине всех заражений.

Этот тип взлома подразумевает заражение сайтов с целью улучшения поисковой оптимизации и направления трафика на сторонние сайты путем установки перенаправлений, публикации спам-постов и вставки ссылок. Между тем, это наносит ущерб SEO-показателям вашего собственного домена и может негативно повлиять на вашу позицию в органическом рейтинге поисковых систем, таких как Google.

Основные статистические данные:

- 32,2% заражений SEO-спамом связаны с инжекторами спама, которые наполняют взломанную среду скрытыми спам-ссылками для SEO-целей.

- Другие типы размещают тонну блогов в целях SEO, обычно на спамерские темы.

- 28% заражений SEO-спамом связаны с фармацевтическими препаратами (Виагра, Сиалис и т.д.)

- 22% были связаны с японским SEO-спамом (эти кампании загрязняют результаты поиска на сайте жертвы поддельными дизайнерскими товарами и появляются в SERPs в японском тексте.

- Кампании по перенаправлению чаще всего указывают на домены верхнего уровня .ga и .ta

Уязвимости безопасности WordPress

Далее рассмотрим некоторые статистические данные WordPress, которые расскажут нам об уязвимостях безопасности, которыми чаще всего пользуются хакеры.

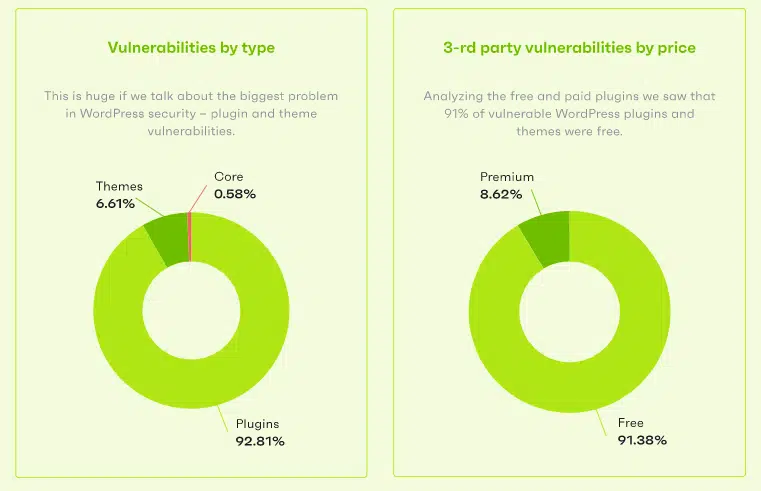

Какая самая большая уязвимость в безопасности WordPress?

Темы и плагины – самые большие уязвимости безопасности WordPress. В 2021 году 99,42% всех уязвимостей безопасности в экосистеме WordPress были связаны с этими компонентами. Это больше, чем 96,22% в 2020 году.

Если разделить эти данные подробнее, то 92,81% уязвимостей были связаны с плагинами, а 6,61% – с темами. Среди уязвимых плагинов WordPress 91,38% были бесплатными плагинами, доступными через репозиторий WordPress.org, и только 8,62% были премиум-плагинами, продаваемыми через сторонние торговые площадки, такие как Envato.

Основные статистические данные:

- На 42% сайтов WordPress установлен хотя бы один уязвимый компонент.

- Интересно, что только 0,58% уязвимостей безопасности, найденных Patchstack, исходили из основного программного обеспечения WordPress.

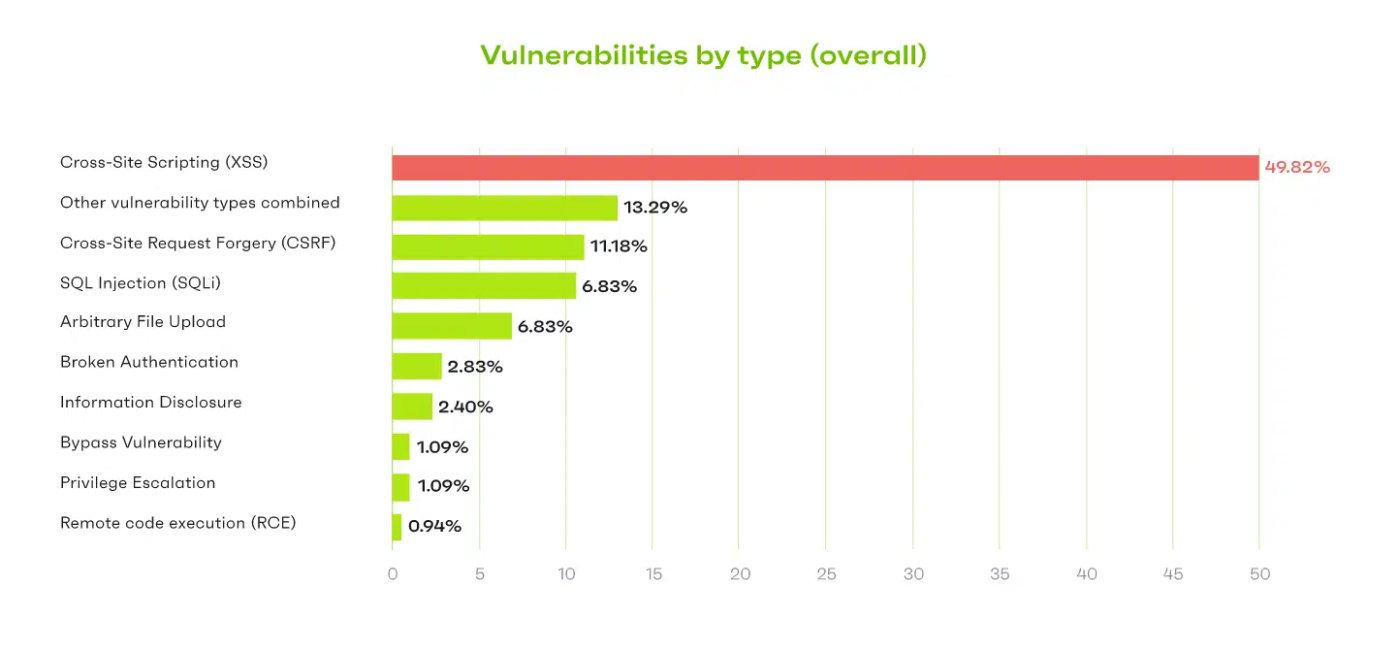

Топ уязвимостей WordPress по типам

Уязвимости межсайтового скриптинга (CSS) составляют почти половину (~50%) всех уязвимостей, добавленных в базу данных Patchstack в 2021 году. Это больше, чем 36% в 2020 году.

Другие распространенные уязвимости в базе данных включают:

- Другие виды уязвимости вместе взятые – 13,3%

- Подделка межсайтовых запросов (CSRF) – 11,2%

- SQL-инъекция (SQLi) – 6,8%

- Произвольная загрузка файлов – 6,8%

- Нарушенная аутентификация – 2,8%

- Раскрытие информации – 2,4%

- Уязвимость обхода – 1,1%

- Повышение привилегий – 1,1%

- Удаленное выполнение кода (RCE) – 0,9%

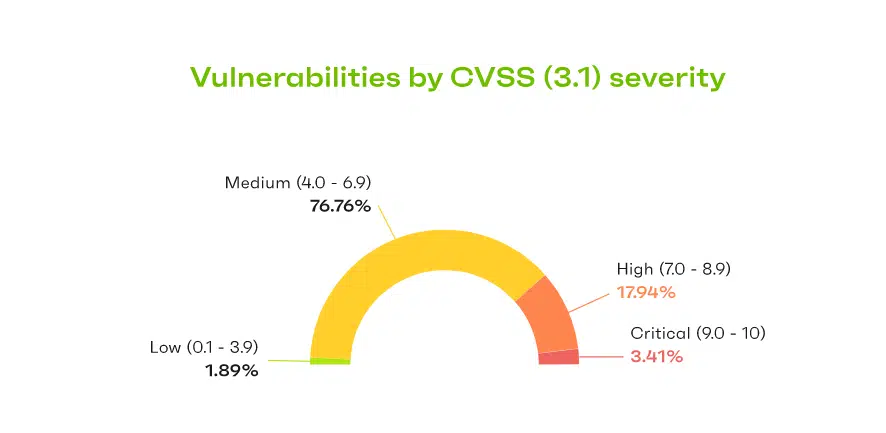

Лучшие уязвимости WordPress по степени серьезности

Patchstack ранжирует каждую уязвимость в своей базе данных в соответствии с ее серьезностью. Для этого используется система CVSS (Common Vulnerability Scoring System), которая присваивает каждой уязвимости числовое значение от 0 до 10 в зависимости от степени ее серьезности.

Большинство уязвимостей WordPress, выявленных Patchstack в прошлом году, получили оценку CVSS от 4 до 6.9, что делает их “средней” серьезности.

- 3,4% выявленных уязвимостей были критической серьезности (9-10 баллов по CVSS)

- 17,9% выявленных уязвимостей были высокой степени серьезности (7-8,9 баллов по шкале CVSS)

- 76,8% выявленных уязвимостей были средней тяжести (4-6,9 баллов по шкале CVSS)

- 1,9% выявленных уязвимостей были низкой степени серьезности (0,1-3,9 балла по шкале CVSS)

Самые атакуемые уязвимости

В базу данных Patchstack попали четыре наиболее “атакованные” уязвимости:

- OptinMonster (версия 2.7.4 и более ранние) – незащищенный REST-API, приводящий к раскрытию конфиденциальной информации и несанкционированному доступу к API

- Возможности PublishPress (версия 2.3 и более ранние) – Изменение настроек без аутентификации

- Booster для WooCommerce (версия 5.4.3 и более ранние) – обход аутентификации

- Image Hover Effects Ultimate (версия 9.6.1 и более ранние) – Обновление произвольных опций без проверки подлинности

Статистика взлома плагинов WordPress

Как мы уже говорили ранее, плагины WordPress являются наиболее распространенным источником уязвимостей безопасности, которые позволяют хакерам проникнуть на ваш сайт или скомпрометировать его. Далее мы рассмотрим некоторые статистические данные по взлому WordPress, относящиеся к плагинам WordPress. Если вы еще не знаете, плагины – это небольшие сторонние программные приложения, которые вы можете установить и активировать на своем сайте WordPress для расширения его функциональности.

Сколько существует уязвимостей в плагинах WordPress?

В 2021 году в плагинах WordPress было обнаружено 35 критических уязвимостей. Что тревожно, две из них были в плагинах, которые имели более 1 миллиона установок: All in One SEO и WP Fastest Cache. Хорошей новостью является то, что обе вышеперечисленные уязвимости были оперативно исправлены разработчиками плагинов. Однако 29% от общего числа плагинов WordPress, в которых были обнаружены критические уязвимости, не получили исправления.

Какие плагины WordPress являются наиболее уязвимыми?

Contact Form 7 был наиболее часто выявляемым уязвимым плагином WordPress. Он был обнаружен на 36,3% всех зараженных сайтов в момент заражения. Однако важно отметить, что это не обязательно означает, что Contact Form 7 был вектором атаки, который использовали хакеры в этих случаях, а только то, что он способствовал общей небезопасной среде. TimThumb был вторым наиболее часто встречающимся уязвимым плагином WordPress в местах заражения и был обнаружен на 8,2% всех зараженных веб-сайтов. Это особенно удивительно, учитывая, что уязвимость TimThumb существует более десяти лет.

Топ-10 выявленных уязвимых плагинов WordPress:

| Самые уязвимые компоненты WordPress | Процент |

| 1. Контактная форма 7 | 36.3% |

| 2. TimThumb (скрипт изменения размера изображения, используемый темами и плагинами) | 8.2% |

| 3. WooCommerce | 7.8% |

| 4. Ninja Forms | 6.1% |

| 5. Yoast SEO | 3.7% |

| 6. Elementor | 3.7% |

| 7. Freemius Library | 3.7% |

| 8. PageBuilder | 2.7% |

| 9. File Manager | 2.5% |

| 10. Блок WooCommerce | 2.5% |

Сколько плагинов WordPress должно быть у вас?

Передовой опыт показывает, что владельцы и администраторы сайтов должны иметь как можно меньше плагинов WordPress. Чем меньше у вас плагинов, тем ниже риск столкнуться с уязвимостью. На среднем сайте WordPress установлено 18 различных плагинов и тем. Это на 5 меньше, чем в прошлом году, и на первый взгляд кажется, что это движение в правильном направлении. Однако в этом году было обнаружено большее количество устаревших плагинов и тем по сравнению с прошлым годом. В среднем 6 из 18 плагинов, установленных на сайтах, были устаревшими, в то время как в прошлом году их было всего 4 из 23.

Какой самый популярный плагин безопасности WordPress?

Jetpack – самый популярный плагин безопасности WordPress в каталоге плагинов WordPress с более чем 5 миллионами загрузок. Однако вопрос о том, можно ли считать Jetpack настоящим плагином безопасности, является спорным. Хотя он включает такие функции безопасности, как 2FA, обнаружение вредоносных программ и защита от перебора, он также включает другие функции для таких вещей, как оптимизация скорости, аналитика и инструменты дизайна. Это делает его скорее плагином “все в одном”, чем плагином безопасности. Что касается специализированных плагинов безопасности, Wordfence является самым популярным, с 4 миллионами загрузок в базе данных плагинов WordPress.

Уязвимости темы WordPress

12,4% уязвимостей тем WordPress, выявленных Patchstack, имели критическую оценку CVSS (9.0 – 10.0). И, что вызывает беспокойство, 10 тем имели риск безопасности CVSS 10.0, который ставит под угрозу весь сайт пользователя через неаутентифицированную произвольную загрузку файлов и удаление опций.

Как защитить свой сайт WordPress от взлома?

Вы можете защитить свой сайт WordPress от взлома, сократив использование плагинов и тем, часто обновляя программное обеспечение и устраняя обнаруженные уязвимости, а также с помощью усиления WordPress. Вот некоторые статистические данные, которые больше говорят о повышении безопасности вашего сайта WordPress.

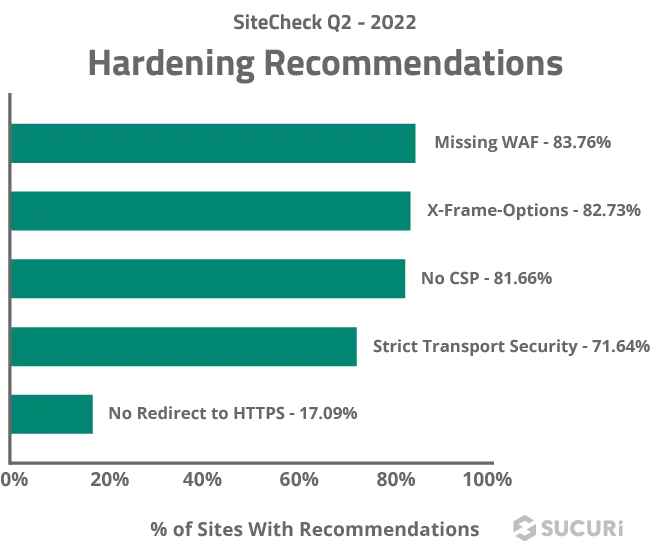

Наиболее распространенные рекомендации по укреплению WordPress

По данным компании Sucuri, более 84% веб-сайтов не имеют брандмауэра приложений веб-сайта (WAF), что делает эту рекомендацию главной рекомендацией по укреплению WordPress.

WAF помогают практически устранить известные уязвимости и защитить ваш сайт от DDoS-атак, спама в комментариях и плохих ботов. Также было обнаружено, что на 83% сайтов отсутствует X-Frame-Options – заголовок безопасности, который помогает повысить уровень безопасности, защищая вас от кликджекинга и не позволяя хакерам внедрять ваш сайт на другой через iframe. Это делает X-Frame-Options второй по распространенности рекомендацией по укреплению безопасности.

Топ-5 наиболее распространенных рекомендаций по усилению, обнаруженных Sucuri:

- Отсутствие WAF – 84%

- Варианты X-Frame – 83%

- Без ЦСП – 82%

- Строгая транспортная безопасность – 72%

- Нет перенаправления на HTTPS – 17%

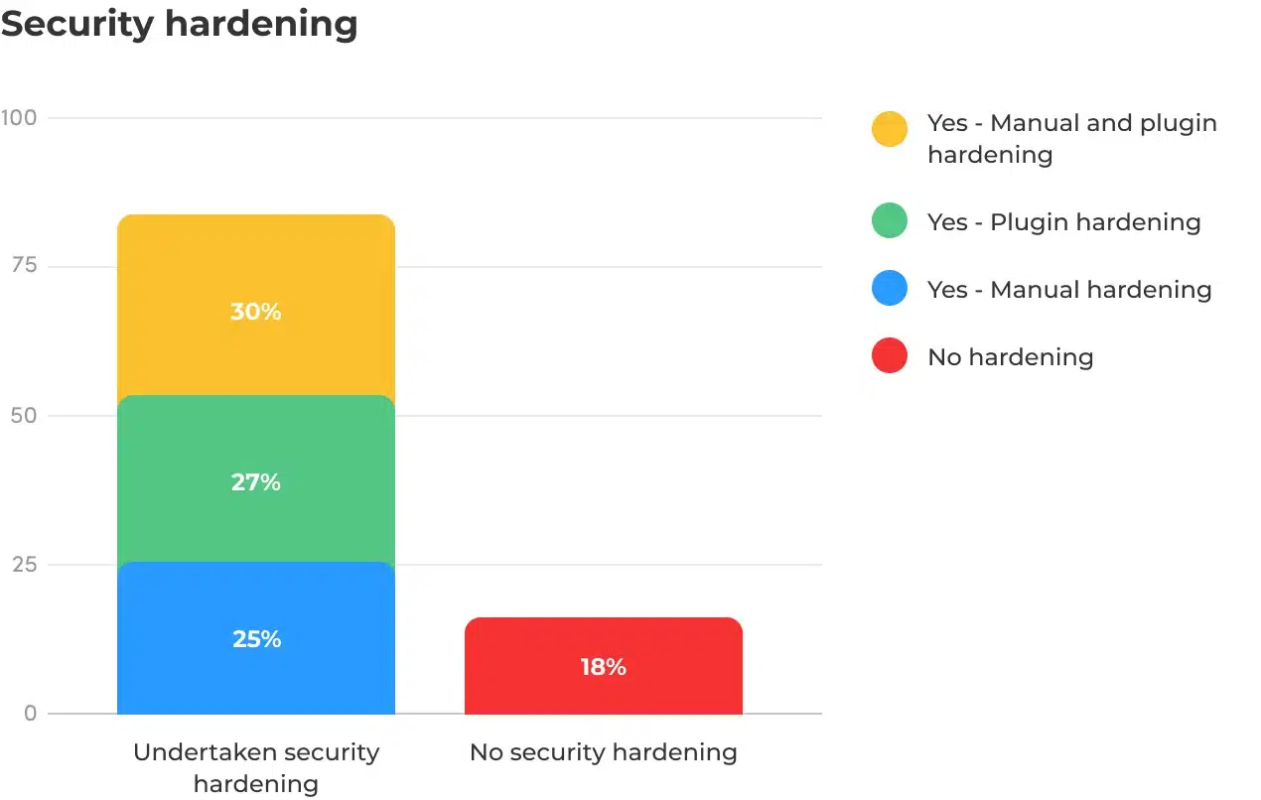

Как администраторы сайтов защищают свои сайты?

По данным опроса администраторов и владельцев сайтов, 82% из них предприняли меры по укреплению безопасности, что подразумевает принятие мер для того, чтобы ваш сайт WordPress было сложнее взломать.

Из них 27% использовали плагин для защиты своего сайта, 25% – ручную защиту, а 30% – комбинацию обоих способов. Только 18% вообще не применяли никаких мер по укреплению.

Основные статистические данные:

- У 81% опрошенных администраторов WordPress установлен хотя бы один плагин брандмауэра

- 64% опрошенных администраторов WordPress используют 2FA (двухфакторную аутентификацию), а 36% – нет

- 65% опрошенных администраторов WordPress используют плагины журнала активности.

- 96% опрошенных администраторов и владельцев сайтов WordPress считают безопасность WordPress очень важной. А 4% считают ее в некоторой степени важной

- 43% администраторов тратят 1-3 часа в месяц на обеспечение безопасности WordPress

- 35% администраторов тратят более 3 часов в месяц на обеспечение безопасности WordPress

- 22% администраторов тратят менее 1 часа на обеспечение безопасности WordPress.

Как веб-специалисты обеспечивают безопасность сайтов своих клиентов?

Согласно недавнему опросу, почти половина всех веб-специалистов, работающих с клиентами, полагаются на плагины безопасности премиум-класса для защиты сайтов своих клиентов:

Лучшие методы, используемые веб-специалистами для защиты сайтов клиентов:

- 45,6% платят за плагины безопасности премиум-класса

- 42,4% используют бесплатные плагины безопасности

- 31,2% платят профессиональному поставщику услуг безопасности

- 28,8% решают вопросы безопасности собственными силами

- 24,8% направляют своих клиентов к профессиональному поставщику услуг безопасности

- 10,4% используют другие методы

- 6,4% советуют своим клиентам использовать бесплатные плагины

- 5,6% не имеют плана по обеспечению безопасности веб-сайта

Основные задачи по обеспечению безопасности, которые выполняют веб-специалисты

Обновление WordPress (или любой другой CMS, которую использует клиент) и плагинов – самая распространенная задача по обеспечению безопасности, выполняемая веб-специалистами: три четверти всех респондентов опроса заявили, что они занимаются этим.

Топ задач, которые специалисты по веб-безопасности выполняют для своих клиентов:

- 75% обновление CMS и плагинов

- 67% резервных сайтов

- 57% устанавливают SSL-сертификаты

- 56% отслеживают или проверяют веб-сайты на наличие вредоносных программ

- 38% исправляют сайты, связанные с проблемами безопасности

- 34% устраняют уязвимости

Как часто вы должны обновлять свой сайт WordPress?

Как мы уже упоминали ранее, обновление сайта WordPress невероятно важно с точки зрения безопасности. Большинство руководителей сайтов обновляют свой сайт еженедельно (35%), но 20% запускают обновления ежедневно, а 18% делают это ежемесячно. У 21% менеджеров сайтов настроены автоматические обновления, чтобы не приходилось делать это вручную.

Основные статистические данные:

- У 52% опрошенных владельцев и администраторов WP включено автообновление для программного обеспечения, плагинов и тем WP.

- 25% всегда сначала тестируют обновления в тестовой или временной среде

- 32% иногда тестируют обновления

- 17% никогда не тестируют обновления

- 26% тестируют только крупные обновления

Расходы на взлом WordPress

Взлом может обойтись компании в целое состояние. Профессиональное удаление вредоносных программ в среднем стоит 613 долларов, но восстановление после серьезной утечки данных может обойтись в тысячи или даже миллионы долларов. Помимо денежных затрат, взлом WordPress также может косвенно повлиять на стоимость бизнеса, воздействуя на доходы и нанося ущерб репутации бренда.

Сколько стоит починить взломанный сайт WordPress? Средняя стоимость удаления вредоносных программ WordPress составляет $613, но в каждом конкретном случае она может существенно отличаться. В отдельных случаях цены варьировались от 50 долларов до 4800 долларов. Для сравнения, оплата услуг по обеспечению безопасности сайта для защиты от вредоносных программ обходится в среднем всего в 8 долларов за сайт в месяц, что делает ее нецелесообразной для большинства владельцев сайтов.

Во сколько обходятся предприятиям утечки данных? Хакерские атаки являются причиной 45% утечек данных во всем мире. А средняя стоимость утечки данных составляет 3,86 миллиона долларов. Но, конечно, это зависит от размера организации, отрасли и т.д.

Каковы самые большие последствия взлома WordPress? По мнению опрошенных веб-специалистов, наибольшее влияние взлома на бизнес их клиентов оказала потеря времени (59,2%). К другим негативным последствиям относятся:

- Потеря дохода – 27,2%

- Потеря доверия клиентов – 26,4%

- Потеря репутации бренда – 25,6%

- Без перебоев – 17,6%

Какая версия WordPress является наиболее безопасной?

Самая безопасная версия WordPress – это всегда последняя версия. На момент написания статьи это WordPress 6.0.2.

Как часто WordPress выпускает обновления безопасности? WordPress обычно выпускает несколько обновлений безопасности и технического обслуживания каждый год. В 2021 году их было 4. Последним обновлением безопасности (на момент написания статьи) стал WordPress 6.0.2, в котором исправлены три проблемы безопасности: XSS-уязвимость, проблема экранирования вывода и возможная SQL-инъекция.

Легко ли взломать старые версии WordPress? Только 50,3% веб-сайтов WordPress были признаны устаревшими в момент заражения, что говорит о том, что использование устаревшей версии программного обеспечения WordPress лишь приблизительно коррелирует с заражением. Тем не менее, лучшие практики советуют всегда использовать последнюю версию WordPress, чтобы минимизировать риск взлома.