Угрозы кибербезопасности сегодня многократно возросли. Удаленная работа, устройства IoT, виртуальные сети и пограничные вычисления создают различные проблемы безопасности. И ваша текущая архитектура безопасности может не справиться с этими проблемами. Появилась архитектура Cybersecurity Mesh Architecture – новый подход к укреплению безопасности вашей организации. Что такое архитектура сетки кибербезопасности, какие преимущества она дает и как ее можно внедрить? Давайте узнаем.

Сетчатая архитектура кибербезопасности

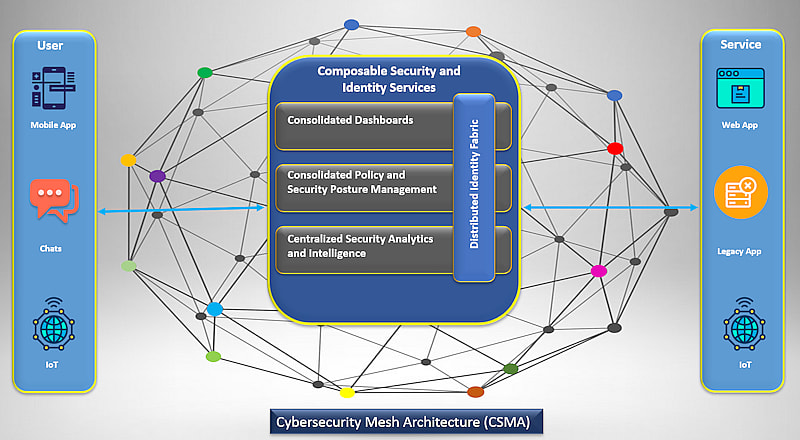

Cybersecurity Mesh Architecture (CSMA) – это структура безопасности, предложенная компанией Gartner, чтобы помочь организациям использовать композитный, гибкий и масштабируемый подход для защиты своих ИТ-инфраструктур от злоумышленников.

Сетчатая архитектура кибербезопасности работает за счет использования распределенных, композитных средств управления безопасностью путем централизации данных и контроля для достижения более тесного взаимодействия между инструментами безопасности, которые вы внедряете. Таким образом, организации расширяют свои возможности по обнаружению инцидентов безопасности, улучшают реагирование на угрозы и обеспечивают последовательное управление политикой, положением и игровым процессом. Кроме того, CSMA позволяет компаниям осуществлять адаптивный и гранулярный контроль доступа для более эффективной защиты своих ИТ-активов.

Основополагающие уровни CSMA

Архитектура кибербезопасности Cybersecurity Mesh Architecture (CSMA) предлагает масштабируемую, взаимодействующую и композитную структуру безопасности, позволяющую различным средствам контроля безопасности и инструментам беспрепятственно работать вместе. Четыре основополагающих уровня архитектуры сетки кибербезопасности определяют основные цели и функции безопасности.

Аналитика и разведка безопасности

Первый уровень архитектуры сетки кибербезопасности, аналитика и разведка безопасности, собирает и анализирует данные от различных решений безопасности в организации. CSMA имеет централизованное управление, поэтому организации могут собирать, агрегировать и анализировать огромные данные из одного центра. Система управления информацией и событиями безопасности (SIEM) может анализировать эти данные и запускать соответствующие ответные действия для снижения угроз.

Ткань распределенной идентификации

Уровень распределенной структуры идентификации работает над децентрализованным управлением идентификацией, службами каталогов, адаптивным доступом, подтверждением идентичности и управлением правами. Эти инструменты определяют, кто может получить доступ к данным, где их следует использовать и изменять, а также помогают вашим службам безопасности отличать злоумышленников от настоящих пользователей. В двух словах, этот уровень фокусируется на обеспечении управления идентификацией и доступом, что очень важно для обеспечения безопасности с нулевым уровнем доверия.

Консолидированная политика и управление позой

Если вам нужно обеспечить соблюдение центральной политики безопасности в разных средах, вам придется преобразовать политику в конфигурации и правила для каждой среды или средства безопасности. Консолидированный уровень управления политикой и положением разбивает вашу политику на правила и параметры конфигурации, необходимые для конкретного средства безопасности или среды. Кроме того, он может предлагать динамические службы авторизации во время выполнения.

Консолидированные информационные панели

Если в вашей организации используются разрозненные решения для обеспечения безопасности, вам приходится переключаться между различными панелями. Это может затруднить работу службы безопасности. Этот уровень предлагает единую панель для просмотра и управления экосистемой безопасности вашей организации. Таким образом, ваша служба безопасности сможет более эффективно обнаруживать, расследовать и устранять инциденты безопасности.

Почему организациям нужен CSMA

98 % крупных компаний используют или планируют использовать не менее двух облачных инфраструктур, а 31 % уже используют четыре и более облачных инфраструктур. Однако сегодня организации не могут нормально функционировать, не имея ресурсов за пределами своих хорошо охраняемых помещений. Используемые ими устройства, от IoT-инструментов до глобальных сетей, работают как внутри физических помещений, так и за их пределами. Следовательно, организациям необходимо найти способы распространить контроль безопасности на устройства и инструменты за пределы их физического местоположения. Это необходимо для защиты сетей и устройств организаций от различных типов атак с целью выкупа, распределенных атак типа “отказ в обслуживании” (DDoS), фишинговых атак и различных других угроз безопасности. Сетка кибербезопасности может помочь вашей организации справиться с целым рядом атак. Она позволяет вашей службе безопасности управлять видимыми и скрытыми облачными угрозами. Этот метод идеально подходит для защиты разрозненных цифровых ИТ-активов, находящихся как в облаке, так и в помещениях. Внедрение ячеистой архитектуры кибербезопасности обеспечивает соблюдение политик и практик безопасности для каждого инструмента и среды безопасности, используемых в компании. Все решения по обеспечению безопасности в вашей организации будут взаимодействовать друг с другом, чтобы предоставить вашей организации превосходную технологию анализа и реагирования на угрозы. С помощью единой панели специалисты по кибербезопасности могут просматривать всю экосистему безопасности вашей организации.

Ключевые особенности сетки кибербезопасности

Ниже перечислены ключевые особенности кибербезопасных сетей:

- При внедрении CSMA средства защиты выходят за пределы вашего физического местоположения.

- CSMA работает над защитой отдельных устройств и персональных данных, а не только корпоративной сети. Такой подход сводит к минимуму угрозы несанкционированного доступа к рабочим устройствам и компрометации учетных данных.

- Сетчатая архитектура кибербезопасности обеспечивает динамическую и адаптивную безопасность. По мере изменения ситуации в сфере безопасности CSMA будет корректировать средства защиты на основе контекстной информации и оценки рисков, чтобы смягчить возникающие угрозы безопасности.

- CSMA предлагает масштабируемый и гибкий подход к кибербезопасности. Используя CSMA, вы сможете быстро масштабировать развертывание и интеграцию инструментов безопасности, чтобы обеспечить компании более надежную защиту, способную справиться с проблемами безопасности в меняющейся цифровой среде.

- Сетчатая архитектура кибербезопасности способствует взаимодействию между различными инструментами и сервисами безопасности. Это обеспечивает бесперебойное взаимодействие и связь между инструментами безопасности для обеспечения более надежной защиты.

Организации могут повысить уровень безопасности с помощью ячеистой архитектуры кибербезопасности, которая решает проблемы, связанные с распределенными системами, облачными сервисами, IoT и киберугрозами.

Преимущества CSMA

Ниже перечислены обещанные преимущества внедрения ячеистой архитектуры кибербезопасности.

Комплексная безопасность

Сетчатая архитектура кибербезопасности (CSMA) – это универсальный подход к обеспечению безопасности, отвечающий потребностям современных ИТ-сред. Она настраивается для защиты каждой конечной точки, а ее децентрализованная конструкция охватывает устройства, находящиеся за пределами центральной сети. CSMA может быстро адаптироваться к меняющимся угрозам, легко интегрируя различные инструменты и обеспечивая оперативную совместимость. Она масштабируема, учитывает растущие потребности организации и занимает проактивную позицию в предвидении потенциальных рисков. CSMA обеспечивает последовательную, комплексную защиту, которая не отстает от текущих задач и возникающих угроз, что делает ее целостным и единым подходом к кибербезопасности.

Масштабируемость

Архитектура Cybersecurity Mesh Architecture (CSMA) обеспечивает беспрепятственную интеграцию новых решений в области безопасности в вашей компании. По мере расширения ИТ-систем, которые могут включать удаленные и облачные платформы, CSMA поддерживает постоянную безопасность. Cybersecurity mesh – это перспективное решение. Оно развивается в соответствии с меняющимися потребностями вашей организации и возникающими угрозами. Его адаптивность обеспечивает надежную корпоративную безопасность, соответствующую меняющемуся ИТ-ландшафту.

Расширенное сотрудничество

Сетчатая архитектура кибербезопасности (CSMA) повышает эффективность связи между системами безопасности организации. Это повышает скорость обнаружения угроз и реагирования на них. Соединяя различные инструменты безопасности, CSMA реагирует на угрозы и активно предотвращает их, обеспечивая более надежную и проактивную защиту.

Повышение эффективности

Архитектура Cybersecurity Mesh Architecture (CSMA) оптимизирует систему безопасности, объединяя различные инструменты. Это избавляет сотрудников службы безопасности от необходимости постоянно переключаться между платформами, повышая эффективность работы. С помощью этой централизованной системы команды могут более эффективно внедрять решения и распределять ресурсы для решения жизненно важных задач безопасности, укрепляя оборону организации.

Улучшенное управление идентификацией и доступом

Сетчатая архитектура кибербезопасности укрепляет систему управления идентификацией и доступом (IAM), соответствуя модели Zero Trust, обеспечивая масштабируемые и адаптируемые политики управления доступом. Она обеспечивает микросегментацию для тонкого контроля доступа, децентрализацию решений о доступе и адаптивный доступ с мониторингом в режиме реального времени. Кроме того, его устойчивость и интеграционные возможности повышают способность IAM защищать ресурсы и эффективно управлять идентификационными данными пользователей, создавая надежную систему безопасности для современных организаций.

Простое внедрение

CSMA обеспечивает основу для быстрого развертывания решений по безопасности. Его гибкая конструкция адаптируется к меняющимся требованиям бизнеса и безопасности. Это гарантирует, что ваша компания всегда сможет эффективно реагировать на известные и неизвестные угрозы.

Экономически эффективное решение

Cybersecurity Mesh экономически эффективна благодаря масштабируемости и совместимости с существующими системами. Вы вкладываете средства, исходя из текущих потребностей в безопасности, а по мере роста организации можете расширять сеть кибербезопасности без существенных затрат. Это делает его экономичным выбором как для краткосрочной, так и для долгосрочной охраны.

Как реализовать CSMA

Ниже описано, как вы можете внедрить архитектуру сетки кибербезопасности в своей компании.

Оцените поверхность атаки

Во-первых, необходимо изучить существующую систему, чтобы выявить слабые места в системе безопасности. Составьте список всех активов вашей организации, от вычислительных мощностей до хранимых данных. Затем проранжируйте каждый актив в зависимости от его важности и серьезности рисков. Такая тщательная оценка поверхности атаки позволяет сосредоточить усилия там, где это наиболее необходимо.

Приобретите инструменты безопасности

После того как вы определили площадь атаки, следующий шаг – инвестирование в надежные технологические стеки и инструменты безопасности. Для повышения безопасности ваших активов вы, скорее всего, выберете один из следующих инструментов.

Средства информационной безопасности

Эти инструменты гарантируют, что конфиденциальные данные в вашей компании будут скрыты от посторонних глаз. Вам может понадобиться система управления информационной безопасностью. Инвестируйте в решения для защиты данных и электронной почты, чтобы защитить данные в вашей компании.

Средства аутентификации

Вы должны внедрить в своей компании различные средства аутентификации, чтобы обеспечить доступ к ИТ-инфраструктуре только авторизованным пользователям. Как правило, для обеспечения безопасности на уровне приложений компаниям требуются менеджеры паролей и многофакторная аутентификация. Вы можете изучить эти популярные платформы аутентификации, чтобы выбрать подходящее решение для своей компании.

Решения для обеспечения сетевой безопасности

Безопасность сети требует постоянного наблюдения за ней. Благодаря постоянному мониторингу эксперты по безопасности могут обнаружить слабые места и потенциальные угрозы, что позволит принять превентивные меры. Специалисты по безопасности могут использовать такие инструменты, как SIEM (Security Information and Event Management) и NDR (Network Detection and Response). Наблюдение за входящими и исходящими пакетами данных имеет решающее значение для выявления вредоносного трафика и принятия необходимых мер защиты. Решения SIEM предупреждают о нарушениях, таких как несанкционированные вторжения или неоднократные неудачные попытки входа в систему.

Средства защиты конечных точек

Безопасность конечных точек сегодня имеет первостепенное значение, поскольку компании имеют широко распределенные активы. По данным исследования Ponemon Institute, 68 % компаний сталкивались с одной или несколькими атаками на конечные точки, которые нарушали ИТ-инфраструктуру и/или активы данных. Подход к кибербезопасности в виде сетки потребует внедрения средств обнаружения и реагирования на конечные точки (EDR) для укрепления безопасности конечных точек.

Решения для резервного копирования и аварийного восстановления

После неожиданных нарушений безопасности система резервного копирования и аварийного восстановления имеет решающее значение для восстановления жизненно важных бизнес-данных. Совместными усилиями команды по безопасности и развитию бизнеса разработают план резервного копирования и аварийного восстановления, используя лучшие решения для резервного копирования данных и инструменты аварийного восстановления.

Сосредоточьтесь на совместимости

При внедрении архитектуры сетки кибербезопасности приоритет отдается функциональной совместимости, что позволяет обеспечить беспрепятственное взаимодействие и сотрудничество различных инструментов и систем безопасности. Организации могут интегрировать различные решения в области безопасности, как локальные, так и облачные, путем стандартизации протоколов, форматов данных и интерфейсов. Такая взаимосвязанная система упрощает операции по обеспечению безопасности и обеспечивает более комплексную защиту, поскольку информация из различных источников совместно используется для выявления, смягчения и реагирования на угрозы.

Децентрализация управления идентификацией

Чтобы убедиться, что доступ к корпоративной сети имеют только авторизованные пользователи, крайне важно иметь децентрализованную систему управления идентификацией. Внедрение протоколов аутентификации, обеспечение безопасности сетей с нулевым доверием, подтверждение личности и другие меры могут помочь создать надежную систему безопасности, выходящую за пределы периметра кибербезопасности.

Централизованное управление политикой безопасности

При внедрении системы кибербезопасности централизация управления политиками безопасности означает объединение правил и протоколов различных инструментов и конечных точек в единую систему или платформу. Такой унифицированный подход позволяет обеспечить последовательное применение политик во всей организации, независимо от децентрализованной природы сетки. Оптимизация обновлений, аудитов и модификаций в одном месте позволяет обеспечить единообразие мер безопасности. В результате ваша команда безопасности сможет быстро реагировать на возникающие угрозы и сокращать потенциальные уязвимости, возникающие в результате применения разрозненных политик.

Усильте охрану периметра

В рамках кибербезопасности укрепление периметра безопасности подразумевает усиление защиты отдельных конечных точек, а не только сети компании. Это означает оснащение каждого устройства, приложения или источника данных своими протоколами безопасности, которые часто поддерживаются брандмауэрами, системами обнаружения и предотвращения вторжений, усовершенствованным шифрованием и т. д. Применяя принцип “нулевого доверия”, когда каждый запрос на доступ проверяется независимо от его источника, и интегрируя непрерывный мониторинг и своевременные обновления, сетка обеспечивает надежную защиту периметра с учетом децентрализованной природы современных ИТ-сред.

Проблемы реализации CSMA

Внедрение системы кибербезопасности, хотя и выгодно во многих отношениях, сопряжено с определенными трудностями:

- Создание и управление децентрализованной системой безопасности может быть сложной задачей, особенно в условиях обширной территории.

- Объединение старых систем с новыми технологиями в рамках сетки может привести к проблемам совместимости.

- Сетчатый подход может потребовать специальных навыков, что создаст потенциальную нехватку специалистов, знакомых с этой системой.

- Обеспечение единообразного применения политик в распределенной системе может оказаться непростой задачей.

- Различные решения по обеспечению безопасности могут не работать вместе, что приводит к потенциальным пробелам в защите.

Несмотря на эти проблемы, организации могут успешно внедрить систему кибербезопасности и использовать ее преимущества при тщательном планировании, надлежащем обучении и постоянном мониторинге.

Заключение

Сетчатая архитектура кибербезопасности – это наиболее адаптируемая и практичная структура для обеспечения безопасности распределенных ИТ-ресурсов с помощью унифицированного набора технологий. CSMA позволяет отдельным решениям безопасности работать вместе, обеспечивая превосходную защиту ИТ-ресурсов, расположенных как в локальной сети, так и в облаке. Поэтому нет причин, по которым вашей организации не стоит внедрять CSMA.