Сегментация сети контролирует поток трафика и повышает производительность сети. Для организаций важно уделять приоритетное внимание безопасности сети в этом цифровом мире, где растет число утечек данных и киберугроз. Одной из эффективных стратегий, которая может значительно повысить безопасность сети, является сегментация сети. В этой статье мы обсудим концепцию сегментации сети и ее роль в сетевой безопасности, а также ее реальное применение. Давайте начнем!

Что такое сегментация сети?

Представьте, что у вас есть большой дом с несколькими комнатами. Каждая комната служит для разных целей, например, спальня, кухня или гостиная. Теперь представьте, что ваша компьютерная сеть – это такой же дом, только вместо комнат в нем есть различные части, которые соединяют ваши компьютеры и устройства. Сегментация сети – это как разделение дома на небольшие секции или комнаты. Каждый раздел имеет свою собственную цель и отделен от других. Такое разделение помогает сохранить организованность и безопасность.

В контексте компьютерной сети сегментация означает разделение сети на более мелкие части. Каждая часть, или сегмент, содержит определенную группу компьютеров или устройств, которые имеют что-то общее, например, принадлежат одному отделу или нуждаются в аналогичных мерах безопасности. Основной целью сегментации сети является контроль потока сетевого трафика и ограничение доступа к конфиденциальной информации, что уменьшает площадь атаки для потенциальных угроз.

Роль сегментации сети в сетевой безопасности

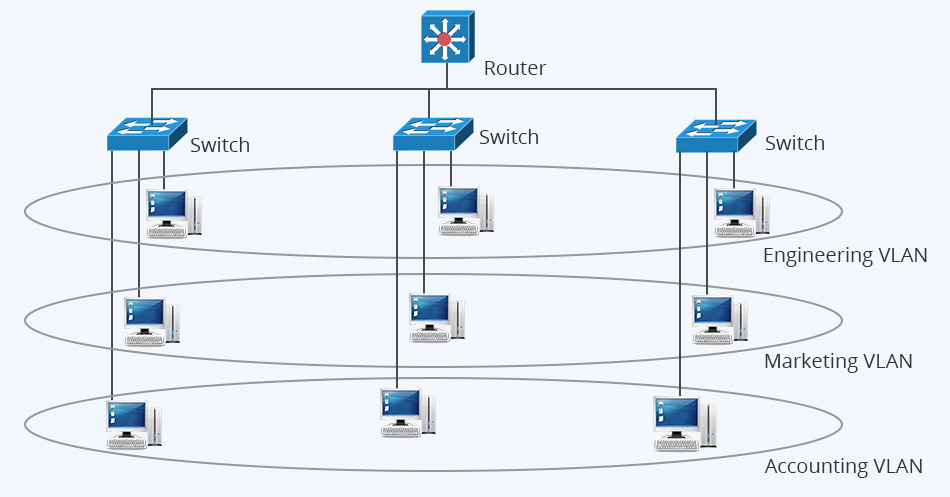

Организации могут разделить свою сеть на логические единицы на основе таких факторов, как отделы, функции, требования безопасности или роли пользователей путем внедрения сегментации сети. Такая сегментация предотвращает несанкционированный доступ и ограничивает распространение потенциальных угроз внутри сети.

Другими словами, даже если один сегмент сети будет скомпрометирован, воздействие будет сосредоточено в пределах этого конкретного сегмента, что не позволит злоумышленнику легко переместиться в другие части сети. Это похоже на наличие двери между комнатами, которую можно закрыть, чтобы предотвратить влияние чего-то плохого на остальную часть дома.

Преимущества сегментации сети

Сегментация сети дает организациям ряд преимуществ. Вот некоторые из ключевых преимуществ:

Повышенная безопасность

Как говорилось выше, каждый сегмент действует как барьер, который ограничивает воздействие потенциальных нарушений безопасности. Даже если один сегмент скомпрометирован, доступ злоумышленника ограничивается только этим сегментом. Это помогает защитить конфиденциальные данные от несанкционированного доступа.

Сокращение поверхности атаки

Потенциальные цели для злоумышленников ограничиваются за счет разделения сети на более мелкие сегменты. Им становится сложнее проникнуть во всю сеть, поскольку для перехода из одного сегмента в другой им необходимо преодолеть множество барьеров и мер безопасности.

Улучшенная производительность сети

Это может повысить производительность сети за счет снижения перегруженности и оптимизации потока трафика. Важные приложения и сервисы могут быть приоритезированы в определенных сегментах, что гарантирует, что они получат необходимую полосу пропускания и ресурсы без влияния других сетевых действий.

Соответствие нормативным требованиям

Во многих отраслях промышленности существуют специальные нормативные требования, касающиеся конфиденциальности и безопасности данных. Сегментация сети помогает организациям более эффективно соответствовать этим стандартам. Организации могут быть уверены, что они остаются верными отраслевым нормам, таким как PCI DSS, HIPAA или Общее положение о защите данных (GDPR), изолируя конфиденциальные данные и применяя контроль доступа.

Упрощенное управление сетью

Управление большой, монолитной сетью может быть сложным и отнимать много времени. Сегментация сети упрощает управление сетью, разделяя ее на более мелкие и управляемые сегменты. ИТ-команды могут сосредоточиться на каждом сегменте в отдельности, что облегчает мониторинг, устранение неполадок и внедрение изменений или обновлений.

Изоляция сетевых ресурсов

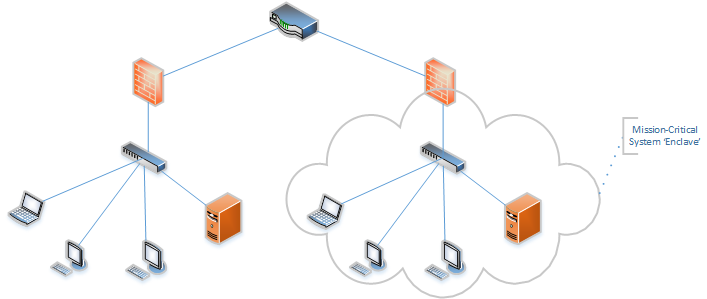

Организации могут изолировать определенные сетевые ресурсы на основе их функций или требований безопасности. Например, внутренние системы могут быть отделены от систем, предназначенных для общего пользования, что создает дополнительный уровень защиты. Такая изоляция помогает предотвратить несанкционированный доступ к критическим ресурсам и снижает вероятность влияния внутренних угроз на всю сеть.

Техники для реализации сегментации сети

Вот некоторые методы, обычно используемые для реализации сегментации сети:

VLAN (виртуальные локальные сети)

VLAN разделяют одну физическую сеть на несколько логических сетей. Устройства в пределах одной VLAN могут взаимодействовать друг с другом – в то время как связь между VLAN контролируется с помощью маршрутизаторов или коммутаторов третьего уровня. VLAN обычно основываются на таких факторах, как отдел, функция или требования безопасности.

Подсеть

Подсеть подразумевает разделение сети на более мелкие подсети или подсетей. Каждая подсеть имеет свой диапазон IP-адресов и может рассматриваться как отдельный сегмент. Для соединения и управления трафиком между подсетями используются маршрутизаторы или коммутаторы третьего уровня.

Списки контроля доступа (ACL)

ACL представляют собой наборы правил, которые определяют, какой сетевой трафик разрешен или запрещен на основе различных критериев, таких как IP-адреса источника и назначения или протоколы. Вы можете контролировать связь между различными сегментами и ограничивать доступ к определенным ресурсам, настроив ACL.

Брандмауэры

Брандмауэры действуют как шлюзы безопасности между различными сегментами сети. Они проверяют входящий и исходящий сетевой трафик на основе заранее определенных правил и политик.

Программно-определяемые сети (SDN)

SDN – это подход, который отделяет плоскость управления от плоскости данных. Он позволяет централизованно контролировать и управлять сетевыми ресурсами с помощью программного обеспечения. SDN обеспечивает динамическую и гибкую сегментацию путем программного определения и управления сетевыми потоками.

Zero Trust Networking

Это система безопасности, которая предполагает отсутствие доверия между сегментами сети или устройствами. Она требует аутентификации, авторизации и постоянного мониторинга для всего сетевого трафика – независимо от сегмента сети. Zero Trust Networking гарантирует, что доступ к ресурсам предоставляется по принципу “нужно знать”, что снижает риск несанкционированного доступа.

Виртуализация сети

Технологии виртуализации, такие как виртуальные коммутаторы и сетевые наложения, создают виртуальные сети поверх физической сетевой инфраструктуры. Это позволяет создавать изолированные сегменты, которыми можно динамически управлять. Это упрощает процесс сегментации и повышает масштабируемость. Важно учитывать такие факторы, как специфические требования организации, топология сети и уровень безопасности, необходимый для каждого сегмента. Выбранные методы должны соответствовать политике безопасности и сложности сетевой инфраструктуры.

Лучшие практики сегментации сети

Планирование и определение стратегии сегментации

Первым шагом является четкое определение ваших целей и задач. Определите, какие активы или ресурсы необходимо защитить и какой уровень доступа требуется для каждого сегмента. Четкое понимание целей сегментации будет определять стратегию внедрения.

Определите критически важные активы

Определите важные активы в вашей сети, которые требуют наивысшего уровня защиты. К ним могут относиться конфиденциальные данные, интеллектуальная собственность или критически важная инфраструктура. Определите приоритеты сегментации этих активов и выделите соответствующие меры безопасности для обеспечения их защиты.

Используйте многоуровневый подход

Для повышения безопасности внедряйте многоуровневую сегментацию. Это может включать в себя использование комбинации виртуальных локальных сетей, подсети, IDS/IPS, брандмауэров и списков контроля доступа (ACL) для создания надежной защиты. Каждый уровень добавляет дополнительный барьер и повышает общую безопасность сети.

Применяйте принцип наименьших привилегий

Предоставляйте разрешения на доступ только тем устройствам, которым они необходимы для выполнения их рабочих функций. Ограничьте доступ к чувствительным сегментам и ресурсам, чтобы минимизировать риск несанкционированного доступа и потенциального бокового перемещения в сети.

Внедряйте строгие средства контроля доступа

Используйте средства контроля доступа для регулирования трафика между различными сегментами сети. Это может включать в себя внедрение правил брандмауэра, списков контроля доступа (ACL) или VPN-туннелей. Применяйте принцип “запрета по умолчанию”, когда весь трафик между сегментами блокируется по умолчанию и разрешается только необходимый трафик на основе заранее определенных правил.

Регулярный мониторинг и обновление

Постоянно контролируйте сегменты сети на предмет попыток несанкционированного доступа или подозрительной активности. Разверните инструменты мониторинга сети для быстрого обнаружения и реагирования на потенциальные инциденты безопасности. Обновляйте сетевую инфраструктуру и системы безопасности последними исправлениями для устранения известных уязвимостей.

Регулярно пересматривайте и обновляйте политики сегментации

Проводите регулярный анализ политик и конфигураций сегментации, чтобы убедиться, что они соответствуют меняющимся требованиям безопасности вашей организации. Обновляйте политики по мере необходимости и проводите периодические аудиты, чтобы убедиться, что сегментация внедрена правильно.

Обучение сотрудников работе с сегментацией

Организуйте программы обучения и повышения осведомленности для сотрудников, чтобы они понимали важность сегментации сети и свою роль в поддержании безопасной сетевой среды. Обучите их методам обеспечения безопасности, таким как предотвращение несанкционированных подключений между сегментами и сообщение о любых подозрительных действиях.

Примеры использования

Сегментация сети имеет несколько вариантов использования в различных отраслях. Вот несколько распространенных примеров ее применения.

Здравоохранение

Больницы часто применяют концепцию сегментации сети для защиты данных пациентов, электронных медицинских карт, аптечных систем и административных сетей, чтобы обеспечить соответствие нормам здравоохранения и конфиденциальность данных пациентов.

Финансовые услуги

Банки и финансовые учреждения используют сегментацию сети для изоляции данных о транзакциях клиентов и банкоматов, что минимизирует риск утечки данных и финансового мошенничества.

Промышленные системы управления (ICS)

В таких отраслях, как энергетика, сегментация сети важна для обеспечения безопасности сетей операционных технологий (OT). Отделяя системы OT от корпоративных сетей, организации могут предотвратить несанкционированный доступ и защитить критически важную инфраструктуру.

Гостевые сети

Организации, предоставляющие гостевой доступ к Wi-Fi, часто используют сегментацию сети для отделения гостевого трафика от внутренних ресурсов. Они могут поддерживать безопасность и конфиденциальность своих внутренних систем и при этом предоставлять посетителям удобный доступ в Интернет.

Заключение

Я надеюсь, что эта статья была полезна для вас в изучении сегментации сети и способов ее применения.