Ежедневно взламывается около 30 000 сайтов. Может ли ваш сайт стать одним из них? В идеальном мире использование популярной системы управления контентом, такой как WordPress, положило бы конец многим проблемам безопасности – но, к сожалению, это не так. По умолчанию WordPress не очень хорошо защищена; она создана для простой публикации контента, но не обязательно для его защиты. Если вы хотите защитить свой контент в качестве блоггера, вам придется предпринять некоторые дополнительные шаги. Но стать блоггером не означает, что вы должны быть каким-то техническим экспертом, особенно если вы только начали вести блог. Вы – производитель контента, а не хакер. Поэтому мы составили полное, универсальное руководство по “укреплению” и защите вашего блога WordPress. Оно немного длинное, но большинство шагов, которые вам придется предпринять, нужно будет сделать только один раз.

Почему я должен защитить свой аккаунт WordPress?

Это блог – не банковский счет! Зачем кому-то пытаться взломать ваш сайт? Легко предположить, что ваш единственный блог не станет объектом серьезной атаки, но на самом деле причин для киберпреступников гораздо больше, чем вы думаете. Блоги WordPress часто взламывают по следующим причинам:

- Для сбора вашей личной информации – или информации ваших пользователей. Кража личных данных – одна из основных причин, по которой киберпреступники могут охотиться за хорошо раскрученным блогом. Для этого даже не нужно собирать много информации: преступники могут стремиться собрать только адреса электронной почты. Они могут продать активные электронные адреса рекламным компаниям или использовать их в качестве собственных списков для рассылки спама.

- Для размещения веб-страниц “черной шляпы SEO”. Если ваш сайт в настоящее время имеет высокий рейтинг (или даже умеренный), киберпреступник может захотеть завладеть доменом вашего сайта, чтобы разместить на нем свой собственный контент. Это очень похоже на захват домена и направлено на использование популярности существующего сайта для продажи товаров и услуг, распространения вредоносных программ или размещения партнерской рекламы.

- Чтобы украсть ваш сайт и получить за него выкуп. Да, такое случается. И обычно это не очевидно. Никто не выскакивает на вас из цифрового переулка и не говорит: “30 долларов, или сайт получит это!”. Вместо этого они размещают на вашем сайте заставку с сообщением о том, что он был взломан, а затем направляют вас к услугам, которые вы можете приобрести, чтобы восстановить ваш сайт… и все это под предлогом “помощи” от злых киберпреступников. Это работает потому, что многие люди не делают резервных копий своих сайтов, поэтому они не могут самостоятельно восстановить их содержимое.

- Для встраивания вредоносных программ и вредоносной рекламы. Некоторые люди просто хотят посмотреть, как горит мир. Киберпреступник может провести довольно тонкую атаку, просто внедрив на ваш сайт вредоносное ПО и вредоносную рекламу. Ваш сайт все еще будет работать, поэтому вы можете не заметить, что в данный момент он распространяет вредоносные программы среди ваших пользователей (возможно, включая вас самих). Однако в конечном итоге поисковые системы заметят это, и ваш сайт будет внесен в черный список.

- Чтобы просто вывести ваш сайт из строя. DDoS-атаки – один из самых простых способов, с помощью которого киберзлоумышленник может вывести сайт из строя. Это может произойти по разным причинам: атакующий может быть конкурентом, атакующий может быть не согласен с вашей позицией, или атакующий может пытаться использовать ее, чтобы получить доступ к вашему сайту, раскрыв другие уязвимости.

Кроме того, ваш сайт может стать мишенью более масштабной атаки. Преступные злоумышленники могут просто сканировать уязвимые учетные записи WordPress – потому что они уже знают об уязвимостях, существующих в WordPress, особенно с учетом того, что WordPress занял доминирующее положение в мире конструкторов сайтов. Они могут просто пытаться использовать уязвимости на всех найденных ими сайтах в надежде получить что-то полезное и интересное. Как же избежать того, чтобы стать мишенью? Все начинается с настройки.

Глава первая: установка и настройка вашей установки WordPress

WordPress занимается тем, что облегчает вам публикацию своих мыслей и впечатлений. Он не обязательно занимается их защитой. Стандартная конфигурация вашей установки WordPress делает ее очень простой для вас, но она также облегчает доступ к ней другим. Прежде чем начать работу над своим первым сообщением, необходимо изменить некоторые настройки.

Изменение административного имени пользователя

По умолчанию WordPress устанавливает ваше имя пользователя “admin”. Это проблема: чтобы войти в систему, кому-то достаточно угадать ваш пароль. Но вы можете решить эту проблему, выбрав другое имя пользователя, которое не будет видно широкой публике. В WordPress вы не можете напрямую изменить имя пользователя; вместо этого вам нужно создать новое имя пользователя и удалить старое перед началом работы. Это немного усложняет процесс, но это самое подходящее время, чтобы познакомиться с панелью административных настроек.

Как изменить имя пользователя администратора

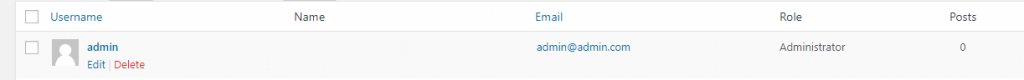

На административной панели нажмите на “Пользователи”. Вы получите список текущих пользователей, в котором должен быть только один пользователь с именем “admin”.

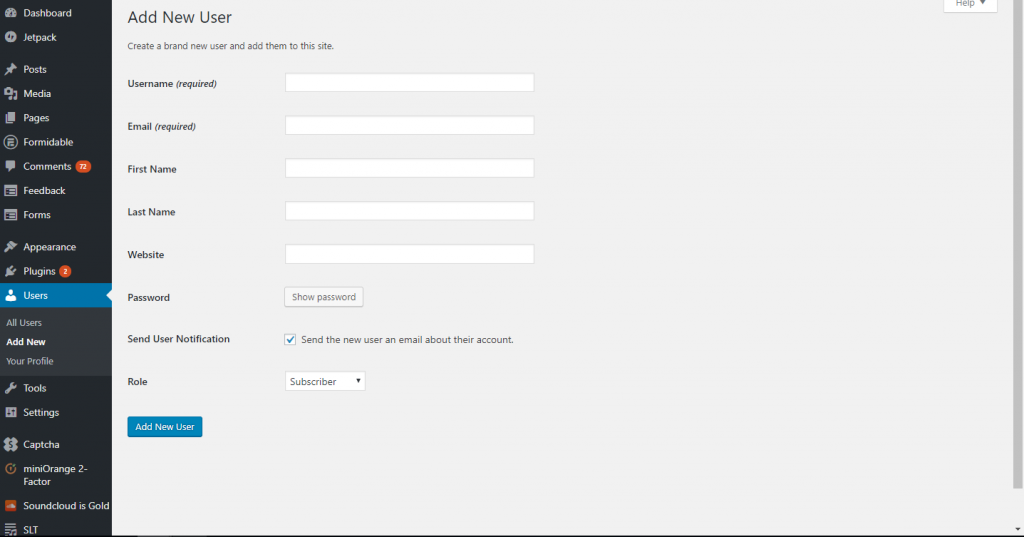

Рядом с заголовком “Пользователи” нажмите на кнопку “Добавить нового”.

Заполните информацию о пользователе в соответствии с инструкциями и выберите роль “Администратор”. Нажмите “Добавить нового пользователя”. Наведите курсор на старое имя пользователя “admin”. Нажмите на “Удалить”.

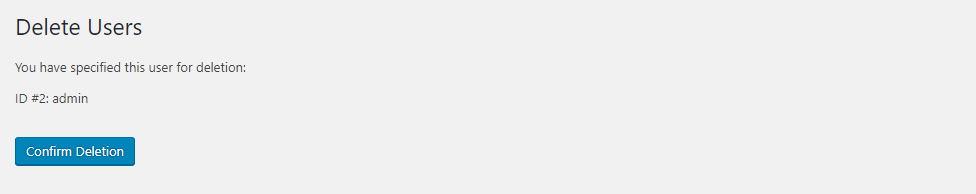

Подтвердите удаление.

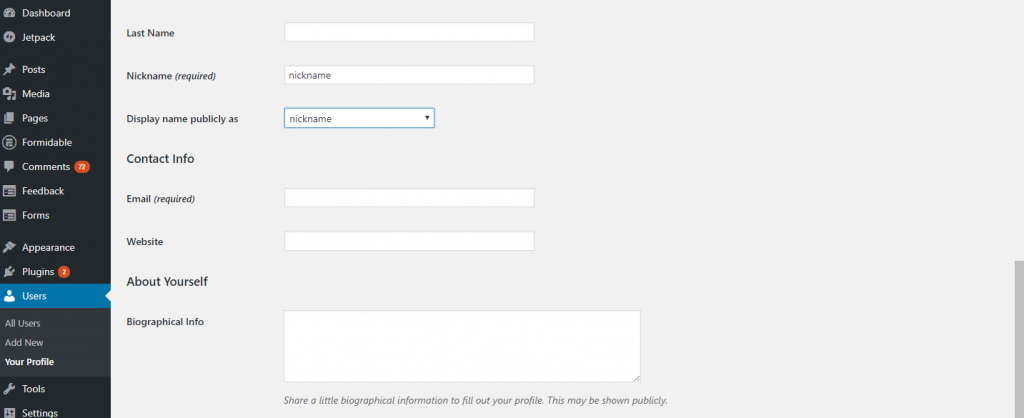

Нажмите на имя вашего нового администратора. Прокрутите вниз, чтобы изменить псевдоним, и выберите “отображать имя публично как” этот псевдоним.

Добавить двухфакторную аутентификацию

Двухфакторная аутентификация добавляет дополнительный уровень безопасности к традиционной комбинации имени пользователя и пароля. Представьте двухэтапную аутентификацию как замок, в котором нужно повернуть два отдельных ключа. Один из этих ключей – это ваши учетные данные для входа в систему – имя пользователя и пароль. Другим ключом может быть любой из двух следующих вариантов:

- “То, чем вы являетесь”. Сканирование отпечатков пальцев, глаз или другой биометрический сервис может быть использован для проверки того, что пользователь является тем, за кого себя выдает. Это часто используется для блокировки телефонов, дверей и других физических устройств.

- “То, что у вас есть”. Для подтверждения личности пользователя может использоваться смартфон или аналогичное устройство. Часто это означает отправку пользователю SMS-сообщения с PIN-кодом. Затем пользователь должен ввести этот PIN-код вместе со своими учетными данными для входа в систему.

Двухфакторная аутентификация может быть установлена только на WordPress.com. В противном случае для этого необходимо использовать плагины, такие как MiniOrange 2FA, Google Authenticator и Sucuri.

Установка двухфакторной аутентификации с помощью Google Authenticator

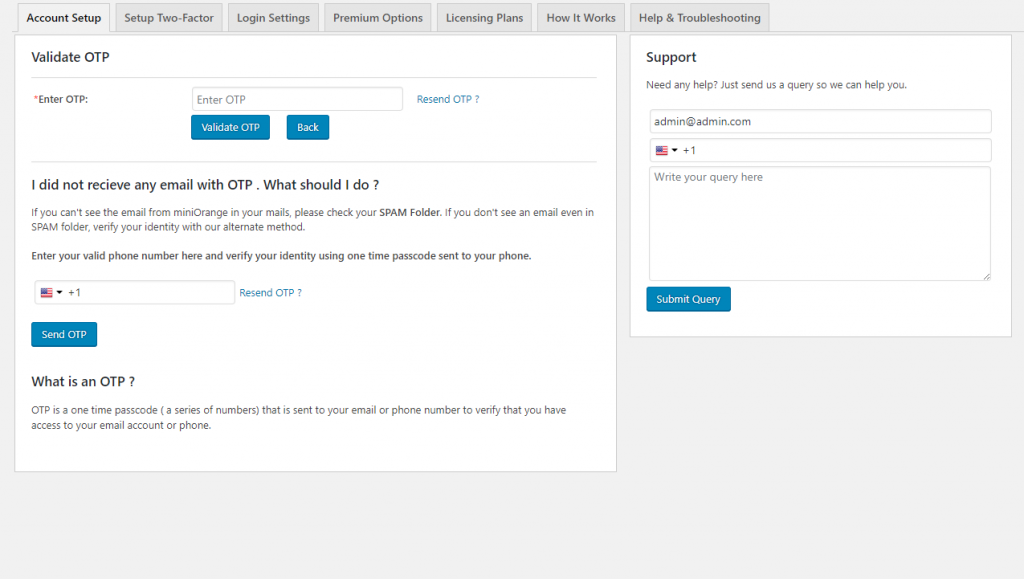

Перейдите в “Добавить плагины” и выберите “Добавить новый”. Найдите “MiniOrange Google”. Нажмите “Установить”, а затем “Активировать”. MiniOrange отправит вам электронное письмо для проверки вашей электронной почты.

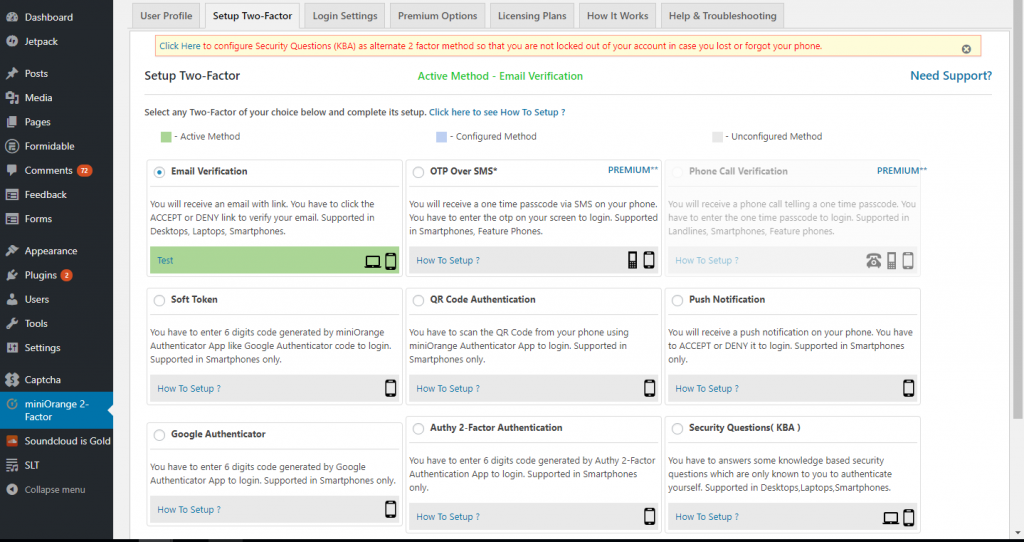

Затем вы можете настроить свою учетную запись. Выберите вкладку 2fa, чтобы выбрать тип двухфакторной аутентификации. Самым простым и безопасным методом является Google Authenticator. MiniOrange также предлагает премиум-версии, включая SMS, а также менее безопасную по электронной почте.

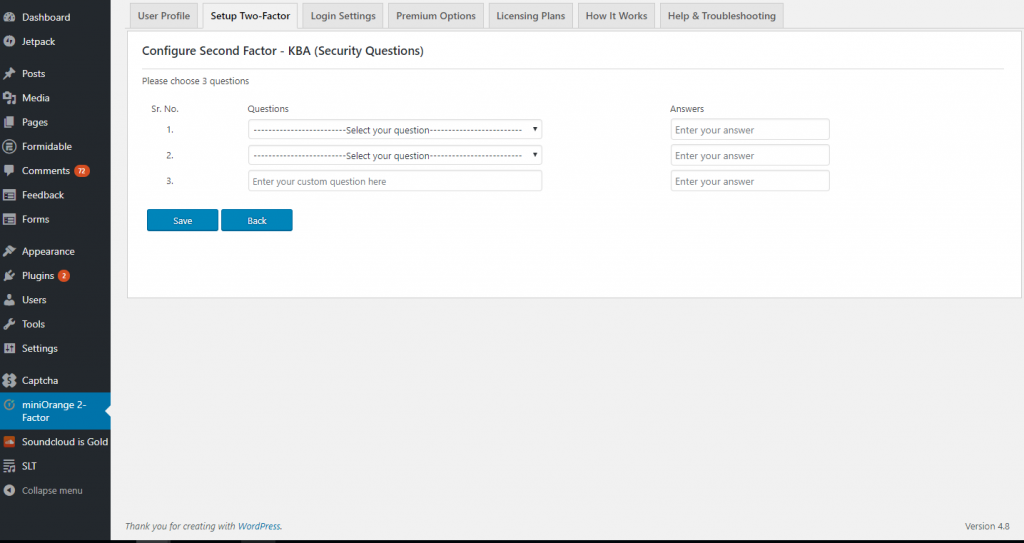

Нажмите на предупреждение, чтобы настроить вопросы безопасности, которые гарантируют, что ваша учетная запись не будет заблокирована. (Необязательно) Вы также можете настроить, какие роли имеют двухфакторную аутентификацию.

ВНИМАНИЕ! Используя дополнительный Jetpack от WordPress, можно подключить собственный сайт WordPress к логину WordPress.com. После этого вы сможете входить на все свои сайты WordPress через учетные данные WordPress.com. Это не рекомендуется. Если один из ваших сайтов будет взломан, все ваши сайты будут взломаны.

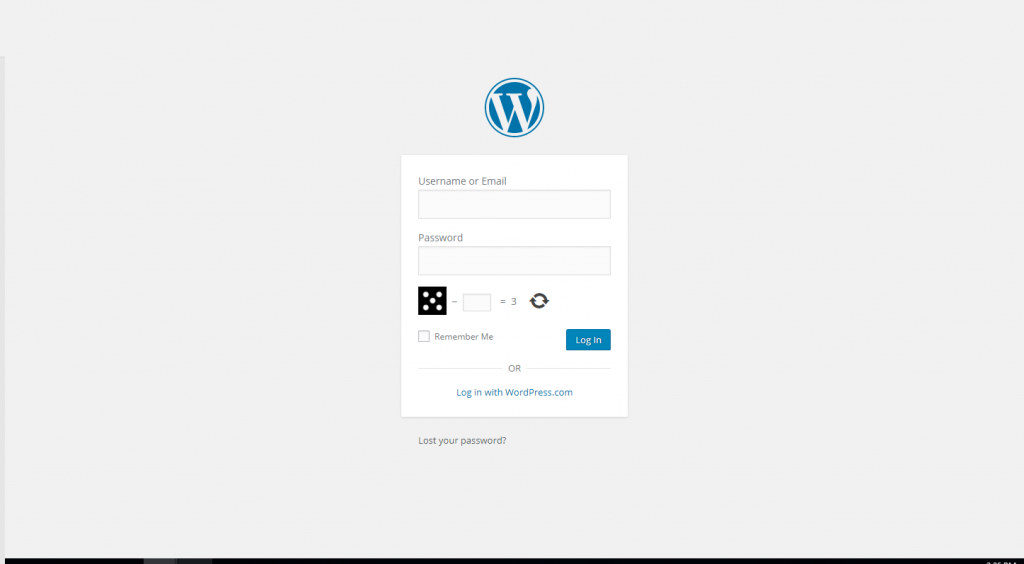

Установите решение CAPTCHA

Все знают CAPTCHA. CAPTCHA не позволяет ботам выполнять действия на вашем сайте, например, пытаться войти в систему или отправить форму. Боты могут быть очень настойчивыми: они не только могут в конечном итоге прорваться через вашу защиту, но и могут чрезмерно нагрузить ваш сайт, что приведет к отказу в трафике и медленному соединению. Хотя некоторые системы CAPTCHA могут показаться немного “раздражающими” – например, трудночитаемые – они могут быть незаменимы для блогов с большим объемом трафика. Плагин CAPTCHA WordPress позволяет добавлять элементы управления CAPTCHA в формы входа, регистрации, комментариев, контактов и другие. Кроме того, вы можете контролировать тип отображаемого кода CAPTCHA, чтобы он оказывал ограниченное воздействие на ваших законных пользователей.

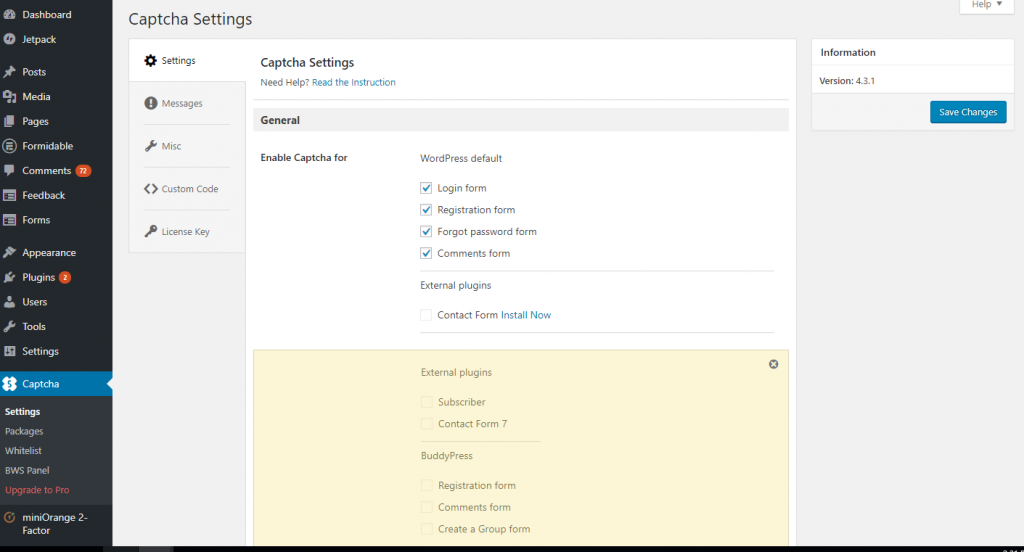

Установка решения CAPTCHA

Перейдите в Add-Plugins и выберите “Add New”. Найдите “Captcha от BestWebSoft”. Нажмите на “Установить”. Просмотр настроек Captcha. Включите Captcha для форм входа в систему, форм регистрации, форм забытого пароля и форм комментариев. Сохраните изменения.

Отныне при входе в систему вас будет встречать код капчи.

Получите защиту от спама для ваших комментариев

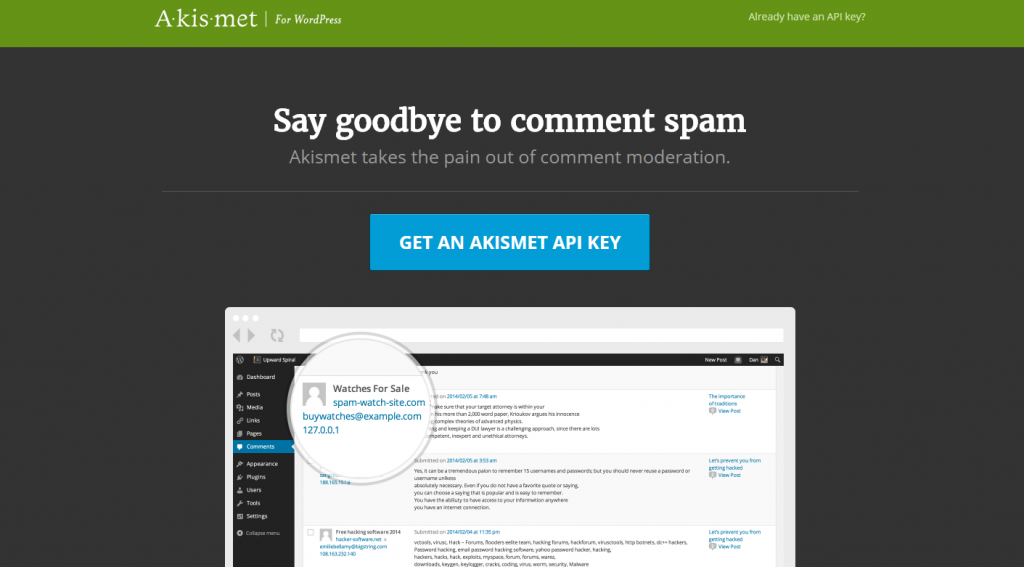

На первый взгляд, защита от спама больше похожа на проблему удобства использования, чем на проблему безопасности. “Спамовые” комментарии обычно исходят от ботов, которые стремятся повысить рейтинг других сайтов. Боты генерируют комментарии в виде “словесного салата”, которые не имеют никакого отношения к вашим сообщениям, но в конечном итоге ссылаются на сайт, который они продвигают. Это может стать проблемой безопасности в двух случаях: спам-комментарии могут загромождать ваш блог избыточным трафиком, а также содержать потенциально вредоносные ссылки. WordPress не имеет встроенной защиты от спама, но она предоставляется бесплатно с помощью плагина Akismet WordPress. Есть и другие варианты, например, официальный плагин безопасности WordPress и системы “все в одном”, такие как Sucuri.

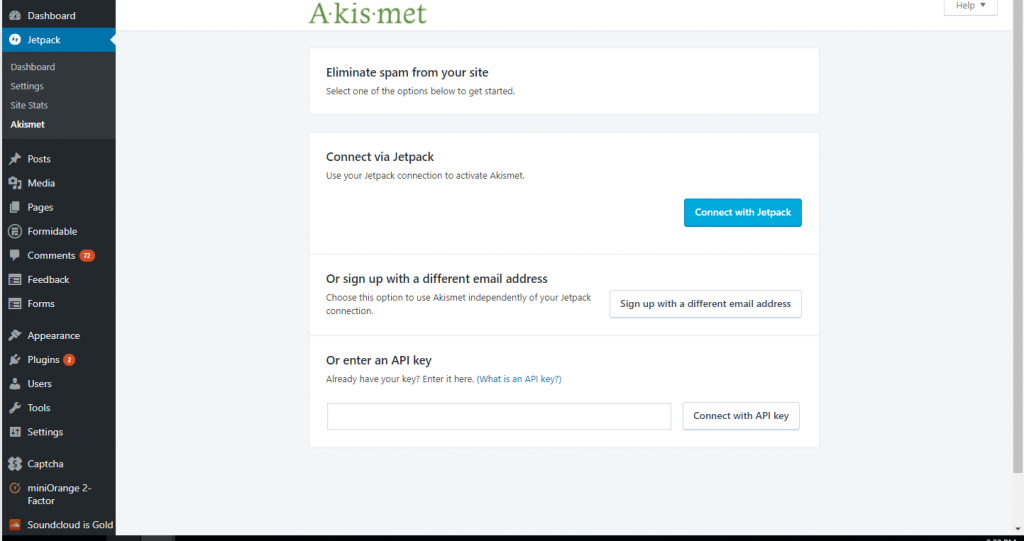

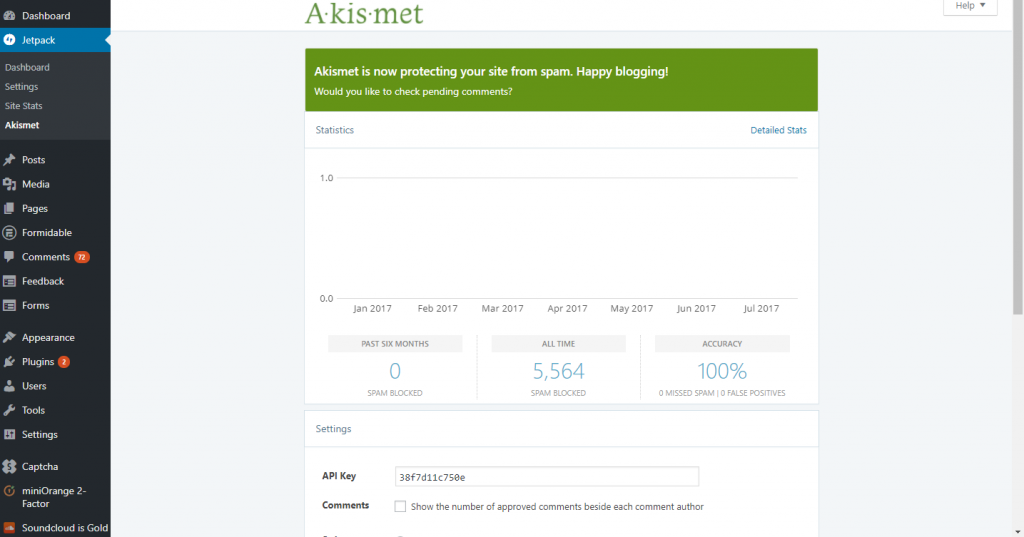

Установка плагина Akismet WordPress Plug-In

Перейдите в “Добавить плагины” и выберите “Новый”. Найдите “Akismet”. Установите и активируйте плагин Akismet. Нажмите на “Настроить учетную запись Akismet”.

Нажмите на любой из вариантов. Получите ключ API Akismet бесплатно.

Перейдите в настройки Akismet и введите ключ API Akismet. Защита от спама начнется мгновенно.

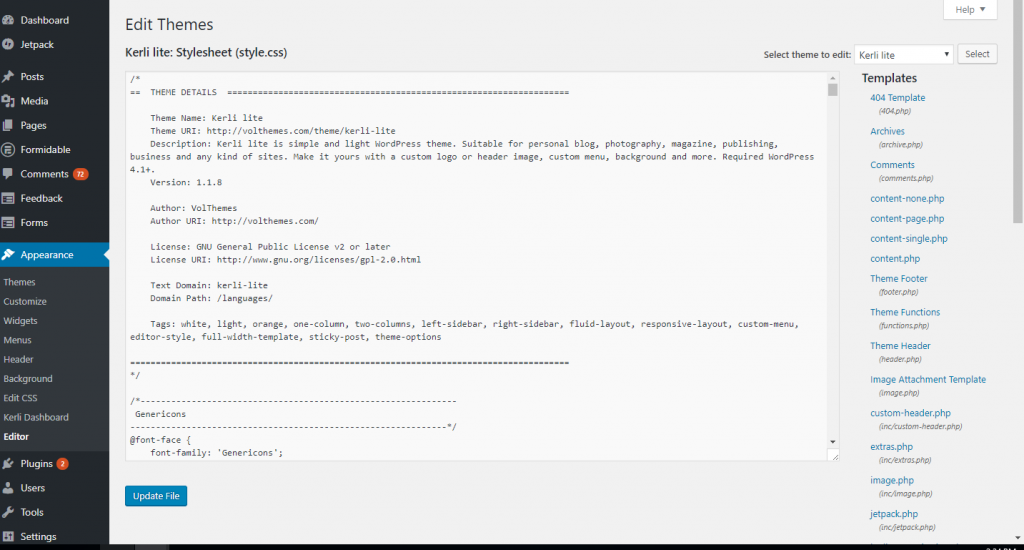

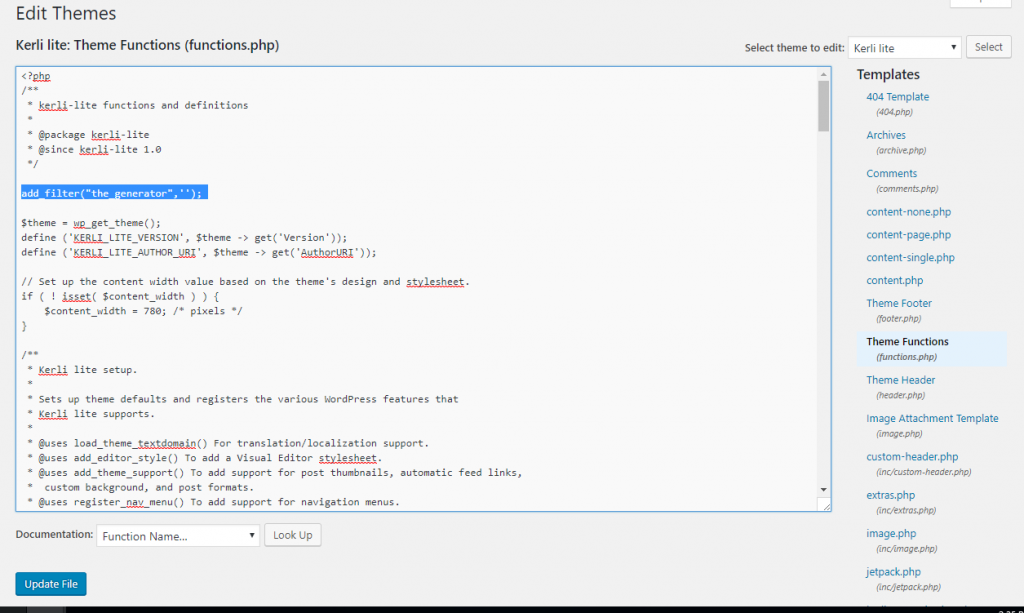

Удалите номер версии WordPress

WordPress телеграфирует номер версии, установленной вами, на всеобщее обозрение. Хотя это может быть интересной информацией, она может быть и вредной. Вредоносный пользователь может увидеть, что вы используете версию WordPress, которая все еще имеет определенную уязвимость – и тогда он сможет атаковать вас. Простое решение? Просто удалите номер. Для этого нужно немного отредактировать, поэтому не забудьте сначала сделать резервную копию вашего сайта. После того как резервная копия сайта будет создана:

Перейдите в “Внешний вид”, а затем в “Редактор”.

Перейдите вправо и нажмите на “Функции темы” (также обозначается как “functions.php”). Обратите внимание, что некоторые более продвинутые темы могут иметь файл пользовательских функций. Для получения более подробной информации обратитесь к документации по вашей теме.

Введите “add_filter(‘the_generator’,”);

Это код WordPress, который добавляет фильтр к той части библиотеки WordPress, которая отображает вашу версию, тем самым предотвращая ее отображение.

Нажмите на “Обновить файл”.

Это позволит убрать номер версии из заголовка WordPress и из RSS-ленты WordPress одновременно. Теперь вам осталось сделать еще несколько настроек.

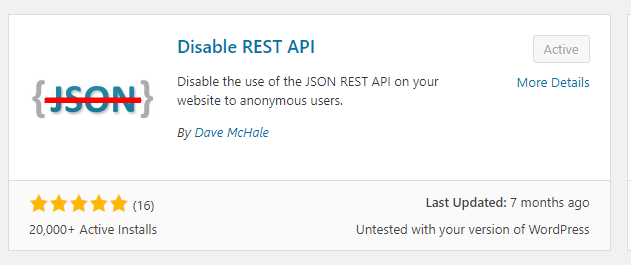

Отключите API WordPress

WordPress предлагает REST API для разработчиков, которые хотят интегрировать свои собственные программы в WordPress. Однако с REST API есть некоторые проблемы – прежде всего, REST API может обойти систему аутентификации WordPress, включая двухфакторную аутентификацию. Если только вы не используете его для приложения, созданного на заказ, рекомендуется просто полностью отключить API WordPress. Это можно сделать с помощью плагина, например, Disable REST API. Все, что вам нужно сделать, это “Установить сейчас”, а затем “Активировать”.

Отключить XML-RPC

XML-RPC – это специальная функция WordPress, которая позволяет осуществлять удаленный доступ и размещать сообщения. Это может быть проблемой безопасности, поскольку создает еще один способ, с помощью которого злоумышленник может получить доступ к вашему сайту. Если вы заинтересованы в удаленной публикации постов, вам, возможно, придется оставить XML-RPC включенным (он включен по умолчанию). Если вы не публикуете посты удаленно, нет возможности добавить дополнительную уязвимость. Самый простой способ отключить XML-RPC – установить плагин Disable XML-RPC. Хотя есть и другие способы, но для этого потребуется изменить код другого плагина. Опять же, все, что вам нужно сделать, это нажать “Установить сейчас”, а затем “Активировать”.

Глава вторая: пароли и гигиена паролей

До сих пор многие из внесенных нами изменений были направлены на борьбу с проблемами безопасности самой платформы WordPress. Но платформа представляет собой только половину риска. Равная доля риска исходит от пользователя – и, к сожалению, это вы. Существует множество способов, с помощью которых вы можете потенциально (и случайно) создать собственные уязвимости в системе безопасности. Один из основных способов – это пароли. Начиная с последних версий, WordPress Core по умолчанию требует “надежных” паролей. Это означает, что WordPress не позволит вам установить пароль, который его собственный алгоритм посчитает слишком слабым – и это хорошо. Но все же есть некоторые вещи, которые вам следует знать о том, как пароли защищают вас и как вы можете защитить их.

Создание сильного и запоминающегося пароля

Что делает пароль хорошим? Хороший пароль является одновременно сложным и легко запоминающимся. WordPress позаботится о том, чтобы ваш пароль был сложным, но пароли, которые он автоматически генерирует, определенно не являются легкими для запоминания – более того, их вообще невозможно запомнить. Это может привести к тому, что люди вообще отказываются от автоматически сгенерированных паролей и пытаются придумать свои собственные. Сложность важна, поскольку чем сложнее ваш пароль, тем меньше вероятность того, что он будет угадан злоумышленником. Но запоминание также важно: если вы не можете вспомнить свой пароль, вы, скорее всего, сохраните его в приложении, запишите в блокноте или просто сбросите при первом же случае, когда забудете его. Большинство людей не выбирают хорошие пароли. Чтобы понять, каким должен быть хороший пароль, давайте рассмотрим пример:

- “shells” – Это явно плохой пароль. Это одно словарное слово. Его можно легко угадать, особенно если есть какая-то причина для выбора слова shells. Вы можете подумать: “Какой человек угадает слово “shells”? Но люди редко используются для этого процесса. Вместо этого используются автоматизированные скрипты, которые перебирают весь словарь слов, чтобы в итоге найти нужное.

- “sh311s” – часто считается, что это хороший пароль, но на самом деле это не так. Он недостаточно длинный, а его сложность просто сбивает с толку – вы будете гадать, что вы использовали: “e” или “3”. Для компьютера “shells” и “sh311s” функционально идентичны.

- “#Sh@*zHQWoa*” – Это тип пароля, который обычно предоставляется при автоматической генерации. На практике он может быть бесполезен; он полезен только при сохранении в менеджере паролей, что открывает путь к другим проблемам безопасности.

- “Она_продаёт_морские_ракушки”. – Это самый лучший пароль в этом списке (если только он не является частью популярного детского стишка). Он длинный, сложный и легко запоминается.

Сложность не означает, что ваш p4ssw0rD должен выглядеть сложным для вас; это распространенное заблуждение. Напротив, сложность возрастает экспоненциально по длине – а более длинные “фразы” пассажа обычно легче запомнить и невозможно легко угадать.

Соблюдение гигиены паролей

ГлавнаяКаждое утро вы, вероятно, чистите зубы, пользуетесь зубной нитью и умываетесь – хотя, возможно, и не в таком порядке. Но так же, как вам необходимо соблюдать хорошую физическую гигиену, вам также необходимо соблюдать нечто, называемое хорошей гигиеной паролей. В ИТ-технологиях гигиена паролей означает поддержание паролей в надлежащем состоянии… и обеспечение того, чтобы они не подвергались излишнему риску. Гигиена паролей называется гигиеной, потому что она требует выработки хороших привычек.

- Всегда запоминайте свои пароли. В предыдущем разделе мы обсудили, почему важно запоминать пароли. Даже если вам придется использовать какое-то мнемоническое устройство, пароли всегда должны быть записаны непосредственно в вашей памяти.

- Никогда не сохраняйте свои пароли в виде обычного текста. Если ваши пароли сохранены где-то на компьютере, например, в блокноте на рабочем столе компьютера, любой сможет просмотреть их и войти в вашу учетную запись WordPress. Это также относится к запискам на физическом рабочем столе.

- Не сообщайте свои пароли другим людям. Хотя вы можете доверять кому-то, это не обязательно означает, что его гигиена паролей находится на должном уровне. Когда вы сообщаете пароль, вы рискуете тем, что кто-то другой может потерять этот пароль.

Помните: Пароли – это первая линия обороны при защите вашей учетной записи WordPress. Хотя это не единственная защита, на которую следует полагаться, хорошо составленный и поддерживаемый пароль может сделать большую часть тяжелой работы по обеспечению безопасности вашей системы.

Убедитесь, что ваш пароль не может быть сброшен

…По крайней мере, не без вашего ведома. Одним из существенных рисков безопасности, связанных с паролями, является возможность сброса пароля. Другие учетные записи пользователей могут быть особенно опасны в этом отношении; злоумышленник может быть в состоянии сбросить ваш пароль, просто зная немного о вас, например, дату вашего рождения. WordPress требует, чтобы у вас был доступ к административной учетной записи электронной почты для сброса пароля. Это также означает, что ваша безопасность настолько хороша, насколько хороша безопасность вашей электронной почты.

ВНИМАНИЕ! Любой, кто имеет доступ к вашему аккаунту электронной почты, может легко найти способ получить доступ к вашему аккаунту WordPress – и может заблокировать вас в обоих случаях. Как важно не делиться информацией для входа в WordPress, так же важно не позволять никому пользоваться вашим аккаунтом электронной почты.

Блокировка многократных попыток входа в систему

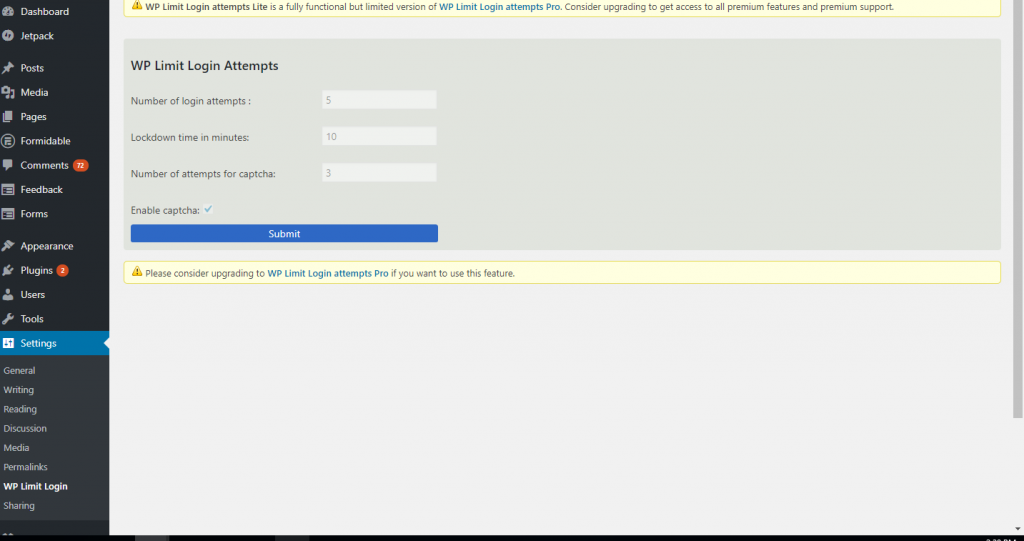

WordPress не имеет встроенной функциональности для блокировки многократных попыток входа. А это значит, что настойчивый человек может просидеть практически весь день, пробуя различные комбинации имени пользователя и пароля. Плагин, ограничивающий вход, ограничит пользователя определенным количеством попыток в течение определенного периода времени – например, тремя попытками каждый час. Он также может навсегда заблокировать систему (до тех пор, пока она не будет разблокирована должным образом), если будет сделано определенное количество неправильных попыток. Это может быть достигнуто путем установки одноразового плагина, такого как WP Limit Login, или более комплексного решения безопасности, такого как Sucuri.

Установка WP Limit Login Attempts

Установите и активируйте WP Limit Login Attempts, а затем измените настройки:

- Количество попыток входа: количество попыток, допустимых до начала блокировки.

- Время блокировки в минутах: количество минут, в течение которых пользователь будет заблокирован.

- Количество попыток для капчи: когда капча сработает, чтобы предотвратить попытки ботов.

- Включить капчу: хотите ли вы добавить капчу вообще.

ВЫ ДОЛЖНЫ ЗНАТЬ: В любой момент вы можете перейти к своим плагинам в административной панели и выбрать “деактивировать”. Если ваш блог ведет себя странно или медленно загружается, вы можете отключать плагины по одному, чтобы определить, какой из них может быть виновником. Неправильные настройки могут привести к проблемам с производительностью в дальнейшем.

Глава 3: добавление внутренней системы мониторинга

До сих пор вы могли заметить, что обеспечение безопасности WordPress включает в себя множество мелких изменений, управление и обслуживание. Вы можете укрепить общую безопасность WordPress с помощью внутренней системы мониторинга безопасности, которая фактически будет делать многие из этих изменений от вашего имени. Wordfence и Sucuri – две наиболее популярные системы управления; хотя WordPress предлагает официальный плагин безопасности, его использование довольно ограничено.

Мониторинг безопасности с помощью Sucuri

Предлагая “полную безопасность сайта”, Sucuri может как очистить ранее взломанные сайты, так и защитить их от атак. Sucuri является ведущим коммерческим вариантом комплексной защиты WordPress. Для малого и среднего бизнеса и профессионалов Sucuri, вероятно, является одним из лучших вариантов – он поставляется с множеством надежных функций, которые одновременно защищают ваш сайт и сокращают количество времени, которое вам нужно потратить на настройку и администрирование. Некоторые из наиболее заметных функций Sucuri включают:

- Очистка сайта. Если вы уже подверглись взлому, Sucuri может восстановить ваш сайт и очистить его от вредоносных инфекций. Эти функции включают возможность сброса пароля любого пользователя, сброс существующих плагинов и отслеживание потенциально вредоносной активности.

- Репутация сайта. Если ваш сайт уже был занесен в черный список Google или отключен хостером, Sucuri может обнаружить это и помочь вам восстановить репутацию.

- Защита сайта. Если вы хотите защитить себя от взлома, Sucuri предлагает защиту от DDoS и грубой силы, а также защиту от многих современных уязвимостей и эксплойтов.

- SSL-сертификаты. Sucuri предоставляет SSL-сертификаты своим клиентам в рамках профессиональных тарифных планов. SSL-сертификаты позволяют шифровать и защищать передаваемые данные вашего блога.

- Усовершенствованная защита веб-сайтов. Sucuri сканирует, обнаруживает и смягчает атаки на веб-сайты с помощью своего Website Application Firewall, включая DDoS-атаки и атаки с перебором паролей.

- Сканирование и мониторинг. Sucuri активно сканирует веб-сайты на наличие признаков того, что они могли быть атакованы, например, с помощью вредоносного ПО или вредоносной рекламы.

- Усиление безопасности сайта. Sucuri дополнительно вносит множество изменений для повышения общей безопасности WordPress, таких как: обновление WordPress и PHP, удаление видимой версии WordPress, защита каталога uploads, ограничение доступа к внутренним каталогам, обновление и использование ключей безопасности, а также проверка на утечку информации.

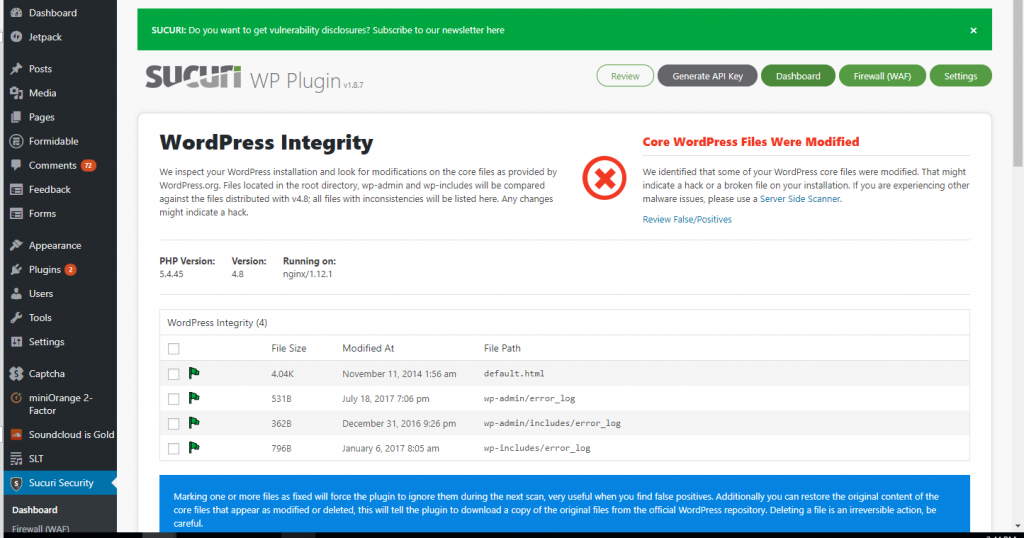

Sucuri – это комплексный плагин безопасности, который можно установить бесплатно. Чтобы установить Sucuri, скачайте “Sucuri WP Plugin”. Нажмите на “Sucuri” в вашей новой административной панели. Sucuri сначала убедится, что WordPress не был каким-либо образом изменен. Он также убедится, что сайт чист и не находится в черном списке.

Прежде чем двигаться дальше, необходимо сгенерировать ключ API. Это позволит включить защиту брандмауэра. Чтобы начать работу, просто укажите свой домен и адрес электронной почты. После того, как ключ API сгенерирован, вы можете переходить к настройкам плагина Sucuri WP, которые являются исчерпывающими.

- Сканер. Эта система ищет изменения, которые были внесены в вашу установку WordPress. Если у вас возникли проблемы с WordPress, вы можете проконсультироваться со сканером, чтобы узнать больше.

- Усиление. Эта функция включает в себя многие из внесенных нами изменений и многое другое, позволяя вам автоматически выполнять такие действия, как проверка версии PHP, удаление административной учетной записи по умолчанию и блокирование PHP-файлов в каталоге wp-includes.

- После взлома. Для повышения безопасности и аутентификации можно использовать секретные ключи безопасности, а также сбросить все пользовательские пароли, в дополнение к любым установленным плагинам.

- Оповещения. Здесь вы сможете контролировать, куда отправляются оповещения о безопасности – обычно на ваш административный почтовый ящик.

- Связь с API-сервисом. Ваш ключ API и его данные хранятся здесь – вам не нужно вносить какие-либо изменения.

- Информация о сайте. Здесь содержатся все учетные данные и другая информация, связанная с вашим сайтом.

Мониторинг безопасности с помощью Wordfence

Wordfence – это ведущий плагин “freemium” для обеспечения безопасности WordPress “все-в-одном”, с большим набором бесплатных функций в дополнение к платным опциям. Доступный и недорогой, Wordfence в настоящее время имеет миллионы пользователей по всему миру. Wordfence предоставляет услуги брандмауэра, сканирования на наличие вредоносных программ и защиты входа в систему, и все это создано на базе WordPress Core. Даже бесплатная версия плагина обладает относительно полным набором функций. Некоторые примечательные функции включают:

- Брандмауэр веб-приложений. Wordfence Web Application Firewall обнаруживает такие атаки, как SQL-инъекции, вредоносные загрузки файлов и попытки DDoS.

- Сканирование веб-сайта. Wordfence может обеспечить защиту вашего сайта, обнаруживая проблемы в его публичной конфигурации, резервных копиях, сообщениях, комментариях и паролях.

Также доступны некоторые премиум-функции:

- Защита от спама. Wordfence может проверять комментарии по спискам известных спамеров, чтобы лучше обнаруживать и удалять спам. Эта функция заменяет такие плагины, как Akismet.

- Защита от черных списков. Wordfence может дополнительно проверить, не попадает ли ваш сайт в спам на других сайтах. Это часто используемая тактика для внесения сайта в черный список; если Google увидит, что ваш сайт используется подобным образом, он может удалить вас из результатов поиска.

- Ограничение скорости. Wordfence может ограничить большой объем трафика до определенной скорости, чтобы пользователи, такие как боты, могли по-прежнему получать доступ к сайту, но без нарушения его отзывчивости. Это может быть особенно полезно для ограничения краулеров – ботов, которые просматривают сайты, чтобы проиндексировать их для поисковых систем.

Wordfence может негативно влиять на производительность сайтов с высокой посещаемостью – но для решения этой проблемы можно использовать кэширование и лучшую оптимизацию производительности. В последних итерациях Wordfence рассмотрел и сократил использование накладных расходов.

Мониторинг безопасности с помощью WordPress Security

WordPress официально предоставляет некоторые расширенные функции безопасности с помощью плагина WordPress Security, но эти функции довольно рудиментарны, и на них не стоит полагаться для обеспечения безопасности всего сайта. Вы можете получить некоторые базовые функции безопасности с помощью Jetpack Personal или Jetpack Business, оба из которых включают официальный плагин WordPress Security. WordPress Security включает в себя фильтрацию спама, техническую поддержку, ежедневное резервное копирование за пределами сайта и восстановление одним щелчком мыши. Но она не предназначена для мониторинга и защиты от современных угроз. WordPress Security в основном предназначен для быстрого развертывания резервных копий вашей системы в случае, если что-то пойдет не так. Это может быть очень полезно в случае взлома вашего сайта или ошибки сотрудника, которая повредит ваш сайт, но это в основном реагирование, а не профилактика.

Глава 4: обеспечение безопасности вашего хостинг-аккаунта

Если вы не размещаетесь непосредственно на WordPress.com, ваш сайт WordPress будет работать на хостинге. А это значит, что услуги хостинга должны быть такими же безопасными, как и установка WordPress. Получив доступ к аккаунту хостинга, злоумышленник может сделать все, что захочет, включая полное удаление вашего сайта.

Поиск подходящего хостинга

Прежде всего, обычно вы хотите работать с хостинговой службой, которая либо имеет опыт работы с WordPress, либо специально ориентирована на WordPress-блогеров. Их серверная среда не только будет хорошо приспособлена к потребностям WordPress, но они также смогут обеспечить лучшую безопасность системы. Существуют тысячи и тысячи хостинговых услуг, и хотя они могут показаться одинаковыми, некоторые из них гораздо безопаснее других. При поиске хостинга следует обратить внимание на следующее:

- Популярны ли они? Крупные хостинговые службы, такие как HostGator, DreamHost и GoDaddy, должны иметь самые современные решения по обеспечению безопасности из-за огромного количества клиентов. Это не обязательно означает, что это лучшие хостинги (многие из них имеют довольно ограниченные ресурсы), но вероятность того, что они безопасны, выше, чем другие недорогие сервисы.

- Является ли учетная запись общей? Пакеты хостинга общего доступа могут иметь дополнительные уязвимости безопасности, поскольку несколько клиентов находятся в одной серверной среде. Большинство блоггеров не захотят тратить деньги на выделенный сервер, но они могут инвестировать в VPS (виртуальный частный сервер), чтобы снизить риск.

- Есть ли у них встроенные средства безопасности? Уважающий себя хостинг-сервис расскажет о предлагаемых им средствах безопасности, таких как бесплатные SSL-сертификаты, автоматическое резервное копирование и брандмауэры.

Как и во многих других случаях, не стоит выбирать самый доступный хостинг. Ищите хорошее сочетание возможностей и репутации; есть много очень экономичных вариантов, которые не обязательно относятся к нижнему уровню.

Добавление внешних систем мониторинга

Системы мониторинга, брандмауэры и сканеры могут быть использованы для защиты вашего сайта от попыток вторжения. Популярные варианты включают Cloudflare и Sucuri, а некоторые хостеры также предоставляют свои собственные утилиты. Эти решения предназначены для обнаружения, идентификации и смягчения угроз. Они могут распознавать потенциально подозрительный трафик и блокировать его, сохраняя при этом работоспособность сайта. Внешние системы мониторинга особенно полезны в борьбе с DDoS-атаками. Система мониторинга сможет определить DDoS-атаку и отказать во всех незаконных запросах, пропуская при этом обычный трафик. Системы внешнего мониторинга также могут использоваться для обнаружения и отклонения потенциально незащищенных соединений. Что такое DDoS? При распределенной атаке типа “отказ в обслуживании” киберзлоумышленник использует множество устройств для постоянного создания соединений с целью.

В конце концов, цель – в данном случае ваш сайт WordPress – становится настолько переполненной запросами, что не может больше отвечать даже на легитимные запросы. Это один из самых простых и быстрых способов вывести сайт из строя. Cloudflare – особенно полезный инструмент для WordPress-блогеров. Он не только защищает от попыток DDoS и обнаруживает потенциально вредоносный трафик, но и работает в первую очередь как сеть доставки контента. CDN ускоряет работу сайта за счет кэширования данных; пользователи смогут получить доступ к сайту гораздо быстрее, а нагрузка на сервер будет меньше. Cloudflare также полностью бесплатна и может управлять несколькими сайтами одновременно, дополнительно предоставляя аналитические данные, с помощью которых вы можете оценить посещаемость и производительность вашего сайта.

Установка SSL-сертификата и настройка WordPress

SSL-сертификаты могут быть немного техническими – все, что вам действительно нужно знать, это то, что использование SSL-сертификата означает, что ваши данные будут зашифрованы. А это значит, что люди, которые видят передаваемые вами данные, не смогут их прочитать. Многие сайты, которыми вы пользуетесь, вероятно, используют SSL-сертификат. Обычно это можно узнать по значку “замочек” возле URL-адреса, а сам URL-адрес будет начинаться с “https://”, а не с http://. Не все хостинг-аккаунты поставляются с SSL-сертификатом. Вам может понадобиться приобрести его через хостера в качестве дополнительного оборудования или использовать плагин безопасности, который поставляется в комплекте, например, Sucuri. Ваш хостинг сможет установить SSL-сертификат на ваш аккаунт, но в любом случае вам нужно будет настроить WordPress на использование SSL. Если вы хотите приобрести SSL отдельно, вы можете выбрать различные варианты брендов/типов SSL, включая GeoTrust SSL, многодоменный wildcard SSL, Thawte cert или Sectigo SSL. Платный SSL предлагает интересные возможности, которые, как правило, делают покупку оправданной.

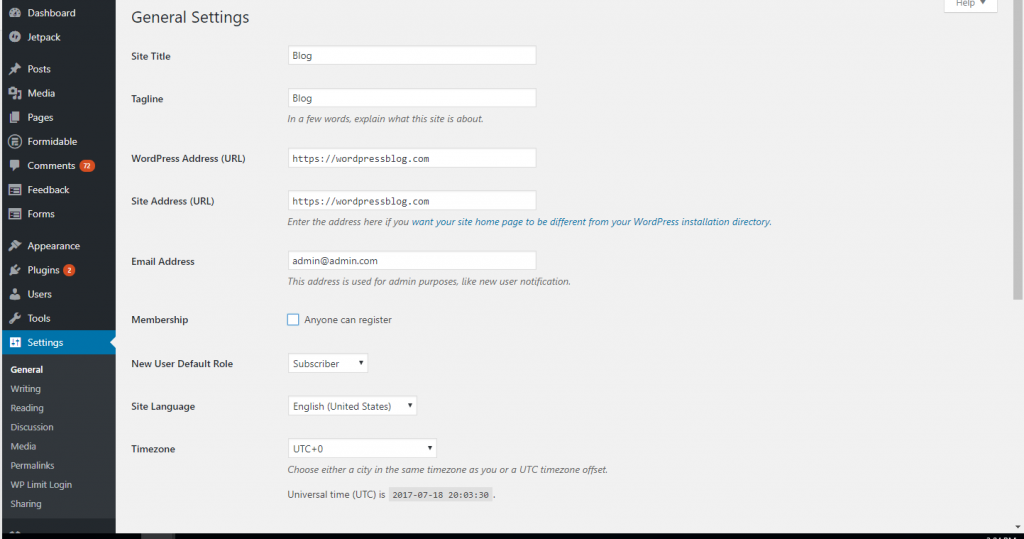

Как добавить SSL и HTTPS в WordPress

Нажмите на настройки “Общие” в вашей административной панели. Измените URL-адреса WordPress и адреса сайта на “https”, а не на “http”.

Если вы уже добавили содержимое на свой сайт WordPress, вам также может понадобиться включить перенаправление. Для этого вам нужно перейти в главный каталог вашего хостера. Обычно он называется “htdocs”, но может быть и именем вашего сайта. Здесь вам нужно изменить файл под названием “.htaccess”, включив в него следующий текст:

RewriteEngine On

RewriteCond %{SERVER_PORTZ} 80

RewriteRule ^(.*)$ https://www. будет доменом вашего блога. Это автоматически перенаправит все запросы на “http” на “https”.

Обновление разрешений на файлы

Права доступа к файлам указывают вашему веб-серверу, кому разрешено просматривать и получать доступ к каждому из файлов вашего сайта. По умолчанию WordPress часто устанавливается с правами “777” для своих каталогов. С помощью FTP вы можете выбрать эти каталоги, щелкнуть правой кнопкой мыши и изменить эти разрешения на “750” или “755”. Хотя каждый сможет редактировать эти файлы, для их изменения и удаления потребуются дополнительные разрешения. Ваш файл wp-config.php должен быть установлен на “600”, а файлы в каталогах WordPress должны быть установлены на “640” или “644”. Эти разрешения все равно позволят вам делать все, что вам нужно; они просто уменьшат вероятность того, что кто-то другой сможет изменить или удалить ваши файлы.

Отключите отчет об ошибках PHP

По умолчанию многие серверы посылают сообщение об ошибке в случае сбоя PHP-кода, а WordPress написан на PHP. Эти ошибки призваны помочь разработчикам при отладке, но поскольку они могут раскрыть часть кода вашего сайта, они также могут представлять существенный риск для безопасности. Чтобы решить эту проблему, вам необходимо отключить отчет об ошибках PHP. В случае, если PHP все-таки столкнется с ошибкой, он просто отправит пустую страницу. Для этого необходимо изменить файл wp-config.php, который можно найти по FTP (или через браузер) в базовом каталоге вашей установки WordPress. В верхней части wp-config.php, под первой строкой, вы должны поместить:

error_reporting(0);

@ini_set(‘display_errors’,0);

Конечно, это также означает, что вы не сможете узнать, что именно вышло из строя в случае, если ваш сайт все же потерпит неудачу – и в этой ситуации вам, возможно, придется временно отключить ошибки.

Глава 5: Защита от своих пользователей

Блоггеры часто бегают стаями. Если вы ведете блог, в котором много участников, то самая большая угроза может исходить не извне – это могут быть ваши собственные пользователи. Пользователи склонны совершать ошибки; на самом деле, когда компании подвергаются взлому, это почти всегда происходит внутри компании. 52% кибер-атак происходят из-за сбоев в системе или человеческих ошибок.

Важность ограничения прав доступа

В сфере безопасности есть вещи, которые называются “лучшими практиками”. Это те вещи, которые мы делаем в идеальном мире для создания среды с наименьшим риском. Одним из наиболее важных передовых методов обеспечения безопасности является ограничение разрешений пользователей только тем, что им действительно необходимо для выполнения повседневных задач. Когда вы не ограничиваете разрешения должным образом, вы рискуете тем, что:

- Один пользователь может нанести существенный ущерб – намеренно или случайно. Нет причин для того, чтобы участник мог удалять сообщения другого участника, но он может начать это делать, если считает, что эти сообщения были неуместно поданы под “его аккаунтом”.

- Нарушение однопользовательского входа может стать более опасным. Если злоумышленник попадает в учетную запись вкладчика, его возможности достаточно ограничены. Если злоумышленник попадает в учетную запись администратора, потенциал для нанесения ущерба гораздо выше. Чем меньше пользователей с административными полномочиями, тем лучше.

Также хорошей практикой является не назначать временные разрешения – т.е. не делать пользователя администратором на некоторое время, чтобы внести некоторые изменения. Хотя это обычно делается для упрощения работы, впоследствии об этом можно легко забыть.

Установка ограничений по паролю

Благодаря второй главе вы теперь знаете, как установить хороший пароль. Но это не обязательно означает, что это знают ваши пользователи. Предоставленные сами себе, пользователи могут устанавливать очень простые пароли, которые легко взломать – и это поставит под угрозу всю вашу систему. Чтобы избежать этого, вы можете установить ограничения на пароли, которые могут устанавливать ваши пользователи. Наиболее важным фактором, на который следует обратить внимание, является длина пароля, но также необходимо, чтобы в пароле присутствовали не только буквенно-цифровые, но и различные символы. Вы можете запросить хотя бы одну цифру (0-9) и хотя бы один специальный символ (_; ,/`~*).

Помните, что очень строгие комбинации паролей скорее работают против вас, чем на вас, так как пользователи будут создавать пароли, которые трудно запомнить. Труднозапоминаемые пароли придется либо записывать, либо сбрасывать. По умолчанию ядро WordPress гарантирует, что пользователи имеют “надежные” пароли, и проверяет пароли на сложность. Если у вас текущая версия WordPress, вы можете не беспокоиться об этом. Но если вам нужно добавить эту функциональность, вы можете использовать плагин, такой как Force Strong Passwords. Управление регистрациями пользователей Новые пользователи всегда должны быть ограничены статусом “участник”, а для обеспечения максимальной безопасности их необходимо вручную утверждать. Разрешение пользователям создавать свои собственные учетные записи может быть опасным!

Выход неработающих пользователей

Пользователи иногда забывают, что они вошли в свои учетные записи. Когда они это делают, они подвергают блог огромному риску – любой, кто находится на том же компьютере и хочет вмешаться в работу вашего сайта, может это сделать. Чтобы решить эту проблему, вы можете установить плагин, который будет автоматически выводить пользователей из системы после того, как они не заходили в нее в течение определенного времени. Наиболее популярным способом сделать это является плагин Idle User Logout Plugin. Этот плагин позволяет вам выбрать, какие роли будут простаивать и как долго они будут выходить из системы после простоя. Пользователи не потеряют свои данные; им просто нужно будет снова войти в систему, чтобы продолжить внесение изменений.

Глава 6: защита от сторонних утилит и служб

Существуют две сторонние угрозы, к которым следует относиться с особой осторожностью: сторонние плагины и сторонние рекламные сети. Оба этих компонента могут добавить на ваш сайт контент и программы, которые могут либо повредить ваш сайт, либо нанести вред вашим пользователям.

Проверка сторонних подключаемых модулей

Плагины для WordPress обычно гарантированно не содержат вредоносных программ; в противном случае они не были бы включены в репозиторий WordPress. Однако не это является главной проблемой – главная проблема заключается в том, что эти плагины могут быть не настолько безопасны, как должны быть. Любой может написать и опубликовать плагин, в том числе и неопытный разработчик, который потенциально может создать плагин с уязвимостями в системе безопасности. Если часть вашего сайта уязвима, то уязвимы все ваши сайты. Перед установкой стороннего подключаемого модуля вы должны задать себе следующие вопросы:

- Сколько у него отзывов и насколько высок его рейтинг? Вам следует избегать плагинов, которые, похоже, почти не использовались или были опубликованы впервые; они могут иметь проблемы безопасности, которые еще не были обнаружены.

- Насколько отшлифован плагин и его документация? Чем больше документации у плагина, тем лучше – это означает, что разработчик добросовестно и внимательно относится к его дизайну. Аналогичным образом, плагин, который визуально отполирован, скорее всего, был создан кем-то, кто ориентирован на детали.

- Сколько других плагинов выпустил разработчик? Чем опытнее разработчик в работе с WordPress, тем больше вероятность того, что он выпустит надежные, защищенные плагины для этой платформы. Если они не выпускали никаких других плагинов, они могут не знать об уникальной среде безопасности WordPress.

Избегайте вредоносных сторонних сервисов

Самый распространенный тип вредоносных сторонних услуг связан с “малвертизингом”. Под вредоносной рекламой понимается реклама, которая на самом деле содержит вредоносный код. Многие блоггеры финансируют свои блоги за счет использования рекламы от третьих лиц. Вредоносная реклама направлена на пользователей, а не на самого владельца блога, но она также может привести к тому, что блог попадет в черный список, если на его сайте будет обнаружен вредоносный код. Есть несколько способов избежать таких продуктов:

- Используйте только популярные сервисы. Google Adsense и Bing Ads – две самые популярные сети, но это не значит, что они никогда не будут содержать вредоносный код – это просто означает, что они менее рискованны.

- Инвестируйте в решение для мониторинга. Как уже отмечалось, даже популярные сторонние сети могут быть заражены, особенно если злоумышленник использует ранее неизвестную уязвимость. Решение для мониторинга позволит выявить вредоносный код в момент его запуска на вашем сайте, а не доверять обнаружение сервису.

- Быстро реагируйте на потенциальные угрозы. Если вы подозреваете, что на вашем сайте запущен вредоносный код, важно немедленно принять меры – даже если это означает снятие рекламы на время выяснения ситуации. В противном случае вы можете потерять трафик и нанести ущерб репутации вашего сайта.

Определение потенциально опасных подключаемых модулей или тем

Интернет – обширное и широкое пространство, и иногда при поиске плагинов или тем вы можете попасть на отдельные сайты или репозитории, которые обещают некоторые из самых популярных инструментов WordPress. Но всякий раз, когда вам обещают что-то бесплатно, скорее всего, в этом есть какой-то подвох. В случае с плагинами или темами подвох часто заключается в вирусе. При покупке премиум-плагина или темы важно обращаться к репозиторию WordPress.org или надежному корпоративному сайту. Существует множество сайтов, которые обещают премиум-плагины или темы бесплатно. Эти ресурсы были украдены – и даже если они не содержат вредоносного кода, их использование все равно не будет законным.

Установка только тех подключаемых модулей, которые вам необходимы

Хотя подключаемые модули могут добавить фантастическую функциональность, они не всегда строго необходимы для работы вашего блога. Критически подходите к каждому плагину, который вы устанавливаете; каждый из них не только представляет собой риск для безопасности, но и будет расходовать ресурсы вашего сайта и в конечном итоге замедлять его работу.

Глава 7: Компьютеры, соединения и Интернет вещей

Рассмотрим зашифрованный, защищенный паролем жесткий диск и вора, которому нужны данные, хранящиеся на нем. Чтобы взломать жесткий диск, вору потребуются дни или недели, а у него есть всего несколько минут времени. Что делает вор? Вор забирает жесткий диск и уходит с ним.

Защита вашего блога от физического вторжения

Сегодня у нас есть смартфоны, планшеты и ноутбуки, все они подключены к Интернету и связаны с вашим блогом. Потеря любого из этих устройств может поставить под угрозу ваш блог, если вы не убедитесь, что предприняли соответствующие шаги для защиты. К ним относятся:

- Всегда следите за тем, чтобы ваши устройства были защищены. Все ваши устройства должны быть защищены либо PIN-кодом, либо паролем, и, где это возможно, вы должны использовать двухфакторную аутентификацию, например, считыватель отпечатков пальцев или глазной сканер. Ваши устройства должны автоматически блокироваться через определенное время, чтобы они защищали себя паролем во время простоя.

- Не используйте общественные компьютеры для доступа к своему блогу. Никогда не знаешь, что может находиться на общественном компьютере, и никогда нельзя быть слишком осторожным. Если на этом компьютере хранится информация для входа в систему, кто-то может использовать этот компьютер, чтобы войти в систему под вашим именем. Точно так же не стоит входить в свой электронный почтовый ящик – ведь там может содержаться информация, которая может быть использована для доступа к вашему блогу.

- Никогда не заходите в свой блог через общественный WiFi. Публичное WiFi-соединение может быть использовано кем угодно… включая людей, которые пытаются подсмотреть ваши данные или вставить вредоносный код в передаваемые вами данные. SSL в значительной степени помогает справиться с этим, шифруя трафик вашего сайта, но все еще могут существовать потенциальные уязвимости, связанные с публичным WiFi соединением.

Глава 8: составление плана готовности к стихийным бедствиям

Это худший кошмар блоггера: что произойдет, если ваш сайт упадет? Знаете ли вы, где находятся ваши резервные копии? Как быстро вы можете их развернуть? И насколько они актуальны? Чтобы избежать простоев, вы должны быть в состоянии ответить на эти вопросы быстро и надежно.

Что такое план готовности к стихийным бедствиям?

План подготовки к стихийным бедствиям описывает шаги, которые необходимо предпринять для того, чтобы ваш сайт снова заработал после того, как он был выведен из строя. А ваш сайт может выйти из строя по любой причине: ваш блог могут взломать, ваш хостинг-провайдер может выйти из бизнеса, или вы даже можете допустить ошибку, которая приведет к потере данных. В самом общем виде план готовности к стихийным бедствиям обычно включает в себя решения по резервному копированию и способы восстановления данных вашего блога. Но план готовности к стихийным бедствиям может также включать в себя услуги по восстановлению работоспособности, например, возможность перенаправить трафик в другое место, пока вы не работаете, или возможность уведомить своих читателей о возможных проблемах. В целом, это хорошая идея.

- Создайте временную страницу, которая сообщит вашим читателям о том, что ваш сайт не работает, и что он будет восстановлен к определенному времени.

- Знайте, где найти текущие резервные копии и как восстановить их как можно быстрее.

Уметь запускать и перезапускать службы, от которых зависит ваш сайт, например, веб-службу или базу данных.

Четыре лучшие практики резервного копирования веб-сайтов

- Резервное копирование должно быть автоматическим. Не полагайтесь на ручное резервное копирование – придет время, когда вы забудете об этом. Запланируйте резервное копирование на часы наименьшей посещаемости вашего сайта (поскольку оно потребляет некоторые системные ресурсы) и убедитесь, что оно выполняется по расписанию. Не забывайте часто проверять их; они могут выйти из строя, если у них закончится место для хранения.

- Резервное копирование должно быть инкрементным. У вас всегда должны быть ежемесячные, еженедельные и ежедневные резервные копии. Никогда не знаешь, когда может произойти вторжение или когда данные могут быть потеряны. Вполне возможно, что для полного восстановления сайта вам придется вернуться на несколько дней или даже недель назад.

- Резервные копии должны быть избыточными. Никогда не храните резервные копии только в одном месте. Облачные решения для резервного копирования особенно полезны, поскольку они естественным образом избыточны… но что произойдет, если вы потеряете доступ к поставщику услуг? В идеале вы должны иметь резервные копии как через вашего веб-хостера, так и через вторичный сервис.

- Резервные копии должны быть в другом месте. Резервные копии не должны храниться только на вашем хосте; это рецепт катастрофы, если ваш хостинг-аккаунт будет взломан. Аналогично, не стоит хранить резервные копии только на локальном или внешнем диске – что произойдет, если диск сломается?

Варианты резервного копирования сайта WordPress

- Ваша служба хостинга. Большинство служб хостинга предлагают собственную систему резервного копирования, которую следует использовать как дополнительный вариант резервного копирования. Но не стоит полагать, что ваш хостер делает это автоматически. В частности, системы VPS (виртуальные частные серверы) обычно предоставляют вам возможность установить решение для резервного копирования вручную.

- Облачное решение для резервного копирования. Существуют основанные на подписке решения для резервного копирования, расположенные в облаке, которые могут автоматически создавать резервные копии вашей системы. WordPress предлагает облачное резервное копирование через плагин WordPress Security.

- Как функция в комплексных плагинах безопасности. Плагины безопасности часто включают в себя возможность управления резервным копированием, поскольку это является частью управления безопасностью и снижения потенциальных рисков. Sucuri имеет особенно комплексную систему резервного копирования и восстановления.

Идеальное решение для резервного копирования будет создавать резервные копии вашего сайта как на хостинге, так и в облаке. Это дает вам несколько вариантов восстановления данных и позволяет практически мгновенно развернуть сайт в случае потери или повреждения данных.

Глава 9: управление и мониторинг вашего сайта WordPress

После настройки сайта и установки инструментов ваша работа еще не закончена. Вашим сайтом WordPress также нужно будет управлять, следить за его состоянием и поддерживать в течение долгого времени. Если вы хотите сохранить свой сайт в безопасности, вам придется регулярно обновлять его и защищать от новых и технологически продвинутых угроз, что является настоящим преимуществом WordPress, поскольку гарантирует, что ваша страница будет регулярно хорошо защищена.

Поддержание сайта WordPress в актуальном состоянии

Вы, наверное, заметили, что WordPress довольно часто обновляется. Эти обновления касаются не только функциональности и улучшения рабочего процесса – они также устраняют новые и возникающие угрозы безопасности. Несмотря на одинаковую безопасность, сравнение CMS платформ, таких как WordPress и Drupal, показывает, что WordPress выходит на первое место благодаря простоте обслуживания. Одним словом, частое обновление вашего сайта WordPress имеет решающее значение для поддержания здоровой экосистемы безопасности. Некоторые плагины безопасности, такие как Sucuri, регулярно проверяют, что вы используете текущую версию WordPress. И хотя сокрытие версии WordPress может защитить вас от некоторых угроз, других, более настойчивых киберпреступников, это не обманет.

Отказ от устаревших подключаемых модулей

WordPress отслеживает, какие плагины часто обновлялись, а какие не тестировались с текущими версиями. Плагины, которые не поддерживаются в актуальном состоянии, должны быть заменены плагинами, которые поддерживаются в актуальном состоянии, даже если более новые плагины могут не обладать такой же функциональностью. Старые плагины будут иметь те же проблемы, что и старые установки WordPress; они могут содержать уязвимости, которые были обнаружены. Если в старой системе обнаружена уязвимость, киберпреступнику достаточно найти блог, который все еще использует эту старую систему.

Поддержание сайта в чистоте

Веб-сайты развиваются. Со временем вы будете добавлять или удалять контент, устанавливать или удалять плагины, менять темы (иногда переходя на легкие и эффективные темы, такие как GeneratePress). Поддержание чистоты сайта – это вопрос удаления всего, что вы сейчас не используете: неактивных плагинов, старых тем и другого ненужного контента. Эти неактивные элементы не только занимают место и другие ресурсы, но и могут представлять угрозу безопасности, даже если они уже деактивированы. Плагины, в частности, должны быть полностью удалены, чтобы устранить их опасность. В противном случае они все еще будут находиться на вашем сервере, и их скрипты все еще могут быть использованы.

Проверка уязвимостей вашего сайта

Security Ninja – это мощный плагин WordPress, позволяющий запускать многочисленные тесты безопасности, проверяющие защиту и уязвимые места вашего сайта. Плагин полностью автоматизирован – нажмите кнопку, чтобы запустить тесты. Бесплатная версия включает более 50 тестов на атаки методом перебора, разрешения файлов, скрытие версий, эксплойты 0-day, конфигурацию базы данных, версию ядра WP, обновления плагинов, версию PHP и MySQL и многое другое. Security Ninja бесплатно не вносит никаких изменений в ваш сайт – он просто показывает, что нужно улучшить. Платная версия добавляет семь модулей, которые проверяют и устраняют уязвимости. Core Scanner проверяет основные файлы WordPress и восстанавливает те, которые были незаконно изменены. Malware Scanner проверяет ваши темы, плагины и файлы на наличие вредоносного содержимого, а Events Logger отслеживает, что вы и ваши пользователи делают на вашем сайте. Оптимизатор баз данных очищает дисковое пространство от мусора. Auto Fixer автоматизирует резервное копирование и редактирование кода, а Cloud Firewall блокирует вредоносные IP-адреса.

Заключение

Хотя может показаться, что защитить WordPress сложно, на самом деле это просто вопрос тщательности и бдительности. “Усиление” WordPress требует выполнения определенных шагов по настройке и установки плагинов, связанных с безопасностью. Но как только вы должным образом обеспечите безопасность своей установки WordPress, она в основном сможет позаботиться о себе сама. В дальнейшем ваш блог сможет защитить себя сам… и вы будете знать, что делать, если это не удастся. Плагины безопасности, такие как Sucuri и Wordfence, могут снять значительную часть бремени с вас как владельца блога. И Wordfence, и Sucuri самостоятельно выполнят многие из вышеупомянутых изменений конфигурации – и смогут контролировать и управлять вашим сайтом 24 часа в сутки 7 дней в неделю. Автоматизировав часть безопасности WordPress, вы сможете повысить ее точность и сократить количество времени, которое вам придется тратить на администрирование сайта. Существует бесчисленное множество угроз, и есть много причин, по которым злоумышленники могут атаковать сайт WordPress.

Поскольку киберпреступники быстро становятся все более настойчивыми и угрожающими, блоггерам необходимо проявлять инициативу в вопросах безопасности. Проактивный блоггер сможет защитить данные своего блога даже от самых современных угроз. Из этой электронной книги вы, надеюсь, узнали всю необходимую информацию об укреплении WordPress, но мир безопасности также постоянно меняется. Если вы хотите быть уверены, что ваш сайт будет защищен и в будущем, вам необходимо быть в курсе современных угроз безопасности и решений. Работа блоггера никогда не заканчивается в том, что касается обслуживания и безопасности сайта. Но правильно защитив свой сайт, вы сможете быстрее увеличить посещаемость, создать надежную репутацию и избежать многих дорогостоящих проблем, связанных с разрушением или иным нарушением работы сайта. Обеспечение безопасности вашего сайта – это один из первых шагов к созданию надежного блога, который будет постоянно расти в популярности. Защищенный блог будет иметь минимальное время простоя и сможет лучше и стабильнее обслуживать своих пользователей. Вот и все. Теперь счастливого блоггинга!