Когда мы думаем о вредоносном ПО/вирусах, мы обычно подразумеваем вредоносное программное обеспечение, которое должно повредить ОС нашего устройства, украсть сохраненные данные или предотвратить доступ к нашим данным. Такое мышление обычно закрывает глаза на слона в комнате: кейлоггеры. Кейлоггеры – один из самых опасных типов вредоносного ПО, если не самый опасный.

Цель кейлоггера – украсть пароли ваших учетных записей и финансовую информацию, что напрямую ведет к потере финансовых и личных данных. Помимо того, что это опасно, традиционные средства защиты от вредоносного ПО, такие как антивирусы, недостаточны для защиты от кейлоггеров. В этой статье мы погрузимся в мир кейлоггеров. Я расскажу о том, что они собой представляют и, самое главное, как вы можете защитить себя от этого коварного и опасного типа вредоносного ПО.

Что такое кейлоггеры?

Основная функция кейлоггера заключается в отслеживании и записи нажатий клавиш клавиатуры. Обычно он сохраняет все, что вы набираете на клавиатуре, в скрытом файле, а затем отправляет этот файл хакеру по электронной почте или загружает его на сервер/веб-сайт.

Затем хакер может использовать эти данные для кражи паролей, которые вы вводите при входе в систему, а также информации о кредитных картах. При целенаправленной атаке они также могут украсть конфиденциальную информацию и планы компании. Существует два типа кейлоггеров: программные и аппаратные. Оба они крадут информацию, но работают по-разному и требуют разных решений для защиты.

Программные кейлоггеры

Это наиболее распространенный тип кейлоггеров, который обычно используется для нецелевых крупномасштабных атак. После установки на ПК они работают в фоновом режиме и записывают и отправляют данные, не раскрывая себя. Они созданы для работы либо с Windows API, либо с ядром Windows. Кейлоггеры на базе Windows API работают как обычные программы и обычно скрываются, действуя как легитимная программа. Их можно обнаружить в диспетчере задач или в списке установленных программ.

У кейлоггеров на базе ядра Windows более высокие привилегии, и они могут прятаться в других процессах Windows. Их труднее обнаружить пользователю без помощи антивирусной программы, которая специально ищет руткитоподобное поведение. Кроме того, они имеют лучший доступ к информации, поскольку обладают привилегиями системного уровня, в отличие от Windows API, которые ограничены уровнем привилегий пользователя.

Аппаратные кейлоггеры

Аппаратный кейлоггер – это физическое устройство, которое подключается к проводу клавиатуры или USB-порту для кражи данных. Обычно они не имеют программного обеспечения, поэтому пользователь или антивирус не могут обнаружить их в ОС. Однако это также означает, что они ограничиваются только записью нажатий клавиш.

Хотя некоторые продвинутые кейлоггеры могут также устанавливать программное обеспечение или прошивку для записи большего количества данных и выполнения задач. Но, конечно, тогда они также становятся обнаруживаемыми антивирусами. Записанные данные могут быть отправлены обратно хакеру с помощью встроенного беспроводного устройства или программного обеспечения для обмена данными. Хакер также может физически извлечь устройство, если это возможно, чтобы просмотреть данные. Поскольку это физическое устройство, аппаратный кейлоггер используется в целенаправленной атаке, обычно на предприятии, для кражи конфиденциальной информации.

Использование кейлоггеров легально или нелегально ?

Обычно кейлоггеры считаются незаконными или, по крайней мере, неэтичными. Однако у них есть законное применение в зависимости от того, для каких целей вы их используете, и от законов вашей страны против них. В большинстве случаев установка кейлоггера на принадлежащее вам устройство не считается незаконной. Большинство приложений для мониторинга устройств, рекламируемых родителям и работодателям для наблюдения за детьми или сотрудниками, имеют встроенный кейлоггер.

Хотя в некоторых странах могут действовать законы, требующие в первую очередь индивидуального согласия. ECPA в США и PIPEDA в Канаде заставляют работодателей получать согласие сотрудников. Однако во многих странах и штатах разрешен скрытый мониторинг, поэтому и существуют шпионские приложения и антишпионские программы. Конечно, любой кейлоггер, установленный на не принадлежащем вам устройстве без согласия, является незаконным.

Насколько опасны кейлоггеры?

Единственная цель кейлоггеров – кража конфиденциальной информации, которая может быть опасна в чужих руках, и они действительно хороши в этом. В отличие от фишинговых атак, которые основаны на том, что пользователи по ошибке вводят информацию на вредоносной веб-странице, кейлоггеры могут украсть все, что набрано на клавиатуре.

Хакеры также очень хорошо умеют фильтровать украденные данные, например, открывать только данные со знаком @ или цифрами. Ниже приведены некоторые веские причины, по которым кейлоггеры могут быть опасны.

Они не одиноки

Многие современные кейлоггеры могут делать больше, чем просто записывать нажатия клавиш. Если вы стали жертвой, велика вероятность того, что записываются не только действия на клавиатуре. Информация, которую они могут украсть, включает содержимое буфера обмена, ваши действия в ОС, URL-адреса, к которым вы обращаетесь, и скриншоты ваших действий.

Они воздействуют как на ПК, так и на смартфоны

Кейлоггеры представляют угрозу как для ПК, так и для смартфонов, причем кейлоггеры для смартфонов могут быть даже более изощренными, чем их аналоги для ПК. Поскольку смартфоны имеют более широкие возможности для отслеживания того, что именно происходит на телефоне, кейлоггеры могут похищать и отображать данные в более удобном виде.

Они могут привести к атакам социальной инженерии

В большинстве сложных атак социальной инженерии и даже фишинговых атак используется кейлоггер, чтобы узнать больше о человеке. Даже если они не могут украсть информацию о счете из-за повышенной безопасности (подробнее об этом позже), они все равно могут узнать больше о человеке для атаки с использованием социальной инженерии.

Нарушение конфиденциальности и шантаж

Поскольку они могут записывать все набранные слова, они также могут прочитать ваши сообщения, отправленные другим людям в социальных сетях или по электронной почте. Если это целенаправленная атака, хакер может шантажировать пользователя за любую незаконную деятельность, которая должна была остаться конфиденциальной.

Как защититься от кейлоггеров?

Как и любое другое вредоносное ПО, вы можете уберечь свой компьютер от заражения кейлоггером, используя надлежащие средства защиты и не загружая вредоносные программы. Вы также можете применить некоторые методы, которые защитят вас, даже если ваш ПК будет заражен. Ниже перечислены все возможные способы защиты от кейлоггеров:

Установите антивирус с антикейлоггером

Базовый антивирус не будет хорошо работать против кейлоггеров. Вам нужно сильное решение, которое имеет как сканер кейлоггеров, так и сканер руткитов. Avast One не только обеспечивает превосходную защиту от вредоносного ПО и защиту в Интернете, но также имеет средство удаления кейлоггеров и сканер руткитов.

Его активная защита предотвратит установку большинства кейлоггеров, как Windows API, так и на базе ядра.

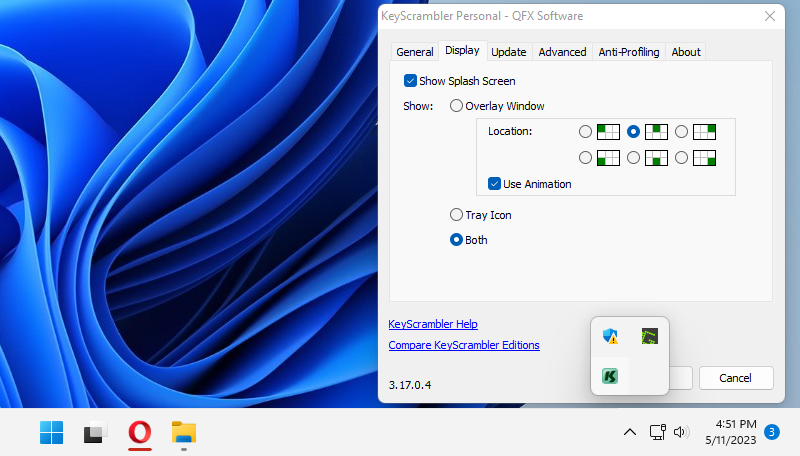

Используйте программное обеспечение для шифрования нажатия клавиш

Программное обеспечение для шифрования нажатия клавиш шифрует нажатие клавиши на уровне ядра, чтобы гарантировать, что только приложение, в котором вы набираете текст, сможет прочитать данные. Это не позволит любому кейлоггеру увидеть нажатия клавиш. Эти программы обычно имеют предопределенный список приложений, которые они могут шифровать, поэтому убедитесь, что программа поддерживает те приложения, которые вы используете.

Я рекомендую KeyScrambler, поскольку он поддерживает сотни приложений, включая браузеры, автономные и бизнес-приложения. Самое приятное, что его бесплатная версия, по крайней мере, обеспечивает безопасность нажатия клавиш в браузере, в то время как большинство других программ даже не имеют бесплатной версии.

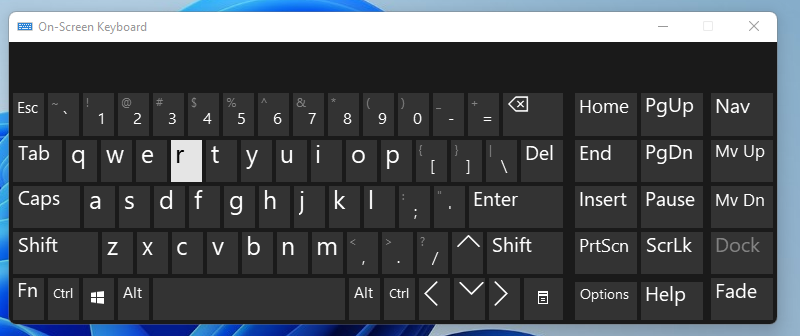

Используйте виртуальную клавиатуру

Многие кейлоггеры не отслеживают слова, набранные с помощью виртуальной клавиатуры. Для конфиденциальной информации, такой как учетные данные для входа в систему, можно открыть виртуальную клавиатуру и вводить слова с помощью щелчков мыши. В Windows для запуска виртуальной клавиатуры можно нажать комбинацию клавиш Ctrl+Windows+O.

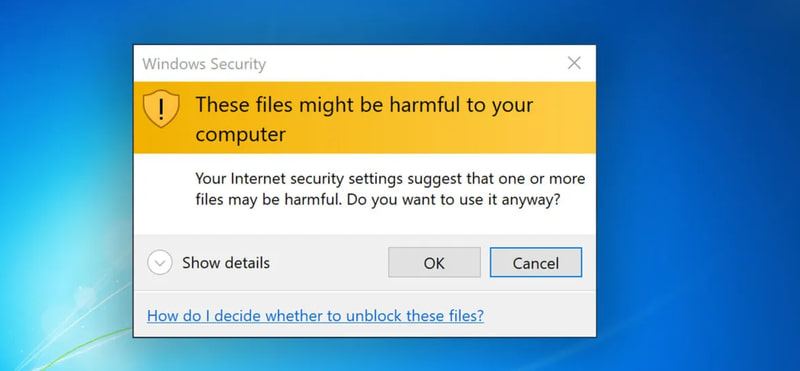

Избегайте подозрительных ссылок и загрузок

Большинство кейлоггеров устанавливаются на ПК под видом законного программного обеспечения или в комплекте с ним. Не скачивайте контент из ненадежных источников и будьте особенно внимательны при установке, чтобы случайно не установить ничего лишнего. Незаконный или неэтичный контент обычно имеет больше шансов содержать вредоносное ПО, такое как кейлоггер. Поэтому избегайте загрузки контента, защищенного авторскими правами, взломов/обмана, инструментов автоматического исправления и большинства вещей, связанных с торрентами.

Подозрительные ссылки, полученные по электронной почте, также нежелательны, так как они могут вести на веб-страницу, с которой автоматически загружается кейлоггер.

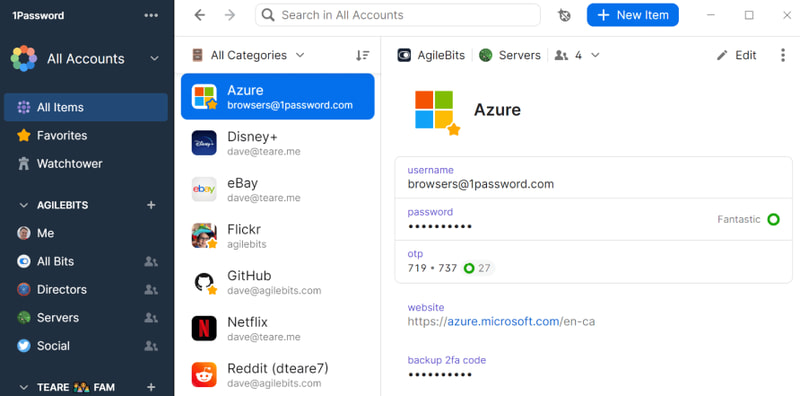

Используйте менеджер паролей

Менеджер паролей защищает все ваши пароли в зашифрованном хранилище и автоматически заполняет учетные данные для входа в систему, где это необходимо, без необходимости использования клавиатуры. Поскольку клавиатура не используется для ввода пароля, кейлоггер не может украсть учетные данные. 1Password – один из таких менеджеров паролей, который предоставляет много места для хранения паролей и документов и работает как на ПК, так и на смартфонах. К сожалению, вам все еще нужно набирать мастер-пароль, используемый для аутентификации в менеджере паролей, который может быть украден. Хотя это можно предотвратить с помощью двухэтапной верификации (подробнее о ней далее).

По возможности включайте двухэтапную верификацию

2-Step Verification добавляет дополнительный уровень безопасности, запрашивая дополнительную аутентификацию, которая обычно осуществляется с помощью дополнительного устройства. Даже если ваш пароль будет скомпрометирован – например, кейлоггером – хакеру все равно потребуется доступ к вторичному устройству. Все менеджеры паролей и большинство популярных приложений/сервисов предлагают функцию двухэтапной проверки. Такие популярные сервисы, как Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier, Apple Accounts и другие, предлагают двухэтапную проверку.

Избегайте публичных устройств

На общедоступных устройствах может быть установлен как программный, так и аппаратный кейлоггер для кражи информации. Избегайте использования общедоступных устройств для доступа к важной информации. Если вам необходимо получить доступ к ней, то хотя бы измените свои учетные данные после этого с безопасного компьютера.

Ограничьте установку программного обеспечения как администратор

Если администрирование ПК компании находится в ваших руках, то предотвращение установки программного обеспечения – хороший способ предотвратить установку кейлоггера. Поскольку большинству рабочих ПК не требуется дополнительное программное обеспечение для работы, вы можете настроить Windows так, чтобы она не позволяла пользователям устанавливать программное обеспечение.

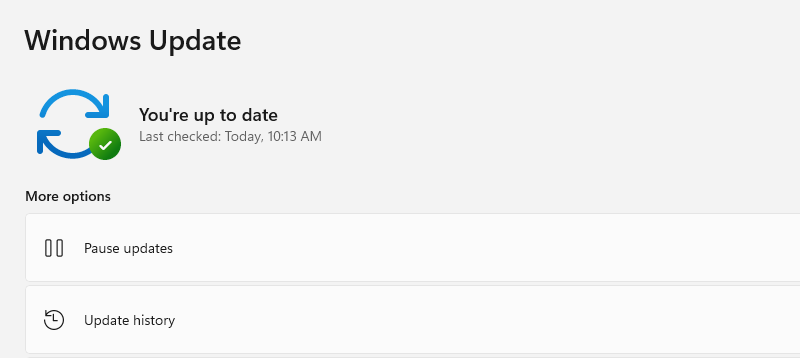

Следите за обновлением операционной системы

Устаревшая операционная система может иметь уязвимости в системе безопасности, которыми можно воспользоваться для установки и работы кейлоггеров. Это справедливо как для ПК, так и для смартфонов. Вам необходимо иметь новейшую операционную систему, но она должна быть достаточно новой, чтобы получать исправления безопасности.

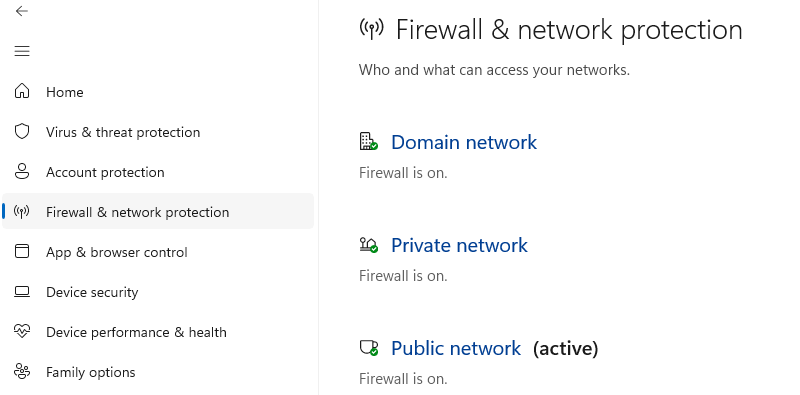

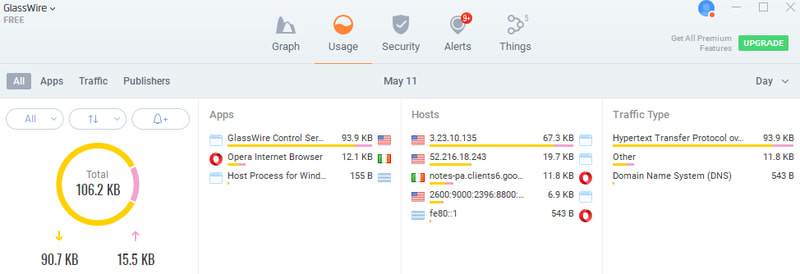

Всегда держите брандмауэр включенным

Для Windows убедитесь, что брандмауэр не отключен. Поскольку кейлоггерам необходимо устанавливать подозрительные соединения. Обычно брандмауэр ловит их, когда они пытаются отправить данные обратно хакеру. Вы также можете попробовать использовать программу GlassWire, которая отслеживает каждое ваше соединение (подробнее об этом позже).

Как определить, заражен ли ваш компьютер?

Если вы считаете, что ваш ПК заражен даже после принятия мер защиты, существует множество подсказок и инструментов, которые могут помочь подтвердить это. Ниже приведены некоторые общие подсказки:

Внезапное снижение производительности компьютера

На производительность ПК может влиять множество причин, например, неоптимизированные настройки или плохое состояние оборудования. Однако если это внезапное падение, то причиной может быть кейлоггер. Такие вредоносные программы обычно плохо закодированы, а некоторые из них еще и постоянно отправляют данные обратно хакерам, что может повлиять на производительность ПК. Это особенно актуально, если движения клавиатуры и мыши запаздывают. Например, все, что вы набираете, имеет задержку более 200 мс, то же самое касается движения мыши. Более того, если курсор мыши также исчезает случайным образом, это может быть делом рук кейлоггера.

Используйте диспетчер задач

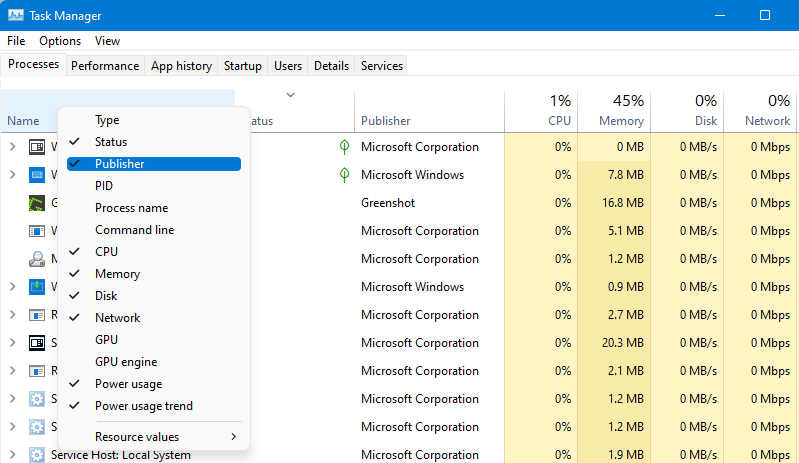

Диспетчер задач может показать, какие именно процессы были открыты. Если это кейлоггер на базе Windows API, он будет отображаться в диспетчере задач. Откройте диспетчер задач, нажав комбинацию клавиш Ctrl+Shift+Esc. Здесь щелкните правой кнопкой мыши на верхней области заголовка и включите опцию Издатель. Это позволит вам пропустить все процессы, связанные с Windows, потому что все они имеют Microsoft в качестве издателя. Что касается остальных процессов, просто ищите процессы приложений, которые вы не устанавливали или о которых мало что знаете. Если вы найдете такое приложение, поищите его в Интернете, чтобы узнать, законная это программа или нет.

Проверьте недавно открытые файлы

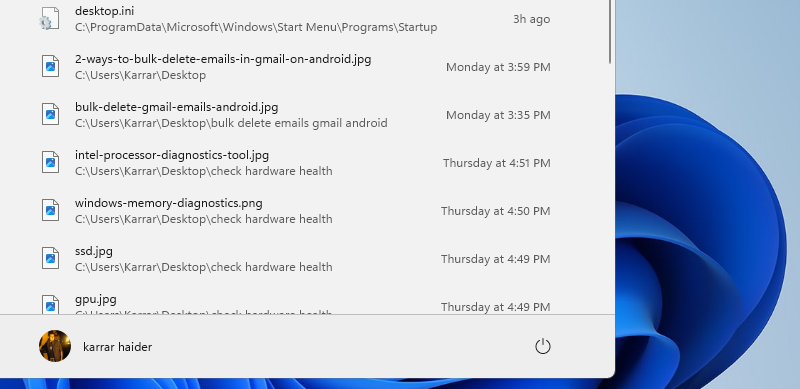

Поскольку кейлоггеры обычно записывают данные в скрытый файл, он должен отображаться в недавних файлах в Windows при каждом редактировании. Эта область показывает только последние файлы, открытые пользователем, поэтому любой файл, открытие которого вы не помните, должен вызвать подозрение. Вы можете поискать виновный файл в Интернете или попробовать просмотреть его данные, открыв его как файл блокнота. Чтобы получить доступ к недавним файлам в Windows 11, откройте меню “Пуск” и нажмите на кнопку “Еще” в правом нижнем углу. Это покажет все недавно открытые/редактированные файлы.

Обнаружение аппаратных кейлоггеров

Аппаратный кейлоггер обычно имеет форму USB с портом USB сзади, куда вставляется провод клавиатуры. Его очень легко обнаружить, но существуют и более хитрые варианты, которые могут действовать как зарядное устройство или USB-кабель. Некоторые из них могут быть даже установлены внутри процессора, скрытые от посторонних глаз.

Если у вас есть подозрения, проверьте все USB-порты и провод клавиатуры – это лучший способ найти кейлоггер. Вы также можете открыть корпус процессора и посмотреть, не прикреплено ли к USB-портам что-нибудь лишнее.

Используйте сетевой трекер

Сетевой трекер, например GlassWire, не только работает как брандмауэр, останавливая подозрительные соединения, но и уведомляет вас о каждом подключении. По умолчанию он настроен на уведомление при каждом подключении к новому серверу. Вы можете просмотреть, какое именно приложение создало соединение и с каким сервером.

Используя эту информацию, вы можете обнаружить подозрительные соединения вручную, даже если GlassWire не обнаруживает их автоматически.

Что делать, если ваш компьютер заражен?

Итак, вы обнаружили, что ваш компьютер заражен, и, возможно, даже выяснили, какое именно приложение является кейлоггером. Решение простое: избавьтесь от него. Большинство кейлоггеров на базе Windows API позволят вам легко удалить его, как и любое другое приложение, хотя некоторые могут сопротивляться. Ниже перечислены некоторые вещи, которые вы можете сделать, чтобы избавиться от инфекции, независимо от того, известна она или нет:

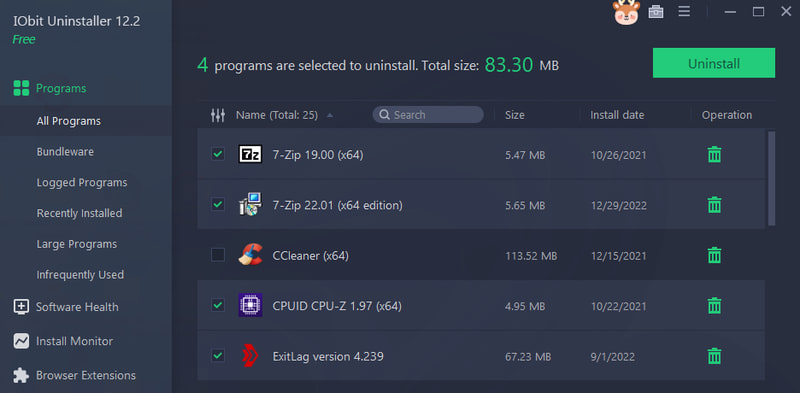

Используйте программу-деинсталлятор

Если вы обнаружили приложение кейлоггер, то лучше всего удалить его с помощью сторонней программы-деинсталлятора. Такое приложение удалит не только основное приложение, но и все связанные с ним данные, включая записи реестра. Кроме того, если приложение сопротивляется удалению, деинсталлятор просто удалит все связанное с ним, чтобы прекратить его работу.

IObit Uninstaller – мое любимое приложение для этой цели. Вы можете либо выбрать кейлоггер из списка программ, либо просмотреть ПК и добавить его исполняемый файл. Если по какой-то причине вы все еще не можете удалить его, попробуйте запустить Windows в безопасном режиме и удалить снова.

Запустите глубокое сканирование с помощью антивируса

И снова я рекомендую Avast One. В нем есть как глубокое сканирование, так и сканирование при загрузке. При глубоком сканировании будут проверены все уголки вашей ОС на наличие вредоносных программ. Если он не сможет найти и удалить кейлоггер, тогда сканирование во время загрузки проверит компьютер еще до того, как ОС и приложения на уровне ядра смогут помешать сканированию.

Восстановление или переустановка ОС

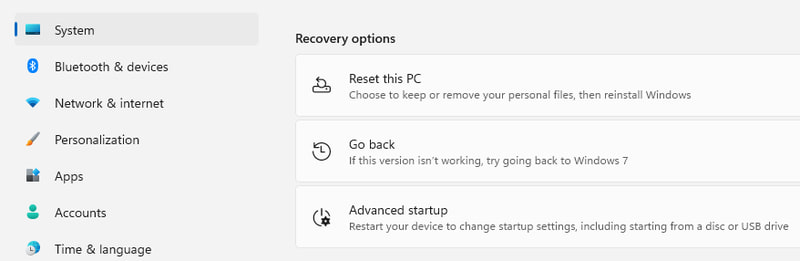

Два вышеуказанных метода должны сработать. Однако если ничего не помогает, у вас есть возможность перезагрузить устройство вместо того, чтобы иметь дело с зараженным устройством. Для этого существует несколько способов. Вы можете восстановить ПК на предыдущую дату до заражения, полностью переустановить его или даже полностью удалить его и установить новую ОС. В настройках Windows перейдите в раздел Система > Восстановление, чтобы найти эти варианты. Если вы выберете полный сброс, обязательно сделайте резервную копию важных данных.

Заключительные мысли

Обычно достаточно читать, прежде чем нажать на что-то, и избегать незаконного/неэтичного контента, чтобы оставаться в безопасности от большинства атак вредоносного ПО. Если вы осторожны, то даже базового Windows Defender и брандмауэра достаточно, чтобы обезопасить себя. Хотя для сознательных людей Avast One и GlassWire являются хорошим сочетанием защиты от кейлоггеров и других вредоносных программ.