NAC стал мощным инструментом, помогающим компаниям защищать свои сети путем контроля доступа пользователей и устройств. Поскольку организации продолжают внедрять современные технологические достижения для управления своей сетевой инфраструктурой, необходимость обеспечения безопасности доступа к сети становится критически важной задачей. С помощью NAC организации могут предотвратить несанкционированный доступ и защититься от таких угроз, как вредоносное ПО и вирусы. В этой статье мы окунемся в мир NAC и рассмотрим его преимущества, типы и то, как выбрать правильное решение NAC для вашей организации. Давайте начнем!

Что такое контроль сетевого доступа?

Контроль доступа к сети (NAC) – это механизм безопасности, который организации используют для обеспечения безопасности своей сетевой инфраструктуры. Он гарантирует, что доступ к сети разрешен только авторизованным и соответствующим требованиям устройствам. Это как защитный щит, который охраняет ваш замок от злоумышленников! Основная задача NAC – предотвратить несанкционированный доступ к сети, который может привести к нарушениям безопасности, простоям и другим неприятным инцидентам.

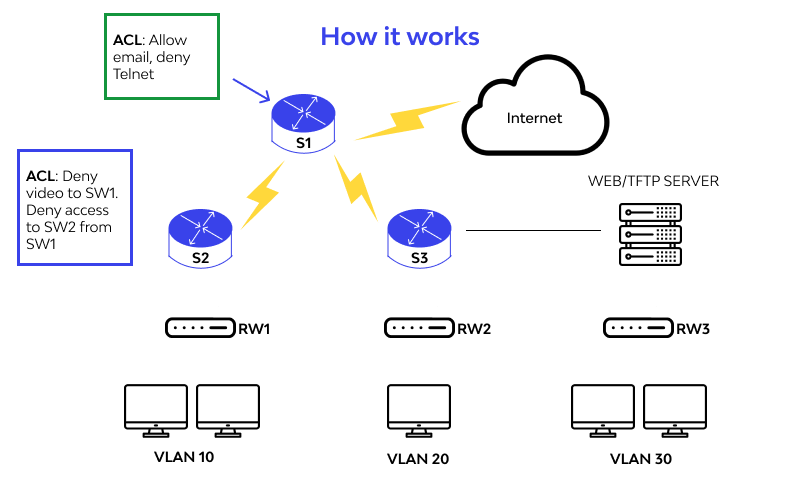

Как работает NAC?

Контроль доступа к сети (NAC) – это передовое решение безопасности, которое помогает контролировать доступ к сети путем применения политик, определяющих, каким пользователям и устройствам разрешено подключение и какой уровень доступа им предоставляется.

Принцип работы NAC может быть довольно сложным и включает в себя множество различных компонентов.

Идентификация устройства

Если быть более точным, когда устройство пытается подключиться к сети, оно сначала идентифицируется с помощью различных средств, таких как MAC-адрес, IP-адрес или имя хоста.

Аутентификация

Затем устройство аутентифицируется системой NAC, чтобы убедиться, что оно имеет право подключаться к сети. Аутентификация может осуществляться с помощью различных методов, таких как имя пользователя и пароль, цифровые сертификаты, биометрическая аутентификация или смарт-карты.

Соответствие конечной точки требованиям

После аутентификации устройства система NAC проверяет, соответствует ли устройство политике безопасности организации и требованиям соответствия. Это включает в себя проверку наличия на устройстве актуального антивирусного программного обеспечения, защиты брандмауэра и последних исправлений операционной системы.

Доступ к сети

Если устройство соответствует политике безопасности организации, ему предоставляется доступ к сети. Однако, если устройство не соответствует требованиям, система NAC может либо отказать в доступе, либо поместить устройство в карантин в ограниченную сеть, где можно выполнить исправление.

Непрерывный мониторинг

После того, как устройству предоставлен доступ к сети, система NAC продолжает контролировать устройство на предмет соответствия политикам безопасности. Если устройство не соответствует требованиям, система NAC может принять меры, например, отозвать доступ к сети или поместить устройство в карантин.

Важность NAC

Важность контроля сетевого доступа (NAC) нельзя недооценивать в современном мире гиперподключений, где кибератаки и утечки данных – обычное дело. Существует несколько основных причин, по которым NAC необходим в современном ландшафте кибербезопасности. NAC повышает производительность сети, контролируя количество и типы устройств, которым разрешено подключение. Это снижает риск перегрузки сети и потенциального простоя, что может стать основным источником разочарования для сетевых администраторов.

Он упрощает управление устройствами, обеспечивая централизованное управление сетевыми устройствами. Это облегчает мониторинг и управление доступом к сети, что снижает нагрузку на ИТ-администраторов и обеспечивает правильную настройку устройств. Наконец, NAC помогает снизить риск внутренних угроз, обеспечивая подключение к сети только авторизованных пользователей и устройств. Это помогает предотвратить утечку данных и другие инциденты безопасности, вызванные несанкционированным доступом, что обеспечивает дополнительный уровень защиты сетей организаций.

Шаги по внедрению NAC

Внедрение NAC может быть сложной и трудной задачей, требующей выполнения ряда шагов, чтобы убедиться, что решение правильно настроено и интегрировано в существующую сетевую инфраструктуру организации.

Определите политику безопасности

Во-первых, организация должна создать всеобъемлющую политику безопасности, которая устанавливает требования к устройствам, которым будет предоставлен доступ к сети. Эта политика должна охватывать такие ключевые меры безопасности, как антивирусное программное обеспечение, брандмауэры и обновления операционной системы.

Выбор решения NAC

Организация должна выбрать подходящее решение NAC, отвечающее ее специфическим требованиям. Это может включать в себя выбор аппаратного или программного решения или их комбинацию.

Конфигурация

На этом этапе выбранное решение NAC должно быть настроено в соответствии с политикой безопасности организации. Это включает в себя настройку политик аутентификации и авторизации, конфигурирование списков контроля сетевого доступа (ACL) и определение политик устранения последствий для несоответствующих устройств.

Тестирование

Решение NAC должно быть протестировано в контролируемой среде, чтобы убедиться, что оно функционирует так, как ожидается, и что все устройства должным образом аутентифицированы и авторизованы. Это тестирование включает в себя моделирование различных сценариев для проверки функциональности решения.

Развертывание

После того, как решение NAC было проверено, его можно развернуть в организации. Это может включать установку аппаратных устройств NAC, развертывание программных агентов на устройствах или интеграцию решения NAC с существующей сетевой инфраструктурой.

Мониторинг в режиме реального времени

Наконец, непрерывный мониторинг и обслуживание решения NAC необходимы для того, чтобы оно продолжало функционировать должным образом. Это включает регулярное обновление программного обеспечения и периодические аудиты безопасности.

Типы NAC

Предварительный допуск

Этот тип решения NAC заключается в проверке соответствия устройств политике безопасности организации до того, как им будет разрешено подключение к сети. Для достижения этой цели NAC перед допуском включает оценку состояния безопасности устройства, что обычно включает в себя проверку наличия всех необходимых обновлений программного обеспечения и мер безопасности.

После поступления

В отличие от NAC перед допуском, эта система сосредоточена на мониторинге устройств после того, как они уже подключены к сети. Это необходимо для того, чтобы убедиться, что они соответствуют политике безопасности организации. Он включает в себя постоянный мониторинг и оценку состояния безопасности устройства, а также применение политик исправления в случае обнаружения несоответствующих устройств.

In-line

Аппаратные поточные решения NAC располагаются в одной линии с сетью, что позволяет им контролировать весь проходящий трафик. Этот тип NAC-решений идеально подходит для обеспечения соблюдения политик контроля доступа, обнаружения и реагирования на потенциальные угрозы безопасности в режиме реального времени.

Внеполосные

Внеполосные решения NAC основаны на программном обеспечении и работают параллельно с сетью. Они отслеживают и контролируют доступ к сети по отдельным каналам, что позволяет им аутентифицировать и авторизировать устройства до того, как им будет разрешено подключиться к сети.

Как выбрать решение NAC?

При выборе решения NAC для вашей инфраструктуры необходимо учитывать различные факторы. Вот некоторые из них:

Топология сети

Структура сети организации может существенно повлиять на тип наиболее подходящего решения NAC. Например, организациям с сильно распределенной сетью может потребоваться облачное решение NAC, в то время как организациям с более централизованной сетью может быть полезно локальное решение NAC.

Модель развертывания

Решения NAC могут быть развернуты различными способами, включая аппаратные, программные и облачные решения. Выбор модели развертывания зависит от конкретных требований организации, бюджета и других факторов.

Интеграция с существующими решениями безопасности

Важно выбрать решение NAC, которое легко интегрируется с существующими решениями безопасности организации, такими как брандмауэры и системы предотвращения вторжений. Такая интеграция обеспечит соблюдение политик безопасности во всей сети.

Масштабируемость

Выбранное решение NAC должно быть масштабируемым, чтобы соответствовать требованиям организации по мере роста сети. Оно должно быть способно добавлять новых пользователей и устройства в сеть без ущерба для безопасности.

Удобство использования

Простота использования выбранной модели влияет как на конечных пользователей, так и на администраторов, что снижает нагрузку на ИТ-персонал и обеспечивает конечным пользователям быстрый и эффективный доступ к сети.

Соответствие требованиям

Соответствие требованиям является важным фактором при выборе решения NAC. Решение должно быть способно обеспечивать соблюдение политик и норм, таких как HIPAA и PCI-DSS.

Бюджет

Стоимость может варьироваться в зависимости от модели развертывания, функций и требуемого уровня поддержки. Организации должны выбрать решение, которое соответствует их бюджету и при этом удовлетворяет их требованиям.

Что такое NACL?

Список контроля сетевого доступа (NACL) – это функция безопасности, используемая для контроля входящего и исходящего трафика в сети. Это набор правил, которые определяют, какой трафик разрешено вводить или выводить из сети на основе таких критериев, как IP-адреса источника и назначения, номера портов и протоколов. NACL можно использовать для блокирования определенных типов трафика, таких как вредоносное ПО или попытки несанкционированного доступа, при этом разрешая прохождение законного трафика. Они обычно используются в маршрутизаторах, брандмауэрах и других сетевых устройствах для повышения уровня безопасности сети.

Как создать NACL?

Определите цель

Определите конкретные цели и требования для NACL, такие как типы трафика, который необходимо разрешить или блокировать, и критерии для фильтрации трафика.

Определите сетевые ресурсы

Определите устройства и системы, требующие защиты с помощью NACL, и соответствующие им сетевые адреса.

Определите правила

Создайте набор правил для NACL, в которых подробно описаны типы трафика, которые необходимо разрешить или запретить на основе заранее определенных критериев, таких как IP-адреса источника и назначения и протоколы.

Реализация правил

Примените правила NACL к соответствующим сетевым устройствам, таким как маршрутизаторы и брандмауэры.

Выполните тестирование

Убедитесь, что NACL функционирует правильно, протестировав потоки трафика и убедившись, что правила применяются должным образом.

Мониторинг и обслуживание

Регулярно контролируйте и обновляйте NACL, чтобы убедиться, что она соответствует требованиям безопасности организации. Важно отметить, что шаги по созданию NACL могут варьироваться в зависимости от сетевой среды и политики безопасности организации. Поэтому настоятельно рекомендуется проконсультироваться со специалистами по сетевой безопасности для обеспечения оптимальной конфигурации NACL и эффективной защиты сети.

Возможности NAC

- Идентификация и профилирование устройств

- Применение политики для доступа к сети

- Динамическая сегментация сети на основе идентификации пользователя и устройства.

- Автоматизированные действия по устранению несоответствующих устройств

- Интеграция с другими технологиями безопасности, такими как брандмауэры и системы предотвращения вторжений

- Мониторинг и наблюдение за сетевой активностью в режиме реального времени

- Централизованное управление и отчетность о доступе к сети

Ограничения NAC

- Внедрение может быть сложным и отнимать много времени

- Могут потребоваться дополнительные инвестиции в оборудование или программное обеспечение

- Может быть дорогостоящим, особенно для крупных организаций

- При неправильной настройке может пострадать производительность сети.

- Для сохранения эффективности требуется регулярное обслуживание и обновления

- Могут потребоваться изменения в существующей сетевой инфраструктуре

Учебные ресурсы

Существует множество ресурсов по NAC, которые обеспечивают детальное понимание ключевых концепций, протоколов, архитектур и сценариев развертывания. Мы привели несколько таких ресурсов для вашего удобства.

Network Access Control A Complete Guide

Эта книга действительно примечательна благодаря своему уникальному подходу, в котором основное внимание уделяется искусству задавать вопросы. Автор считает, что задавать правильные вопросы – это ключ к пониманию проблем и возможностей, связанных с NAC, и предоставляет читателям набор вопросов, которые они могут использовать для выявления проблем NAC, с которыми они сталкиваются, и генерирования лучших решений для их решения.

Помимо самой книги, читатели также имеют доступ к цифровым компонентам, которые повышают эффективность обучения. Эти компоненты включают онлайн-инструмент самооценки, который позволяет читателям диагностировать проекты, инициативы, организации и процессы NAC, используя принятые стандарты и практику диагностики. Инструмент также предоставляет оценочную карту NAC, которая позволяет читателям составить четкое представление о том, какие области NAC требуют внимания.

ForeScout Network Access Control – обучение администратора

Этот курс Udemy представляет собой комплексное и информативное обучение, предназначенное как для начинающих, так и для средних учеников в области NAC. Он является обязательным для тех, кто стремится получить глубокое понимание решения ForeScout NAC, одного из ведущих решений NAC, доступных сегодня.

В ходе курса учащиеся установят ForeScout OS в виртуальной среде, а мастер начальной настройки поможет им настроить связь с коммутаторами, серверами домена и другими соответствующими параметрами. В курсе представлены различные конфигурации ForeScout, такие как сегменты и политики для классификации, оценки и контроля с сопутствующими лабораторными работами. На протяжении всего курса слушатели будут иметь доступ к ряду учебных ресурсов, включая видеолекции, контрольные работы и практические упражнения, которые позволят им получить практический опыт в настройке и управлении развертываниями Forescout NAC.

Сетевая безопасность – Реализация L3 Routing Table & ACL на C/C++

Этот курс Udemy – отличный ресурс для тех, кто хочет получить более глубокое понимание структур данных, используемых в таблицах маршрутизации IPV4 и списках контроля доступа (ACL). Он предлагает всесторонний обзор этих ключевых сетевых концепций и дает четкие объяснения их внутреннего дизайна и реализации.

Этот курс является отличным ресурсом для тех, кто хочет глубже понять списки контроля доступа и таблицы маршрутизации IPV4, а также их важную роль в сетевой безопасности. Независимо от того, новичок вы или эксперт, лекции и практические упражнения сделают этот курс идеальным учебным пособием для всех.

Освоение списков контроля доступа (ACL)

ACL – это важнейший инструмент для сетевых администраторов, которые хотят контролировать поток трафика и ограничивать доступ пользователей. В этом курсе студенты получат глубокое понимание технологии ACL, включая синтаксис и другие области применения. На примере реализации ACL в Cisco учащиеся познакомятся с синтаксисом конфигурации и увидят технологию в действии в реальных сетевых настройках.

Стандартные и расширенные списки доступа IPv4 рассматриваются подробно, и студенты узнают, как реализовать каждый тип на маршрутизаторе. Также рассматривается устранение неисправностей ACL и решение распространенных ошибок.

Заключение

По окончании этих трех курсов Udemy учащиеся получат сертификат об окончании, подтверждающий их знания в области администрирования NAC. Этот сертификат может послужить ценным документом для тех, кто хочет продвинуться по карьерной лестнице в области сетевой безопасности. Я надеюсь, что эта статья была полезной для вас в изучении NAC и способов его внедрения.

![Как реализовать аутентификацию Passkeys/FIDO в ваших приложениях [8 решений]](https://clickfraud.ru/wp-content/uploads/2023/09/preview-25-scaled-3.jpg)