Атакующая поверхность организации должна быть как можно более узкой, чтобы свести к минимуму вероятность атак на систему безопасности. По мере развития технологий организации и частные лица по всему миру оптимизируют свою деятельность и добиваются лучших результатов. В процессе работы вы можете задействовать множество устройств, систем, сервисов, оборудования и инструментов, в которых могут быть уязвимости. Это увеличивает поверхность атаки, и вероятность возникновения проблем с безопасностью становится выше, оставляя все на грани – ваши данные, репутацию, деньги и т. д. Поэтому важно уменьшить площадь атаки и использовать надежные подходы к обеспечению безопасности. В этой статье вы узнаете, что такое поверхности атак, а также стратегии управления поверхностями атак, чтобы быть в безопасности. Давайте начнем!

Что вы подразумеваете под поверхностью атаки?

В кибербезопасности поверхность атаки означает совокупность всех точек входа и уязвимостей (также известных как “векторы атаки”), которые злоумышленник может использовать, чтобы получить доступ к сети, системе или устройству и скомпрометировать его.

Для организации поверхность атаки может означать всю “поверхность” или область, включая уязвимости, методы, сервисы, протоколы, API, системы, устройства, сети и другие конечные точки, которые могут подвергнуться кибератаке. Как правило, чем шире поверхность атаки, тем выше риск кибератак. Вам необходимо защитить каждую конечную точку и систему, обнаружив уязвимости и устранив их, постоянно обновляя и используя системы безопасности. В противном случае в ваших системах могут появиться уязвимости, которые злоумышленники смогут найти и использовать для проведения полномасштабной кибератаки. В результате вы рискуете потерять свои ценные данные в руках злоумышленников, а также потерять деньги и репутацию. Понимание поверхности атаки имеет решающее значение для определения возможностей и масштабов рисков и предотвращения ошибок в системе безопасности.

Типы поверхностей атаки

Атакующие поверхности бывают трех типов:

Физическая поверхность атаки

Физическая поверхность атаки включает все физические и уязвимые точки доступа, которые хакер может использовать физически и провести атаку безопасности. Сюда входят такие конечные точки, как:

- Настольные компьютеры

- Ноутбуки

- Планшеты и смартфоны

- IoT-устройства

- Порты USB

- Сетевые кабели

- Системы WiFi

- Жесткие диски

- Оборудование, содержащее конфиденциальные данные

- Камеры наблюдения

- Информация, написанная на бумаге

- Серверные помещения и центры обработки данных

Злоумышленники, использующие эти точки входа, могут быть как внешними, так и внутренними. Физические атаки могут быть вызваны такими векторами атак, как:

- Сотрудники со злыми намерениями, использующие привилегии доступа

- Преступники проникают на территорию компании и похищают устройства и данные

- Хакеры устанавливают зараженные вредоносным ПО USB-накопители и обманом заставляют пользователей подключать свои системы.

- Вскрытие источников питания с целью нарушения работы

- Преступники ищут конфиденциальные данные в мусорных контейнерах (да, вы все правильно поняли!).

Усиление физической защиты, например, замков, контроля доступа и камер, может помочь в этом деле наряду с постоянным мониторингом рисков как изнутри, так и снаружи. Также необходимо регулярно проверять оборудование и тщательно утилизировать конфиденциальные данные, чтобы предотвратить физические атаки.

Цифровая поверхность атаки

Цифровой поверхностью атаки называют виртуальное пространство, включающее все цифровые системы и уязвимости в них, которые злоумышленник может использовать для совершения кибератаки. Она включает в себя:

- Приложения

- Сайты

- API и код

- Серверы

- Системы

- Сети и протоколы

- Облачные сервисы

- Местные услуги

- Порты

- Другие точки входа/выхода

Цифровые поверхности атак делают локальную и облачную инфраструктуру организаций уязвимой для атак. Это может произойти по следующим причинам:

- Использование легко угадываемых или слабых паролей.

- Неправильная настройка сетевых портов, брандмауэров и других точек входа

- Не обновлять программное обеспечение, услуги и цифровые системы

- Несвоевременное исправление ошибок в коде ОС, прошивки и т. д.

- Не использовать системы безопасности (такие как брандмауэры, антивирусные системы и т.д.) для защиты цифровых систем

- Обмен конфиденциальными данными со слишком большим количеством людей, имеющих доступ к слишком большому количеству устройств, которые могут быть незащищенными

Используйте надежные и прочные системы и сервисы защиты и применяйте строгие политики безопасности для всех пользователей. Чтобы оставаться в безопасности, необходимо шифровать системы, периодически устанавливать исправления и обновления, а также информировать всех о возникающих рисках безопасности.

Атакующая поверхность социальной инженерии

Под поверхностью атаки социальной инженерии понимаются все легитимные пользователи, уязвимые или подверженные угрозам социальной инженерии. Атаки с использованием социальной инженерии – это тип атак на систему кибербезопасности, когда злоумышленник обманывает или манипулирует пользователем, заставляя его совершить ошибку или промах (например, посетить вредоносный сайт, загрузить вредоносное ПО через почтовое вложение, совершить неверные операции и т. д.). Таким образом, атаки компрометируют конфиденциальные данные и приводят к хаосу. Примерами могут быть такие атаки, как фишинг, ransomware и т. д. Чтобы уменьшить площадь атаки, повысьте осведомленность сотрудников о безопасности и время от времени проводите для них тренинги, чтобы они были в курсе последних рисков кибербезопасности и того, как оставаться в безопасности.

Физические и цифровые поверхности атаки

| Физическая поверхность атаки | Цифровая поверхность атаки |

| Вся область с физическими системами и устройствами, к которым злоумышленник может получить физический доступ, чтобы скомпрометировать ее. | Виртуальная область с цифровыми системами и устройствами, подключенными к сети компании, которую злоумышленник стремится скомпрометировать. |

| Сюда входят физические конечные устройства, такие как компьютеры, жесткие диски, камеры, устройства IoT, сетевые системы, инфраструктура и так далее. | Сюда входят приложения, веб-сайты, код, конфиденциальные данные, API, облачные сервисы и т. д. |

| Это может произойти из-за слабой физической защиты, неутилизации бумаг с конфиденциальной информацией, неправильной утилизации оборудования и т. д. | Это может произойти из-за слабых паролей, несвоевременного обновления программного обеспечения и устройств, не устранения уязвимостей, игнорирования неверных конфигураций и т. д. |

| Чтобы предотвратить риски безопасности, уменьшите площадь физической атаки, обновляйте устройства, укрепляйте физическую безопасность инфраструктуры, используйте современные замки и т. д. | Чтобы предотвратить риски, уменьшите площадь цифровых атак: используйте надежные пароли, регулярно обновляйте программное обеспечение и устройства, устраняйте лазейки и т. д. |

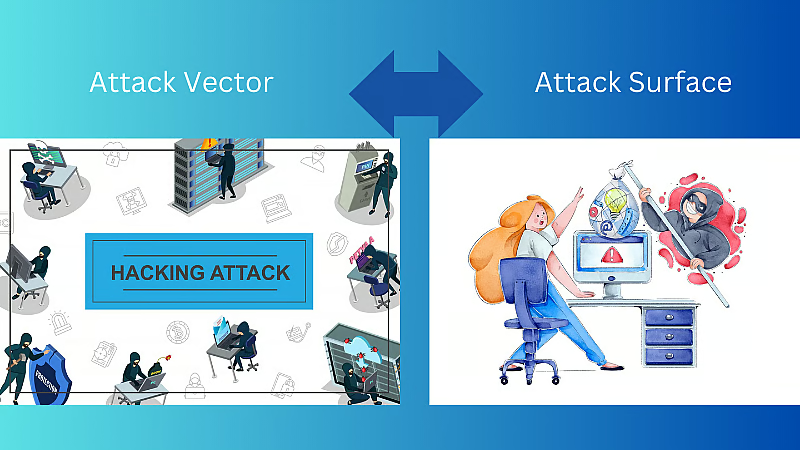

Вектор атаки и поверхность атаки: Как они связаны

Часто люди путают векторы атак и поверхности атак, думая, что это одно и то же. На самом деле это разные, но взаимосвязанные понятия.

Разница между поверхностью атаки и вектором лежит между “что” и “как”.

Атакующая поверхность = то, на что нападает атакующий

Вектор атаки = КАК атакующий атакует поверхность атаки

Поверхность атаки – это область, на которой расположены такие объекты, как устройства, системы, сервисы, аппаратное и программное обеспечение, цифровые камеры и т. д. Цель атаки – использовать эти объекты или уязвимости в них, чтобы осуществить атаку, получить доступ к данным, нанести ущерб репутации и вызвать другие бедствия. С другой стороны, вектор атаки – это способ, с помощью которого хакер или преступник пытается получить несанкционированный доступ или осуществить атаку. Такими способами или векторами могут быть кибератаки (например, вредоносное ПО, ransomware, вирусы, DDoS-атаки и т. д.), утечка данных, перехват сетевой информации и многое другое.

Управление поверхностью атаки и его важность

Управление поверхностью атаки (ASM) – это подход к обеспечению безопасности, который организация может применить, чтобы свести поверхность атаки к минимуму, чтобы предотвратить или уменьшить риски, угрозы и уязвимости безопасности.

Вот насколько важным может быть управление поверхностью атаки для вашей организации:

- Позиция безопасности: Вы сможете понять, как обеспечивается безопасность и в каких областях ее можно оптимизировать. Это также поможет вам обнаружить настоящие и будущие риски безопасности.

- Уязвимости: Управление поверхностью атаки позволит вам выявить уязвимости, скрывающиеся в ваших устройствах, системах и сети, которые потенциально могут превратиться в атаку безопасности и поставить под угрозу вашу организацию. Таким образом, вы сможете быстро устранить их и восстановить безопасность.

- Разрешения доступа: Проанализируйте всех пользователей и их разрешения на доступ ко всем системам и службам.

Управление поверхностью атаки требует проактивного мониторинга всей сети организации вместе с системами, устройствами и оборудованием, входящими в нее, и обеспечения их безопасности с помощью современных и надежных способов, описанных ниже:

Обнаружение всех точек входа/выхода

Первым шагом в управлении поверхностью атаки является обнаружение всех точек входа и выхода в вашей организации, через которые могут проникнуть злоумышленники. Это могут быть как физические, так и виртуальные точки входа/выхода.

Физические точки входа/выхода: Выясните, сколько физических устройств используется в сети вашей организации. Это могут быть настольные компьютеры, ноутбуки, смартфоны, жесткие диски, USB-накопители, камеры, системы Wi-Fi, серверы, сетевые кабели и так далее. Кроме того, учитывайте свою инфраструктуру, чтобы разработать стратегию предотвращения физических взломов и кражи устройств.

Виртуальные точки входа/выхода: Составьте список всех виртуальных или программных систем, используемых в сети вашей организации. Это может быть ваш веб-сайт, API, приложения, электронная почта, аккаунты в социальных сетях, сеть Wi-Fi, программное обеспечение, которое вы используете для работы, системы IoT, облачные сервисы, сетевые протоколы и многое другое. Поэтому задокументируйте все точки входа/выхода, чтобы было проще перейти к следующим шагам по управлению поверхностью атаки.

Проанализируйте поверхность атаки

Как только вы получите список всех активов вашей организации, которые могут использовать злоумышленники, проведите анализ каждого актива, чтобы найти в них уязвимости и риски, которые они несут. Это также поможет вам понять векторы атак, связанные с каждым активом. Таким образом, вы сможете разработать более эффективные стратегии предотвращения атак для каждого из них.

Для этого проанализируйте данные, которые обрабатывает, хранит и передает каждый объект. Кроме того, проверьте, правильно ли настроены сеть, системы и устройства. Вы также должны отслеживать, кто использует какие устройства, системы и данные, чтобы держать под контролем разрешения на доступ. Для этого необходимо определить роли пользователей и то, какие ресурсы и разрешения на доступ им необходимы. Проверьте, нет ли разрешений, которые превышают потребности. Кроме того, проверяйте поведение различных пользователей и команд, чтобы заметить любые подозрительные действия. Продолжайте отслеживать действия на различных конечных точках и системах, чтобы обнаружить риски и уязвимости.

Определите приоритеты рисков

Проанализировав всю организацию и обнаружив уязвимости в системе безопасности, определите приоритетность каждого риска и уязвимости в зависимости от степени их серьезности. Для этого можно присвоить каждой уязвимости определенный балл серьезности. Вы также можете разделить уязвимости на категории – очень серьезные, серьезные и менее критичные. И в каждой категории можно установить приоритет, какие уязвимости следует устранить в первую очередь.

При определении приоритетов уязвимостей можно учитывать функции и операции вашей организации. Таким образом, системы и сервисы, необходимые вам для обычной работы, могут быть исправлены в первую очередь, и работа не будет затягиваться. Кроме того, можно учитывать чувствительность данных. Это поможет в первую очередь исправить системы и устройства, содержащие конфиденциальные данные. В результате такой расстановки приоритетов серьезные уязвимости могут быть устранены быстрее, а риски кибербезопасности быстро ликвидированы для повышения общей безопасности.

Исправьте ситуацию

После того как вы определили приоритеты проблем безопасности и уязвимостей, настало время устранить их, уменьшить площадь атак и восстановить безопасность в вашей организации. Начните устранять проблемы, которые имеют высокий приоритет, а затем постепенно переходите к другим рискам. При этом помните о следующем:

- Сосредоточьтесь на уменьшении поверхности атаки вашей организации, чтобы свести риски к минимуму.

- Убедитесь, что каждый пользователь имеет доступ к ограниченному количеству конечных точек и ресурсов, достаточных для эффективного выполнения своей работы.

У вас должна быть надежная стратегия управления рисками, использующая эффективные процессы, технологии и инструменты для устранения пробелов в системе безопасности и ликвидации уязвимостей. Кроме того, используйте современные брандмауэры и антивирусные программы, усиливайте физическую защиту, применяйте механизмы шифрования, включайте контроль доступа и используйте другие эффективные меры защиты для повышения безопасности. Если вы подверглись атаке, реализуйте хороший план аварийного восстановления и защитите все уязвимые системы и устройства.

Постоянный мониторинг

Постоянно следите за сетью, устройствами и другими конечными точками, чтобы быстрее обнаружить проблемы и не дать им перерасти в атаки кибербезопасности. Также необходимо периодически проводить оценку и аудит сети и конечных точек организации, чтобы устранить такие проблемы, как неправильная конфигурация ОС, неудачные обновления, устаревшее программное обеспечение, открытые конфиденциальные данные, неопределенные разрешения и так далее.

Как уменьшить поверхность атаки

Вот некоторые стратегии, которые вы можете применить, чтобы уменьшить площадь атаки:

Регулярное сканирование

Регулярно проверяйте свои системы и устройства на наличие проблем с безопасностью. Как только вы заметите подозрительную активность или лазейку в системе безопасности, сразу же устраните ее. Это поможет предотвратить атаки безопасности. Вы можете делать это вручную или использовать автоматическое сканирующее программное обеспечение для обнаружения и устранения проблем. Не забывайте проверять как облачные, так и локальные сервисы и системы, поскольку атаки могут прийти откуда угодно.

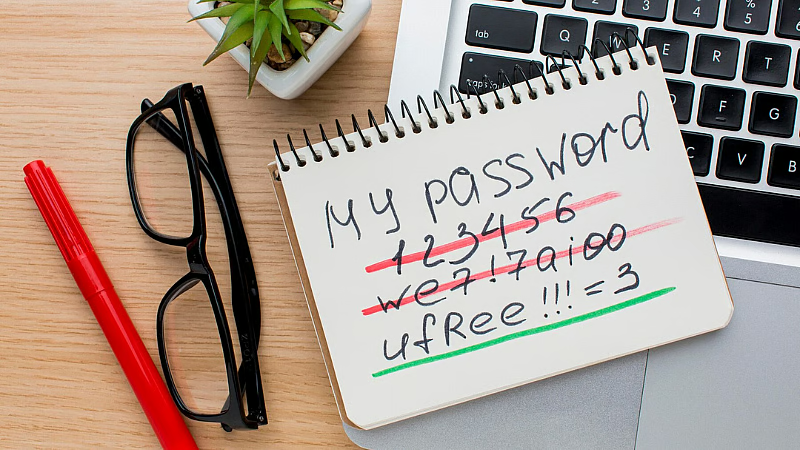

Использование уникальных, надежных паролей

Всегда используйте надежные и уникальные пароли для своих систем и служб и призывайте всех сотрудников организации делать то же самое. Скажите им, чтобы они не использовали слабые пароли, которые легко угадать, например, свое имя, дату рождения и т.д., и не использовали один пароль для доступа ко всему.

Используйте надежные политики безопасности

Разработайте строгие политики безопасности, которым должны следовать все, независимо от того, какой ранг или роль они занимают в организации. Кроме того, третьи стороны, с которыми вы сотрудничаете, также должны соблюдать ваши политики безопасности, чтобы уменьшить площадь атаки.

Подходы к обеспечению безопасности

Такие подходы, как Zero Trust и наименее привилегированный доступ, помогут уменьшить площадь атаки. Это поможет вам обезопасить организацию от внутренних и внешних угроз, попросив их предъявить доказательства того, что они авторизованы и прошли аутентификацию для доступа к системе, сети или данным. Эти подходы к обеспечению безопасности гарантируют, что только уполномоченные лица смогут получить доступ к назначенным системам, когда это необходимо.

Инструменты и услуги

При использовании сторонних сервисов и инструментов, будь то разработка, развертывание, оплата или что-то еще, убедитесь, что они безопасны. Для этого проверьте их возможности по обеспечению безопасности и соответствия нормативным требованиям.

Обновляйте системы

Все используемые вами службы и системы должны периодически обновляться. Это гарантирует, что вы используете программное обеспечение, в котором реализованы новейшие средства защиты. Воздержитесь от использования устаревших систем, в которых могут быть уязвимости. Кроме того, попробуйте минимизировать количество выполняемого кода. Если некоторые из них не нужны, отключите их.

Информированность и обучение

Информирование всех сотрудников вашей компании о последних рисках и способах борьбы с ними – это полезная работа. Это побудит ваших сотрудников серьезно относиться к рискам безопасности, понимать последствия и оставаться в безопасности. Поэтому периодически проводите занятия по повышению осведомленности и тренинги, позволяя им быть в курсе последних событий в мире безопасности, чтобы они могли обезопасить себя и вашу организацию.

Используйте средства мониторинга/управления поверхностью атаки

Инструмент управления поверхностью атаки или мониторинга – это программное решение для автоматизации процесса мониторинга и управления поверхностью атаки в организации. Оно поможет защитить вашу сеть, данные и системы от атак. Его возможности включают обнаружение активов, классификацию рисков, присвоение баллов за риск и мониторинг систем. Среди лучших инструментов для управления и мониторинга поверхности атаки можно назвать следующие:

- Microsoft Defender

- upGuard

- Falcon Security

- Halo Security

- Виз

- Cortex Xpanse

- Bitsight

Подведение итогов

Сокращение поверхности атаки крайне важно для современных организаций, чтобы снизить риски безопасности и предотвратить потери данных, денег и репутации на рынке. Надеюсь, приведенная выше информация о поверхности атаки и способах управления ею поможет вам оставаться защищенными.