Если вы системный администратор, то наверняка слышали о рисках, связанных с наличием множества учетных записей с привилегированным доступом к критическим ИТ-активам. Прочитайте о лучших решениях, чтобы держать их под контролем. Ситуация с привилегированным доступом может быстро выйти из-под контроля, когда количество пользователей растет вместе с числом приложений, устройств и даже типов инфраструктуры. Чтобы избежать такой проблемной ситуации, необходимо использовать решение для управления привилегированным доступом. Давайте начнем с ответа на самый очевидный вопрос:

Что такое управление привилегированным доступом?

Управление привилегированным доступом (PAM) – это набор стратегий и технологий кибербезопасности для осуществления контроля над повышенным (“привилегированным”) доступом и разрешениями для пользователей, учетных записей, процессов и систем в ИТ-среде. Определяя соответствующий уровень контроля привилегированного доступа, PAM помогает организациям уменьшить площадь атак и предотвратить (или хотя бы смягчить) ущерб от внешних атак, а также от внутренних попыток саботажа или актов халатности. Хотя управление привилегиями включает в себя множество стратегий, основной целью является применение наименьших привилегий, определяемых как ограничение прав доступа и разрешений до абсолютного минимума, необходимого пользователям, учетным записям, приложениям и устройствам для выполнения их обычных разрешенных действий. Многие аналитики и технологи считают PAM одной из наиболее важных инициатив в области безопасности для снижения киберрисков и достижения высокой отдачи от инвестиций в безопасность.

Как работает управление привилегированным доступом (PAM)?

Управление привилегированным доступом работает по принципу наименьших привилегий, чтобы даже самые высокопривилегированные пользователи могли получить доступ только к тому, что им нужно. Средства управления привилегированным доступом обычно являются частью более широких решений PAM, предназначенных для решения различных задач, связанных с мониторингом, защитой и управлением привилегированными учетными записями. Решение, предназначенное для управления привилегированным доступом, должно обеспечивать возможность отслеживать и регистрировать все действия с привилегированным доступом, а затем сообщать о них администратору. Администратор может следить за привилегированным доступом и определять, в каких ситуациях он может быть использован не по назначению. Решение должно облегчать системным администраторам выявление аномалий и потенциальных угроз, чтобы принять немедленные меры и ограничить ущерб. Основные функции решения для управления привилегированным доступом должны включать:

- Идентификация, управление и мониторинг привилегированных учетных записей во всех системах и приложениях в сети.

- Контролируйте доступ к привилегированным учетным записям, включая доступ, который может быть общим или доступным в чрезвычайных ситуациях.

- Создавайте произвольные и безопасные учетные данные для привилегированных учетных записей, включая пароли, имена пользователей и ключи.

- Обеспечьте многофакторную аутентификацию.

- Ограничение и контроль привилегированных команд, задач и действий.

- Управляйте обменом учетными данными между службами для ограничения риска.

PAM против IAM

Управление привилегированным доступом (PAM) и управление доступом к идентификационным данным (IAM) – распространенные способы поддержания высокого уровня безопасности и предоставления пользователям доступа к ИТ-активам независимо от местоположения и устройства. Бизнесменам и ИТ-специалистам важно понимать разницу между этими двумя подходами и свою роль в их использовании для защиты доступа к частной и конфиденциальной информации. IAM – это более общий термин. Он используется в основном для идентификации и авторизации пользователей в организации. С другой стороны, PAM – это подмножество IAM, которое фокусируется на привилегированных пользователях, т. е. тех, кому необходимо разрешение на доступ к наиболее конфиденциальным данным. IAM – это идентификация, аутентификация и авторизация профилей пользователей, использующих уникальные цифровые идентификаторы. Решения IAM предоставляют предприятиям комбинацию функций, совместимых с подходом к кибербезопасности с нулевым доверием, который требует от пользователей подтверждать свою личность каждый раз, когда они запрашивают доступ к серверу, приложению, сервису или другому ИТ-активу. Ниже представлен обзор ведущих решений PAM, доступных как в виде облачных, так и локально устанавливаемых систем.

Heimdal

Heimdal Privileged Access Management – это решение для эскалации и делегирования привилегий, позволяющее системным администраторам одобрять или блокировать запросы на эскалацию одним щелчком мыши. Создавая автоматизированные потоки утверждения запросов на эскалацию в соответствии с заданными правилами и условиями, ИТ-команды могут полностью настроить свою среду в соответствии с потребностями компании, а также сэкономить драгоценное время и ресурсы в процессе работы. Интегрировав инструмент PAM от Heimdal в инфраструктуру, предприятия могут полностью соответствовать требованиям NIST AC-5 и AC-6. Система управления привилегированным доступом предоставляет пользователям полный журнал аудита с исчерпывающими данными об эскалации и деэскалации, которые доступны в течение 90 дней. Администраторы также могут отфильтровать просмотренную информацию в соответствии с несколькими требованиями – по запросу, по пользователю и т. д. Наконец, важно отметить, что Heimdal Patch & Asset Management – единственное на рынке решение для эскалации и делегирования привилегий, которое автоматически отменяет запросы при обнаружении угроз. Это становится возможным, когда PAM используется в тандеме с другими продуктами из пакета Heimdal, а именно с Heimdal Next-Gen Antivirus. Поскольку угроза злоупотребления привилегиями инсайдеров и их неправомерного использования всегда остается главной проблемой для организаций любого размера, внедрение надежной системы эскалации и делегирования привилегий является неотъемлемой частью правильной стратегии проактивной защиты. Именно здесь на помощь приходит Heimdal Patch & Asset Management с его надежными функциями, которые позволяют администраторам сохранять полный контроль в соответствии со своими условиями и в то же время максимально автоматизировать процессы.

StrongDM

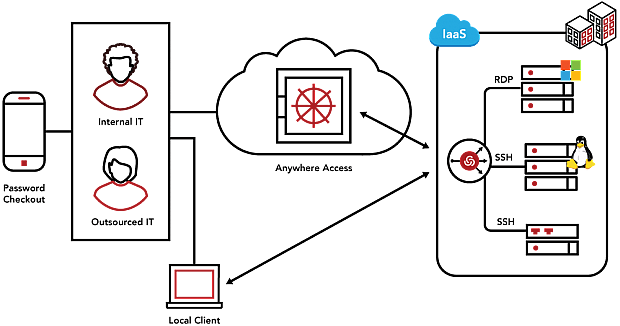

StrongDM предоставляет платформу доступа к инфраструктуре, которая исключает решения для конечных точек и охватывает все протоколы. Это прокси-сервер, объединяющий методы аутентификации, авторизации, сетевого взаимодействия и наблюдаемости в единую платформу.

Механизмы назначения разрешений StrongDM не усложняют доступ, а ускоряют его, мгновенно предоставляя и отменяя гранулированный доступ с наименьшими привилегиями, используя контроль доступа на основе ролей (RBAC), контроль доступа на основе атрибутов (ABAC) или утверждения конечных точек для всех ресурсов. Ввод и вывод сотрудников осуществляется одним щелчком мыши, что позволяет временно утверждать повышенные привилегии для конфиденциальных операций с помощью Slack, Microsoft Teams и PagerDuty. StrongDM позволяет подключить каждого конечного пользователя или службу именно к тем ресурсам, которые им необходимы, независимо от их местоположения. Кроме того, он заменяет VPN-доступ и бастионные хосты сетями с нулевым уровнем доверия. StrongDM имеет множество возможностей автоматизации, включая интеграцию рабочих процессов доступа в существующий конвейер развертывания, потоковую передачу журналов в SIEM и сбор доказательств для различных сертификационных аудитов, включая SOC 2, SOX, ISO 27001 и HIPAA.

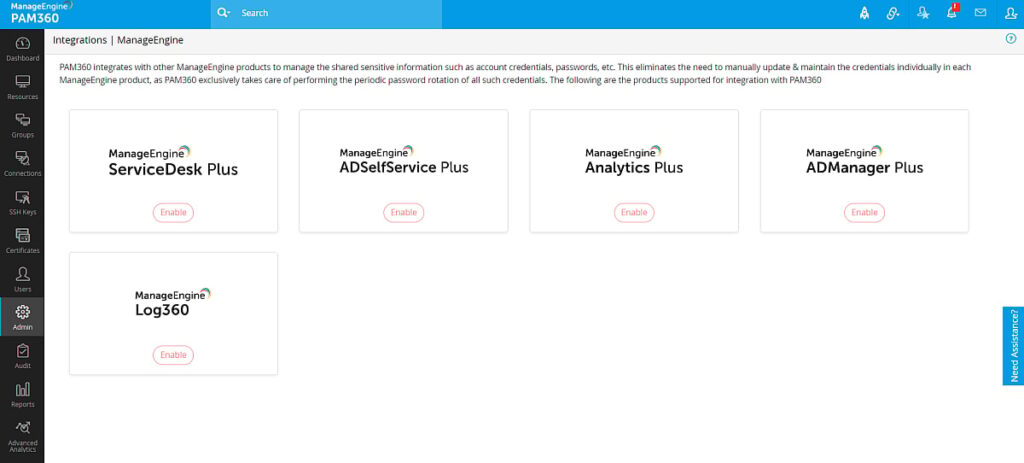

ManageEngine PAM360

PAM360 – это комплексное решение для компаний, которые хотят внедрить PAM в свои операции по обеспечению безопасности. Благодаря возможностям контекстной интеграции PAM360 вы можете создать центральную консоль, где различные части вашей системы управления ИТ будут связаны между собой для более глубокой корреляции данных о привилегированном доступе и общих сетевых данных, что позволит делать значимые выводы и быстрее устранять последствия.

PAM360 гарантирует, что ни один путь привилегированного доступа к вашим критически важным активам не останется неуправляемым, неизвестным или неконтролируемым. Чтобы сделать это возможным, PAM360 предоставляет хранилище учетных данных, в котором можно хранить привилегированные учетные записи. Это хранилище предлагает централизованное управление, разрешения доступа на основе ролей и шифрование AES-256. Благодаря системе контроля учетных записей домена “точно в срок” PAM360 предоставляет повышенные привилегии только тогда, когда они нужны пользователям. По истечении определенного периода разрешения автоматически отменяются, а пароли сбрасываются. Помимо управления привилегированным доступом, PAM360 позволяет привилегированным пользователям подключаться к удаленным узлам одним щелчком мыши, без плагинов для браузера или агентов конечных точек. Эта функциональность обеспечивает туннель соединений через зашифрованные шлюзы без пароля, которые обеспечивают максимальную защиту.

Teleport

Стратегия Teleport заключается в консолидации всех аспектов доступа к инфраструктуре на единой платформе для инженеров-программистов и разрабатываемых ими приложений. Эта единая платформа призвана сократить площадь атак и операционные расходы, повысить производительность и обеспечить соответствие стандартам. Access Plane от Teleport – это решение с открытым исходным кодом, которое заменяет общие учетные данные, VPN и устаревшие технологии управления привилегированным доступом. Оно было специально разработано для обеспечения необходимого доступа к инфраструктуре без помех в работе и снижения производительности ИТ-персонала. Специалисты по безопасности и инженеры могут получить доступ к серверам Linux и Windows, кластерам Kubernetes, базам данных и приложениям DevOps, таким как CI/CD, контроль версий и панели мониторинга, с помощью одного инструмента. Teleport Server Access использует открытые стандарты, такие как сертификаты X.509, SAML, HTTPS, OpenID Connect и другие. Его создатели сосредоточились на простоте установки и использования, так как это является основой хорошего пользовательского опыта и надежной стратегии безопасности. Поэтому он состоит всего из двух двоичных файлов: клиента, который позволяет пользователям регистрироваться для получения недолговечных сертификатов, и агента Teleport, устанавливаемого на любой сервер или кластер Kubernetes с помощью одной команды.

Okta

Okta – компания, специализирующаяся на решениях для аутентификации, каталогов и единого входа. Она также предоставляет PAM-решения через партнеров, которые интегрируются с ее продуктами для обеспечения централизованной идентификации, настраиваемых и адаптивных политик доступа, отчетности о событиях в реальном времени и уменьшения площади атак. Благодаря интегрированным решениям Okta предприятия могут автоматически предоставлять/отменять привилегированных пользователей и административные учетные записи, обеспечивая прямой доступ к критически важным активам. ИТ-администраторы могут обнаружить аномальную активность благодаря интеграции с решениями для аналитики безопасности, предупредить и принять меры для предотвращения рисков.

Boundary

Компания HashiCorp предлагает решение Boundary для управления доступом на основе идентификационных данных в динамических инфраструктурах. Оно также обеспечивает простое и безопасное управление сеансами и удаленный доступ к любой доверенной системе на основе идентификационных данных. Интегрировав решение Vault от HashiCorp, можно обеспечить безопасность, хранение и структурный контроль доступа к токенам, паролям, сертификатам и ключам шифрования для защиты секретов и других конфиденциальных данных через пользовательский интерфейс, сеанс CLI или HTTP API. С помощью Boundary можно получить доступ к критически важным узлам и системам через нескольких поставщиков по отдельности, без необходимости управлять отдельными учетными данными для каждой системы. Она может быть интегрирована с поставщиками идентификационных данных, что избавляет от необходимости открывать инфраструктуру для публичного доступа. Boundary – это платформо-агностическое решение с открытым исходным кодом. Будучи частью портфеля HashiCorp, оно, естественно, обеспечивает возможность легкой интеграции в рабочие процессы безопасности, что делает его легко развертываемым на большинстве публичных облачных платформ. Необходимый код уже размещен на GitHub и готов к использованию.

Delinea

Решения Delinea по управлению привилегированным доступом направлены на максимальное упрощение установки и использования инструмента. Компания делает свои решения интуитивно понятными, облегчая определение границ доступа. Будь то облачная или локальная среда, PAM-решения Delinea просты в развертывании, настройке и управлении без ущерба для функциональности. Delinea предлагает облачное решение, позволяющее развернуть его на сотнях тысяч машин. Это решение состоит из Privilege Manager для рабочих станций и Cloud Suite для серверов. Privilege Manager позволяет обнаруживать машины, учетные записи и приложения с правами администратора как на рабочих станциях, так и на серверах, размещенных в облаке. Он работает даже на машинах, принадлежащих к разным доменам. Задавая правила, он может автоматически применять политики для управления привилегиями, постоянно определяя членство в локальных группах и автоматически ротируя нечеловеческие привилегированные учетные данные. Мастер создания политики позволяет повышать, запрещать и ограничивать приложения всего несколькими щелчками мыши. Наконец, инструмент отчетности Delinea предоставляет подробную информацию о приложениях, заблокированных вредоносными программами, и о соблюдении наименьших привилегий. Он также предлагает интеграцию Privileged Behaviour Analytics с Privilege Manager Cloud.

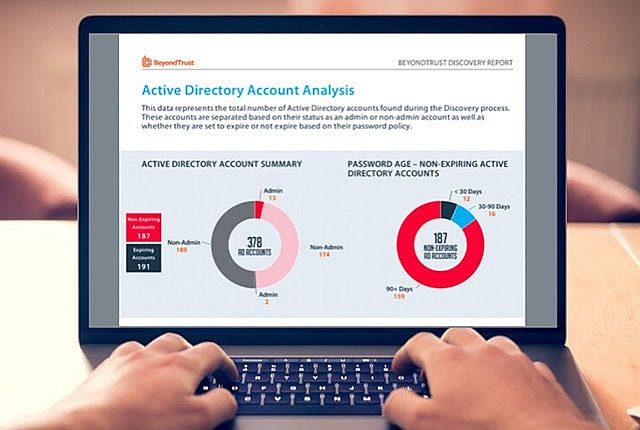

BeyondTrust

BeyondTrust Privilege Management упрощает повышение привилегий для известных и доверенных приложений, которым они требуются, контролируя использование приложений, а также регистрируя и сообщая о действиях с привилегиями. Для этого используются инструменты безопасности, уже имеющиеся в вашей инфраструктуре.

С помощью Privilege Manager вы можете предоставить пользователям именно те привилегии, которые необходимы им для выполнения задач, без риска чрезмерного повышения привилегий. Вы также можете определять политики и распределение привилегий, настраивая и определяя уровень доступа в организации. Таким образом, вы сможете избежать атак вредоносного ПО из-за превышения привилегий. С помощью тонких политик можно повышать привилегии приложений для обычных пользователей Windows или Mac, предоставляя им доступ, достаточный для выполнения каждой задачи. BeyondTrust Privilege Manager интегрируется с приложениями доверенной службы поддержки, сканерами управления уязвимостями и инструментами SIEM с помощью встроенных в инструмент коннекторов. Аналитика безопасности конечных точек BeyondTrust позволяет соотнести поведение пользователей с данными безопасности. Кроме того, вы получаете доступ к полному аудиторскому журналу всех действий пользователей, что позволяет ускорить криминалистический анализ и упростить соблюдение корпоративных требований.

One Identity

Решения One Identity по управлению привилегированным доступом (PAM) снижают риски безопасности и обеспечивают соответствие требованиям корпоративного законодательства. Продукт предлагается в виде SaaS или в локальном режиме. Любой из вариантов позволяет обеспечить безопасность, контроль, мониторинг, анализ и управление привилегированным доступом в различных средах и платформах. Кроме того, она обеспечивает гибкость в предоставлении полных привилегий пользователям и приложениям только в случае необходимости, применяя модель работы с нулевым доверием и минимальными привилегиями во всех остальных ситуациях.

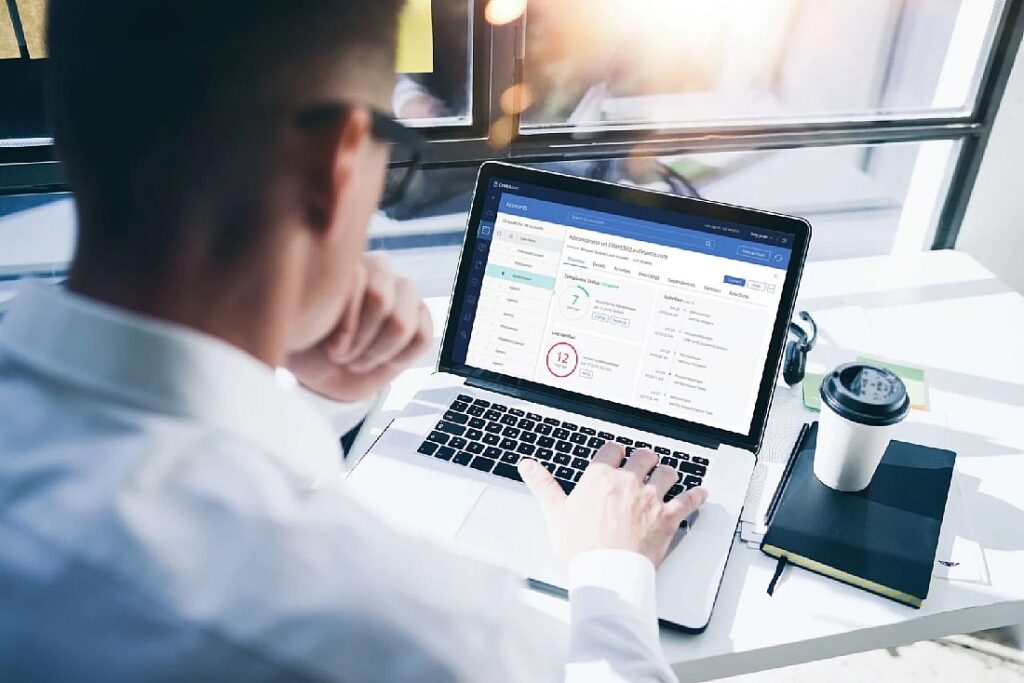

CyberArk

С помощью CyberArk Privileged Access Manager можно автоматически обнаружить и включить в систему привилегированные учетные данные и секреты, используемые как людьми, так и нелюдями. Благодаря централизованному управлению политиками решение CyberArk позволяет системным администраторам определять политики ротации паролей, сложности паролей, назначения хранилищ для каждого пользователя и многое другое. Решение может быть развернуто как сервис (режим SaaS), или вы можете установить его на своих серверах (self-hosted).

Centrify

Служба Centrify Privilege Threat Analytics обнаруживает злоупотребления привилегированным доступом, добавляя дополнительный уровень безопасности в облачные и локальные инфраструктуры. Для этого используется расширенный поведенческий анализ и адаптивная многофакторная аутентификация. С помощью инструментов Centrify можно практически в режиме реального времени получать предупреждения об аномальном поведении всех пользователей в сети.

Centrify Vault Suite позволяет назначать привилегированный доступ к общим учетным записям и учетным данным, держать под контролем пароли и секреты приложений, а также защищать удаленные сеансы. В свою очередь, с помощью Centrify Cloud Suite ваша организация, независимо от размера, может глобально управлять привилегированным доступом с помощью централизованно управляемых политик, динамически внедряемых на сервере.

Заключение

Неправомерное использование привилегий – одна из главных угроз кибербезопасности, которая сегодня часто приводит к дорогостоящим убыткам и даже разрушению бизнеса. Это также один из самых популярных векторов атак среди киберпреступников, поскольку при успешном выполнении он обеспечивает свободный доступ к внутренностям компании, зачастую не вызывая тревоги до тех пор, пока ущерб не будет нанесен. Использование соответствующего решения для управления привилегиями доступа является обязательным условием, когда риски злоупотребления привилегиями учетных записей становится трудно контролировать.