Наглядный обзор различных инструментов разведки с открытым исходным кодом (OSINT), доступных на рынке. В повседневной жизни мы ищем много информации в Интернете. Если мы не находим ожидаемых результатов, то обычно бросаем это занятие! Но представляли ли вы себе, что скрывается в сотнях страниц результатов? “Информация”! Это возможно только с помощью различных инструментов. Инструменты играют важную роль в поиске информации, но, не зная их важности и использования, они не будут полезны для пользователей.

Лучшие инструменты OSINT в 2024 году

Уголовная ответственность

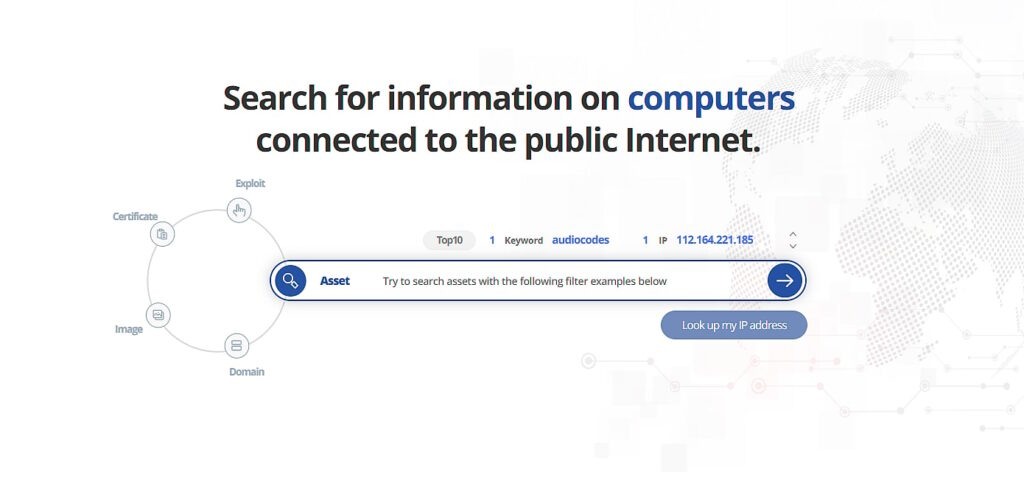

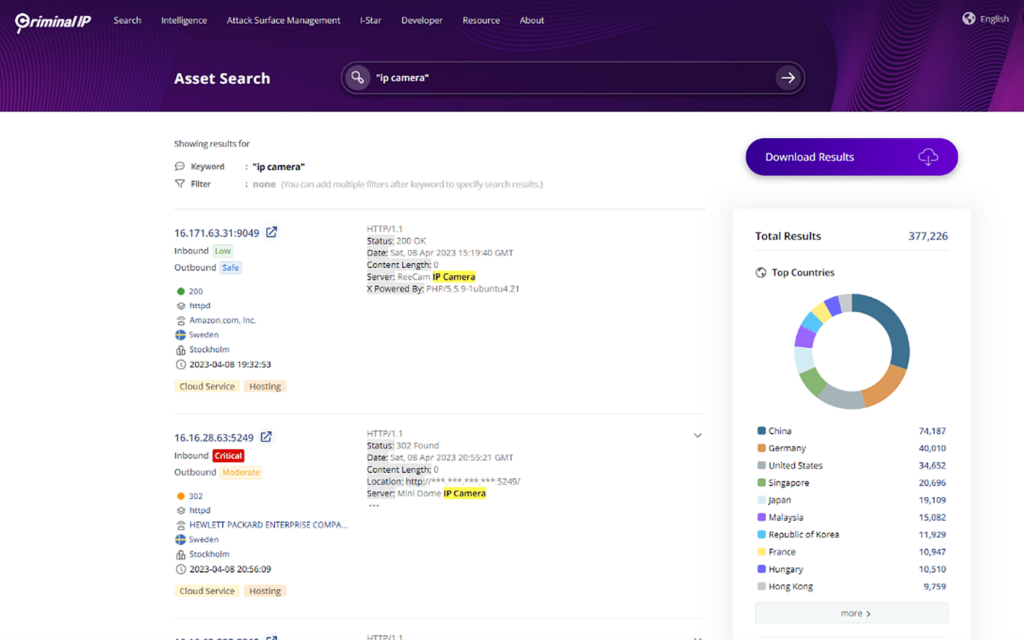

Criminal IP – это известная поисковая система OSINT для кибербезопасности, предназначенная для сбора и анализа данных об угрозах путем сбора в режиме реального времени информации о более чем 4,2 млрд IP-адресов и киберактивов. Благодаря функциям поиска активов и доменов Criminal IP пользователи могут легко и быстро получить доступ к нужной информации об активах.

Они включают в себя полный набор данных для пентестирования, таких как 5-уровневая оценка риска, текущая информация об открытых портах и уязвимостях(CVE-коды), вероятность фишинговых URL, записи о злоупотреблениях, использование поддельных favicon, подключенные IP-адреса и информация о поддоменах. Кроме того, различные фильтры поиска позволяют пользователям эффективно извлекать нужные активы.

Поиск не ограничивается фишинговыми сайтами или вредоносными IP-адресами: он также может искать все подключенные к интернету активы, включая IoT-устройства и сертификаты.

NexVision

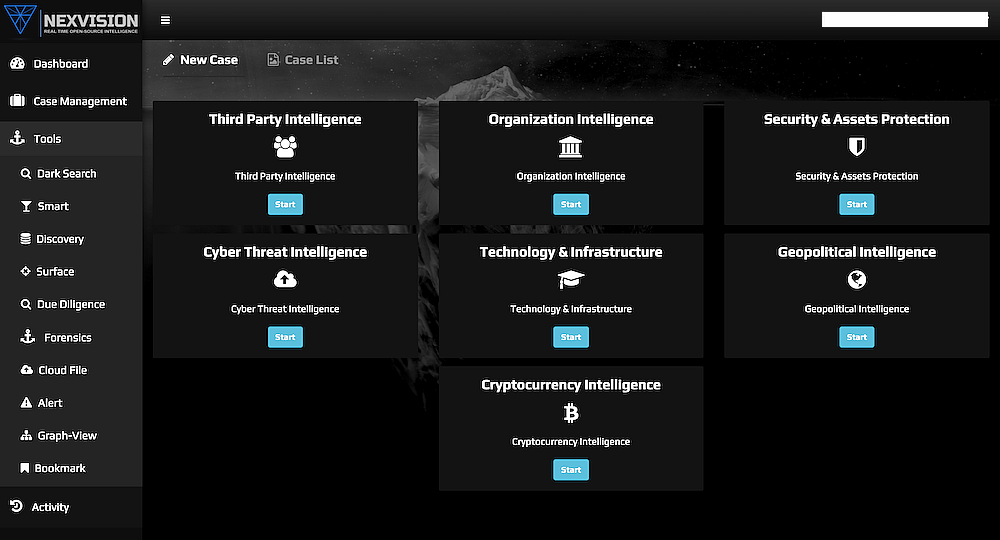

NexVision – это передовое решение OSINT на базе A.I.-технологий, которое позволяет получать в режиме реального времени разведывательную информацию из всего Интернета (чистый Интернет, темный Интернет и социальные сети). Оно обеспечивает беспрецедентный доступ к поиску в “темной паутине” через обычные браузеры, такие как Chrome и Safari, без использования анонимизирующего браузера Tor. Если вам необходимо провести проверку биографических данных, комплексную экспертизу, обеспечить соответствие требованиям к привлечению клиентов (KYC/AML/CFT), собрать информацию об организации, третьих лицах, киберугрозах или даже изучить криптовалютные адреса в результате угрозы выкупа, NexVision предоставит точные ответы в режиме реального времени.

NexVision в основном используется военными и правительственными структурами, но с 2020 года она стала коммерческим продуктом, который используют как компании из списка Fortune 500, так и малые и средние предприятия (SMB) для проведения разведки и расследований. Их услуги включают прямую подписку на их SaaS-решение и приобретение отчетов о результатах разведки.

Социальные ссылки

Social Links – компания, разрабатывающая решения на основе искусственного интеллекта для извлечения, анализа и визуализации данных из открытых источников, включая социальные сети, мессенджеры, блокчейн и “темную паутину”. Их флагманский продукт SL Professional позволяет следователям и специалистам по защите информации быстрее и эффективнее достигать поставленных целей. SL Professional предлагает набор специально разработанных методов поиска по более чем 500 открытым источникам. Расширенные поисковые запросы продукта, многие из которых основаны на машинном обучении, позволяют пользователям фильтровать данные по мере их сбора различными сложными способами. Однако решения Social Links OSINT не просто собирают информацию, но и предлагают продвинутые инструменты анализа для уточнения данных по ходу расследования, возвращая точные результаты для создания все более понятной картины расследования.

Характеристики

- Профессиональный пакет из 1000+ оригинальных методов поиска для более чем 500 открытых источников данных, включая все основные платформы социальных сетей, мессенджеры, блокчейн и Dark Web

- Передовые функции автоматизации, использующие машинное обучение, обеспечивают широкий спектр поиска информации, показывая точные результаты с поразительной скоростью.

- Индивидуальные инструменты анализа позволяют значительно обогатить данные и приспособить их к конкретным целям пользователя.

- Бесшовная интеграция в вашу ИТ-инфраструктуру

- Social Links предлагает обучение и поддержку как часть пакета продуктов.

Для организаций, которым нужно самое совершенное решение OSINT, Social Links также предлагает платформу корпоративного уровня SL Private Platform – локальное решение OSINT, предлагающее самый широкий спектр методов поиска, полную настройку в соответствии с потребностями пользователей и приватное хранение данных.

Shodan

Google – самая используемая поисковая система для всех, в то время как Shodan – это фантастическая и золотая жила для хакеров, чтобы увидеть открытые активы. По сравнению с другими поисковыми системами, Shodan предоставляет результаты, которые имеют больше смысла и связаны с профессионалами в области безопасности. В основном это информация, связанная с устройствами, которые подключены к сети. Устройства могут быть самыми разными: ноутбуки, светофоры, компьютеры и другие IoT-устройства. Этот инструмент с открытым исходным кодом помогает аналитику безопасности определить цель и проверить ее на наличие различных уязвимостей, паролей, служб, портов и так далее.

Кроме того, он предоставляет пользователям самые гибкие поисковые запросы сообщества. Например, рассмотрим ситуацию, в которой один пользователь может видеть подключенные сетевые камеры, веб-камеры, светофоры и так далее. Мы рассмотрим несколько вариантов использования Shodan:

- Тестирование “паролей по умолчанию”

- Активы с помощью программы просмотра VNC

- Использование открытого порта RDP для тестирования доступных активов

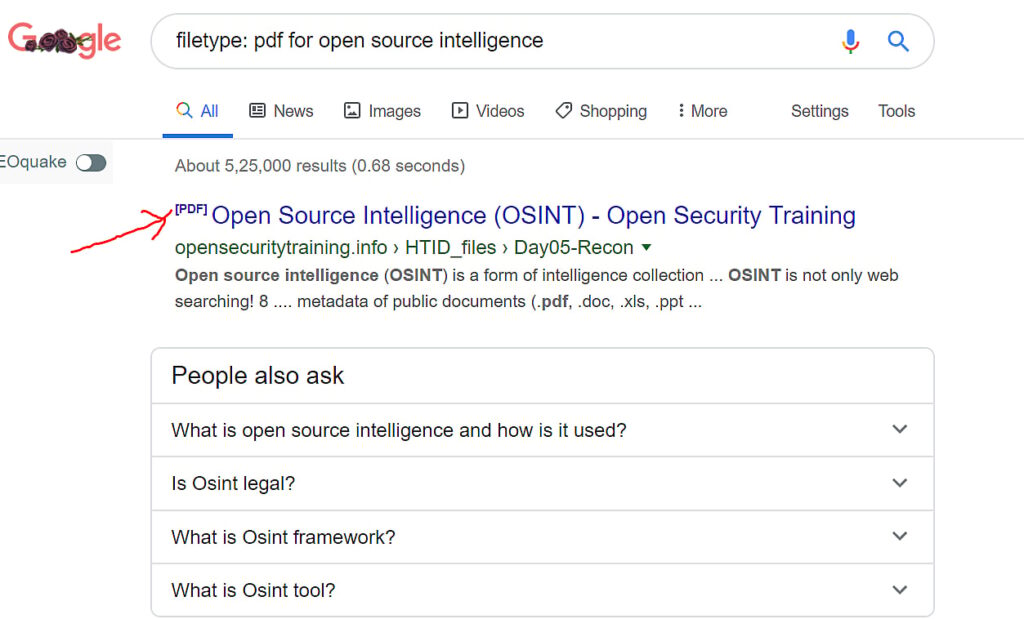

Google Dorks

Google Dorks появился в 2002 году и дает эффективные результаты с отличной производительностью. Этот интеллектуальный инструмент с открытым исходным кодом, основанный на запросах, в основном разработан и создан для того, чтобы помочь пользователям правильно и эффективно нацеливаться на индекс или результаты поиска. Google Dorks предоставляет гибкий способ поиска информации с помощью некоторых операторов, и, возможно, его еще называют Google Hacking. Эти операторы облегчают поиск и позволяют извлекать информацию. Ниже приведены некоторые операторы или варианты индексации, предоставляемые Google Docker, а именно:

- Filetype: Этот оператор в основном используется для поиска типов файлов или для поиска определенной строки

- Intext: Эта опция индексирования используется для поиска определенного текста на конкретной странице.

- Ext: Используется для поиска определенного расширения в файле.

- Inurl: Используется для поиска определенной строки или слова в URL-адресе

- Intitle: Для поиска названия или слов, упомянутых выше в URL-адресе

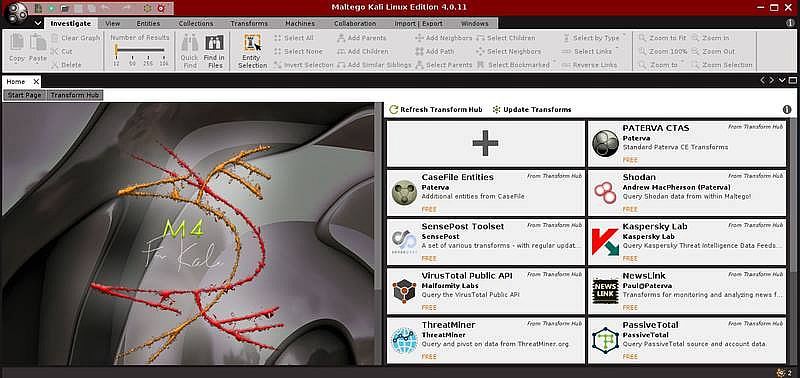

Maltego

Maltego разработан компанией Paterva и является одним из встроенных инструментов в Kali Linux. Этот инструмент разведки с открытым исходным кодом в основном используется для проведения значительной разведки различных целей с помощью нескольких встроенных трансформаций (а также предоставляет возможность написания собственных). Язык программирования, который вы используете в Maltego, написан на Java и отображается как встроенный, предварительно упакованный в Kali Linux. После регистрации пользователи могут использовать этот инструмент для создания и развития эффективных цифровых следов конкретной цели в Интернете.

Ожидаемые результаты: преобразование IP-адреса, определение номера AS, определение Netblock, определение фраз и местоположения. Это все иконки в Maltego, которые предоставляют подробный обзор и информацию обо всех иконках. Вы даже можете узнать больше информации о цели, углубившись в процесс. В заключение я могу сказать, что это отличный инструмент для отслеживания следов каждого отдельного субъекта в Интернете. Maltego доступен для всех популярных операционных систем.

Harvester

Harvester – это замечательный инструмент для поиска электронной почты, поддоменов, IP-адресов и т. д. из различных публичных данных. Ниже приведен пример поиска поддоменов с помощью DNSdumpster.

[root@geekflare theHarvester]# python theHarvester.py -d geekflare.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ /\ /\__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ \ / _ \ / /_/ / _` | '__\ \ / / _ \/ __| __/ _ \ '__| * * | |_| | | | __/ / __ / (_| | | \ V / __/\__ \ || __/ | * * \__|_| |_|\___| \/ /_/ \__,_|_|| \_/ \___||___/\__\___|_| * * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * cmartorella@edge-security.com * * * ******************************************************************* [*] Target: geekflare.com [*] Searching DNSdumpster.

[*] IP-адреса не найдены. [*] Письма не найдены. [*] Хосты найдены: 3 --------------------- lab.geekflare.com:104.25.134.107 tools.geekflare.com:104.25.134.107 www.geekflare.com:104.25.134.107 [*] Виртуальные хосты: ------------------ [root@geekflare theHarvester]#TheHarvester также доступен в Kali Linux. При необходимости вы можете ознакомиться с руководством по установке Kali Linux. BTW, есть и другие инструменты для поиска поддоменов.

Recon-Ng

Recon-ng – это эффективный инструмент для проведения разведки цели. Вся сила этого инструмента заключается в модульном подходе. Сила модульных инструментов может быть понятна тем, кто использует Metasploit. Recon-ng имеет различные встроенные модули, которые используются в основном для нацеливания и извлечения информации в соответствии с потребностями пользователя. Мы можем использовать модули Recon-ng, просто добавив домены в рабочее пространство. Рабочие пространства создаются в основном для выполнения операций внутри них. Пользователи будут перенаправлены в рабочее пространство, как только оно будет создано. Внутри рабочей области можно указать домен с помощью команды add domain <domainname>. Модули Recon-ng используются для получения информации о конкретном домене после того, как они (домены) добавлены в recon-ng. Некоторые из отличных модулей, такие как google-site-web и bing-domain-web, используются для поиска дальнейших доменов, связанных с первым начальным целевым доменом. Результатом поиска этих доменов будут все проиндексированные поисковыми системами домены. Еще один интересный модуль – bing_linkedin_cache, который в основном используется для получения подробной информации об адресах электронной почты, связанных с доменом. Этот модуль также может быть использован для социальной инженерии. Более того, используя другие модули, мы можем получить дополнительную информацию о целях. Таким образом, этот инструмент разведки с открытым исходным кодом является фантастическим средством и должен быть включен в инструментарий исследователей.

TinEye

TinyEye поможет вам осуществить обратный поиск изображений, чтобы вы могли найти, где они появляются в Интернете. Помимо обратного поиска изображений, его возможности, такие как компьютерное зрение, распознавание продуктов и т. д., могут использоваться в ваших приложениях, чтобы сделать изображения доступными для поиска в Интернете.

Используйте передовую функцию распознавания изображений TinEye для выявления мошенничества и модерации контента для вашего бизнеса. Отслеживайте, как и где появляются изображения, чтобы проверить их наличие в Интернете, а также найдите местоположение изображения, появляющегося в Сети, чтобы проверить его соответствие авторским правам. Кроме того, MobileEngine компании TinEye позволяет соединить физический мир с цифровым с помощью распознавания изображений.

| ✅ Плюсы | ❌ Минусы |

|---|---|

| Простой и удобный в использовании инструмент | Для более четкого распознавания изображений поддержка пикселей должна быть больше |

| Предлагает несколько бесплатных услуг и удобных опций | Не все результаты являются точными |

| Удобный и быстрый двигатель |

Загрузите свое изображение или вставьте URL-адрес для бесплатного распознавания изображений.

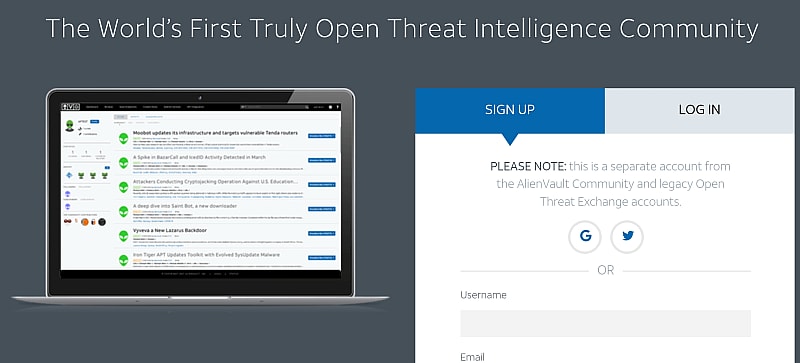

AlienVault

AlienVault – это интеллектуальная платформа с открытым исходным кодом, предоставляющая бесплатный доступ к более чем 20 миллионам индикаторов угроз. С ее помощью вы можете извлекать индикаторы компрометации (IoC) из электронных писем, отчетов об угрозах, PCAP, блогов и т. д.

Используйте песочницу Alien Labs OTX для анализа вредоносных программ в ваших файлах или URL-адресах. Просто отправьте файл и URL-адрес, и AlienVault сделает все остальное. Он позволяет создавать специальные группы и присоединяться к ним для изучения угроз. Соединяйте AlienVault с другими средствами безопасности через STIX/TAXII, SDK, DirectConnect API и т. д. Вы можете получать самую свежую информацию об угрозах, атаках, злоумышленниках и другие необходимые сведения от мирового разведывательного сообщества.

| ✅ Плюсы | ❌ Минусы |

|---|---|

| Предлагает унифицированное обнаружение угроз | Пользовательский интерфейс мог бы быть лучше |

| Соединяется с другими инструментами безопасности, обеспечивая дополнительный уровень защиты | Приборные панели немного сложны в навигации |

| Функция отчетности великолепна | |

| Возможность взаимодействия с глобальным сообществом разведчиков угроз |

Бесплатно скачайте и установите агент на свое устройство и начните анализировать все угрозы.

Что такое разведка из открытых источников?

Разведка с открытым исходным кодом, сокращенно называемая OSINT, означает сбор информации из открытых источников для использования ее в контексте разведки. Сегодня мы живем в “мире интернета”, и его влияние на нашу жизнь будет иметь как плюсы, так и минусы. Преимущества использования Интернета заключаются в том, что он предоставляет много информации и легко доступен каждому. В то время как недостатки заключаются в неправильном использовании информации и трате на это большого количества времени. Теперь здесь появились инструменты OSINT, которые в основном используются для сбора и сопоставления информации в Интернете. Информация может быть доступна в различных формах; это может быть текстовый формат, файл, изображение и так далее. В отчете CSR для Конгресса говорится, что разведка из открытых источников производится из публичной информации, которая правильно распространяется, собирается и эффективно используется. И делает эту информацию доступной для пользователей для решения конкретных разведывательных задач.

Зачем нам нужны инструменты OSINT?

Давайте рассмотрим ситуацию, в которой нам нужно найти в Интернете информацию, связанную с некоторыми темами. Для этого сначала нужно провести поиск и анализ, пока не будут получены точные результаты, что отнимает много времени. Именно по этой причине нам и нужны интеллектуальные инструменты, ведь с их помощью вышеупомянутый процесс можно выполнить за считанные секунды. Мы можем даже запустить несколько инструментов для сбора всей информации, связанной с целью, которую можно соотнести и использовать в дальнейшем.

Заключение

Тестирование на проникновение или расследование кибербезопасности – сложная задача, и для ее решения требуется информация из различных источников. Надеюсь, приведенные выше инструменты ONIST помогут вам в этом.