Системы предотвращения вторжений (IPS) помогают обнаруживать и предотвращать вредоносные действия в ваших сетях, системах и приложениях. Их использование имеет смысл, поскольку кибербезопасность – это серьезная проблема, с которой сталкиваются компании всех форм и размеров. Угрозы постоянно развиваются, и предприятия сталкиваются с новыми, неизвестными угрозами, которые сложно обнаружить и предотвратить. Именно здесь на помощь приходят решения IPS. В этой статье мы рассмотрим некоторые из лучших решений IPS на рынке. Если вы хотите узнать больше о IPS, вы можете прокрутить вниз раздел о том, что такое системы предотвращения вторжений и как они могут вам помочь.

Лучшее программное обеспечение для IPS

Zeek

Получите мощную основу для более глубокого анализа сети и мониторинга безопасности с помощью уникальных возможностей Zeek. Он предлагает протоколы глубокого анализа, которые позволяют проводить семантический анализ более высокого уровня на уровне приложений. Zeek – это гибкий и адаптируемый фреймворк, поскольку его язык, специфичный для конкретного домена, позволяет создавать политики мониторинга в зависимости от конкретного сайта. Вы можете использовать Zeek на любом сайте, от маленького до большого, с любым языком сценариев. Он ориентирован на высокопроизводительные сети и эффективно работает на всех сайтах. Кроме того, он предоставляет архив сетевой активности верхнего уровня и обладает высокой степенью готовности.

Процедура работы Zeek довольно проста. Он располагается на программной, аппаратной, облачной или виртуальной платформе, которая ненавязчиво наблюдает за сетевым трафиком. Кроме того, он интерпретирует полученные данные и создает высокозащищенные и компактные журналы транзакций, полностью настраиваемые выходные данные, содержимое файлов, идеально подходящее для ручного просмотра в удобных инструментах, таких как системы SIEM (Security and Information Event Management). Zeek используется по всему миру крупными компаниями, научными и образовательными учреждениями для защиты киберинфраструктуры. Вы можете использовать Zeek бесплатно и без каких-либо ограничений, а также делать запросы на предоставление функций там, где вы считаете это необходимым.

Snort

Защитите свою сеть с помощью мощного программного обеспечения для обнаружения атак с открытым исходным кодом – Snort. Вышла последняя версия Snort 3.0 с улучшениями и новыми функциями. Этот IPS использует набор правил для определения вредоносной активности в сети и поиска пакетов для генерации предупреждений для пользователей.

Вы можете развернуть Snort в линию, чтобы остановить пакеты, загрузив IPS на ваше персональное или рабочее устройство. Snort распространяет свои правила в “Наборе правил сообщества” и “Наборе правил подписчика Snort”, которые утверждены Cisco Talos. Другой набор правил разработан сообществом Snort и доступен для всех пользователей БЕСПЛАТНО. Вы также можете проделать ряд шагов, начиная с поиска подходящего пакета для вашей ОС и заканчивая установкой руководств для получения более подробной информации о защите вашей сети.

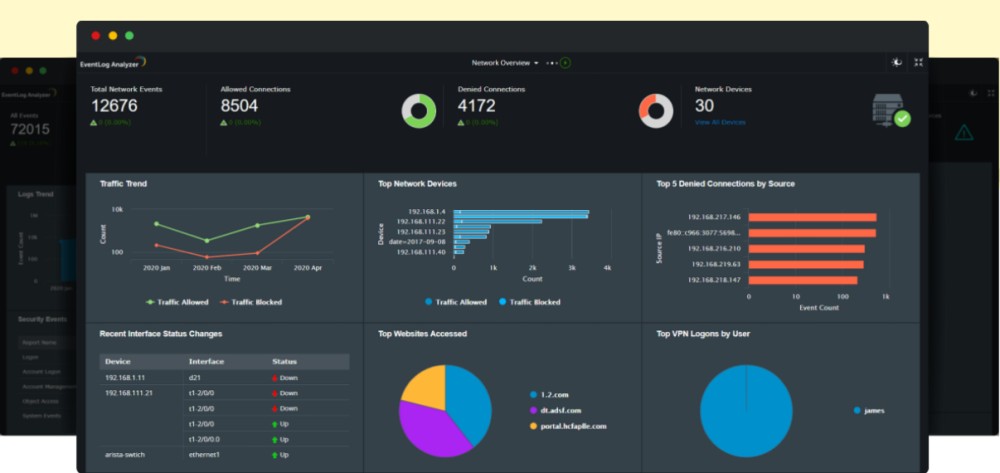

ManageEngine EventLog Analyzer

ManageEngine EventLog Analyzer упрощает аудит, управление соответствием ИТ-стандартам и управление журналами. Вы получите более 750 ресурсов для управления, сбора, корреляции, анализа и поиска данных журнала с помощью импорта логов, сбора журналов на основе агентов и сбора журналов без агентов. Автоматически анализируйте человекочитаемый формат журнала и извлекайте поля, чтобы отметить различные области для анализа сторонних и неподдерживаемых форматов файлов приложений. Встроенный Syslog-сервер автоматически изменяет и собирает Syslog с сетевых устройств, обеспечивая полное представление о событиях безопасности. Кроме того, вы можете проводить аудит журнальных данных с устройств периметра, таких как межсетевые экраны, IDS, IPS, коммутаторы и маршрутизаторы, и обеспечивать безопасность периметра сети.

Получите полное представление об изменениях правил, политике безопасности брандмауэра, входах пользователей в систему администратора, выходах из системы на критически важных устройствах, изменениях в учетных записях пользователей и многом другом. Вы также можете обнаружить трафик из вредоносных источников и немедленно заблокировать его с помощью заранее определенных рабочих процессов. Кроме того, с помощью аудита журналов приложений можно обнаружить кражу данных, отследить критические изменения, отследить время простоя и выявить атаки на бизнес-приложения, например базы данных веб-серверов. Кроме того, защитите конфиденциальные данные организации от несанкционированного доступа, угроз безопасности, взлома и модификаций. Вы можете легко отслеживать любые изменения в папках или файлах с конфиденциальными данными с помощью инструмента мониторинга целостности файлов EventLog Analyzer. Кроме того, вы сможете быстро обнаружить критические инциденты, чтобы обеспечить целостность данных, и провести глубокий анализ доступа к файлам, изменений значений данных и разрешений на файловых серверах Linux и Windows. Вы получите предупреждения об угрозах безопасности, таких как кража данных, атаки методом грубой силы, установка подозрительного программного обеспечения и атаки с использованием SQL-инъекций, путем сопоставления данных с различными источниками журналов. EventLog Analyzer предлагает высокоскоростную обработку журналов, комплексное управление журналами, аудит безопасности в реальном времени, мгновенное устранение угроз и управление соответствием нормативным требованиям.

Security Onion

Получите открытый и доступный дистрибутив Linux, Security Onion, для корпоративного мониторинга безопасности, управления журналами и поиска угроз. Он предоставляет простой мастер настройки для создания распределенных датчиков за считанные минуты. В состав входят Kibana, Elasticsearch, Zeek, Wazuh, CyberChef, Stenographer, Logstash, Suricata, NetworkMiner и другие инструменты.

Будь то одно сетевое устройство или несколько тысяч узлов, Security Onion удовлетворит любые потребности. Эта платформа и ее бесплатные инструменты с открытым исходным кодом написаны сообществом специалистов по кибербезопасности. Вы можете получить доступ к интерфейсу Security Onion для управления и просмотра оповещений. В нем также есть интерфейс охоты, позволяющий легко и быстро расследовать события. Security Onion перехватывает пакеты из сетевых событий, чтобы проанализировать их с помощью вашего любимого внешнего инструмента. Кроме того, он предоставляет вам интерфейс управления делами для более быстрого реагирования и берет на себя заботу о настройке и оборудовании, чтобы вы могли сосредоточиться на охоте.

Suricata

Suricata – это независимый механизм обнаружения угроз безопасности с открытым исходным кодом. Он сочетает в себе функции обнаружения вторжений, предотвращения вторжений, мониторинга сетевой безопасности и обработки PCAP для быстрого выявления и пресечения самых сложных атак. Suricata ставит во главу угла удобство использования, эффективность и безопасность, чтобы защитить вашу организацию и сеть от возникающих угроз. Это мощный механизм для обеспечения сетевой безопасности, поддерживающий полный захват PCAP для упрощения анализа. Он легко обнаруживает аномалии в трафике во время проверки и использует набор правил VRT и набор правил Emerging Threats Suricata. Кроме того, Suricata можно легко встроить в вашу сеть или другие решения.

Suricata может обрабатывать многогигабитный трафик в одном экземпляре и построена на современной, многопоточной, высокомасштабируемой и чистой кодовой базе. Вы получите поддержку нескольких производителей для аппаратного ускорения с помощью AF_PACKET и PF_RING. Кроме того, он автоматически обнаруживает такие протоколы, как HTTP, на любом порту и применяет соответствующую логику регистрации и обнаружения. Поэтому найти каналы CnC и вредоносное ПО не составит труда. В нем также реализованы сценарии Lua Scripting для расширенной функциональности и анализа, позволяющие обнаруживать угрозы, которые не могут быть обнаружены с помощью синтаксиса набора правил. Загрузите последнюю версию Suricata, которая поддерживает Mac, UNIX, Windows Linux и FreeBSD.

FireEye

Компания FireEye предлагает превосходные средства обнаружения угроз и завоевала прочную репутацию поставщика решений в области безопасности. Она предлагает встроенную систему динамической разведки угроз и систему предотвращения вторжений (IPS). Она объединяет анализ кода, машинное обучение, эмуляцию, эвристику в единое решение и повышает эффективность обнаружения наряду с оперативной информацией. Вы будете получать ценные предупреждения в режиме реального времени, чтобы экономить ресурсы и время. Выбирайте различные сценарии развертывания, такие как локальное, внутриполосное и внеполосное, частное, публичное, гибридное облако и виртуальные предложения. FireEye может обнаруживать угрозы типа “нулевого дня”, которые не замечают другие.

FireEye XDR упрощает проведение расследований, реагирование на инциденты и обнаружение угроз, позволяя видеть то, что находится на высоком уровне и является критически важным. Оно помогает защитить сетевую инфраструктуру благодаря функциям Detection on Demand, SmartVision и File Protect. Кроме того, он предоставляет возможности анализа содержимого и файлов для выявления нежелательного поведения, где это необходимо. Решение может мгновенно реагировать на инциденты с помощью сетевой экспертизы и анализа вредоносного ПО. Оно предлагает такие функции, как обнаружение угроз без сигнатур, обнаружение IPS на основе сигнатур, корреляция в реальном времени, ретроактивная корреляция, многовекторная корреляция и блокирование в реальном времени.

Zscaler

Защитите свою сеть от угроз и восстановите видимость с помощью Zscaler Cloud IPS. С помощью Cloud IPS вы можете обеспечить защиту от угроз там, куда стандартная IPS не дотянется. Она контролирует всех пользователей, независимо от их местоположения или типа подключения. Обеспечьте видимость и постоянную защиту от угроз, необходимую вашей организации. Он работает с полным набором технологий, таких как песочница, DLP, CASB и брандмауэр, чтобы остановить все виды атак. Вы получите полную защиту от нежелательных угроз, ботнетов и “нулевых дней”.

Требования к проверке масштабируются в соответствии с вашими потребностями в проверке всего SSL-трафика и обнаружении угроз в их тайниках. Zscaler предлагает ряд преимуществ, таких как:

- Неограниченная емкость

- Более интеллектуальное обнаружение угроз

- Более простое и экономичное решение

- Полная интеграция для осознания контекста

- Прозрачные обновления

Получайте все данные об оповещениях и угрозах в одном месте. Библиотека позволяет персоналу SOC и администраторам глубже изучить предупреждения IPS, чтобы узнать, какие угрозы лежат в основе установки.

Google Cloud IDS

Google Cloud IDS обеспечивает обнаружение сетевых угроз и сетевую безопасность. Он обнаруживает сетевые угрозы, включая шпионские программы, атаки с использованием команд и управления и вредоносное ПО. Вы получите 360-градусную видимость трафика для мониторинга межсетевого и внутрисетевого взаимодействия. Получите управляемые и “облачные” решения безопасности с простым развертыванием и высокой производительностью. Вы также можете генерировать данные о корреляции и расследовании угроз, обнаруживать уклоняющиеся методы и попытки эксплуатации на прикладном и сетевом уровнях, такие как удаленное выполнение кода, обфускация, фрагментация и переполнение буфера. Для выявления новейших угроз вы можете использовать постоянные обновления, встроенный каталог атак и обширные сигнатуры атак от аналитического механизма. Google Cloud IDS автоматически масштабируется в соответствии с потребностями вашего бизнеса и предлагает руководство по развертыванию и настройке Cloud IDS. Вы получите облачное решение с управляемым управлением, лучшую в отрасли систему безопасности, соответствие нормативным требованиям, обнаружение маскировки приложений и высокую производительность. Это отличный вариант, если вы уже являетесь пользователем GCP.

Что такое система предотвращения вторжений (IPS)?

Система предотвращения вторжений (IPS) – это программное обеспечение или устройство сетевой безопасности для выявления вредоносных действий и угроз и их предотвращения. Поскольку она работает как на обнаружение, так и на предотвращение, ее также называют системой обнаружения и предотвращения идентификации (IDPS). IPS или IDPS могут отслеживать деятельность сети или системы, регистрировать данные, сообщать об угрозах и предотвращать их. Эти системы обычно располагаются за брандмауэром организации. Они могут обнаруживать проблемы в стратегиях сетевой безопасности, документировать текущие угрозы и следить за тем, чтобы никто не нарушал политику безопасности в вашей организации.

Для предотвращения IPS может изменять среду безопасности, например, изменять содержание угроз, перенастраивать брандмауэр и т. д. Системы IPS бывают четырех типов:

- Система предотвращения вторжений на базе сети (NIPS): Анализирует пакеты данных в сети, чтобы найти уязвимости и предотвратить их, собирая данные о приложениях, разрешенных хостах, операционных системах, обычном трафике и т. д.

- Система предотвращения вторжений на основе хоста (HIPS): Помогает защитить чувствительные компьютерные системы, анализируя деятельность хоста для обнаружения и предотвращения вредоносных действий.

- Анализ сетевого поведения (NBA): Зависит от обнаружения вторжений на основе аномалий и проверяет отклонения от нормального/обычного поведения.

- Система предотвращения беспроводных вторжений (WIPS): Она контролирует радиочастотный спектр на предмет несанкционированного доступа и принимает меры для его предотвращения. Она может обнаруживать и предотвращать такие угрозы, как взломанные точки доступа, подмена MAC-адресов, атаки типа “отказ в обслуживании”, неправильная конфигурация точек доступа, “медовые точки” и т. д.

Как работает ИТП?

Устройства IPS тщательно проверяют сетевой трафик, используя один или несколько методов обнаружения, например:

- Обнаружение на основе сигнатур: IPS отслеживает сетевой трафик на предмет атак и сравнивает его с заранее определенными шаблонами атак (сигнатурами).

- Обнаружение анализа состояния протокола: IPS выявляет аномалии в состоянии протокола, сравнивая текущие события с заранее определенными допустимыми действиями.

- Обнаружение аномалий: IPS на основе аномалий отслеживает пакеты данных, сравнивая их с нормальным поведением. Она может выявлять новые угрозы, но может показывать ложные срабатывания.

Обнаружив аномалию, IPS-устройство в режиме реального времени проводит проверку каждого пакета, проходящего по сети. Если какой-либо пакет покажется подозрительным, IPS может заблокировать подозрительному пользователю или IP-адресу доступ к сети или приложению, прервать его TCP-сессию, перенастроить или перепрограммировать брандмауэр, заменить или удалить вредоносное содержимое, если оно осталось после атаки.

Чем может помочь ИТП?

Понимание значения понятия “вторжение в сеть” позволит вам лучше понять, как эти технологии могут вам помочь. Итак, что же такое вторжение в сеть? Вторжение в сеть означает несанкционированную деятельность или событие в сети. Например, кто-то пытается получить доступ к компьютерной сети организации, чтобы нарушить безопасность, украсть информацию или запустить вредоносный код. Конечные точки и сети уязвимы для различных угроз со всех сторон.

- Вредоносные программы

- Угрозы социальной инженерии, такие как фишинг, китобойный промысел, spear phishing и другие.

- Кража паролей

Кроме того, уязвимости могут иметь непропатченные или устаревшие аппаратные и программные средства, а также устройства хранения данных. Результаты вторжения в сеть могут быть разрушительными для организаций с точки зрения раскрытия конфиденциальных данных, безопасности и соответствия нормативным требованиям, доверия клиентов, репутации и миллионов долларов. Поэтому очень важно обнаружить вторжение в сеть и предотвратить неполадки, когда еще есть время. Но для этого необходимо понимать различные угрозы безопасности, их воздействие и активность вашей сети. Именно здесь IDA и IPS могут помочь вам обнаружить уязвимости и устранить их, чтобы предотвратить атаки. Давайте разберемся в преимуществах использования систем IPS.

Улучшенная безопасность

Системы IPS повышают уровень безопасности организации, помогая обнаруживать уязвимости и атаки на ранних стадиях и предотвращать их проникновение в системы, устройства и сеть.

В результате вы столкнетесь с меньшим количеством инцидентов, защитите свои важные данные и обезопасите свои ресурсы от взлома. Это поможет сохранить доверие клиентов и деловую репутацию.

Автоматизация

Использование решений IDS и IPS помогает автоматизировать задачи безопасности. Вам больше не нужно настраивать и контролировать все вручную; системы помогут автоматизировать эти задачи, чтобы освободить ваше время для развития бизнеса. Это не только снижает трудозатраты, но и экономит средства.

Соответствие требованиям

IDS и IPS помогут вам защитить данные клиентов и бизнеса, а также помогут при проведении аудита. Это позволит вам соблюдать правила соответствия и избежать штрафов.

Исполнение политики

Использование систем IDS и IPS – отличный способ обеспечить соблюдение политики безопасности во всей организации, даже на сетевом уровне. Они помогут предотвратить нарушения и проверить все действия, происходящие в вашей организации и за ее пределами.

Повышенная производительность

Автоматизируя задачи и экономя время, ваши сотрудники будут работать более продуктивно и эффективно. Это также позволит избежать трений в коллективе и нежелательных небрежностей и человеческих ошибок.

Заключение

Использование систем IPS поможет повысить безопасность вашей организации, соответствие нормативным требованиям и производительность сотрудников за счет автоматизации задач безопасности. Выберите лучшее решение IPS из приведенного выше списка, исходя из потребностей вашего бизнеса.