Обнаружение поддоменов домена – неотъемлемая часть хакерской разведки, и благодаря следующим онлайн-инструментам, которые облегчают жизнь. Наличие незащищенного поддомена может привести к серьезному риску для вашего бизнеса, а в последнее время произошло несколько инцидентов, когда хакеры использовали уловки с поддоменами. Последним из них стал Vine, где весь код был доступен для загрузки с уязвимого поддомена. Если вы владелец сайта или исследователь безопасности, вы можете использовать следующие инструменты для поиска поддоменов любого домена.

Быстрые и точные инструменты для поиска поддоменов

WhoisXML API Subdomain Lookup

Инструменты WhoisXML API Subdomain Lookup позволяют пользователям легко обнаружить поддомены доменного имени. Линейка продуктов для поиска поддоменов опирается на обширный репозиторий, включающий 2,3+ миллиарда записей о поддоменах и 1+ миллион поддоменов, добавляемых ежедневно.

Инструменты позволяют исследовать любое целевое доменное имя и вывести список всех найденных для него поддоменов с временными метками первого появления записи и последнего обновления для конкретной записи. Линейка продуктов включает в себя:

- API с выходными запросами в форматах XML и JSON для упрощения интеграции

- Фид данных с файлами в унифицированном и согласованном формате CSV обновляется как ежедневно, так и еженедельно. Загрузите образец CSV , чтобы протестировать данные в своей среде.

- Инструмент поиска с графическим интерфейсом, создающий отчеты со ссылками для совместного использования

Ознакомьтесь с этим листом продукта, чтобы узнать, как данные WhoisXML API о субдоменах могут соответствовать конкретным требованиям к данным.

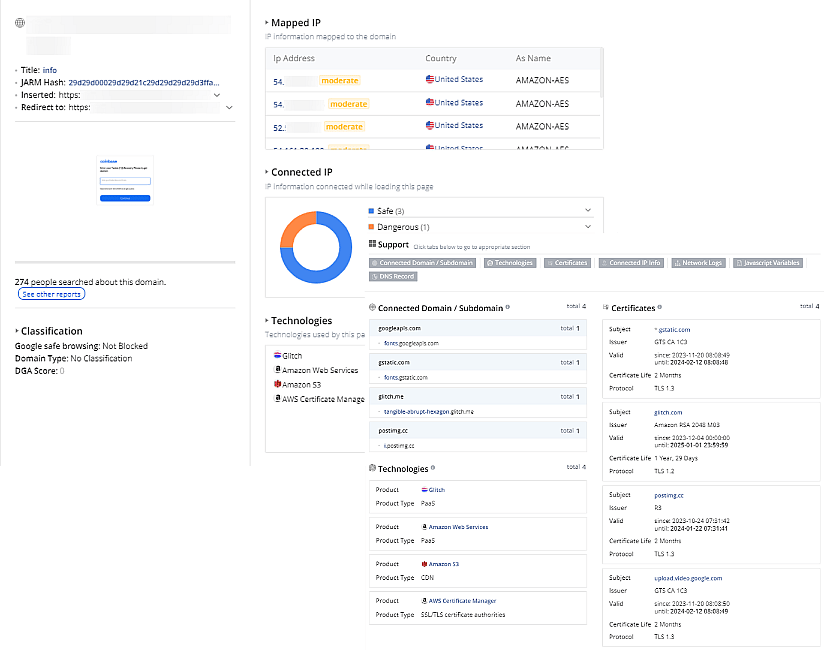

Criminal IP

Criminal IP – это поисковая система Cyber Threat Intelligence (CTI), которая предлагает ряд функций для упрощения процесса поиска доменов и ИТ-активов. С помощью функции поиска по домену вы можете легко получить подробную информацию о конкретном домене, включая связанные с ним домены и поддомены.

Просто введите имя домена, и вы получите доступ ко всем необходимым сведениям. Информация, предоставляемая Domain Search Criminal IP, распространяется не только на связанные домены и поддомены. Кроме того, вы получите доступ к такой важной информации, как:

- Перенаправления страниц (Предоставляет страницы, перенаправленные с определенного домена)

- Информация о подключенном IP-адресе (Предоставляет информацию о состоянии безопасности IP-адреса, подключенного к данному домену)

- Cookies (Предоставляет информацию о cookie-файлах, собираемых доменом)

- Технологии, используемые веб-сайтом.

- Фишинговая запись, подозрительный HTML-элемент, подозрительная программа, подозрительный фавикон и многое другое.

Criminal IP предлагает бесплатный план и различные варианты платных планов. Вы можете выбрать наиболее подходящий для вас тарифный план.

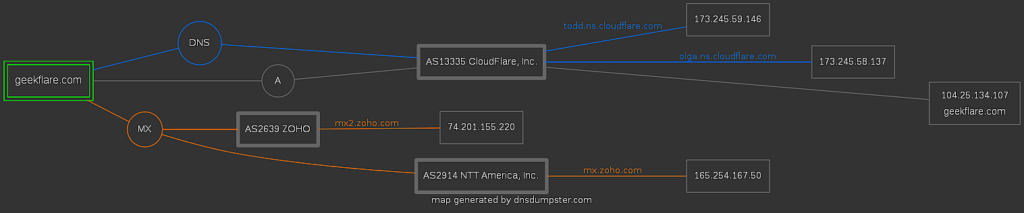

DNSDumpster

DNSDumpster – это инструмент для исследования доменов с целью поиска информации о хостах. Это проект HackerTarget.com.

Это не просто поддомен, но и информация о DNS-сервере, MX-записи, TXT-записи и отличном отображении вашего домена.

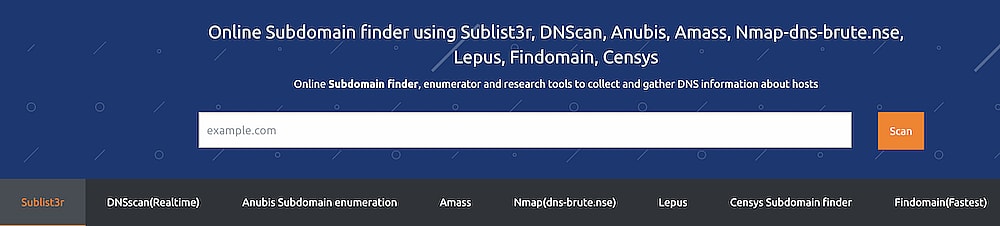

NMMAPPER

Онлайн-инструмент для поиска субдоменов с помощью Anubis, Amass, DNScan, Sublist3r, Lepus, Censys и др.

Я попробовал NMMAPPER для одного из доменов, и результаты оказались точными. Попробуйте его для своей исследовательской работы.

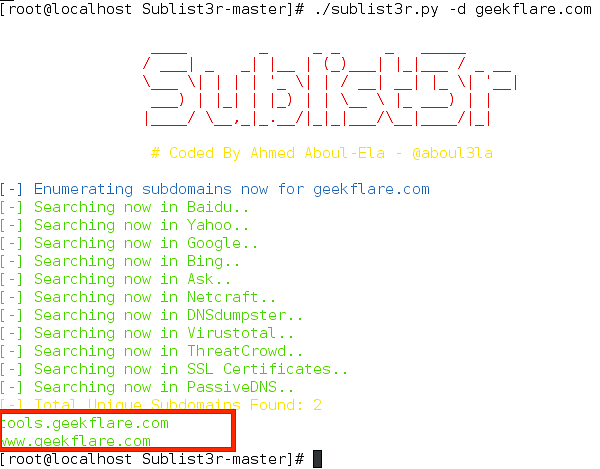

Sublist3r

Sublist3r – это Python-инструмент для поиска поддоменов с помощью поисковой системы. В настоящее время он поддерживает Google, Yahoo, Bing, Baidu, Ask, Netcraft, Virustotal, ThreatCrowd, DNSdumpster и PassiveDNS. Sublist3r поддерживается только в версии Python 2.7 и имеет мало зависимостей в библиотеке. Вы можете использовать этот инструмент в Windows, CentOS, Rehat, Ubuntu, Debian или любой другой ОС на базе UNIX. Следующий пример относится к CentOS/Linux.

- Войдите на ваш сервер Linux

- Загрузите последнюю версию Sublist3r

wget https://github.com/aboul3la/Sublist3r/archive/master.zip .Распакуйте загруженный файл

разархивируйте master.zip- Будет создана новая папка под названием “Sublist3r-master”.

Как я уже говорил, он имеет следующие зависимости, и вы можете установить его с помощью команды yum.

yum install python-requests python-argparseТеперь вы можете открыть поддомен с помощью следующей команды.

./sublist3r.py -d yourdomain.com

Как видите, он обнаружил мои поддомены.

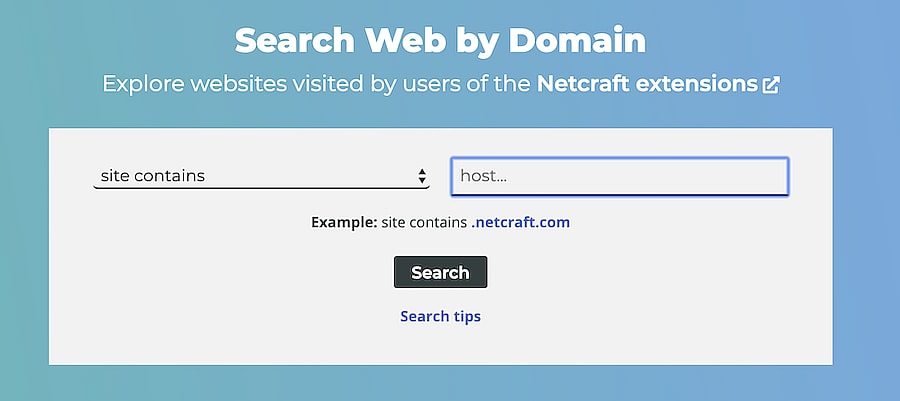

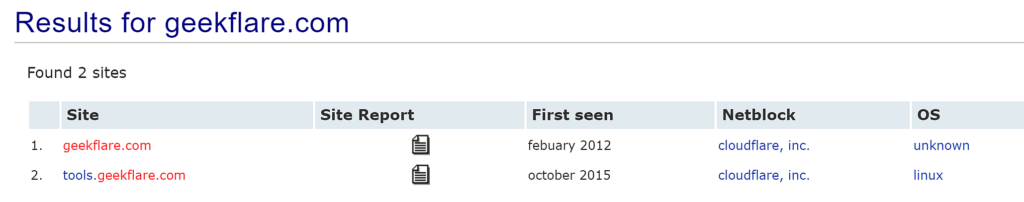

Netcraft

Netcraft имеет большое количество доменных баз данных, и вы не захотите упустить эту возможность при поиске информации о публичных поддоменах.

В результатах поиска будут указаны все домены и поддомены с указанием первого встречного, сетевого блока и информации об ОС. Если вам нужна дополнительная информация о сайте, нажмите кнопку “Отчет по сайту”, и вы получите массу информации о технологиях, рейтинге и т. д.

Detectify

Detectify может проверять поддомены по сотням заранее определенных слов, но вы не можете сделать это с доменом, который вам не принадлежит. Однако если вы авторизировали пользователя, вы можете включить обнаружение поддоменов в обзоре в разделе настроек.

SubBrute

SubBrute – один из самых популярных и точных инструментов для перечисления субдоменов. Это проект, созданный сообществом, и он использует открытый резолвер в качестве прокси, поэтому SubBrute не отправляет трафик на серверы имен домена. Это не онлайн-инструмент, и вам нужно установить его на свой компьютер. Вы можете использовать ОС на базе Windows или UNIX, а установка очень проста. Следующая демонстрация основана на CentOS/Linux.

- Войдите в систему CentOS/Linux

- Загрузите последнюю версию SubBrute

wget https://github.com/TheRook/subbrute/archive/master.zip .- Распакуйте загруженный zip-файл

разархивируйте master.zipБудет создана новая папка под названием “subbrute-master”. Зайдите в эту папку и выполните файл subbrute.py с доменом.

./subbrute.py yourdomain.comЭто займет несколько секунд, и в результате вы получите информацию о любом найденном поддомене.

Knock

Knock – еще один инструмент для поиска поддоменов на основе Python, протестированный в версии Python 2.7.6. Он находит поддомен целевого домена с помощью списка слов.

- Вы можете загрузить и установить его на ОС на базе Linux.

wget https://github.com/guelfoweb/knock/archive/knock3.zip .- Распакуйте загруженный zip-файл с помощью команды unzip

распаковать файл knock3.zip- он извлечет и создаст новую папку “knock-knock3“.

- Перейдите в эту папку и установите ее с помощью следующей команды

python setup.py installПосле установки вы можете просканировать поддомены, выполнив следующие действия

./knockpy.py yourdomain.comDNSRecon в Kali Linux

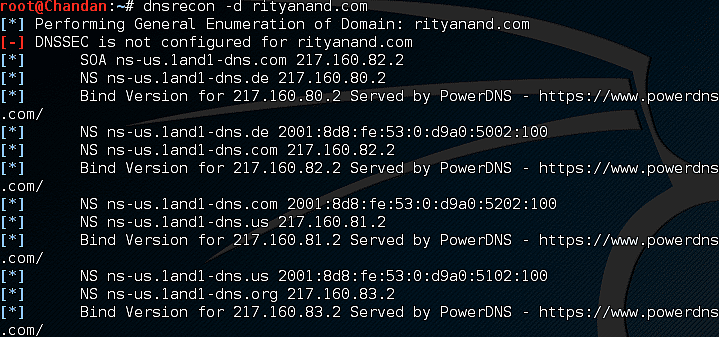

Kali Linux – отличная платформа для исследователя безопасности, и вы можете использовать DNSRecon на Kali, ничего не устанавливая. Он проверяет все NS-записи на предмет переноса зон, общие DNS-записи, разрешение подстановочных знаков, PTR-записи и т.д. Чтобы использовать DNSRecon, выполните следующие действия, и все готово.

dnsrecon -d yourdomain.com

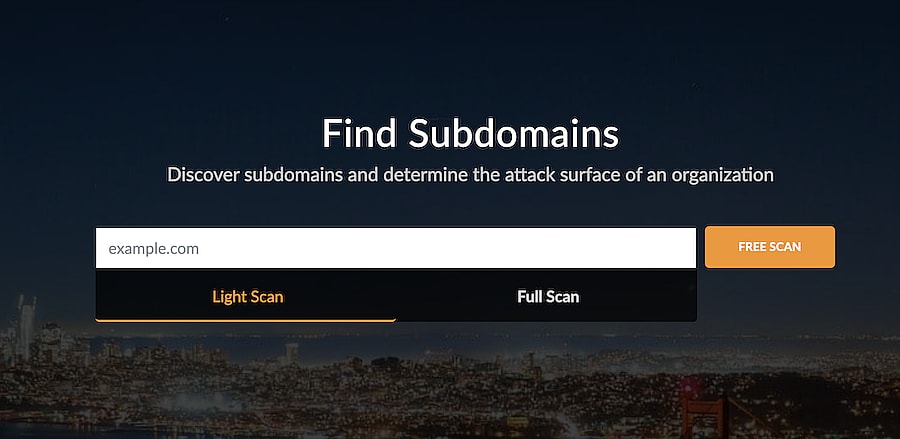

Pentest-Tools

Инструменты Pentest ищут поддомены, используя различные методы, такие как передача зоны DNS, перечисление DNS на основе списка слов и публичные поисковые системы.

Вы можете сохранить результаты в формате PDF.

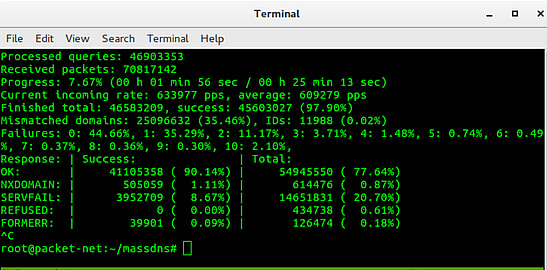

MassDNS

Если вы хотите массово разрешать доменные имена, MassDNS – это то, что вам нужно. Этот инструмент может разрешать более 350 000 доменных имен в секунду! Он использует общедоступные резолверы и подходит для тех, кто хочет разрешить миллионы или даже миллиарды доменных имен.

Одна из проблем, с которой вы можете столкнуться при использовании этого инструмента, заключается в том, что он может увеличить нагрузку на публичные разрешители и привести к тому, что ваш IP-адрес будет помечен как злоупотребляющий. Поэтому использовать этот инструмент следует с осторожностью.

OWASP Amass

Компания Amass была создана для того, чтобы помочь специалистам по информационной безопасности составить сетевую карту поверхностей атак и выполнить обнаружение внешних активов. Инструмент полностью бесплатен для использования, а его клиентами являются ведущие ИТ-компании Accenture.

Заключительные слова

Надеюсь, что с помощью вышеперечисленных инструментов вы сможете обнаружить поддомены целевого домена для исследования безопасности.