Несмотря на то что основная задача платформ “гиг-экономики” заключается в налаживании связей между пользователями и поставщиками услуг, угрожающие субъекты могут использовать возможности платформы для обмена сообщениями, чтобы осуществлять SMS-мошенничество и множество других атак.

Гиг-экономика, характеризующаяся обменом активами и услугами между физическими лицами, значительно изменила традиционные модели ведения бизнеса. Однако, растущая популярность таких платформ также привлекла внимание киберпреступников, использующих различные методы атак, включая SMS-мошенничество, взлом учетных записей и создание фиктивных профилей.

В этой статье мы представляем эксклюзивный анализ текущих тенденций в “гиг-экономике” и потенциальных угроз, с которыми сталкиваются пользователи и поставщики услуг на этих платформах.

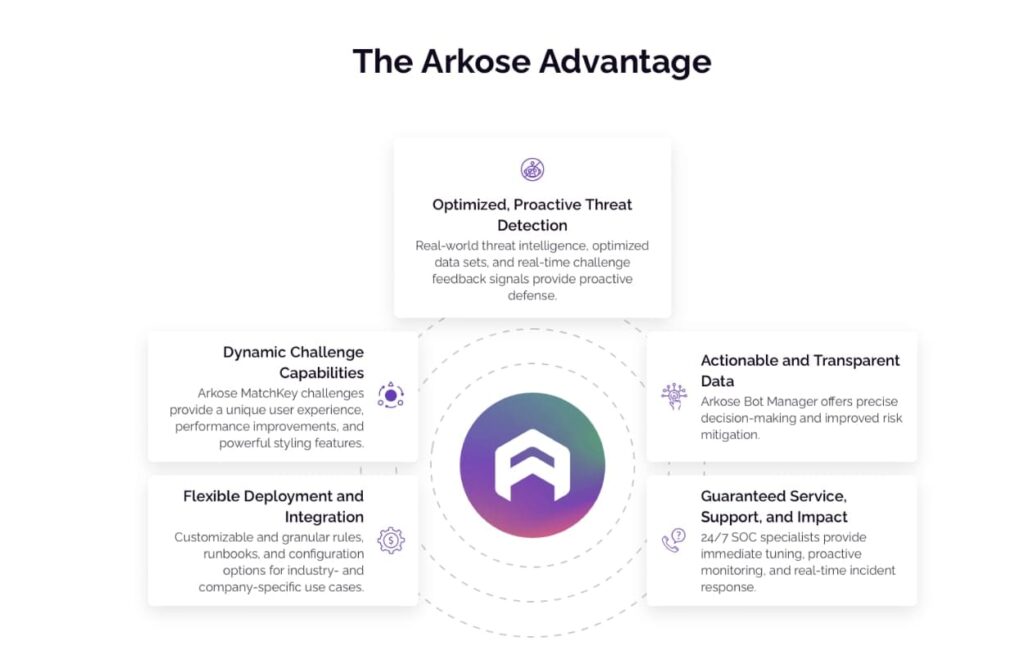

Данный обзор подготовлен экспертами из Arkose Labs1, компании, которая считается одним из лидеров в сфере кибербезопасности и борьбы с мошенничеством в интернете

Arkos Labs, со своим богатым опытом и инновационными подходами в области защиты от кибератак, представляет ценный анализ потенциальных угроз безопасности в среде гиг-экономики и рекомендации по их предотвращению.

Познакомьтесь с этим комплексным анализом, который поможет вам лучше понять риски и предпринять необходимые шаги для защиты вашего бизнеса в быстро развивающемся мире гиг-экономики.

Что такое гиг-экономика

Гиг-экономика (от английского “gig economy”) — это экономическая модель, основанная на временных, гибких работах, вместо традиционных постоянных трудовых отношений. В гиг-экономике работники часто выполняют краткосрочные задания или “гиги” (отдельные задачи или проекты) для различных заказчиков, вместо того чтобы работать полный рабочий день на одного работодателя.

Особенности гиг-экономики:

- Фриланс и независимость: Работники являются самозанятыми или фрилансерами, предлагающими свои услуги на рынке.

- Гибкость: Гиг-экономика предлагает значительную гибкость в плане рабочих часов и местоположения.

- Разнообразие проектов: Работники могут участвовать в различных проектах и задачах, работая с множеством клиентов.

- Технологии и платформы: Эта модель экономики тесно связана с цифровыми платформами и приложениями, которые связывают фрилансеров с клиентами и заказчиками.

- Отсутствие традиционных трудовых гарантий: В гиг-экономике работники часто не имеют таких же социальных гарантий и льгот, как при традиционной занятости.

Гиг-экономика нашла широкое применение во многих отраслях, включая транспорт (например, Uber, Lyft), доставку еды (например, DoorDash, UberEats), IT и дизайн (через платформы вроде Upwork и Fiverr), и другие области, где работа может быть структурирована в виде отдельных проектов или заданий.

Уязвимости компаний в сфере гиг-экономики

Компании, работающие в сфере “гиг-экономики”, такие как TaskRabbit, Uber и Upwork и др., уязвимы для атак ботов в силу ряда факторов, присущих их бизнес-моделям и операциям. Эти уязвимости обусловлены природой гиг-платформ и особенностями самой гиг-экономики:

- Масштабность и сложность: Платформы часто управляют огромным количеством пользователей, транзакций и взаимодействий. Такая сложность может затруднить проведение различий между легитимными пользователями и вредоносными ботами, что создает условия для автоматических атак.

- Большой объем транзакций: Платформы гиг-экономики часто обрабатывают значительный объем транзакций, что может привлекать ботов, стремящихся использовать уязвимости для получения финансовой выгоды или кражи данных.

- Зависимость от автоматизации: Платформы gig economy полагаются на автоматизацию для быстрого и эффективного подбора поставщиков услуг к потребителям. Однако такая зависимость от автоматизации может привлечь вредоносных ботов, пытающихся манипулировать системой в своих интересах.

- Ограниченный отбор поставщиков услуг: Платформы могут не проводить тщательную проверку всех поставщиков услуг из-за огромного объема и скорости привлечения новых пользователей. Отсутствие всесторонней проверки может привести к проникновению в систему ботов или злоумышленников.

- Денежные стимулы: Боты часто атакуют гиг-платформы для использования денежных стимулов, таких как реферальные бонусы или рекламные акции. Они могут автоматизировать действия, вызывающие такие поощрения, что приводит к финансовым потерям платформы.

- Мошенническая деятельность: Боты могут участвовать в различных мошеннических действиях на gig-платформах с гиг-экономикой, например, размещать фальшивые вакансии, поддельные отзывы или подделывать взаимодействие с пользователями. Такая деятельность может подорвать доверие к платформе и ее пользователям.

- Сбор персональных данных: Боты могут пытаться собирать персональные данные пользователей, водителей или предприятий, зарегистрированных на платформе. Эти данные могут быть использованы для кражи личных данных, фишинговых атак или других вредоносных целей.

- Разнообразие векторов атак: Платформы гиг-экономики предлагают множество точек входа для ботов, включая регистрацию пользователей, размещение вакансий, обмен сообщениями, обработку платежей и т.д. Каждая из этих точек входа представляет собой возможность для различных типов атак ботов.

Для борьбы с уязвимостями компаниям, работающим в сфере совместного использования, необходимы надежные решения по управлению ботами, сочетающие машинное обучение, поведенческий анализ и мониторинг в режиме реального времени, позволяющие эффективно выявлять и нейтрализовать атаки ботов, обеспечивая при этом бесперебойную работу легальных пользователей и поставщиков услуг.

Компаниям, работающим в сфере экономики совместного использования, также необходимо помнить о следующих атаках, в том числе о том, как могут неожиданно развиваться реальные сценарии:

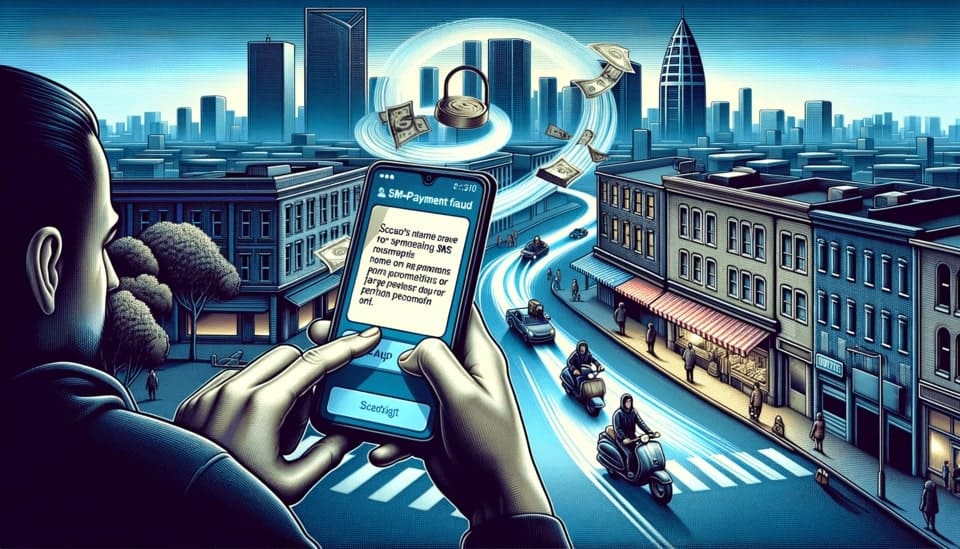

Сценарий I: мошенничество с использованием SMS-платежей

Да, предприятия “гиг-экономики” могут быть уязвимы для мошенничества с использованием SMS-платежей. Эта атака, известная также как IRSF, SMS-мошенничество или SMS-накачка, предполагает отправку большого количества текстовых сообщений на номера с повышенными тарифами или осуществление других мошеннических действий с помощью SMS-коммуникаций.

Несмотря на то что основной целью платформ gig economy является содействие установлению связей между пользователями и поставщиками услуг, злоумышленники могут использовать возможности платформы по обмену сообщениями для SMS-мошенничества.

Например, в контексте гиг-экономики злоумышленники могут рассылать фальшивые предложения о работе или запросы на оплату фрилансерам или поставщикам услуг через SMS, заставляя их ответить или предпринять действия, которые приведут к денежным потерям. Кроме того, злоумышленники могут выдавать себя за саму платформу и запрашивать конфиденциальную информацию или платежи с помощью текстовых сообщений.

Предприятия “гиг-экономики”, в значительной степени использующие SMS-коммуникации в своей деятельности, могут понести финансовые потери, нанести ущерб репутации и подорвать доверие пользователей, если не принять адекватных мер по борьбе с мошенничеством с использованием SMS-платежей.

Реализация превентивных мер, например использование решений для управления ботами, таких как Arkose Labs’ Bot Manager, может сыграть решающую роль в снижении этих рисков и обеспечении безопасной среды как для пользователей, так и для поставщиков услуг.

Сценарий II: нападение на фальшивый профиль

Молодая предпринимательница Мария запустила свой новый бизнес “UrbanTasker” – приложение для связи местных фрилансеров с теми, кто нуждается в различных услугах. Приложение пользовалось успехом у пользователей, но Мария еще не знала, что группа злоумышленников решила воспользоваться ее платформой.

Создавая поддельные профили и объявления, злоумышленники рекламировали на сайте Марии заманчивые услуги по заниженным ценам. Ничего не подозревающие клиенты заказывали эти услуги, предоставляя злоумышленникам доступ к конфиденциальным данным через устройства, зараженные вредоносным ПО. Одновременно злоумышленники завалили UrbanTasker фальшивыми запросами на оказание услуг, устроив DDoS-атаку, которая вывела платформу из строя. Воспользовавшись хаосом, злоумышленники извлекли ценные данные со взломанных серверов.

Что делать Марии?

Найти стратегический подход, сочетающий обнаружение угроз в реальном времени, динамическую оценку рисков и лучшую в своем роде CAPTCHA – Arkose MatchKey, чтобы эффективно выявлять и блокировать нежелательный трафик, обеспечивая при этом беспрепятственную работу легитимных пользователей.

Сценарий III: P2P-атаки

В сфере персонализированных путешествий компания TravelBud, основанная предпринимателем Алексом, произвела настоящую революцию в области общения путешественников с местными жителями для поиска аутентичных приключений. Но по мере роста популярности платформы группа злоумышленников заметила готовую уязвимость сайта, которую можно было использовать.

Используя одноранговую структуру TravelBud (P2P), злоумышленники воспользовались ее децентрализованной природой для создания фальшивых профилей. Эти фальшивые профили рекламировали заманчивые экскурсии по невероятным ценам, соблазняя ничего не подозревающих путешественников. Мало кто из путешественников знал, что, воспользовавшись этими мошенническими предложениями, они неосознанно загружали на свои устройства вредоносное ПО.

В результате злоумышленники инициировали собственную P2P-атаку. Используя сеть пользователей TravelBud, они завалили серверы платформы непрерывным шквалом фальшивых запросов о приключениях. Этот стратегический ход привел к хаосу и неразберихе, парализовав нормальную работу платформы и подорвав доверие клиентов.

Что должен сделать Алекс?

Ему нужен Arkose Bot Manager, чтобы обнаружить и предотвратить создание фальшивых учетных записей и посеять хаос на сайте. Адаптивные пошаговые задачи и оценка рисков в реальном времени Arkose MatchKey обеспечат участие в задачах только легитимных пользователей, снизив риск P2P-атак, поддельных профилей и загрузки вредоносных программ.

Сценарий IV: захват аккаунта

LunchBucket, популярная платформа для гурманов, привлекла внимание злоумышленников благодаря процветающей экосистеме гиг-экономики. Хакеры обнаружили слабые места в системе безопасности платформы и инициировали атаку с захватом учетной записи (ATO). Используя украденные в результате предыдущих взломов комбинации электронных адресов и паролей, они получили доступ к учетным записям пользователей с повторно использованными учетными данными.

Попав внутрь, мошенники изменяли данные учетной записи и предлагали привлекательные услуги по необычайно низким тарифам. Эти предложения содержали скрытое вредоносное ПО, заражавшее устройства пользователей при их подключении. Таким образом, злоумышленники получали контроль над скомпрометированными системами, что создавало риск раскрытия персональных и финансовых данных.

Одновременно злоумышленники манипулировали сообщениями на платформе, распространяя свои фальшивые предложения дальше. По мере распространения атаки авторитет Luckbucket падал, а доверие пользователей снижалось. Несмотря на предпринятые платформой усилия по борьбе с ситуацией, ущерб был нанесен значительный.

Что следует предпринять компании “ЛанчБакет”?

Этот инцидент подчеркнул необходимость использования надежных методов аутентификации в Интернете, регулярных проверок безопасности и обучения пользователей надежности паролей. LunchBucket пришлось усилить защиту, внедрить многофакторную аутентификацию и провести разъяснительную кампанию среди пользователей, чтобы предотвратить будущие захваты и вернуть доверие пользователей.

Сценарий V: злоупотребление API

BreakNeck, оживленная платформа гиг-экономики для велосипедистов, стала жертвой атаки с использованием своих API, которые представляют собой мосты, позволяющие различным программным приложениям взаимодействовать и обмениваться данными. В данном случае хакеры обнаружили уязвимости в API BreakNeck, которые служат связующим звеном между ее сервисами и внешними приложениями.

Злоумышленники использовали эти уязвимости для проведения автоматизированных атак с помощью ботов, которые заваливали API BreakNeck чрезмерным количеством запросов. Этот поток перегружал системы и приводил к сбоям в работе, затрудняя доступ к платформе для легальных пользователей. Одновременно злоумышленники манипулировали конечными точками API для извлечения конфиденциальных данных, таких как персональная информация (PII) и детали транзакций. С помощью этих данных злоумышленники могли совершать хищения персональных данных, финансовые махинации или продавать информацию на черном рынке.

Слухи распространились, и непростая репутация BreakNeck пострадала: пользователи перестали доверять платформе. В ответ на это компания приняла такие меры, как ограничение скорости работы API для предотвращения чрезмерного количества запросов и усиление общих протоколов безопасности.

Что следует предпринять компании BreakNeck?

Этому предприятию необходимо осознать критическую важность обеспечения безопасности API, поддержания бдительности в отношении автоматизированных атак и оперативного решения проблем безопасности для защиты целостности своей платформы gig economy.

Сценарий VI: спам и фишинг

При целенаправленной атаке на GigEats, известную платформу гиг-экономики, связывающую местные рестораны с внештатными водителями, опытный киберпреступник использует многоэтапную стратегию атаки. Начиная с тщательного исследования, злоумышленник выявляет слабые места в системе безопасности GigEats и получает информацию о пользователях, водителях и партнерах. В результате искусно создаются фальшивый адрес электронной почты и сайт, зеркально отражающие официальную коммуникацию и внешний вид платформы.

Затем злоумышленники начинают атаку с рассылки персонализированных фишинговых писем избранной группе водителей GigEats, маскируясь под службу поддержки платформы. В обманном письме утверждается, что в системе безопасности произошел сбой, и водители вынуждены срочно обновить информацию о своем аккаунте по указанной ссылке, которая ведет на поддельную страницу входа в систему, специально предназначенную для сбора учетных данных.

Получив доступ, злоумышленник проникает в несколько учетных записей водителей, манипулируя настройками и платежными реквизитами, чтобы перенаправить доходы на контролируемый им банковский счет. Расширив масштабы атаки, злоумышленник меняет тактику: он собирает номера телефонов пользователей GigEats и рассылает спам в виде SMS-сообщений.

Что делать компании GigEats?

Компания Arkose Labs может защитить GigEats от мошеннического создания учетных записей, обеспечив доступ только для настоящих пользователей и водителей. Благодаря оценке рисков в реальном времени и адаптивным методам аутентификации, Arkose Bot Manager эффективно отличает легитимных пользователей от злоумышленников, стремящихся использовать платформу для рассылки спама или фишинга.

Arkose Bot Manager

Наша передовая технология позволяет выявлять и пресекать нечестные транзакции, своевременно обнаруживая попытки манипулирования платежными реквизитами или незаконного вывода средств. Усовершенствованная система обнаружения ботов еще больше усиливает защиту GigEats, сохраняя целостность платформы и доверие пользователей и водителей.

Для платформ совместного потребления очень важно выявлять вредоносные действия, не создавая при этом излишней нагрузки на добросовестных пользователей. Удобство и простота использования этих сервисов делают их привлекательными, и этот опыт не должен быть потерян в процессе борьбы с киберпреступностью.

Технология Arkose Bot Manager жестко борется с ботами и преступниками-людьми, но не мешает легитимным пользователям. Мы используем подход “нулевого доверия” ко всему трафику. Поскольку данные подвергаются масштабной порче, цифровые идентификаторы не могут быть надежно доверены. Наша платформа защищает все взаимодействия пользователей с P2P-сайтами и приложениями, используя комбинацию профилирования рисков и проблем правоприменения.

Используя различные цифровые “сигналы”, анализируемые в режиме реального времени, Arkose Labs может точно различать бот-трафик, злоумышленников и добросовестных пользователей. Эти данные дополняются сведениями из нашей обширной сети, что означает, что преступная деятельность, уже замеченная в других местах, будет автоматически отмечена до того, как она атакует ваш сайт.

Подозрительный трафик сталкивается со сложной задачей аутентификации с помощью Arkose MatchKey, которую боты практически не могут решить, что отнимает время и ресурсы у цифровых злоумышленников. Добросовестные пользователи редко его видят, а если и видят, то решают задачу менее чем за три секунды.

Arkose Labs гордится высоким уровнем обслуживания клиентов. Взаимодействие не заканчивается после внедрения. Скорее, это постоянное партнерство, в рамках которого специальная команда управляемых услуг готова помочь клиенту проанализировать и решить любые возникающие проблемы и быстро предоставить ответы.

- Официальный сайт компании Arkose Labs ↩︎