Узнайте, что такое безопасность базы данных и связанные с ней понятия, такие как угрозы безопасности, рекомендации по применению, типы тестирования, методы, процессы тестирования и т.д.:

В этом руководстве мы рассмотрим, что такое безопасность базы данных, тип существующей угрозы для базы данных, важность обеспечения безопасности нашей базы данных и некоторые инструменты, которые можно использовать для выполнения тестирования безопасности базы данных. Мы также узнаем о передовых методах обеспечения безопасности базы данных, типах тестирования безопасности базы данных, процессах и методах.

Что такое безопасность базы данных?

Безопасность базы данных – это контроль и меры, принимаемые для защиты баз данных от вредоносных атак. Это также процедура, которая выполняется для защиты системы управления базами данных, которая обращается к этим данным.

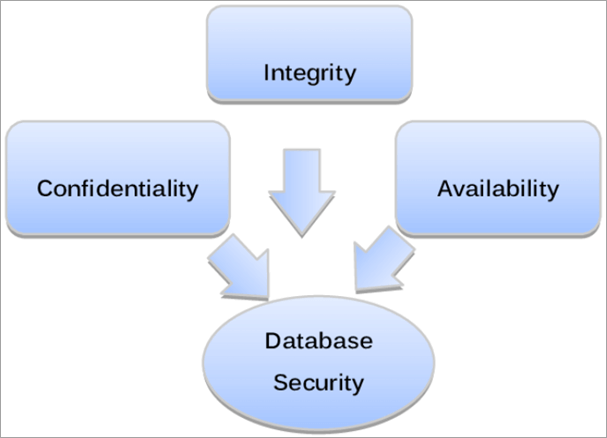

Сегодня многие организации пренебрегают безопасностью баз данных и забывают, что главная цель любого злоумышленника в любой организации – получить доступ к их базам данных, в которых хранится важная и конфиденциальная информация, и украсть эти жизненно важные данные. Стандартная безопасность базы данных содержит различные средства контроля безопасности, инструменты и меры, предназначенные для защиты системы управления базами данных (СУБД). Целью является защита конфиденциальности, целостности и доступности корпоративной информации.

Каждая компания должна применять меры безопасности базы данных путем защиты базовой инфраструктуры базы данных, такой как сеть и серверы. Злоумышленники постоянно разрабатывают новые методы проникновения в базы данных и кражи данных корпоративных организаций, и это происходит каждый день. Это означает, что каждая организация должна убедиться, что ее банк баз данных достаточно надежен, чтобы противостоять любым атакам.

Рекомендации по безопасности базы данных

В настоящее время существуют различные подходы к обеспечению безопасности баз данных, но есть некоторые рекомендации, которые необходимо внедрить некоторым организациям для обеспечения безопасности своих баз данных. Эти рекомендации по обеспечению безопасности баз данных реализованы в other для минимизации уязвимостей в организации при максимальной защите их базы данных. Хотя эти подходы могут быть реализованы по отдельности, они хорошо работают вместе для защиты вашей корпоративной базы данных.

Некоторые из этих подходов включают:

- Вам необходимо ограничить несанкционированный доступ, использовать очень надежные учетные данные и реализовать многофакторный доступ.

- Проведите нагрузочное / стресс-тестирование базы данных, чтобы определить, не происходит ли сбой во время распределенной атаки типа “отказ в обслуживании” (DDoS) или во время доступа пользователя.

- Необходимо обеспечить физическую безопасность, например, заблокировать серверные комнаты и заставить группы безопасности контролировать каждый физический доступ к серверной комнате.

- Физическое оборудование нуждается в регулярном обслуживании, и необходимо иметь надлежащий план аварийного восстановления, например, регулярное резервное копирование базы данных для предотвращения возможных сбоев.

- Рекомендуется не размещать веб-серверы и приложения на том же сервере, который содержит базу данных.

- Любая существующая система должна быть проверена, чтобы убедиться, что в ней нет уязвимостей, и разработать план устранения любых обнаруженных уязвимостей.

- Внедрите систему шифрования данных, которая защитит целостность и конфиденциальность корпоративных данных. Это шифрует данные в движении или в состоянии покоя, и прежде чем кто-то сможет получить к ним доступ, необходимо расшифровать их с помощью правильного ключа.

- Настройка брандмауэров на уровне периметра – это наилучшая практика обеспечения безопасности базы данных. Это помогает предотвратить доступ злоумышленников к сети организации для кражи или повреждения данных. У нас также есть брандмауэры веб-приложений (WAF), которые обеспечивают те же преимущества, что и традиционные брандмауэры.

- Шифрование базы данных является одним из наиболее эффективных методов обеспечения безопасности базы данных, поскольку оно реализуется там, где данные находятся в базе данных. Данные могут быть зашифрованы как в движении, так и в состоянии покоя.

- Управление паролями и разрешениями очень важно для обеспечения безопасности базы данных. Эта работа обычно выполняется сотрудниками службы безопасности, которые ведут список управления доступом с управляемыми паролями и другими двойными или множественными аутентификациями.

- Реализация изоляции конфиденциальных баз данных всегда будет сильно затруднять доступ к базе данных. Любому неавторизованному лицу будет нелегко идентифицировать конфиденциальную базу данных, а в некоторых случаях он может даже не знать, что такая вещь существует.

- Необходимо внедрить управление изменениями, и это поможет описать все процессы, которые будут использоваться для защиты баз данных во время любых изменений. Очень важно документировать внесенные изменения, и это необходимо для защиты корпоративной базы данных.

- Проведение аудита базы данных довольно важно и требует регулярного чтения файлов журналов приложения и базы данных. Этот журнал обычно используется для целей аудита, например, для получения информации о том, кто обращался к базе данных, когда к ней обращались, и какие действия были выполнены с базой данных.

Последствия плохой безопасности базы данных

Безопасность баз данных – это нечто очень важное для каждой корпоративной фирмы, имеющей присутствие в Интернете. Если безопасность базы данных отсутствует, это может привести к потере или компрометации данных, что может оказать серьезное негативное влияние на компанию как с точки зрения финансов, так и репутации. Хотя обеспечение безопасности базы данных может быть непростым делом, эти методы очень важны для каждой компании, которая ставит безопасность своих ресурсов во главу угла.

Ниже приведен результат утечки базы данных из незащищенной организации:

- Вредное воздействие на бренд: всякий раз, когда в компании подтверждается нарушение, это обычно влияет на бренд и репутацию организации, поскольку клиенты и деловые партнеры теряют доверие и веру в компанию, защищающую их данные. Негативный эффект очень катастрофичен, поскольку многие люди откажутся от покровительства им.

- Пагубное влияние на непрерывность бизнеса: многие фирмы, пострадавшие от вторжения в базы данных, так и не смогли оправиться от атаки, в то время как некоторые не могли работать, пока нарушение не было устранено. Из-за этого закрылось так много предприятий, и именно по этой причине каждая организация должна включить идею безопасности баз данных в свой план обеспечения непрерывности бизнеса (BCP).

- Вредное воздействие на интеллектуальную собственность: если происходит вторжение в базу данных, то есть все шансы, что некоторые конфиденциальные, служебные документы, коммерческие секреты и другие формы интеллектуальной собственности будут украдены или станут достоянием общественности. Это никогда не идет на пользу бизнесу, поскольку конкуренты могут воспользоваться ситуацией.

- Негативное влияние на финансы: при подтвержденной утечке данных организация всегда будет тратить деньги на общение с клиентами, управление ситуацией, необходимый ремонт скомпрометированной системы и финансовые затраты на расследование, например, судебно-медицинскую экспертизу.

- Оплата штрафов и штрафных санкций: Безопасность – это нечто очень серьезное, и именно поэтому у нас есть различные стандарты, которые каждая организация должна соблюдать с другими для продолжения работы. Если они не соблюдают требования, они могут получить либо штраф, либо штраф. У нас есть такие стандарты, как Общие правила защиты данных (GDPR), Стандарт безопасности данных в индустрии платежных карт (PCI DSS), Закон о переносимости и подотчетности медицинского страхования (HIPAA) и многие другие.

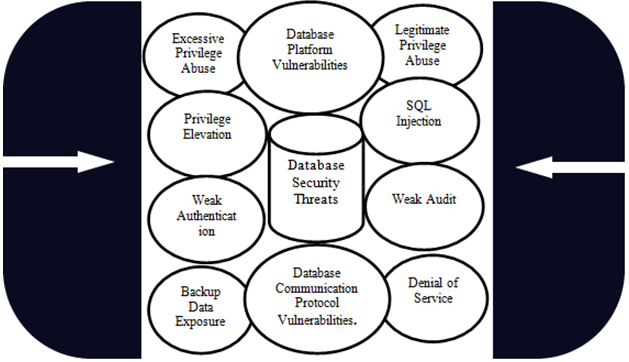

Типы угроз для базы данных

Несмотря на то, что у нас так много внутренних и внешних угроз для баз данных, мы обсудим некоторые из них в этом руководстве.

# 1) Неограниченные права доступа к базе данных

Обычно это происходит, когда пользователям базы данных предоставляются множественные привилегии в системе, что приводит к злоупотреблению привилегиями, которое может быть чрезмерным, законным или неиспользуемым злоупотреблением. Это действие может выполняться как нынешним, так и бывшим персоналом компании.

Ниже приведены некоторые элементы управления, которые необходимо реализовать:

- Приложите все усилия для реализации очень строгой политики контроля доступа и привилегий.

- Убедитесь, что вы не предоставляете или не утверждаете чрезмерные привилегии всем сотрудникам, и постарайтесь, насколько это возможно, выделить время для немедленной деактивации любых устаревших привилегий.

# 2) SQL-инъекции

Этот тип атаки с использованием SQL-инъекций происходит, когда вредоносный код внедряется через интерфейс веб-приложения, а затем передается на серверную часть. Этот процесс позволяет злоумышленнику иметь абсолютный доступ к данным, хранящимся в базе данных. Целью обычно является кража данных или повреждение данных. SQL-инъекции нацелены на традиционные базы данных, в то время как NoSQL-инъекции нацелены на базы данных с большими данными.

# 3) Плохой контрольный журнал

Согласно некоторым стандартам безопасности, для целей аудита необходимо регистрировать каждое событие в базе данных. Если вы не можете представить доказательства журнала аудита базы данных, это может представлять очень серьезную угрозу безопасности, поскольку всякий раз, когда происходит вторжение, его невозможно расследовать.

#4) Открытые резервные копии базы данных

Каждой организации нужен очень хороший план резервного копирования, но когда резервная копия доступна, они открыты для компрометации и кражи. У нас было много нарушений безопасности, которые были успешными только потому, что была обнаружена резервная копия базы данных. Шифрование и аудит производственных баз данных и резервных копий являются наилучшими формами защиты конфиденциальных корпоративных данных.

#5) Неправильная настройка базы данных

Некоторые из угроз, обнаруженных в базе данных, являются результатом неправильной настройки базы данных. Злоумышленники обычно используют базу данных с учетной записью по умолчанию и настройками конфигурации. Это красный флаг, указывающий на то, что при настройке базы данных не должно быть ничего похожего на учетную запись по умолчанию, и настройка должна быть настроена таким образом, чтобы злоумышленнику было сложно.

# 6) Отсутствие опыта в области безопасности

Если не хватает знаний в области безопасности и отсутствуют базовые правила безопасности базы данных, это может привести к утечке данных. Сотрудникам службы безопасности может не хватать знаний, необходимых для внедрения средств контроля безопасности и других политик безопасности.

#7) Отказ в обслуживании (DoS)

Это тип атаки, который влияет на доступность службы, влияет на производительность сервера базы данных и делает службу базы данных недоступной для пользователей. Например, если есть запрос на очень важные финансовые данные, а база данных недоступна из-за DoS, это может привести к потере денег.

#8) Плохое управление данными

Некоторые корпоративные организации не могут правильно управлять своими конфиденциальными данными, они не в состоянии вести точный учет своих данных, и, следовательно, некоторые из этих конфиденциальных данных могут попасть в чужие руки. Если для новых данных, добавленных в базу данных, не будет проведена надлежащая инвентаризация, то это может быть раскрыто. Причина, по которой шифрование данных в состоянии покоя очень важно, и реализация необходимых разрешений и элементов управления для них.

Тестирование Безопасности Базы Данных

Почему мы проводим тестирование безопасности базы данных? Это тестирование проводится для выявления любых слабых мест или уязвимостей в конфигурации безопасности базы данных и для предотвращения любого нежелательного доступа к базе данных. Все конфиденциальные данные должны быть защищены от злоумышленников, поэтому регулярные проверки безопасности очень важны и обязательны.

Ниже приведены основные причины, по которым тестирование безопасности базы данных является обязательным:

- Аутентификация

- Авторизация

- Бухгалтерский учет

- Конфиденциальность

- Целостность

- Доступность

- Устойчивость

Этот процесс включает в себя тестирование различных уровней на основе бизнес-требований. Тестируемые уровни включают бизнес-уровень, уровень доступа и уровень пользовательского интерфейса.

Процесс тестирования базы данных

- Подготовка, например, среда

- Провести тестирование

- Оцените результаты

- Точная отчетность

Типы тестирования безопасности базы данных

- Тестирование на проникновение – это процесс имитации кибератаки на сеть, компьютерную систему или веб-приложение для обнаружения любых уязвимостей внутри.

- Сканирование уязвимостей – это использование сканера для сканирования системы на наличие любых известных уязвимостей для надлежащего исправления и исправления уязвимостей.

- Аудит безопасности – это процесс оценки внедрения и соответствия политик и стандартов безопасности организации.

- Оценка рисков – это общий процесс выявления всех опасностей и рисков, которые могут нанести серьезный ущерб системе.

Преимущества использования инструмента тестирования базы данных

Основная причина, по которой мы используем этот инструмент, заключается в том, что он выполняет задачи быстрее, и это экономит время. Большинство современных методов тестирования выполняются с помощью некоторых из этих инструментов.

У нас есть как платные, так и бесплатные онлайн-инструменты тестирования, которые можно использовать, и которые очень просты для понимания и эффективного и эффективного использования. Эти инструменты можно разделить на инструменты тестирования нагрузки и производительности, инструменты генерации тестов и инструменты на основе SQL.

Поскольку совершенно очевидно, что в базе данных может быть обнаружена какая-то нестабильность, это потребовало проведения тестирования базы данных перед запуском приложения. Это тестирование должно проводиться на самом раннем этапе жизненного цикла разработки программного обеспечения, чтобы определить уязвимость, существующую в системе базы данных, и использование некоторых из этих инструментов облегчит эффективное и эффективное обнаружение.

Если произойдет сбой базы данных, то это приведет к потере работоспособности всего приложения или системы, что может привести к большему количеству конечных результатов. Причина, по которой важно периодическое тестирование, заключается в том, что оно обеспечит производительность системы.

Методы тестирования безопасности базы данных

Во время тестирования безопасности базы данных могут быть реализованы различные методы тестирования. Ниже мы обсудим некоторые из этих методов:

#1) Тестирование на проникновение

Это преднамеренная атака на систему с целью поиска уязвимостей в системе безопасности, с помощью которой злоумышленник может получить доступ ко всей системе, включающей базу данных. Если обнаружена слабость, то немедленное действие заключается в устранении и смягчении любой угрозы, которую может вызвать такая уязвимость.

#2) Оценка рисков

Это процесс проведения оценки рисков для определения уровня риска, связанного с типом реализованной конфигурации безопасности базы данных, и возможности обнаружения уязвимости. Эта оценка обычно проводится экспертами по безопасности, которые могут проанализировать степень риска, связанного с процессом

# 3) Проверка SQL-инъекций

Это включает в себя надлежащую очистку значений, которые вставляются в базу данных. Например, ввод некоторых специальных символов, таких как ‘,’ или ввод некоторых ключевых слов, таких как оператор SELECT, должен быть запрещен в любом приложении.

Если эта проверка не выполняется, база данных, которая понимает язык запросов, будет рассматривать запрос как действительный запрос. Если на входных данных появляется ошибка базы данных, это означает, что запрос поступил в службу поддержки базы данных и был выполнен либо с положительным, либо с отрицательным ответом. В таком сценарии база данных очень уязвима для внедрения SQL.

Внедрение SQL сегодня является основным направлением атаки, поскольку с его помощью злоумышленник получит доступ к базе данных приложения, которая содержит очень конфиденциальные данные.

Интерфейс, на который обычно совершается эта атака, – это формы ввода в приложении, и для решения этой проблемы в код должна быть добавлена соответствующая очистка ввода. Проверка SQL-инъекций должна выполняться для каждой скобки, запятой и кавычки, используемые в интерфейсе ввода.

#4) Взлом пароля

Во время тестирования всегда очень важно убедиться, что в системе поддерживается надежная политика паролей. Поэтому при проведении тестирования на проникновение очень важно проверить, соблюдается ли эта политика паролей, мы можем сделать это, ведя себя как хакер, который использует инструмент для взлома паролей или угадывает другое имя пользователя / пароль. Компании, разрабатывающие или использующие финансовые приложения, должны убедиться, что они устанавливают строгие политики паролей в своей системе управления базами данных.

#5) Аудит безопасности

Через регулярные промежутки времени необходимо проводить аудит безопасности, чтобы оценить политики безопасности организации и убедиться, соблюдаются стандарты или нет. Существуют разные компании со своими особыми стандартами безопасности, и как только эти стандарты установлены, возврата к соблюдению этих стандартов нет. Если кто-либо не соблюдает ни один из этих стандартов, это будет расценено как серьезные последствия. Одним из примеров стандарта безопасности является ISO 27001.

Вопросы и ответы

Вопрос № 1) Каковы типы тестирования безопасности?

Ответ:

- Тестирование на проникновение

- Сканирование уязвимостей

- Аудит безопасности

- Оценка рисков

Вопрос № 2) Каковы проблемы безопасности базы данных?

Ответ:

- Неограниченные права доступа к базе данных

- SQL-инъекции

- Плохой контрольный журнал

- Открытые резервные копии базы данных

- Отсутствие опыта в области безопасности

- Неправильная конфигурация базы данных

- Отказ в обслуживании

Вопрос № 3) Что такое инструменты тестирования безопасности?

Ответ: Это типы инструментов тестирования, которые используются для обнаружения уязвимостей, угроз и рисков в приложении, и они немедленно устраняются, чтобы предотвратить любую вредоносную атаку.

Вопрос № 4) Как вы проводите тестирование безопасности?

Ответ:

- Тестирование точек доступа.

- Тестирование вредоносного скрипта.

- Тестирование уровня защиты данных.

- Тестирование на обработку ошибок.

Заключение

Каждая организация должна сделать безопасность своих баз данных неотъемлемой частью своей повседневной деятельности, поскольку данные являются ключевыми. Они не должны думать о затратах, которые будут потрачены на создание структуры, скорее, они должны думать об эффективности затрат. Существуют различные инструменты тестирования, на которые любая компания может подписаться и интегрировать в свой план тестирования безопасности.

К тому времени, когда вы проверите влияние плохой безопасности базы данных на некоторые организации, вы увидите, какой хаос был вызван и как некоторые из них так и не пережили его. Итак, совет здесь заключается в том, чтобы очень серьезно относиться к безопасности вашей базы данных.