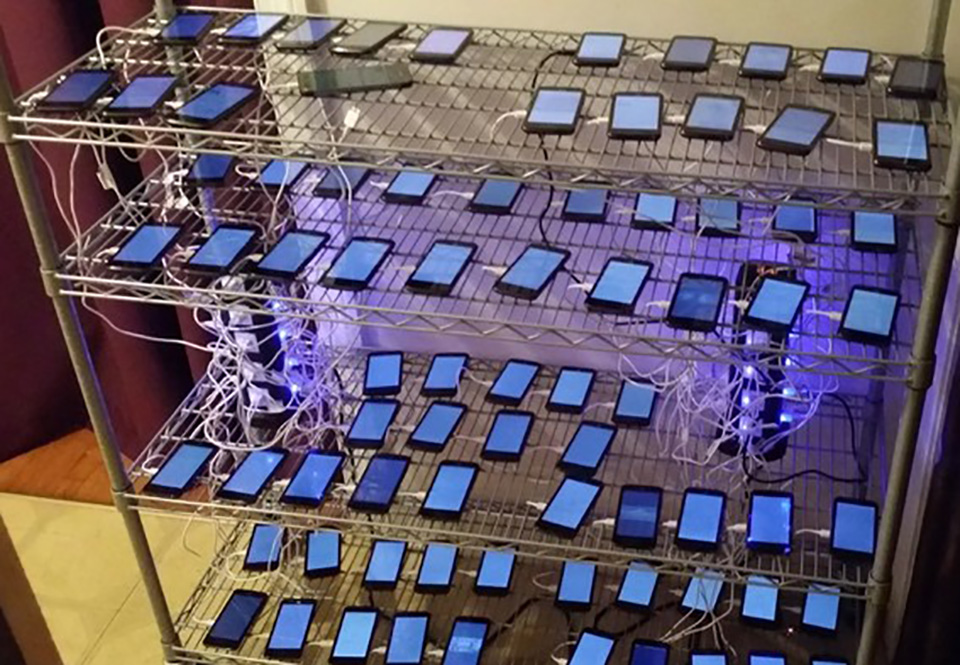

Пароли давно стали предметом беспокойства. Как известно, многие из нас по умолчанию используют предсказуемые и слабые пароли, и даже если мы этого не делаем, запоминание сложных паролей становится сложной задачей. Удручающий факт: даже сложные пароли с замысловатыми комбинациями не защищены от фишинга и мошенничества. Менеджеры паролей были временным решением, но у них есть свои недостатки и уязвимости.

Но на горизонте замаячило нечто многообещающее: После почти десяти лет разработки пропускные ключи должны произвести революцию в нашей цифровой безопасности. Вот краткое описание того, что это такое, как они изменят ландшафт цифровой аутентификации и что это будет означать для вашего потребительского приложения.

Понимание ключей доступа

Вместо традиционного сочетания имени пользователя и пароля пропуск обеспечивает более безопасный и простой способ входа на онлайн-платформы. Прелесть ключей заключается в том, что они основаны на криптографии с открытым ключом. Если не вдаваться в технические подробности, то при каждом входе в систему ваше устройство получает уникальный логин. Этот процесс сводит к минимуму риск получения хакерами вашей информации. Этот прорыв стал результатом усилий FIDO Alliance, консорциума технологических гигантов, таких как Apple, Google, Microsoft и многих других, которые признали острую необходимость в более безопасном методе аутентификации.

Как работают ключи Passkeys?

Ключи Passkeys относятся к системе веб-аутентификации (WebAuthn). Эта система использует криптографию с открытым ключом – проверенный метод, применяемый в различных платформах безопасного обмена сообщениями и платежей. Вот краткое описание:

- Открытый и закрытый ключи: При создании учетной записи генерируются два ключа. Открытый ключ, который хранится на серверах сервиса, не требует соблюдения конфиденциальности. Напротив, закрытый ключ хранится на вашем устройстве.

- Процесс аутентификации: При входе в систему сервис использует ваш открытый ключ для проверки вашего устройства. Закрытый ключ на вашем устройстве отвечает на этот вызов, не раскрывая никаких конфиденциальных данных. Это обеспечивает безопасную, защищенную от взлома аутентификацию.

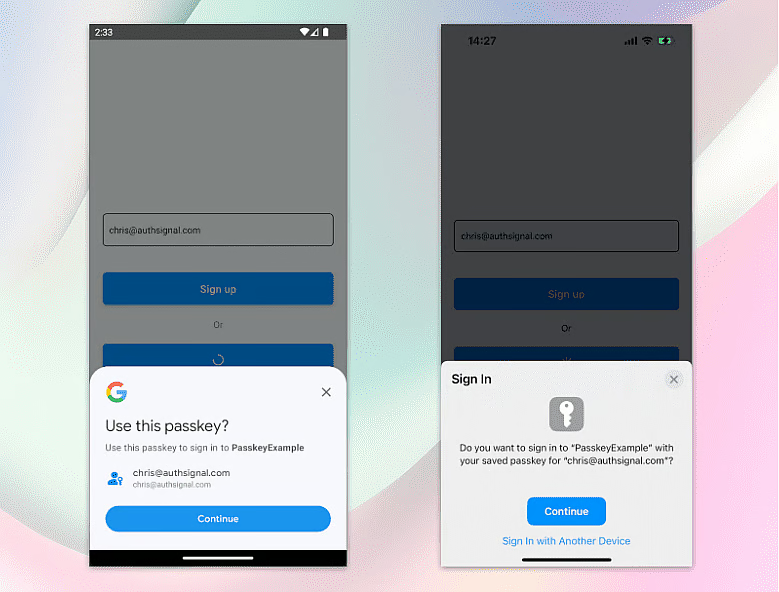

Для пользователей этот процесс остается практически незаметным. Простой запрос устройства или браузера на ввод PIN-кода или биометрической верификации, например FaceID или TouchID, – это все, с чем вы столкнетесь. Passkeys имеет дополнительный слой, который синхронизирует эти ключи между соответствующими облачными сервисами крупных компаний (Apple, Google, Microsoft). Этот важный слой восполняет пробел в пользовательском опыте, позволяя беспрепятственно переключаться между устройствами без повторной регистрации ключей, что было признано существенным препятствием для массового внедрения FIDO2. Поскольку Passkeys, по определению, включает в себя множество факторов, он соответствует определению многофакторной аутентификации (MFA), в частности, удовлетворяет следующим требованиям:

- Фактор владения (то, что у вас есть) – пользователь владеет устройством, содержащим закрытый ключ

- Фактор присутствия или фактор знания – биометрические данные пользователя (FaceID, Touch ID, отпечаток пальца) или PIN-код устройства.

Эти свойства позволяют использовать Passkeys в качестве единственного фактора аутентификации в сценариях входа в систему или дополнять другие факторы в сценариях поэтапной аутентификации. Ознакомьтесь с демонстрацией Passkeys в реальном мире.

Совместимость устройств

На данный момент кроссплатформенная функциональность ключей-пасок еще не реализована. Устройства Apple на базе iOS и macOS поддерживают пасскейты, так же как и устройства Google на базе Android. Microsoft также расширяет свою поддержку пасскейтов, и на горизонте маячат значительные обновления.

Что вы можете сделать, чтобы начать применять пропускные ключи?

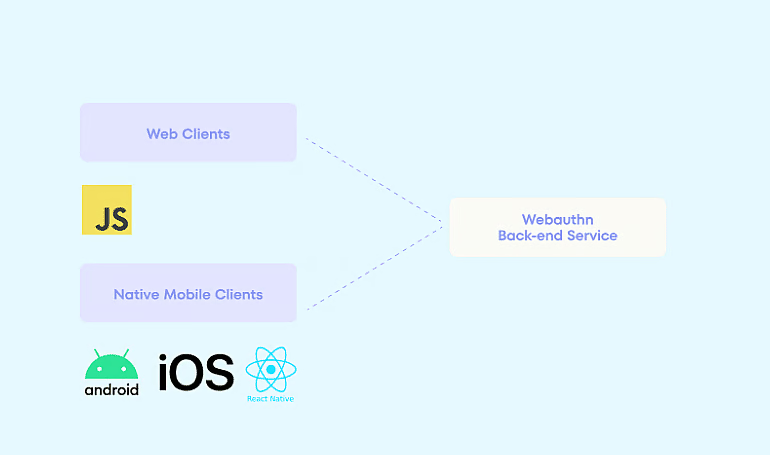

Внедрение ключей может быть простым, если у вас есть необходимая инфраструктура. Важнейшим элементом вашей архитектуры является внутренний сервис или сервер WebAuthn, который предоставляет конечные точки API для управления полным жизненным циклом управления ключами.

После создания службы WebAuthn необходимо получить доступ к клиентским SDK и библиотекам, чтобы выполнить процедуры регистрации и верификации на стороне клиента. Хорошей новостью является то, что в настоящее время существует множество широкодоступных библиотек для клиентской части, которые могут упростить этот процесс. Например, Authsignal предоставляет следующие SDK:

- Javascript SDK для работы с ключами

- React Native SDK для пасскейтов

- SDK для iOS для пропусков

- SDK для Android для пропусков

Важно отметить, что техническая интеграция – это только одна часть более широкой реализации. Необходимо хорошо понимать опыт пользователей и соображения безопасности.

Passkeys, будущее уже наступило.

Сейчас мы находимся на захватывающем этапе быстрого развития технологии Passkeys. Современные браузеры и устройства, особенно в экосистеме Apple и Android, широко поддерживают Passkeys, а основные потребительские приложения теперь выпускают функции Passkey (например, Kayak, TikTok). Наконец, техническая интеграция упростилась благодаря готовым решениям для пасскейтов, таким как Authsignal, предлагающим все компоненты, такие как внутренний сервис WebAuthn и клиентские SDK. Не должно быть никаких серьезных оправданий или препятствий для того, чтобы ваше приложение приняло Passkeys в качестве важной части взаимодействия с клиентами, предлагая им беспроблемный пользовательский опыт, но, что более важно, в высшей степени безопасный.