Обратный инжиниринг – это процесс анализа продукта или системы с целью понять их конструкцию, внутреннее устройство и функциональность. Обратный инжиниринг часто используется для лучшего понимания продукта или системы с целью их усовершенствования, создания конкурирующих продуктов или систем, а также для выявления и устранения недостатков или уязвимостей. Он широко используется в таких областях, как разработка программного обеспечения, производство и безопасность. Однако обратный инжиниринг может использоваться и в злонамеренных целях, например для кражи коммерческих секретов или создания контрафактной продукции. По этой причине обратный инжиниринг часто регулируется законами, регулирующими интеллектуальную собственность и коммерческие тайны. Чтобы в совершенстве овладеть навыками обратного проектирования, специалист по безопасности должен хорошо разбираться в информатике и программировании, а также иметь опыт работы с инструментами и методами, обычно используемыми при обратном проектировании, такими как дизассемблеры и отладчики.

Лучшие инструменты для реверсивного инжиниринга в 2024 году

Здесь я перечислил лучшие инструменты для реверс-инжиниринга, которые вы можете использовать сегодня. В качестве бонуса в конце списка я также рассказал о том, как работает обратный инжиниринг, его цели и этапах. Так что, возможно, вы захотите ознакомиться с этим, прежде чем приступать к списку, особенно если вы новичок. Если вы уже давно занимаетесь реверс-инжинирингом и только хотите познакомиться с инструментами, давайте начнем!

Ghidra

Ghidra – это набор инструментов для обратной разработки программного обеспечения (ПО) с открытым исходным кодом, разработанный Агентством национальной безопасности (АНБ). Он используется для дизассемблирования, декомпиляции и анализа двоичного кода. Ghidra была разработана как надежный и масштабируемый инструмент SRE, который используется как государственными учреждениями, так и широким сообществом SRE. Этот инструмент стал общедоступным в 2019 году, и его можно скачать и использовать бесплатно.

Он имеет удобный интерфейс и модульную конструкцию, что позволяет пользователям настраивать инструмент в соответствии с их конкретными потребностями. Кроме того, Ghidra включает в себя декомпилятор, который может преобразовать ассемблерный код в язык более высокого уровня, например C или Java, что облегчает понимание функциональности двоичного файла.

Androguard

Androguard – это набор инструментов с открытым исходным кодом для реверсинга и анализа Android-приложений. Он написан на языке Python и может быть использован для анализа структуры и поведения приложений для Android. Androguard включает в себя множество инструментов для проведения различных видов анализа, включая дизассемблирование, декомпиляцию и деобфускацию приложений для Android. С его помощью можно проанализировать код приложения, извлечь его ресурсы и выявить потенциальные уязвимости.

Androguard широко используется исследователями и специалистами по безопасности для анализа защищенности приложений для Android. Он предлагает множество функций для реверс-инжиниринга, включая поддержку множества форматов файлов, возможность проведения статического и динамического анализа, а также интеграцию с другими инструментами, такими как IDA Pro и radare2.

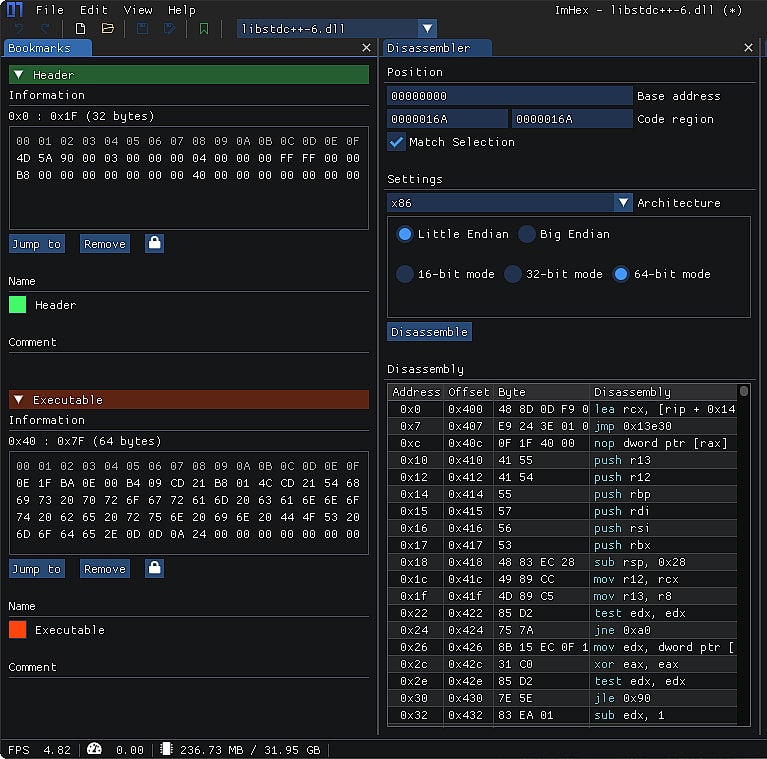

ImHex

ImHex – это шестнадцатеричный редактор, который представляет собой тип программного обеспечения, позволяющий пользователям просматривать и редактировать необработанные двоичные данные файла. Шестнадцатеричные редакторы часто используются программистами, исследователями безопасности и другими техническими пользователями для изучения содержимого файла на низком уровне. Они особенно полезны для анализа файлов в двоичном формате, таких как исполняемые файлы или другие типы скомпилированного кода.

ImHex – это бесплатный шестнадцатеричный редактор с открытым исходным кодом, доступный для Windows и Linux. Он обладает удобным интерфейсом и множеством функций, которые делают его простым в использовании. Среди ключевых особенностей ImHex – поддержка больших файлов, гибкая функция поиска и замены, а также возможность сравнения файлов друг с другом. ImHex также позволяет пользователям определять собственные типы данных, что может быть полезно для изучения конкретных типов данных в файле.

Radare2

Radare2 – это фреймворк для реверс-инжиниринга с открытым исходным кодом, который используется для дизассемблирования, анализа и отладки бинарных файлов. Он написан на языке C и доступен для широкого спектра платформ, включая Windows, Linux и macOS. Этот инструмент широко используется исследователями безопасности для различных целей, включая обратный инжиниринг, анализ уязвимостей и криминалистику. Он имеет интерфейс командной строки и мощный скриптовый движок, позволяющий автоматизировать сложные задачи и расширять возможности инструмента.

В состав Radare2 также входит дизассемблер, с помощью которого можно преобразовать двоичный код в человекочитаемые инструкции ассемблера, что облегчает понимание внутренней работы двоичного файла. Он предлагает различные возможности для реверс-инжиниринга, включая поддержку различных архитектур и форматов файлов, возможность проведения статического и динамического анализа, а также интеграцию с другими инструментами, такими как отладчики и дизассемблеры.

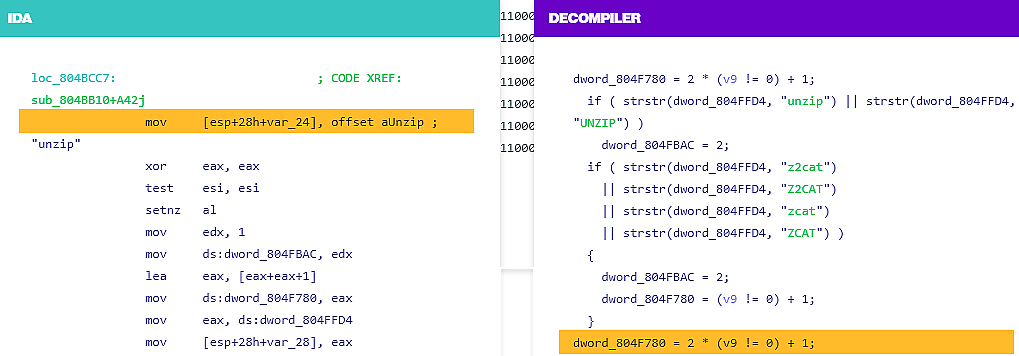

IDA Pro

IDA Pro (сокращение от Interactive Disassembler Pro) – это коммерческий дизассемблер и отладчик, который обычно используется исследователями безопасности для анализа скомпилированного кода. С его помощью можно проводить реинжиниринг исполняемых и других бинарных файлов.

Он также предлагает множество функций для статического и динамического анализа, включая поддержку различных архитектур и форматов файлов, возможность создания и модификации дизассемблеров, а также интеграцию с другими инструментами, такими как отладчики и декомпиляторы. IDA Pro поддерживает кроссплатформенную совместимость, имеет графический пользовательский интерфейс и язык сценариев для автоматизации сложных задач. Этот дизассемблер считается одним из самых мощных и многофункциональных, однако он также известен своей крутой кривой обучения и высокой ценой.

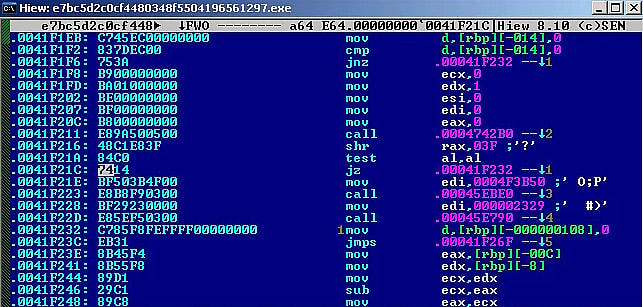

Hiew

Hiew – это программа для просмотра и редактирования бинарных файлов для Microsoft Windows. Это популярный инструмент среди разработчиков программного обеспечения и исследователей безопасности. Hiew позволяет просматривать и редактировать исходные данные двоичного файла, а также дизассемблировать машинный код на языке ассемблера.

Его также можно использовать для поиска шаблонов или строк в бинарном файле и для сравнения двух файлов на предмет различий. Hiew не имеет открытого исходного кода и не находится в свободном доступе, но его можно приобрести на сайте разработчика.

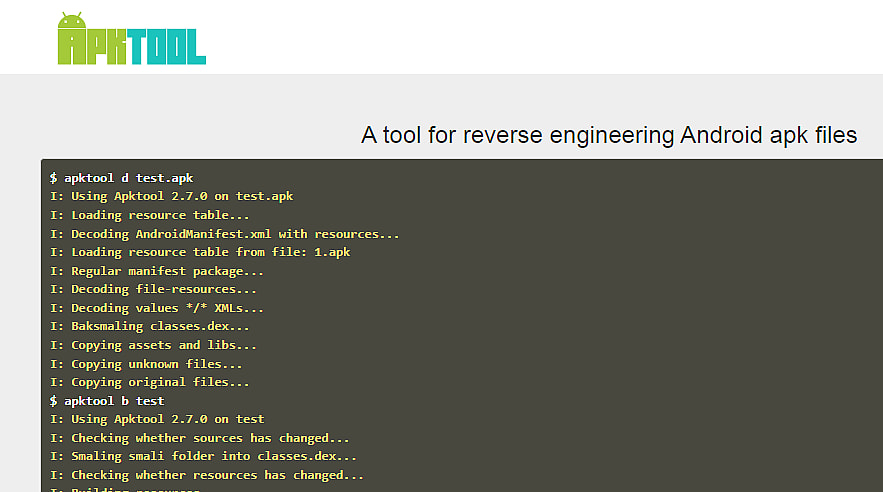

Apktool

Apktool – это бесплатный инструмент с открытым исходным кодом для реверс-инжиниринга apk-файлов Android. Он написан на языке Java и может быть запущен на любой платформе, поддерживающей Java. Apktool позволяет расшифровать ресурсы apk-файла и восстановить приложение с некоторыми изменениями. Он широко используется разработчиками и моддерами Android для настройки приложений, а также исследователями безопасности для проведения статического анализа приложений Android.

Он может декодировать ресурсы в apk-файле и создать человекочитаемое представление кода и содержимого приложения. Apktool также можно использовать для анализа безопасности приложений для Android, поскольку он позволяет просматривать код и ресурсы приложения. Это позволяет вносить изменения во внешний вид и поведение приложения. Однако пользователям важно уважать права интеллектуальной собственности разработчиков приложений и использовать Apktool только в законных и этических целях.

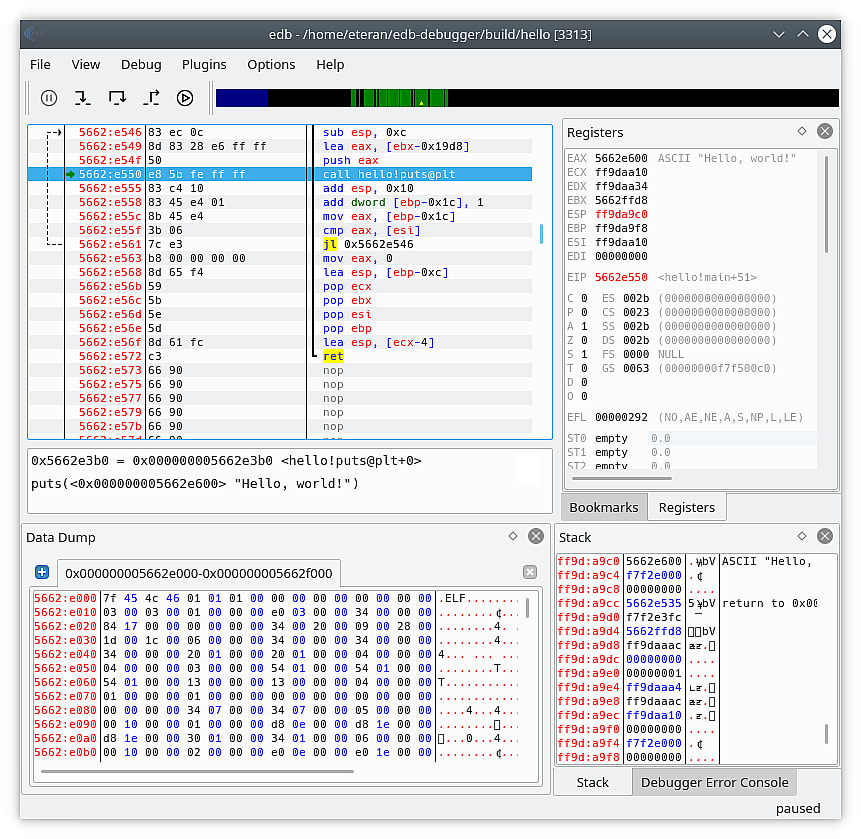

edb-debugger

EDB – это бесплатный отладчик с открытым исходным кодом для Linux, Windows и macOS. Это мощный инструмент, который можно использовать для анализа и отладки широкого спектра исполняемых файлов, включая ELF, PE, Mach-O и файлы классов Java. EDB включает в себя множество функций, которые делают его ценным инструментом для разработки программного обеспечения и реверс-инжиниринга.

Одной из ключевых особенностей EDB является дружественный интерфейс, который делает его простым в использовании даже для тех, кто только начинает заниматься отладкой. Он включает в себя множество представлений, таких как представление дизассемблера, карта памяти и представление регистров, которые предоставляют подробную информацию о состоянии отлаживаемой программы. EDB также позволяет пользователям устанавливать точки останова, выполнять одношаговый просмотр кода и проверять значения переменных, что упрощает анализ и отладку программ. Кроме того, EDB поддерживает различные процессорные архитектуры и операционные системы, что делает его универсальным инструментом, который можно использовать на широком спектре платформ.

Java Snoop

JavaSnoop – это инструмент, который позволяет пользователям изменять поведение Java-приложений во время выполнения. Он предназначен для тестирования и анализа безопасности и может быть использован для выявления и эксплуатации уязвимостей в Java-приложениях. JavaSnoop работает, подключаясь к запущенному Java-процессу и внедряя в него код, что позволяет пользователю изменять поведение приложения на лету. Это может быть полезно для выявления и тестирования безопасности Java-приложений.

JavaSnoop доступен как отдельный инструмент и как плагин для популярной платформы тестирования безопасности веб-приложений Burp Suite. Он написан на языке Java и может быть запущен на любой платформе, поддерживающей Java, включая Windows, Linux и macOS.Среди ключевых особенностей JavaSnoop – возможность перехватывать и изменять вызовы методов, просматривать и изменять значения переменных, а также определять пользовательские крючки для автоматизации задач.

На этом мы завершаем список лучших инструментов для реверс-инжиниринга. Однако если вы только начинаете заниматься реверс-инжинирингом, продолжайте читать, чтобы узнать больше.

Как работает обратный инжиниринг?

Обратный инжиниринг – это процесс анализа системы для понимания ее компонентов, функций и операций, чтобы понять, как она работает, или создать ее копию или имитацию. Обратный инжиниринг используется для выявления уязвимостей или слабых мест в системе, создания совместимых или альтернативных версий системы, а также для улучшения первоначального дизайна. Процесс обратного проектирования обычно включает в себя разборку системы или устройства, чтобы понять его компоненты и то, как они сочетаются друг с другом. Это может включать разборку физических устройств или анализ кода и структуры программных систем. После того как система разобрана, отдельные компоненты изучаются и анализируются, чтобы понять их функции и то, как они работают вместе, обеспечивая функционирование всей системы. Однако при использовании реверс-инжиниринга важно уважать права интеллектуальной собственности других людей и применять его только в законных и этических целях. Именно поэтому крайне важно понимать цели реинжиниринга, особенно в сфере безопасности.

Цель обратного инжиниринга в сфере безопасности

Цель обратного проектирования в области безопасности – выявить и устранить потенциальные уязвимости продукта или системы. Обычно это делается путем изучения дизайна, кода или компонентов продукта или системы, чтобы понять, как они работают, и выявить все потенциальные слабые места. Например, исследователь безопасности может использовать обратный инжиниринг для изучения дизайна программного приложения с целью выявления потенциальных уязвимостей, которые могут быть использованы злоумышленниками. Это может включать в себя изучение кода приложения, анализ его сетевых соединений или изучение его взаимодействия с другими системами или компонентами. После выявления потенциальных уязвимостей исследователь безопасности может заняться разработкой решений по их устранению, например, путем внесения исправлений в код приложения или применения дополнительных мер безопасности. Это поможет повысить общую безопасность продукта или системы и защитить их от потенциальных атак. Давайте разберемся в различных шагах, которые предпринимает исследователь безопасности при обратном проектировании в поисках уязвимостей.

Этапы обратного проектирования

Обратное проектирование обычно включает в себя следующие шаги:

- Определите продукт или систему, которую необходимо подвергнуть реинжинирингу: Обычно это включает в себя определение конкретного программного продукта или системы, которые необходимо изучить, чтобы лучше понять их дизайн, внутреннюю работу и функциональность.

- Сбор информации о продукте или системе: Он включает в себя сбор информации о продукте или системе из различных источников, таких как проектная документация, код или руководства пользователя.

- Проанализируйте продукт или систему: Как правило, это анализ собранной информации для понимания конструкции и функциональности системы. Это может включать в себя разбор продукта или системы, изучение его компонентов и взаимодействий, изучение проектной документации или кода.

- Создайте модель продукта или системы: На этом этапе обычно создается модель, которая точно отображает его дизайн, внутреннее устройство и функциональность. Эта модель может быть использована для более детального изучения продукта или системы, а также для внесения изменений и улучшений.

- Используйте знания, полученные в результате обратного проектирования: После создания модели знания, полученные в результате обратного инжиниринга, можно использовать для улучшения продукта или системы, создания конкурирующих продуктов или систем, выявления и устранения недостатков или уязвимостей. Это может включать в себя изменение дизайна, кода или компонентов продукта или системы или разработку новых продуктов или систем на основе полученных знаний.

Конечно, это лишь базовые объяснения реальных шагов, которые гораздо сложнее по своей природе. Тем не менее, это должно дать вам достаточное представление об обратном проектировании и процессах, связанных с ним.

Заключение

Реверс-инжиниринг – ценный навык для специалистов по безопасности, поскольку он позволяет понять конструкцию, внутреннюю работу и функциональность продукта или системы, чтобы выявить и устранить потенциальные уязвимости или недостатки. Это может быть особенно полезно для выявления и устранения уязвимостей “нулевого дня” – уязвимостей, которые неизвестны производителю или разработчику и еще не были исправлены. Обратное проектирование может быть сложным и трудным навыком. Тем не менее, он может стать ценным инструментом для специалистов по безопасности, которые стремятся выявить и устранить потенциальные уязвимости в программных приложениях и системах.