Найдите уязвимости в безопасности Node.js и защитите их, устранив до того, как кто-то взломает ваше приложение. Существует несколько онлайн-инструментов, помогающих найти уязвимости в PHP, WordPress, Joomla и т.д., но вот в чем загвоздка! Они могут оказаться неспособными обнаружить уязвимость приложения, построенного на Node.js. Согласно одному из недавних исследований, более 80% пользователей обнаружили уязвимость в своих приложениях на Node.js.

Эти уязвимости, которых может быть сотни типов одновременно, возникают из-за неправильной конфигурации, устаревших пакетов NPM и т.д., и следующий сканер безопасности должен помочь вам в их поиске. В этой статье рассказывается о том, как найти уязвимости безопасности Node.js и защитить их до того, как кто-то взломает ваше приложение. Я также хотел бы подчеркнуть, что в этой статье основное внимание уделяется инструментам для поиска уязвимостей. Я бы посоветовал ознакомиться со статьей “Как защитить Node.js от онлайн-угроз” для настройки защиты.

8 Инструментов для проверки приложений Node.js на наличие уязвимостей в системе безопасности

Snyk

Snyk – удобный вариант для поиска уязвимостей в контейнерах, зависимостях кода и инфраструктуре как код. Будь то средства разработки, конвейеры автоматизации или Workflow, Snyk интегрируется с ними напрямую!

В последнее обновление компания Snyk включила SPDX v3.20. Уровень детализации повысится, но количество обнаруженных лицензий останется прежним. Кроме того, поддерживаются проекты с npm lockfile v3. Не думайте! Это конец! У него есть еще ряд преимуществ, в том числе,

- С Snyk вы будете начеку, получая уведомления о новых уязвимостях.

- Это поможет вам избежать добавления новых зависимостей.

Интересный факт: если вы развертываете свое Node.js-приложение в контейнере, вы также можете добавлять небезопасные пакеты. Snyk Container CLI может помочь вам определить базовый образ, который уменьшит поверхность атаки вашего приложения.

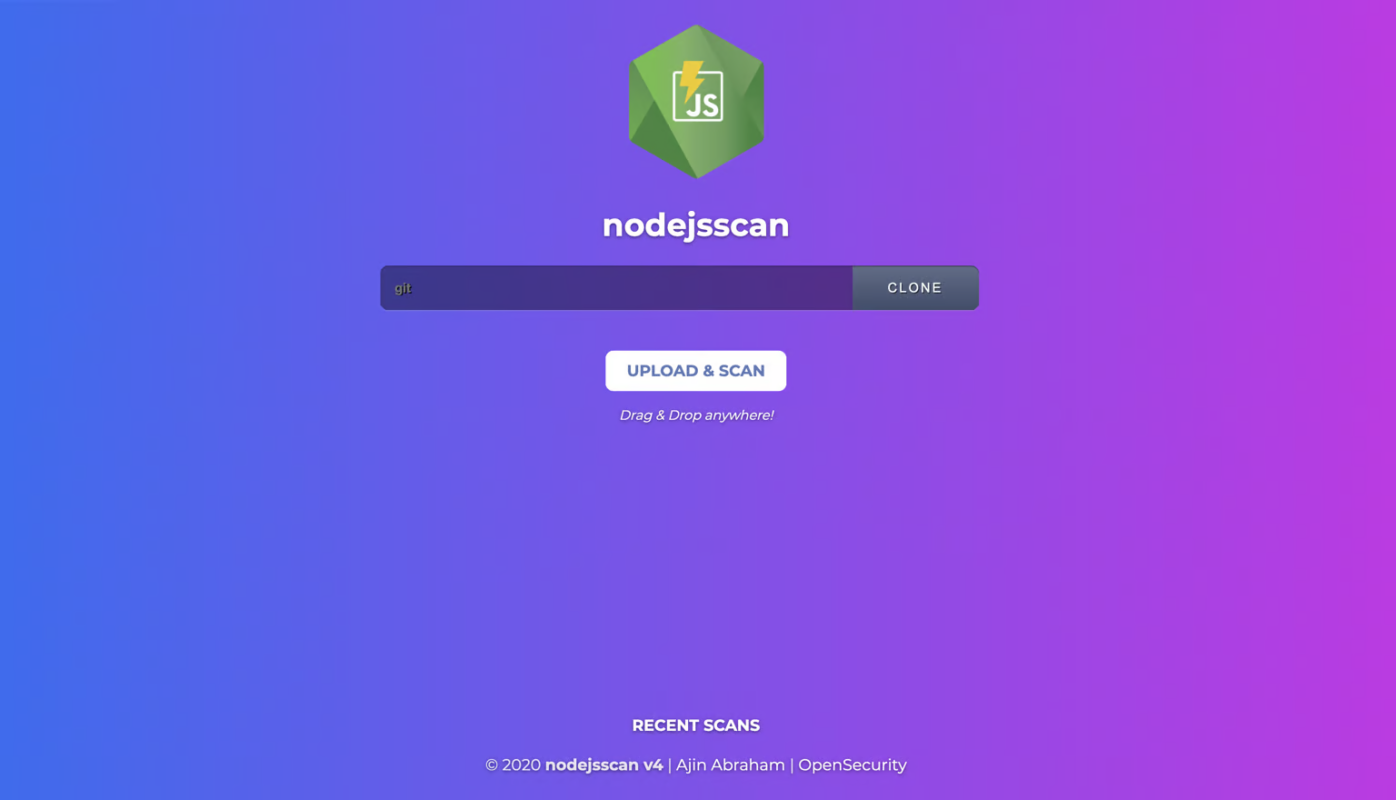

NodeJSScan

С технической точки зрения NodeJSScan – это статический сканер кода безопасности (SAST), разработанный специально для Node.js. Язык, на котором он основан, – Python. Инструмент поддерживается libsast, общим SAST для инженеров по безопасности, и semgrep, открытым и самым быстрым движком статического анализа для поиска уязвимостей в сторонних зависимостях.

Для запуска nodejsscan необходимо выполнить команду ./run.sh. Эта команда поможет запустить веб-интерфейс nodejsscan по адресу http://127.0.0.1:9090. Что касается интеграции, то для получения уведомлений об уязвимостях можно создавать оповещения в Slack или по электронной почте. В целом, программа позволяет найти уязвимости и сделать ваше приложение более безопасным. Все зависит от того, насколько грамотно вы выберете инструмент, который поможет вам бороться с лазейками в системе безопасности. Я бы посоветовал Node JS Scan.

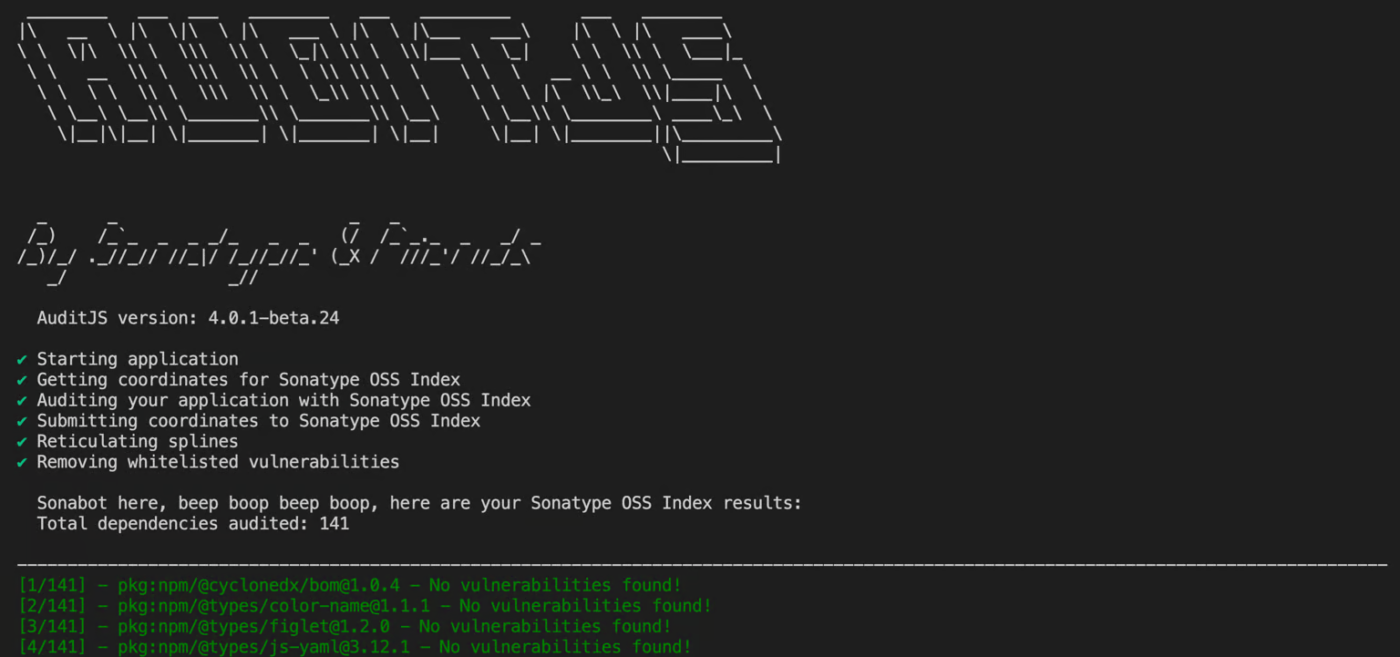

AuditJS

Если вы ищете идеальный инструмент для поиска уязвимостей, начните доверять AuditJS. AuditJS имеет специальный REST API-меч OSS Index v3 для выявления известных уязвимостей. Он также может находить устаревшие версии пакетов. AuditJS поддерживает менеджеры пакетов npm, Angular, yarn и Bower для проектов с зависимостями, установленными в папке node_modules.

Процесс установки включает в себя несколько способов, например, установку через npx, которая обеспечивает наименее длительную установку, и команда для нее – “npx auditjs@latest ossi”, или глобальную установку, которая обеспечивает наиболее длительную установку, и команда для нее – “npm install -g auditjs”. После проведенного мной анализа я бы посоветовал устанавливать через npx install. Глобальная установка обычно не приветствуется в сообществе Node.js.

Detectify

Detectify – это еще один инструмент для поиска уязвимостей в веб-приложениях. Он недавно завоевал известность на рынке и стал надежным вариантом. Он предлагает непрерывное сканирование для проверки приложений на наличие последних уязвимостей. Кроме того, поддерживается планирование сканирования для параллельной работы в удобное для вас время.

Полагаю, что он может показаться вам несколько нестандартным: вы можете создавать интеграции с настраиваемыми параметрами и отправлять критические данные о безопасности в инструменты, которые вы используете ежедневно. Наконец, хотелось бы отметить еще одну особенность этой системы: полный обзор всех уязвимостей независимо от их принадлежности.

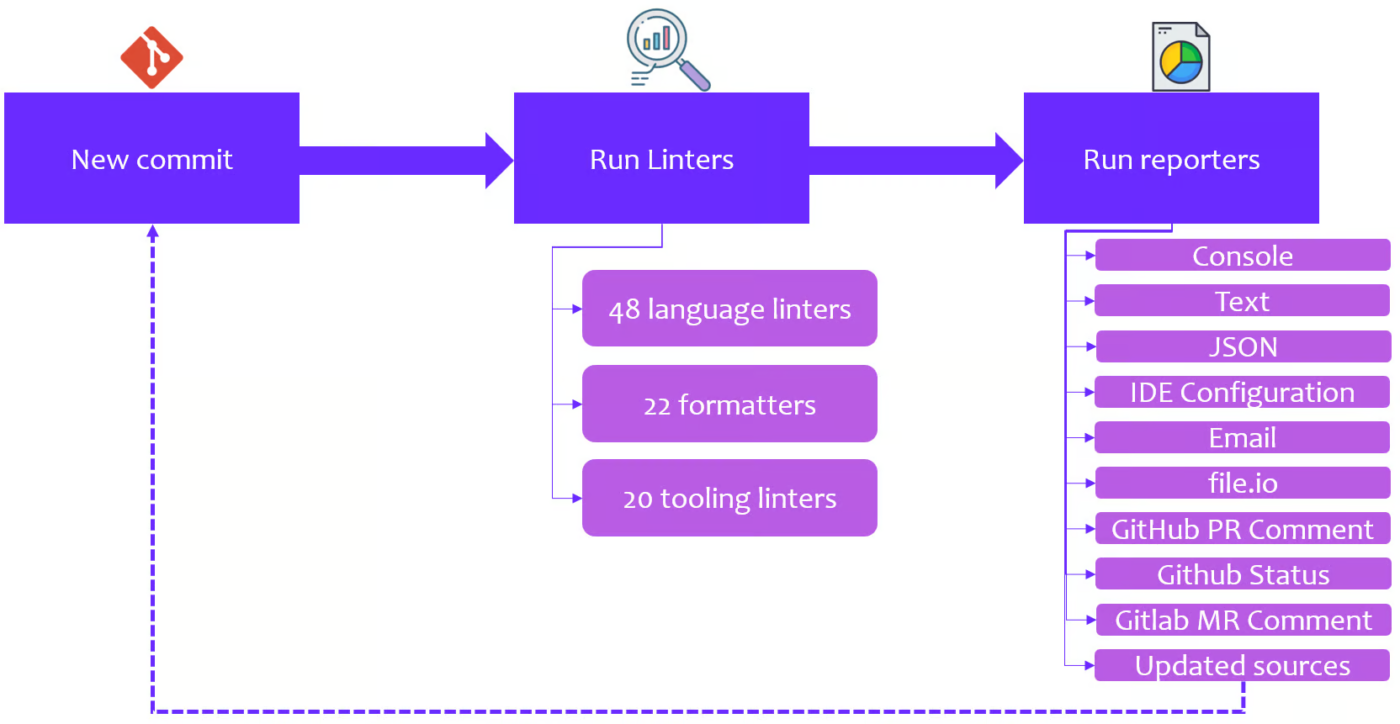

MegaLinter

MegaLinter считается одним из самых эффективных инструментов для предотвращения технического долга. Этот инструмент помогает нам создавать чистый и производительный код, чтобы пользователи могли экономить время во время рабочего процесса.

MegaLinter помогает следовать лучшим практикам рецензирования кода, поскольку данный инструмент позволяет кодерам автоматически обновлять и анализировать код по каждому pull request. В основном он помогает оптимизировать процесс ревью кода, позволяя пользователям экономить огромное количество времени. Что же касается проверки журналов ошибок, то MegaLinter помогает разработчикам применять некоторые лучшие техники, в результате чего они могут эффективно и без сбоев выполнять существенные ошибки кода.

Наряду со всеми этими важными факторами, данный инструмент также предоставляет список плагинов IDE, который помогает разработчикам установить необходимые плагины для эффективного выполнения различных задач. Кроме всего прочего, одной из важных особенностей данного инструмента является то, что он является полностью открытым и бесплатным для всех разработчиков.

Этот инструмент независим, так как не требует никаких внешних приложений; он эффективно работает с любым CI-инструментом, и мы можем использовать его на нашей локальной системе. При этом инструмент совместим с любым языком программирования. Таким образом, любой разработчик может легко перейти на MegaLinter, чтобы поддерживать чистую и безошибочную среду кодирования. Ниже мы приводим подробное видеоописание использования этого инструмента:

RetireJS

Существуют различные инструменты для установления доверия, и вот очередной из них: RetireJS. Разработчики должны понимать, что упрощение разработки – это, конечно, хорошо, но необходимо постоянно обновлять исправления безопасности.

Команда RetireJS имеет четкое понимание и видение того, как помочь своим пользователям обнаружить известные уязвимости. RetireJS основан на JavaScript, TypScript и Shell. RetireJS можно использовать различными способами,

- Как CLS (сканер командной строки)

- Как GP (Grunt Plugin)

- Как GT (Gulp Task)

- Как расширение для веб-браузера

Расширение браузера упомянуто выше в списке процедур использования RetireJS! Здесь следует отметить, что эти расширения сканируют небезопасные библиотеки и выводят предупреждения на панель разработчика. Эти небольшие возможности в сочетании с несколькими другими делают RetireJS одним из лучших вариантов для поиска уязвимостей в вашем Node.JS-приложении.

eslint-plugin-security

Следующим в списке идет Eslint-Plugin-Security. Он создан специально для обеспечения безопасности Node. Этот инструмент поможет вам с легкостью найти и идентифицировать уязвимости. В процессе установки предлагается два варианта: npm или yarn!

npm install -save-dev eslint-plugin-securityyarn add -dev eslint-plugin-securityВ ходе проверки я обнаружил несколько ложных потенциальных угроз, которые можно обойти с помощью человеческого вмешательства. После всех необходимых проверок eslint-plugin-security занимает особое место благодаря своей специализации для Node.js.

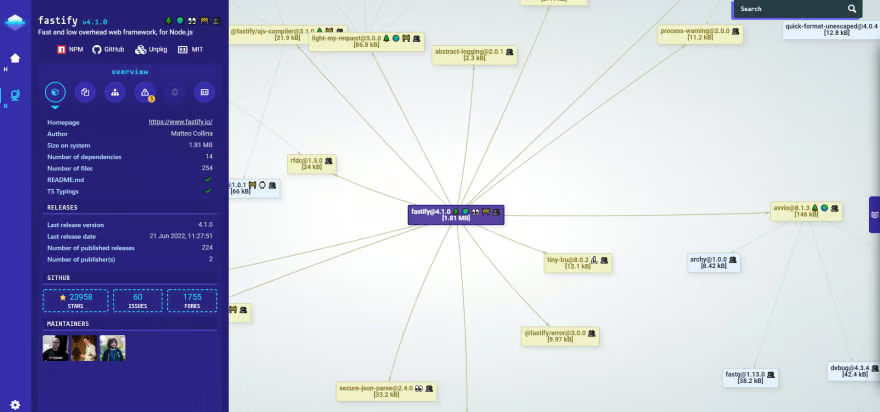

Node-Secure CLI

Инструмент Node-Secure CLI – надежный вариант для устранения уязвимостей Node.js. Команда разработчиков разработала CLI/API, который может тщательно проанализировать дерево зависимостей заданного локального пакета package.json или пакета npm и найти лазейки в репозитории.

В процессе использования вы можете обнаружить, что узлы отображаются красным цветом в пользовательском интерфейсе. Но я рекомендую не беспокоиться. Это происходит только в том случае, если пакет был помечен как haswarnings или hasMinifiedCode. Node-Secure CLI предлагает множество возможностей, некоторые из которых перечислены ниже,

- AST-анализ – Вы можете запустить его для каждого .js/.mjs файла в пакетах.

- Полный анализ – он предоставит вам полный состав каждого пакета.

- Strong Coverage – инструмент позволяет анализировать пакеты npm и локальные проекты node.js.

Судя по общему виду этого инструмента, я считаю, что благодаря его способности отслеживать и анализировать уязвимости. Разработчики могут проактивно выявлять и устранять потенциальные уязвимости.

Заключение

Приведенные выше инструменты должны помочь просканировать ваши node.js-приложения на наличие уязвимостей безопасности, чтобы вы могли их защитить. Помимо защиты основных приложений Node.js, следует также рассмотреть возможность использования WAF для защиты от онлайн-угроз и DDoS-атак.