Инфраструктура как код (IaC) меняет облик современной ИТ-инфраструктуры, делая ее более безопасной, экономически эффективной и производительной. В результате в промышленном секторе быстро растет внедрение технологии IaC. Организации начали расширять свои возможности по обеспечению и развертыванию облачных сред. Для этого используются такие технологии, как Terraform, шаблоны Azure Resource Manager, шаблоны AWS Cloud Formation, OpenFaaS YML и другие. Раньше создание инфраструктуры требовало установки огромного количества серверов, центров обработки данных для размещения оборудования, настройки сетевых соединений и так далее. Но теперь все это стало возможным благодаря таким тенденциям, как облачные вычисления, где эти процессы занимают меньше времени. IaC – один из ключевых компонентов этой растущей тенденции, и давайте разберемся, в чем ее суть.

Понимание МПК

Инфраструктура как услуга (IaC) использует высокотехнологичное дескриптивное кодирование для автоматизации создания ИТ-инфраструктуры. Благодаря такой автоматизации разработчикам больше не нужно вручную управлять и запускать серверы, соединения с базами данных, операционные системы, хранилища и многие другие элементы при разработке, развертывании или тестировании программного обеспечения. В наши дни автоматизация инфраструктуры стала неотъемлемым атрибутом предприятий, благодаря чему они могут развертывать большое количество приложений довольно часто. Причина – ускорение бизнес-процессов, снижение рисков, контроль затрат, усиление безопасности и эффективное реагирование на новые конкурентные угрозы. IaC – это, по сути, незаменимая практика DevOps, способствующая ускорению жизненного цикла приложений, позволяющая командам эффективно создавать и версировать программную инфраструктуру. Однако при такой надежности IaC на вас ложится огромная ответственность за управление рисками безопасности. По данным TechRepublic, исследователи DivvyCloud обнаружили, что утечки данных из-за неправильной конфигурации облака обошлись в 5 триллионов долларов в 2018-19 годах. Поэтому несоблюдение лучших практик может привести к появлению лазеек в системе безопасности, например, к взлому облачных сред, что повлечет за собой такие проблемы, как:

Сетевые риски

Небезопасные методы IaC могут создать почву для атак в Интернете. Примерами некоторых неправильных конфигураций IaC являются общедоступный SSH, облачные сервисы хранения данных, базы данных, доступные через Интернет, настройка некоторых открытых групп безопасности и многое другое.

Дрейфующая конфигурация

Даже если ваши разработчики следуют лучшим практикам IaC, операционная команда может быть вынуждена изменить конфигурацию непосредственно в производственной среде из-за каких-то непредвиденных обстоятельств. Но инфраструктура никогда не должна изменяться после развертывания, поскольку это нарушает неизменяемость облачной инфраструктуры.

Несанкционированное повышение привилегий

Организации используют IaC для запуска облачных сред, которые могут включать программные контейнеры, микросервисы и Kubernetes. Разработчики используют некоторые привилегированные учетные записи для выполнения облачных приложений и другого программного обеспечения, что создает риски эскалации привилегий.

Нарушения нормативных требований

Немаркированные ресурсы, созданные с помощью IaC, могут привести к появлению ресурсов-призраков, что вызовет проблемы с визуализацией, обнаружением и обеспечением воздействия в реальной облачной среде. В результате могут возникнуть дрейфы в облачной среде, которые могут оставаться незамеченными в течение длительного времени и привести к нарушению нормативных требований.

Итак, каково же решение? При внедрении IaC вам нужно быть уверенным, что ни один камень не останется незамеченным, чтобы не открыть дверь возможным угрозам. Разработайте лучшие практики IaC, чтобы смягчить эти проблемы и полностью использовать технологию. Один из способов добиться этого – использовать эффективный сканер безопасности для поиска и устранения ошибок в конфигурации облака и других лазеек в системе безопасности.

Зачем проверять IaC на наличие уязвимостей?

Сканер представляет собой автоматизированный процесс проверки различных элементов устройства, приложения или сети на предмет возможных изъянов в системе безопасности. Чтобы все было без проблем, необходимо регулярно выполнять сканирование. Преимущества:

Повышенная безопасность

Достойный инструмент сканирования использует новейшие методы обеспечения безопасности для смягчения, устранения и исправления онлайн-угроз. Таким образом, данные вашей компании и клиентов будут надежно защищены.

Репутационная безопасность

Когда конфиденциальные данные организации похищаются и попадают в чужие руки, это может нанести огромный репутационный ущерб.

Надзор за соблюдением требований

Чтобы продолжать вести бизнес, все ваши организационные методы должны соответствовать требованиям. Лазейки в системе безопасности могут поставить ее под угрозу и ввергнуть компанию в тяжелые обстоятельства. Итак, без лишних слов, давайте узнаем о некоторых из лучших инструментов сканирования для проверки IaC на наличие уязвимостей.

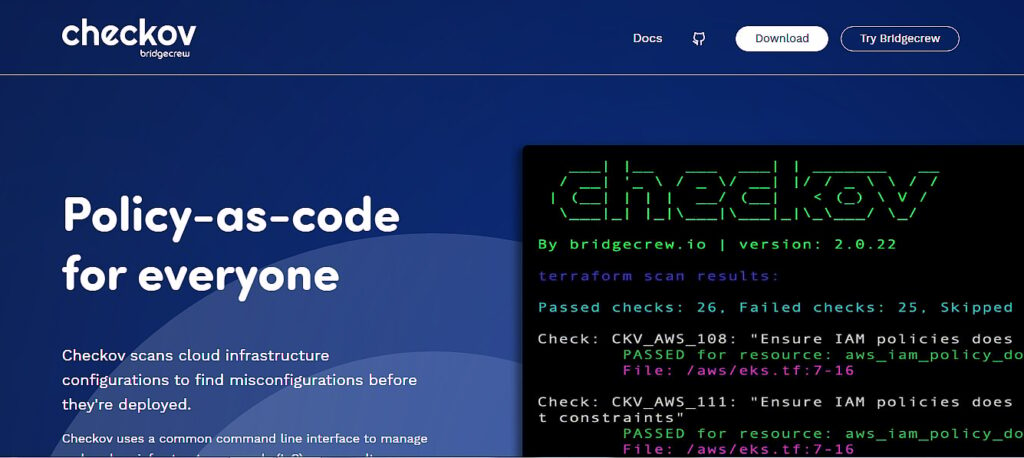

Checkov

Скажите “нет” ошибкам в конфигурации облака, используя Checkov. Он предназначен для анализа статического кода на предмет наличия IaC. Для обнаружения ошибок в облаке сканирует облачную инфраструктуру, которая управляется с помощью Kubernetes, Terraform и Cloudformation. Checkov – это программное обеспечение на основе Python. Поэтому написание, управление, коды и контроль версий становятся проще. Встроенные политики Checkov охватывают лучшие практики соответствия и безопасности для Google Cloud, Azure и AWS.

Проверьте свой IaC на Checkov и получите результаты в различных форматах, включая JSON, JUnit XML или CLI. Он может эффективно работать с переменными, строя граф, показывающий динамическую зависимость кода. Более того, он позволяет в режиме реального времени подавлять все принятые риски. Checkov имеет открытый исходный код, и его легко использовать, выполнив следующие действия:

- Установите Checkov из PyPI с помощью pip

- Выберите папку с файлами Cloudformation или Terraform в качестве входного файла

- Запуск сканирования

- Экспорт результатов в печать CLI с цветовым кодированием

- Интегрируйте результат в ваши конвейеры CI/CD

TFLint

Линтер Terraform – TFLint – ориентирован на проверку возможных ошибок и обеспечивает наилучшую практику безопасности. Хотя Terraform – замечательный инструмент для IaC, он может не проверять проблемы, связанные с конкретным провайдером. В этом случае на помощь приходит TFLint. Получите последнюю версию этого инструмента для своей облачной архитектуры, чтобы решить подобные проблемы. Чтобы установить TFLint, используйте:

- Шоколадница для Windows

- Homebrew для macOS

- TFLint через Docker

TFLint также поддерживает несколько провайдеров с помощью плагинов, таких как AWS, Google Cloud и Microsoft Azure.

Terrafirma

Terrafirma – еще один инструмент для статического анализа кода, используемый для планов Terraform. Он предназначен для обнаружения ошибок в системе безопасности. Terrafirma предоставляет вывод в tfjson вместо JSON. Для его установки можно использовать virtualenv и wheels.

Accurics

С Accurics у вас есть все шансы защитить свою облачную инфраструктуру от неправильной конфигурации, потенциальной утечки данных и нарушения политик. Для этого Accurics выполняет сканирование кода для Kubernetes YAML, Terraform, OpenFaaS YAML и Dockerfile. Таким образом, вы можете обнаружить проблемы до того, как они начнут мешать вам, и принять меры по их устранению в вашей облачной инфраструктуре. Выполняя эти проверки, Accurics гарантирует отсутствие дрейфа в конфигурации инфраструктуры. Защита всего облачного стека, включая программные контейнеры, платформы, инфраструктуру и серверы. Защитите жизненный цикл DevOps на будущее, обеспечив соответствие нормативным требованиям, безопасность и управление. Устраните дрейф, обнаружив изменения в вашей инфраструктуре, которые могут привести к дрейфу инфраструктуры. Получите полный обзор стека в режиме реального времени, определяемый с помощью кода в вашей инфраструктуре, и обновите коды для восстановления облака или отражения подлинных изменений. Вы также можете уведомить своих разработчиков о проблеме, интегрировавшись с такими эффективными инструментами рабочего процесса, как Slack, webhooks, электронная почта, JIRA и Splunk. Он также поддерживает инструменты DevOps, включая GitHub, Jenkins и другие. Вы можете использовать Accurics в виде облачного решения. Кроме того, вы можете загрузить его самодостаточную версию в зависимости от требований вашей организации. Вы также можете попробовать их Terrascan с открытым исходным кодом, который способен проверять Terraform на соответствие 500+ политикам безопасности.

CloudSploit

Снижение рисков безопасности путем сканирования шаблонов Cloudformation в течение нескольких секунд с помощью CloudSploit. Он может сканировать более 95 уязвимостей безопасности на 40+ типах ресурсов, состоящих из широкого спектра продуктов AWS. Он позволяет эффективно выявлять риски и внедрять средства защиты перед запуском облачной инфраструктуры. CloudSploit предлагает сканирование на основе плагинов, где вы можете добавить проверки безопасности при добавлении ресурсов AWS в Cloudformation.

CloudSploit также предоставляет доступ к API для вашего удобства. Кроме того, вы получаете возможность перетаскивания или вставки шаблона, чтобы получить результаты в течение нескольких секунд. Когда вы загрузите шаблон в сканер, он сравнит каждый параметр ресурса с неопознанными значениями и выдаст результат – предупреждение, пропуск или отказ. Кроме того, вы можете щелкнуть по каждому результату, чтобы увидеть затронутый ресурс.

Trivy

Trivy- регулярно обновляемый инструмент сканирования безопасности, ориентированный на всестороннее обнаружение уязвимостей. Ежемесячно выходят новые версии для различных операционных систем и языков программирования, охватывающие различные версии и источники уязвимостей. Это исключительный универсальный сканер безопасности с открытым исходным кодом, известный своей надежностью, скоростью и удобным интерфейсом. Этот мощный инструмент позволяет без труда выявлять уязвимости, неправильную конфигурацию IaC, обнаруживать SBOM, сканировать облака и т. д. Trivy расширяет свои возможности, добавляя возможность сканирования конфигураций Infrastructure as Code (IaC). Она эффективно выявляет распространенные ошибки в конфигурационных файлах популярных инструментов IaC, таких как Terraform, CloudFormation, Docker, Kubernetes и других, повышая тем самым безопасность этих ценных ресурсов. Это универсальное решение для сканирования нескольких контейнеров без внешних зависимостей. Он сканирует локальные и удаленные образы, работает с несколькими контейнерными движками, совместим с архивированными/распакованными образами и необработанными файловыми системами, а также с git-репозиториями. Кроме того, он портативен – быстро и эффективно работает на любой ОС или архитектуре процессора, что позволяет сократить время первоначального сканирования и обеспечить повторное быстрое сканирование.

Заключение

Инфраструктура-как-код набирает обороты в индустрии. И почему бы и нет, ведь она принесла значительные изменения в ИТ-инфраструктуру, сделав ее сильнее и лучше. Однако если не применять IaC с осторожностью, это может привести к лазейкам в системе безопасности. Но не волнуйтесь: воспользуйтесь этими инструментами для проверки IaC на наличие уязвимостей.