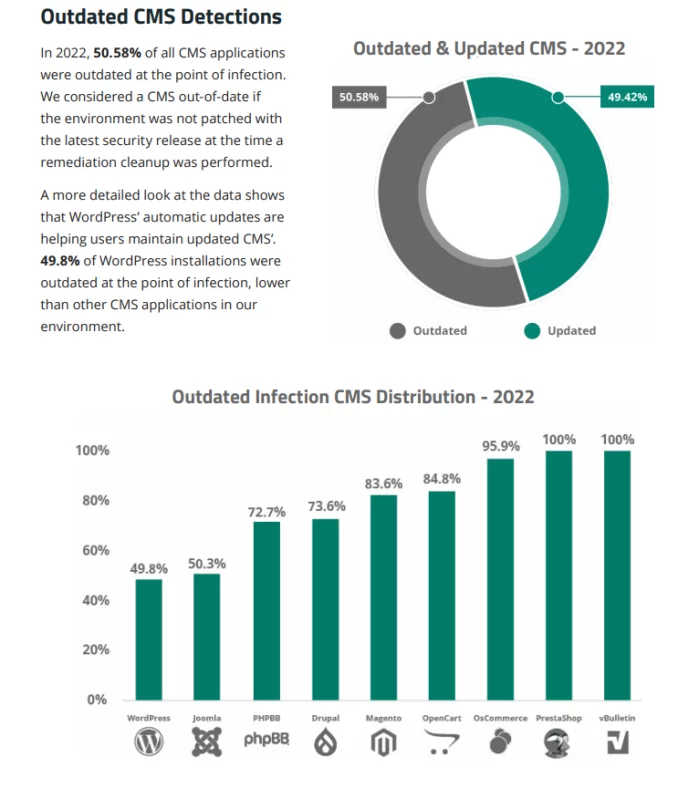

Несмотря на их удобство, существуют и недостатки, когда дело доходит до использования веб-приложений для бизнес-процессов. Одной из вещей, которую должны признать и от которой должны защищаться все владельцы бизнеса, является наличие уязвимостей в программном обеспечении и угроз для веб-приложений. Хотя 100% гарантии безопасности не существует, есть некоторые шаги, которые можно предпринять, чтобы избежать ущерба. Если вы используете CMS, то, согласно последнему отчету SUCURI о взломах, более 50% сайтов заражены одной или несколькими уязвимостями.

Если вы новичок в области веб-приложений, вот несколько распространенных угроз, на которые следует обратить внимание и которых следует избегать:

Неправильная конфигурация системы безопасности

Функционирующее веб-приложение обычно поддерживается некоторыми сложными элементами, которые составляют его инфраструктуру безопасности. Сюда входят базы данных, ОС, брандмауэры, серверы и другое прикладное программное обеспечение или устройства. Люди не понимают, что все эти элементы требуют частого обслуживания и настройки для поддержания нормальной работы веб-приложения.

Прежде чем использовать веб-приложение, пообщайтесь с разработчиками, чтобы понять, какие меры безопасности и приоритета были предприняты при его разработке. По возможности назначайте тесты на проникновение для веб-приложений, чтобы проверить их способность работать с конфиденциальными данными. Это поможет немедленно обнаружить уязвимости веб-приложения. Это поможет быстро обнаружить уязвимости веб-приложения.

Вредоносное ПО

Наличие вредоносных программ – еще одна из наиболее распространенных угроз, от которых обычно приходится защищаться компаниям. При загрузке вредоносного ПО могут возникнуть такие серьезные последствия, как отслеживание активности, доступ к конфиденциальной информации и черный ход для крупномасштабной утечки данных. Вредоносные программы можно разделить на различные группы, поскольку они работают для достижения различных целей: шпионские программы, вирусы, программы-выкупы, черви и трояны.

Для борьбы с этой проблемой обязательно установите и поддерживайте в актуальном состоянии брандмауэры. Убедитесь, что все ваши операционные системы также обновлены. Вы также можете привлечь разработчиков и экспертов по борьбе со спамом/вирусами для разработки превентивных мер по удалению и обнаружению вредоносных программ. Обязательно создавайте резервные копии важных файлов во внешних безопасных средах.

Это означает, что если вас заблокируют, вы сможете получить доступ ко всей своей информации без необходимости платить из-за выкупа. Выполняйте проверку вашего защитного программного обеспечения, используемых браузеров и сторонних плагинов. Если есть патчи и обновления для плагинов, убедитесь, что они обновлены как можно скорее.

Инъекционные атаки

Инъекционные атаки – еще одна распространенная угроза, с которой следует быть начеку. Эти атаки бывают разных типов и направлены на атаку данных в веб-приложениях, поскольку для работы веб-приложений требуются данные. Чем больше данных требуется, тем больше возможностей для инъекционных атак. Некоторые примеры таких атак включают в себя SQL-инъекции, инъекции кода и межсайтовый скриптинг. Атаки SQL-инъекций обычно захватывают контроль над базой данных владельца сайта путем внедрения данных в веб-приложение. Вводимые данные дают базе данных владельца сайта инструкции, которые не были санкционированы самим владельцем сайта.

Это приводит к утечке данных, удалению или манипулированию хранимыми данными. Инъекция кода, с другой стороны, подразумевает внедрение исходного кода в веб-приложение, в то время как межсайтовый скриптинг внедряет код (javascript) в браузеры. Эти инъекционные атаки в первую очередь направлены на то, чтобы дать вашему веб-приложению несанкционированные инструкции. Для борьбы с этим владельцам бизнеса рекомендуется применять методы валидации ввода и надежное кодирование. Владельцам бизнеса также рекомендуется использовать принципы “наименьших привилегий”, чтобы свести к минимуму права пользователей и авторизацию действий.

Фишинговое мошенничество

Атаки фишингового мошенничества обычно связаны с маркетингом по электронной почте и непосредственно вмешиваются в его работу. Угрозы такого типа создаются так, чтобы выглядеть как электронные письма из законных источников, с целью получения конфиденциальной информации, такой как учетные данные для входа в систему, номера банковских счетов, номера кредитных карт и другие данные.

Если человек не знает различий и признаков того, что сообщения электронной почты подозрительны, это может быть смертельно опасно, поскольку он может на них отреагировать. Кроме того, они могут быть использованы для рассылки вредоносных программ, которые при нажатии на них могут получить доступ к информации пользователя.

Чтобы предотвратить подобные инциденты, убедитесь, что все сотрудники знают и умеют распознавать подозрительные электронные письма. Следует также предусмотреть превентивные меры, чтобы можно было предпринять дальнейшие действия. Например, сканирование ссылок и информации перед загрузкой, а также обращение к лицу, которому отправлено письмо, для проверки его легитимности.

Грубая сила

Существуют также атаки методом перебора, когда хакеры пытаются угадать пароли и силой получить доступ к данным владельца веб-приложения. Эффективного способа предотвратить это не существует. Однако владельцы бизнеса могут предотвратить эту форму атаки, ограничив количество входов в систему, а также используя технику, известную как шифрование.

Если потратить время на шифрование данных, это гарантирует, что хакеры не смогут использовать их для чего-либо еще, если у них нет ключей шифрования. Это важный шаг для корпораций, которым приходится хранить конфиденциальные данные, чтобы предотвратить дальнейшие проблемы.

Как бороться с угрозами?

Устранение угроз безопасности является задачей номер один для любого предприятия, создающего веб- и нативные приложения. Кроме того, эта задача не должна решаться в последнюю очередь. О безопасности приложений лучше всего думать с первого дня разработки. Сведя все это к минимуму, давайте рассмотрим некоторые стратегии, которые помогут вам создать надежные протоколы безопасности. Примечательно, что этот список мер безопасности веб-приложений не является исчерпывающим и может применяться в тандеме для получения полноценного результата.

SAST

Статическое тестирование безопасности приложений (SAST) используется для выявления уязвимостей безопасности в течение жизненного цикла разработки программного обеспечения (SDLC). В основном оно работает с исходным кодом и двоичными файлами. Инструменты SAST работают параллельно с разработкой приложений и предупреждают о любых проблемах по мере их обнаружения. Идея анализа SAST заключается в том, чтобы провести оценку “изнутри наружу” и обеспечить безопасность приложения до его публичного выпуска. Существует множество инструментов SAST, с которыми вы можете ознакомиться на сайте OWASP.

DAST

В то время как инструменты SAST применяются во время цикла разработки, динамическое тестирование безопасности приложений (DAST) используется в конце цикла. При этом используется подход “снаружи внутрь”, подобно хакеру, и для выполнения анализа DAST не требуется исходный код или двоичные файлы. Анализ выполняется на работающем приложении, в отличие от SAST, который выполняется на статическом коде. Следовательно, эти средства защиты дороги и утомительны в применении и часто включаются в следующий цикл разработки, если не являются решающими. Наконец, вот список инструментов DAST, с которых вы можете начать.

SCA

Анализ состава программного обеспечения (SCA) – это защита открытого исходного кода вашего приложения, если таковой имеется. Хотя SAST может в некоторой степени покрыть эту задачу, отдельный инструмент SCA лучше всего подходит для глубокого анализа всех компонентов с открытым исходным кодом на предмет соответствия требованиям, уязвимостей и т.д. Этот процесс развертывается во время SDLC, наряду с SAST, для лучшего охвата безопасности.

Pen Test

На высоком уровне тестирование на проникновение функционирует аналогично DAST, когда приложение атакуется извне с целью обнаружения лазеек в системе безопасности. Но если DAST в основном автоматизировано и стоит недорого, то тестирование на проникновение проводится вручную экспертами (этичными хакерами) и является дорогостоящим делом. Тем не менее, существуют инструменты Pentest для проведения автоматической проверки, но результаты могут быть недостаточно глубокими по сравнению с ручными тестами.

RASP

Runtime Application Self-Protection (RASP), как следует из названия, помогает предотвратить проблемы безопасности в режиме реального времени. Протоколы RASP встраиваются в приложение, чтобы избежать уязвимостей, которые могут подменить другие меры безопасности. Инструменты RASP проверяют все входные и выходные данные на предмет возможной эксплуатации и помогают поддерживать целостность кода.

Заключительные слова

Угрозы безопасности развиваются с каждой минутой. И не существует единой стратегии или инструмента, который мог бы исправить это за вас. Это многосторонняя угроза, и бороться с ней нужно соответствующим образом. Кроме того, будьте в курсе событий, читайте статьи, подобные этой, и, наконец, наличие в штате специального эксперта по безопасности не имеет себе равных.