Узнайте о наиболее распространенных сегодня угрозах для сайтов WordPress, а также о том, как обеспечить безопасность вашего сайта WordPress и уберечь его от кибератак. Никогда не бывает неподходящего времени, чтобы ознакомиться с передовыми методами обеспечения безопасности WordPress. В целом, WordPress – это надежная CMS, но поскольку это система с открытым исходным кодом, она страдает от нескольких критических уязвимостей. К счастью, можно защитить свой сайт WordPress, предприняв правильные шаги. В этой статье мы подробно расскажем об опасностях и уязвимостях безопасности WordPress. Затем мы расскажем обо всех шагах, которые необходимо предпринять, чтобы управлять надежным и безопасным сайтом на WordPress.

- Почему вам нужна безопасность WordPress

- Насколько безопасен WordPress?

- Вопросы безопасности WordPress

- Как защитить свой сайт WordPress

- Что делать, если вас взломали

Почему вам нужна безопасность WordPress

Безопасность является неотъемлемой частью каждого успешного веб-сайта. Это касается предприятий любого размера, репутации и отрасли. Вот почему.

Она защищает вашу информацию и репутацию.

Если злоумышленник завладеет личной информацией о вас или посетителях вашего сайта, невозможно предугадать, что он может сделать с украденной информацией. Нарушение безопасности открывает вам путь к утечке данных, краже личных данных, вымогательству выкупа, сбоям в работе сервера и т.д. Список, к сожалению, можно продолжать. Как вы можете себе представить, любое из этих событий не лучшим образом отразится на репутации вашего бизнеса – не говоря уже о том, что это пустая трата времени, энергии и денег.

Ваши посетители ожидают этого.

Проще говоря: Ваши посетители ожидают, что ваш сайт будет безопасным. Если вы не сможете обеспечить эту фундаментальную услугу с самого начала, вы подорвете доверие клиентов к вам. Заслужив это доверие, вы сможете гарантировать, что ваши посетители получат положительный опыт общения с вашим бизнесом и вернутся.

Важно, чтобы ваши клиенты верили в то, что их информация используется и хранится ответственно, будь то контактная информация, платежная информация (которая требует соответствия стандарту PCI) или даже просто ответ на опрос. Здесь есть одна загвоздка: Если ваши меры безопасности работают, вашим клиентам никогда не нужно будет об этом знать. Если же они увидят новости о безопасности вашего сайта, то, скорее всего, это будут плохие новости, и большинство из них больше не вернутся.

Google любит безопасные сайты.

Все хотят занимать более высокие позиции на страницах результатов поисковых систем (SERP). Более высокий рейтинг означает большую видимость, а большая видимость означает больше посетителей. К счастью, один из способов повысить вероятность того, что Google понравится ваш сайт, – это сделать его безопасным.

Почему? Потому что безопасный сайт – это сайт, удобный для поиска. Безопасность WordPress напрямую влияет на видимость при поиске в Google (и других поисковых системах), и так было уже давно. Безопасность – один из самых простых способов повысить свой рейтинг в поисковой выдаче. Вы можете прочитать о том, какие другие факторы влияют на то, как Google ранжирует ваш сайт, в нашем руководстве Ultimate Guide to Google Ranking Factors. Очевидно, что защита вашей онлайн-собственности должна быть вашей заботой номер один. Ваш сайт должен обеспечивать защиту ваших посетителей при его использовании. Но сначала, возможно, вы зададитесь вопросом: Безопасен ли WordPress?

Давайте посмотрим ниже.

Насколько безопасен WordPress?

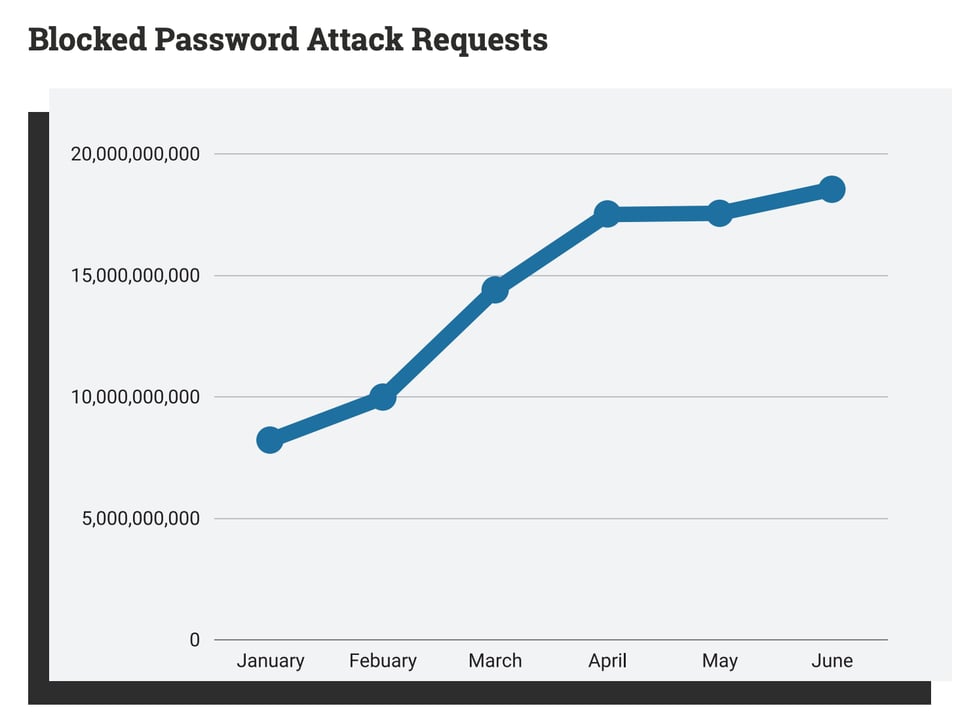

WordPress обычно считается безопасной системой управления контентом. Однако, как и любая CMS, она может быть уязвима для атак, если вы не вкладываете средства в защиту своего сайта. Без этого никак не обойтись: Сайты, использующие WordPress, являются популярной мишенью для кибератак. В своем отчете о безопасности WordPress служба брандмауэра Wordfence заблокировала 18,5 миллиардов запросов на атаку паролем на сайты WordPress. Это почти 20 миллиардов атак только на веб-сайты WordPress.

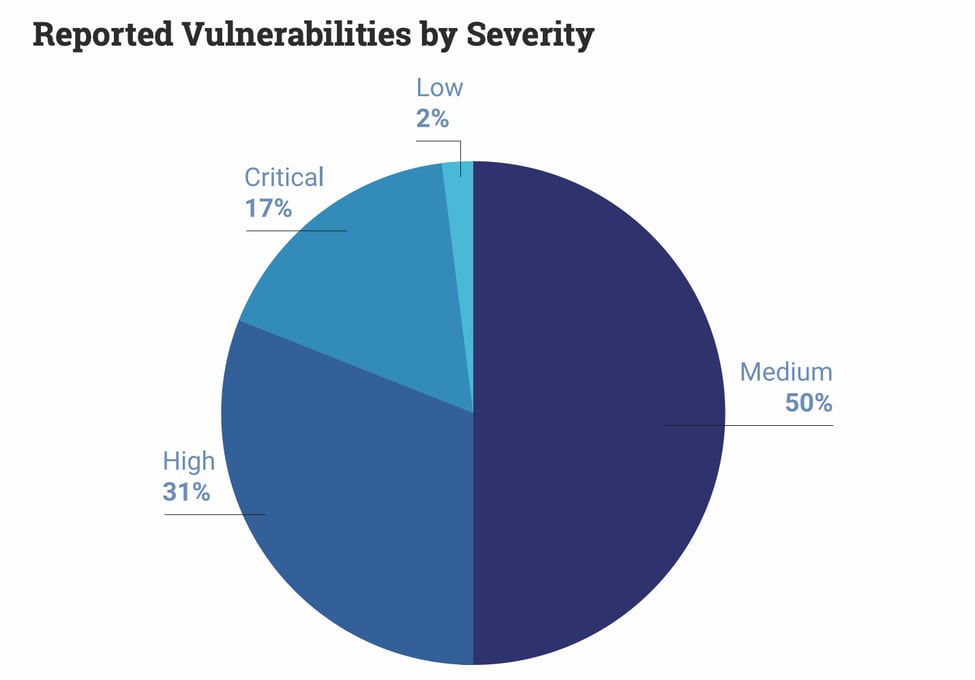

Эти цифры удручают, но не забывайте, что 43% всего интернета построено на WordPress. Тем не менее, почти двадцать миллиардов атак – это все еще достаточно много, даже если принять во внимание долю рынка WordPress. Плохие новости продолжаются: 8 из 10 рисков безопасности WordPress попадают в категорию “средней” или “высокой” серьезности согласно Общей системе оценки уязвимостей.

Теперь, когда вы знаете факты, давайте сделаем несколько шагов назад. Прежде чем нажать кнопку “Удалить” на своем аккаунте WordPress, вспомните, что эти цифры на самом деле не являются виной WordPress. Или, по крайней мере, не вина продукта WordPress. Поэтому есть определенные вещи, которые вы можете сделать как ответственный пользователь, чтобы укрепить усилия по обеспечению безопасности WordPress.

В WordPress работает большая команда безопасности, состоящая из исследователей и инженеров мирового класса, которые ищут уязвимости в своей системе, поэтому они в состоянии устранить любые проблемы до того, как хакер доберется до них. Команда безопасности также регулярно выпускает обновления безопасности для своего программного обеспечения. Что касается самого ядра WordPress, то мы защищены. Причина, по которой сайты WordPress могут быть уязвимы для проблем, кроется в том, как WordPress предоставляется пользователям.

Как вы знаете, WordPress – это программное обеспечение с открытым исходным кодом. Это означает, что исходный код доступен для распространения и изменения всем желающим. Использование программного обеспечения с открытым исходным кодом имеет ряд преимуществ – оно доступно каждому, его можно бесконечно настраивать и оптимизировать. В результате тысячи разработчиков создали темы и плагины, которые значительно повышают функциональность этой платформы. Гибкость – это фирменная особенность WordPress и огромная часть того, почему он настолько мощный и широко используемый.

Конечно, за свободу, которую предлагает WordPress, приходится платить. Если у вас неправильно настроенный или плохо обслуживаемый сайт WordPress, вы можете столкнуться с множеством проблем безопасности. WordPress дает тонну власти своим пользователям, а с большой властью приходит большая ответственность. К сожалению, многие пользователи пренебрегают этой ответственностью, и хакеры знают об этом. Соответственно, они нацелены на сайты WordPress.

Будьте спокойны, зная это: Идеальной безопасности просто не существует, особенно в Интернете. Как утверждает WordPress:

“[Б]безопасность… это снижение риска, а не его устранение. Речь идет об использовании всех доступных вам средств контроля, в пределах разумного, которые позволяют вам улучшить вашу общую позицию, снижая вероятность того, что вы станете мишенью и впоследствии подвергнетесь взлому”.

Вы никогда не сможете гарантировать полный иммунитет от онлайн-угроз, но вы можете предпринять шаги, чтобы снизить вероятность их возникновения. Тот факт, что вы читаете эту статью, означает, что вы, вероятно, заботитесь о безопасности и готовы сделать все возможное, чтобы обезопасить себя и своих посетителей. WordPress безопасен, но только если его пользователи серьезно относятся к безопасности и следуют лучшим практикам.

Каковы некоторые распространенные проблемы безопасности WordPress?

Итак, что произойдет, если вы проигнорируете статистику и ничего не сделаете для обеспечения безопасности своего сайта WordPress? Оказывается, может случиться многое. Вот некоторые из наиболее распространенных типов кибератак, с которыми сталкиваются сайты WordPress.

Попытки входа в систему грубой силой

Попытка входа “грубой силой” – одна из самых простых форм атаки. Она возникает, когда хакер использует автоматизацию, чтобы быстро ввести как можно больше комбинаций имени пользователя и пароля, в итоге угадывая правильные учетные данные. При взломе методом грубой силы можно получить доступ к любой защищенной паролем информации, а не только к логинам.

Межсайтовый скриптинг (XSS)

Следующей является атака XSS. Этот тип атаки возникает, когда злоумышленник “внедряет” вредоносный код в бэкэнд целевого сайта для извлечения информации и разрушения функциональности сайта. Код может быть внедрен в бэкэнд более сложными средствами или просто отправлен в виде ответа в форме, обращенной к пользователю. Будьте бдительны.

Инъекции в базу данных

Также известная как SQL-инъекция, эта форма атаки происходит, когда злоумышленник отправляет строку вредоносного кода на сайт через пользовательский ввод, например, через контактную форму. Затем веб-сайт сохраняет этот код в своей базе данных. Как и в случае с XSS-атакой, вредоносный код запускается на сайте, чтобы получить или скомпрометировать конфиденциальную информацию, хранящуюся в базе данных.

Бэкдоры

Еще одним распространенным видом атак является бэкдор. Бэкдор – это файл, содержащий код, позволяющий злоумышленнику обойти стандартный вход в систему WordPress и получить доступ к вашему сайту в любое время. Злоумышленники обычно размещают бэкдоры среди других исходных файлов WordPress, что затрудняет их поиск неопытными пользователями. Даже после их удаления злоумышленники могут написать варианты этого бэкдора и продолжать использовать их для обхода вашего входа в систему.

Хотя WordPress ограничивает типы файлов, которые пользователи могут загружать, чтобы снизить вероятность появления бэкдоров, не забывайте об обеспечении безопасности вашего сайта от этого типа атак.

Атаки типа “отказ в обслуживании” (DoS)

Следующий распространенный тип атак: Атака “Отказ в обслуживании”. Эти атаки препятствуют доступу авторизованных пользователей к собственным веб-сайтам. Чаще всего DoS-атаки осуществляются путем перегрузки сервера трафиком и вызывают сбой. Последствия усугубляются в случае распределенной атаки типа “отказ в обслуживании” (DDoS) – DoS-атаки, проводимой одновременно многими машинами.

Фишинг

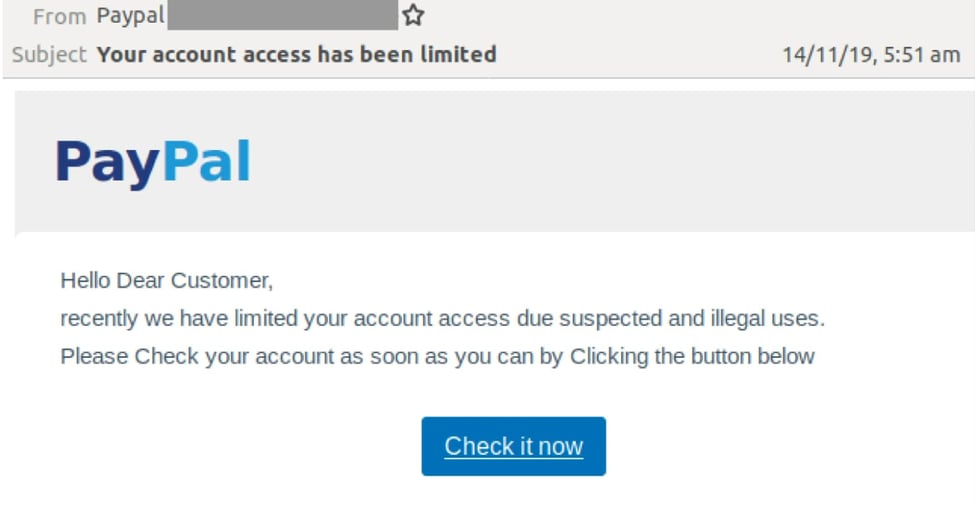

Возможно, вы уже знакомы с фишингом. Это происходит, когда злоумышленник связывается с целью, выдавая себя за законную компанию или службу. Фишинговые попытки обычно заставляют жертву сообщить личную информацию, загрузить вредоносное ПО или даже посетить опасный веб-сайт, который может нанести вред ее компьютеру. Если злоумышленник получит доступ к вашей учетной записи WordPress, он может даже координировать фишинговые атаки на ваших клиентов, выдавая себя за вас. Как вы понимаете, это не лучшим образом сказывается на вашей деловой репутации.

Горячая ссылка

Горячая ссылка возникает, когда другой сайт показывает встроенное содержимое (обычно изображение), размещенное на вашем сайте без разрешения, так что содержимое выглядит так, как будто это их собственное. Хотя это больше похоже на кражу, чем на полноценную атаку, “горячая ссылка” обычно незаконна и создает серьезные проблемы для жертвы, поскольку ей приходится платить каждый раз, когда содержимое извлекается с ее сервера при отображении на другом сайте.

Как же происходят эти преступления? Хакеру необходимо найти брешь в системе безопасности вашего сайта. Как только они это сделают, они могут начать сеять хаос. Вот некоторые распространенные уязвимости, на которые обращают внимание хакеры при атаке сайтов WordPress:

- Плагины: Сторонние плагины являются причиной большинства нарушений безопасности WordPress. Однако некоторые из них являются отличными дополнениями, которые улучшают функциональность вашего сайта, поэтому не стоит списывать их со счетов – просто будьте внимательны. Поскольку плагины создаются третьими лицами и имеют доступ к бэкенду вашего сайта, они являются распространенным каналом для хакеров, чтобы нарушить функциональность вашего сайта.

- Устаревшие версии WordPress: WordPress иногда выпускает новые версии своего программного обеспечения для устранения уязвимостей в системе безопасности. Когда выходят исправления, уязвимости становятся достоянием общественности, и проблемы со старыми версиями WordPress часто становятся целью хакеров. Вы можете избежать этой проблемы, поддерживая свой сайт в актуальном состоянии.

- Страница входа в систему: Внутренняя страница входа для любого сайта WordPress по умолчанию представляет собой основной URL сайта с добавлением в конце “/wp-admin” или “/wp-login.php”. Злоумышленники могут легко найти эту страницу и попытаться войти в систему перебором. Разнообразные и сложные пароли помогут вам избежать вероятности того, что хакер точно угадает ваш пароль.

- Темы: Да, даже ваша тема WordPress может открыть ваш сайт для кибератак. Устаревшие темы могут быть несовместимы с последней версией WordPress, что позволяет легко получить доступ к исходным файлам. Кроме того, многие темы сторонних разработчиков не соответствуют стандартам WordPress в отношении кода, что приводит к проблемам совместимости и подобным уязвимостям. И снова, прежде чем добавить тему на свой сайт, проведите исследование.

Как защитить свой сайт WordPress

- Защитите процедуры входа в систему.

- Используйте безопасный хостинг WordPress.

- Обновите версию WordPress.

- Обновите PHP до последней версии.

- Установите один или несколько плагинов безопасности.

- Используйте безопасную тему WordPress.

- Включите SSL/HTTPS.

- Установите брандмауэр.

- Создайте резервную копию вашего сайта.

- Регулярно проводите сканирование безопасности WordPress.

- Отфильтровывайте специальные символы при вводе данных пользователем.

- Ограничьте права доступа пользователей WordPress.

- Используйте мониторинг WordPress.

- Ведите журнал действий пользователя.

- Изменить URL-адрес входа в систему WordPress по умолчанию.

- Отключить редактирование файлов в приборной панели WordPress.

- Изменить префикс файла базы данных.

- Отключите файл xmlrpc.php.

- Рассмотрите возможность удаления учетной записи администратора WordPress по умолчанию.

- Рассмотрите возможность скрытия версии WordPress.

Теперь, когда страшная часть пройдена, давайте обсудим различные способы снижения угрозы кибератаки на ваш сайт WordPress. Безопасность сайта, и, конечно, безопасность сайта WordPress, сводится к следованию лучшим практикам. Если вы это сделаете, нет гарантии, что вы никогда не столкнетесь с проблемой, но вероятность ее возникновения значительно ниже. Некоторые из этих лучших практик применимы ко всем веб-сайтам в целом (например, надежные пароли и двухфакторная аутентификация, SSL и брандмауэры), в то время как другие применимы конкретно к веб-сайтам WordPress (например, использование безопасных плагинов и тем).

Для обеспечения безопасности вашего сайта необходимо придерживаться как можно большего числа лучших практик. Для начала рассмотрим основные принципы. Затем мы расскажем о некоторых дополнительных шагах, которые вы можете предпринять, если вы особенно обеспокоены безопасностью своего сайта, или если вы хотите пойти еще дальше.

Лучшие методы обеспечения безопасности WordPress

Защитите процедуры входа в систему.

Это первый шаг, потому что он действительно является огромной частью обеспечения безопасности вашего сайта. Самый главный шаг в обеспечении безопасности вашего сайта – это защита ваших учетных записей от злонамеренных попыток входа. Для этого:

- Используйте надежные пароли: Используйте надежные пароли: Раньше мы думали, что в будущем появятся летающие автомобили, но по состоянию на этот год люди все еще используют “123456” в качестве пароля. Очень важно, чтобы все пользователи, имеющие доступ к внутренней части вашего сайта WordPress, использовали надежные пароли для входа. Даже один слабый пароль может создать проблемы для всех остальных пользователей. Вы можете использовать один из рекомендованных нами менеджеров паролей, чтобы генерировать надежные пароли и следить за ними.

- Включите двухфакторную аутентификацию: Двухфакторная аутентификация (2FA) требует, чтобы пользователи подтверждали свой вход в систему с помощью второго устройства. Это один из самых простых и в то же время эффективных инструментов для защиты входа в систему – и он работает. Вот как добавить двухфакторную аутентификацию в WordPress.

- Избегайте делать имя пользователя любой учетной записи “admin”: Admin – это первое имя пользователя, которое злоумышленники введут при попытке грубой силы. Если вы уже создали пользователя с таким именем, создайте новую учетную запись администратора с другим именем пользователя.

- Ограничьте количество попыток входа: Установив ограничение на количество попыток ввода пользователем неверных учетных данных, вы защитите свой сайт. Если люди пытаются войти в систему слишком часто, CMS блокирует их, что предотвращает попытку входа “грубой силой”. Некоторые хостинги и брандмауэры могут позаботиться об этом за вас, но вы также можете установить плагин, например, Limit Login Attempts.

- Добавьте капчу: Если это звучит знакомо, то это потому, что вы, скорее всего, видели эту функцию безопасности на многих других сайтах. Они добавляют дополнительный уровень безопасности к вашему логину, проверяя, что вы действительно живой человек. Вы можете использовать плагины для добавления капчи на ваш сайт. reCaptcha от BestWebSoft является одним из тех, которые мы рекомендуем – см. наше руководство по включению Google reCaptcha в WordPress.

- Включите автоматический выход из системы: И последнее, но не менее важное: следите за выходом из системы, особенно если вы пользуетесь общественным компьютером. Автовыход не позволит незнакомцам подглядывать за вашей учетной записью, если вы забудете об этом. Чтобы включить автовыход из системы на вашем аккаунте WordPress, попробуйте плагин Inactive Logout.

Используйте безопасный хостинг WordPress.

Далее поговорим о том, какую роль в безопасности WordPress играет ваш хостинг-провайдер. При выборе хостинга для вашего сайта необходимо учитывать множество факторов, но безопасность должна быть на первом месте. Проведите исследование, чтобы узнать больше о том, какие шаги предпринимает компания для защиты вашей информации и оперативного восстановления в случае атаки. Ознакомьтесь с нашим списком рекомендуемых хостинг-провайдеров WordPress.

Обновите свою версию WordPress.

Устаревшие версии программного обеспечения WordPress представляют собой огромную цель. Чтобы избежать этой проблемы, регулярно проверяйте наличие обновлений WordPress и устанавливайте их как можно скорее, чтобы устранить уязвимости. Чтобы обновить WordPress до последней версии, сначала сделайте резервную копию вашего сайта и проверьте, совместимы ли ваши плагины с последней версией WordPress. Возможно, вам также придется соответствующим образом обновить ваши плагины. Вы можете обратиться к нашему руководству по обновлению плагинов WordPress. После обновления плагинов следуйте инструкциям по обновлению на сайте WordPress.

Обновите PHP до последней версии.

Обновление до последней версии PHP является одним из самых важных шагов, которые вы можете предпринять для обеспечения безопасности WordPress. Как только обновление будет готово, WordPress уведомит вас об этом на вашей приборной панели, так что будьте начеку. Затем вам будет предложено перейти в свой аккаунт на хостинге для обновления до последней версии PHP. Если у вас нет доступа к аккаунту хостинга, свяжитесь с веб-разработчиком для обновления.

Установите один или несколько плагинов безопасности.

К счастью, вам не обязательно делать все самому, когда речь идет о безопасности сайта: Вы также можете положиться на плагин безопасности. Мы настоятельно рекомендуем установить на ваш сайт один или несколько надежных плагинов безопасности. (Псс: рассмотрите возможность использования плагина безопасности “все в одном”, такого как SiteGround Security, для наиболее эффективной защиты вашего сайта).

Эти плагины выполняют за вас большую часть ручной работы, связанной с безопасностью, например, сканируют ваш сайт на предмет попыток проникновения, изменяют исходные файлы, которые могут сделать ваш сайт уязвимым, сбрасывают и восстанавливают сайт WordPress, а также предотвращают кражу контента, например, горячие ссылки. Некоторые авторитетные плагины охватывают почти все из этого списка. Конечно, этот шаг не понадобится, если вы используете систему управления контентом HubSpot, которая обеспечивает сканирование вредоносных программ и обнаружение угроз внутри платформы.

Какие бы плагины вы ни решили установить, связанные или не связанные с безопасностью, убедитесь, что они хорошо зарекомендовали себя и являются легитимными. Посмотрите наш список рекомендуемых плагинов безопасности WordPress и используйте свое усмотрение, прежде чем загружать что-либо, не входящее в этот список.

Используйте безопасную тему WordPress.

Точно так же, как вы не должны устанавливать на свой сайт небрежный плагин, сопротивляйтесь желанию использовать любую тему WordPress, которая хорошо выглядит. Почему? Потому что она может быть небезопасной, что в конечном итоге сделает ваш сайт уязвимым для серьезных проблем. Чтобы предотвратить уязвимости, вызванные темой WordPress, выбирайте тему, соответствующую стандартам WordPress.

Чтобы проверить, соответствует ли ваша текущая тема требованиям WordPress, скопируйте URL вашего сайта (или URL любого сайта WordPress или демонстрационной версии любой темы) в валидатор W3C. Если вы обнаружили, что ваша тема не соответствует требованиям, найдите новую тему в официальном каталоге тем WordPress. Все темы в этом каталоге безопасно совместимы с программным обеспечением WordPress. Кроме того, посмотрите список рекомендуемых тем WordPress от HubSpot или найдите другую тему на авторитетном рынке тем.

Включите SSL/HTTPS.

SSL (Secure Sockets Layer) – это технология, которая шифрует соединения между вашим сайтом и веб-браузерами посетителей, гарантируя, что трафик между вашим сайтом и компьютерами посетителей защищен от нежелательного перехвата. Ваш сайт WordPress должен быть оснащен SSL. Если вы являетесь пользователем CMS Hub, SSL является бесплатным и встроен в платформу, так что все готово. Если вы используете WordPress, то в зависимости от условий использования вы можете сделать это вручную или использовать специальный SSL-плагин. Это не только повысит SEO, но и напрямую повлияет на первое впечатление посетителей о вашем сайте. Google Chrome даже предупреждает пользователей, если сайт, который они посещают, не использует протокол SSL, что напрямую снижает посещаемость сайта.

Чтобы проверить, следует ли ваш сайт WordPress протоколу SSL, посетите домашнюю страницу вашего сайта WordPress. Если URL-адрес главной страницы начинается с “https://” (буква “s” означает “secure”), ваше соединение защищено протоколом SSL. Если URL начинается с “http://”, вам необходимо получить SSL-сертификат для своего сайта.

Установите брандмауэр.

Брандмауэр располагается между сетью, в которой находится ваш сайт WordPress, и всеми другими сетями и автоматически предотвращает проникновение несанкционированного трафика в вашу сеть или систему извне. Они работают для предотвращения вредоносной активности, устраняя прямое соединение между вашей сетью и другими сетями.

Мы рекомендуем установить плагин Web Application Firewall (WAF) для защиты вашего сайта WordPress. С CMS Hub ваш сайт будет поставляться с WAF в составе платформы. Как и в случае со всем остальным в этом списке, прежде чем сделать свой выбор, тщательно продумайте, какой тип брандмауэра и какой плагин лучше всего подходит для ваших нужд.

Создайте резервную копию вашего сайта.

Быть взломанным очень неприятно. Это похоже на нарушение вашего цифрового пространства, а если в результате вы потеряете все свои данные, это еще больше расстроит вас. Однако вы можете избежать этого, если убедитесь, что ваш сайт имеет резервные копии WordPress и вашего хостинг-провайдера. В случае атаки (или любого другого инцидента), которая приведет к потере данных, вы сможете восстановить доступ к ним. Мы рекомендуем, чтобы резервное копирование также было автоматическим. Смотрите наш список лучших плагинов для резервного копирования WordPress.

Регулярно проводите сканирование безопасности WordPress.

И последнее, но, безусловно, не менее важное, мы рекомендуем вам проводить регулярные проверки вашего сайта. Старайтесь делать это хотя бы раз в месяц. И нет, вам не придется делать это самостоятельно – есть несколько плагинов безопасности, которые могут сделать это за вас. Вот семь плагинов-сканеров WordPress, которые мы рекомендуем. После выполнения этих основных шагов вы можете перейти к более продвинутым мерам по обеспечению безопасности вашего сайта WordPress.

Передовые методы обеспечения безопасности WordPress

Отфильтруйте специальные символы при вводе данных пользователем.

Если какая-либо часть вашего сайта принимает ответ от посетителей, будь то платежная форма, контактная форма или даже раздел комментариев в блоге, существует возможность XSS-атаки или инъекции в базу данных. Злоумышленники могут ввести вредоносный код в любое из этих текстовых полей и нарушить работу бэкенда вашего сайта. Это досадно, поскольку важно, чтобы на вашем сайте были такие инструменты для получения информации от легитимных пользователей.

Чтобы избежать этой проблемы, убедитесь, что вы отфильтровываете специальные символы из вводимого пользователем текста до того, как он будет обработан вашим сайтом и сохранен в базе данных. Вы также можете использовать плагин для обнаружения вредоносного кода. Кроме того, вы можете использовать плагин для форм WordPress, который будет автоматически отфильтровывать эти символы.

Ограничьте права доступа пользователей WordPress.

Многие сайты WordPress имеют несколько учетных записей пользователей. Однако мы рекомендуем изменить роли каждого пользователя, чтобы ограничить его доступ только тем, что ему необходимо. В WordPress есть шесть ролей на выбор для каждого пользователя. Ограничивая количество пользователей с правами администратора, вы уменьшаете вероятность того, что злоумышленники смогут пробиться к учетной записи администратора методом перебора, и ограничиваете ущерб, который может быть нанесен, если злоумышленник правильно угадает учетные данные пользователя. См. наше руководство о том, как изменить права доступа пользователей WordPress.

Используйте мониторинг WordPress.

Обязательно нужно установить систему мониторинга для вашего сайта. Она предупредит вас о любой подозрительной активности, происходящей на вашем сайте. В идеале другие меры должны были бы предотвратить такую активность, но лучше узнать об этом раньше, чем позже. Вы можете использовать плагин для мониторинга WordPress, чтобы получить предупреждение в случае нарушения.

Ведите журнал действий пользователя.

Вот еще один способ опередить проблемы до их возникновения: Создайте журнал всех действий пользователей на вашем сайте и периодически проверяйте этот журнал на предмет подозрительной активности. Таким образом, вы увидите, если другой пользователь ведет себя подозрительно (например, пытается изменить пароль, изменяет файлы темы или плагина, устанавливает или деактивирует плагины без разрешения). Журналы также полезны для очистки после взлома, показывая, что и когда пошло не так.

Это не значит, что все изменения паролей или файлов всегда являются признаками наличия хакера в вашей команде. Однако, если у вас много внешних участников и вы предоставляете им права доступа, всегда полезно следить за происходящим. Многие плагины WordPress создают журналы активности, и есть несколько специальных плагинов для ведения журналов для WordPress, например, WP Activity Log или бесплатный плагин Activity Log.

Измените URL-адрес входа в систему WordPress по умолчанию.

Как мы уже говорили, URL по умолчанию для страницы входа WordPress для любого сайта WordPress слишком легко найти. К счастью, есть способ изменить его для повышения безопасности. Такие плагины, как WPS Hide Login, изменяют URL страницы входа.

Отключите редактирование файлов в приборной панели WordPress.

По умолчанию WordPress позволяет администраторам редактировать код файлов непосредственно с помощью редактора кода. Это дает злоумышленникам возможность легко изменить ваши файлы, если они получат доступ к вашей учетной записи. Если плагин еще не отключил эту функцию, вы можете сделать легкое кодирование, чтобы отключить ее самостоятельно. Добавьте приведенный ниже код в конец файла wp-config.php:

// Disallow file edits

define( 'DISALLOW_FILE_EDIT', true );Измените префикс файла базы данных.

Имена файлов, составляющих вашу базу данных WordPress, по умолчанию начинаются с “wp_”. Вы угадали: Хакеры могут использовать эту настройку и находить файлы базы данных по имени и проводить SQL-инъекции.

Вот хорошие новости: Есть простое решение. Просто измените префикс на другой, например, “wpdb_” или “wptable_”. Вы даже можете настроить это при установке CMS WordPress. Если ваш сайт уже работает с этой настройкой, вы можете переименовать эти файлы. В этом случае мы рекомендуем использовать плагин для этого процесса, так как в базе данных хранится весь ваш контент, и неправильная настройка приведет к поломке вашего сайта. Поищите возможность изменения префиксов таблиц среди функций выбранного вами плагина безопасности.

Отключите файл xmlrpc.php.

XML-RPC – это протокол связи, который позволяет WordPress CMS взаимодействовать с внешними веб- и мобильными приложениями. С тех пор как в WordPress появился REST API, XML-RPC используется гораздо реже, чем раньше. Однако некоторые до сих пор используют его для проведения мощных атак на сайты WordPress.

Это связано с тем, что технология XML-RPC позволяет злоумышленникам отправлять запросы, содержащие сотни команд, что облегчает проведение атак на вход “грубой силой”. XML-RPC также менее безопасен, чем REST, поскольку его запросы содержат учетные данные аутентификации, которые могут быть использованы.

Если вы не используете XML-RPC, вы можете отключить файл xmlrpc.php. Сначала проверьте, использует ли ваш сайт этот файл. Вставьте свой URL в этот валидатор XML-RPC, чтобы проверить, использует ли ваш сайт этот протокол. Если нет, то проще всего отключить этот файл с помощью такого плагина, как Disable XML-RPC-API. Ваш плагин безопасности WordPress также может сделать это за вас.

Рассмотрите возможность удаления стандартной учетной записи администратора WordPress.

Мы уже обсуждали изменение имени пользователя “admin” для стандартной учетной записи администратора WordPress, но если вы хотите сделать еще один шаг вперед, вы можете рассмотреть возможность полного удаления этой стандартной учетной записи. После этого вы можете создать новую учетную запись с теми же правами администратора. Это хороший шаг, если вы думаете, что ваши оригинальные имя пользователя и пароль администратора были обнаружены, и вы хотите избежать повторения этого в будущем.

Рассмотрите возможность скрытия версии WordPress.

Скрытие версии WordPress гарантирует, что хакеры не узнают, что ваш сайт уязвим. Как уже говорилось ранее, вы всегда должны обновлять WordPress до последней версии. Но если у вас еще не было возможности сделать это, очень важно скрыть потенциальную уязвимость. Вот руководство о том, как скрыть версию WordPress.

Что делать, если вас взломали

Итак, вы приняли некоторые или все вышеперечисленные меры, и теперь вы хотите быть дополнительно подготовленным на случай, если что-то пойдет не так. Или что-то пошло не так. В любом случае, вот что нужно делать:

Сохраняйте спокойствие.

Естественно паниковать в неопределенной ситуации, когда вам кажется, что вы ничего не можете контролировать. Однако важно постараться сохранять спокойствие, насколько это возможно. К сожалению, нарушение безопасности может произойти с каждым – даже с теми, кто так старательно работал над защитой своего сайта. Сохраняйте ясную голову, чтобы вы могли найти источник нарушения и приступить к его устранению.

Включите режим обслуживания на своем сайте.

Далее, пришло время ограничить доступ к сайту. Это позволит оградить посетителей от атак и, следовательно, обезопасить себя от них. Необходимо не открывать сайт до тех пор, пока вы не убедитесь, что ситуация полностью под контролем.

Начните составлять отчет о происшествии.

Следующий шаг – собрать факты, которые вы будете использовать в отчете о происшествии. В конечном итоге они также могут послужить подсказками, которые помогут решить проблему. Запишите:

- Когда вы обнаружили проблему.

- Что заставило вас предположить, что вы подверглись атаке.

- Ваша текущая тема, активные плагины, хостинг-провайдер и сетевой провайдер.

- Все последние изменения, которые вы внесли на сайт WordPress до инцидента.

- Запись ваших действий при поиске и устранении проблемы.

- Обновляйте этот документ по мере поступления дополнительной информации.

Сбросьте доступ и разрешения.

Измените пароли всех учетных записей на сайте WordPress, чтобы предотвратить дальнейшие изменения сайта. Затем принудительно отключите всех пользователей, все еще входящих в систему. Настоятельно рекомендуется, чтобы все владельцы учетных записей обновили пароли на своих рабочих и личных устройствах, а также в личных аккаунтах, поскольку вы не можете знать наверняка, к чему злоумышленники смогли получить доступ помимо вашего сайта WordPress. Да, это хлопотно, но это может помочь обеспечить изолированное воздействие атаки.

Диагностируйте проблему.

В некоторых случаях вы можете самостоятельно найти проблему с помощью плагина безопасности. Однако, в зависимости от масштаба атаки, вам может понадобиться нанять профессионала, который диагностирует проблему и отремонтирует ваш сайт. Независимо от того, какой метод вы выберете, запустите сканирование безопасности вашего сайта и локальных файлов, чтобы очистить все оставшиеся вредоносные файлы или код, который могли оставить злоумышленники, и восстановить все недостающие файлы.

Обзор связанных веб-сайтов и каналов.

Есть ли у вас аккаунты на других платформах, связанных с вашим сайтом? Если да, то вам следует принять меры предосторожности, чтобы заблокировать и их. Например, если ваш сайт связан с вашим аккаунтом в Instagram, убедитесь, что хакер не разместил на вашем аккаунте пост от вашего имени. Также необходимо сменить пароли для всех связанных аккаунтов.

Переустановите резервную копию, темы и плагины.

Переустановите темы и плагины (дважды убедившись в их безопасности). Если у вас есть резервная копия, восстановите самую последнюю резервную копию перед инцидентом.

Снова смените пароли на сайте.

Когда речь идет о безопасности WordPress, нет такого понятия, как излишняя осторожность. Вы уже сбросили пароли, но учетные данные могли быть скомпрометированы, пока вы устраняли проблему. Никогда нельзя быть слишком осторожным. Поэтому подумайте о том, чтобы сменить их снова.

Оповестите своих клиентов и заинтересованных лиц.

После того, как ваш сайт снова начнет работать, подумайте о том, чтобы обратиться к своим клиентам и предупредить их об атаке, особенно если была получена и утечка личной информации. Это правильный поступок, но будьте готовы к негативной реакции со стороны клиентов.

Проверьте, не находится ли ваш сайт в черном списке Google.

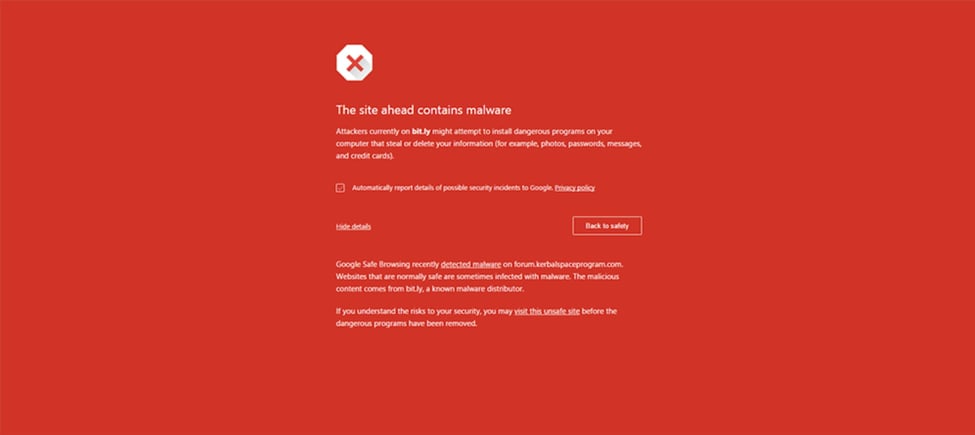

Вполне возможно, что в результате атаки ваш сайт попал в черный список Google. В этом случае Google негласно предупредит пользователей о необходимости заходить на ваш сайт:

Хотя черный список необходим для того, чтобы оградить пользователей от вредных сайтов, он также отпугнет большую часть трафика от вашего законного сайта. У Sucuri есть бесплатный инструмент для сканирования вашего сайта на предмет наличия в черном списке Google.

Следуйте приведенным выше лучшим практикам.

Принятие всех возможных мер предосторожности, чтобы ограничить возможность новой атаки, обеспечит вам душевное спокойствие. Будем надеяться, что ничего подобного больше не произойдет. Но если это произойдет, вы будете в гораздо лучшей форме, потому что у вас будет гораздо больше знаний о том, как со всем справиться.

Не принимайте безопасность как должное.

К сожалению, киберпреступники постоянно развиваются и изучают новые способы использования присутствия компаний в Интернете против них. К счастью, инженеры по безопасности постоянно разрабатывают новые методы, чтобы остановить их. Это постоянно меняющийся цикл безопасности в Интернете, и мы все находимся в центре этого процесса. Всегда помните о безопасности своих клиентов, чтобы у них было меньше поводов для беспокойства.

Примечание: Любая юридическая информация в данном материале не является юридической консультацией, когда адвокат применяет закон к вашим конкретным обстоятельствам, поэтому мы настаиваем на том, чтобы вы обратились к адвокату, если вы хотите получить совет по поводу интерпретации этой информации или ее точности. Одним словом, вы не можете полагаться на эту информацию как на юридическую консультацию или как на рекомендацию какого-либо конкретного правового понимания.