Кибербезопасность становится все более актуальной проблемой для предприятий и организаций всех форм и размеров по всему миру. По мере развития технологий киберпреступники находят новые инструменты и изощренные методы для взлома сетей безопасности, поэтому безопасность данных и защита сетей становятся серьезной проблемой для организаций. В последнее десятилетие, особенно в последние пару лет, наблюдается значительный рост числа кибератак, о чем сообщают ВОЗ и Интерпол, – в первую очередьиз-за удаленных рабочих сред и связанных с ними рисков и проблем безопасности. Вы не поверите, но статистика говорит о том, что ежедневно происходит около 2200 атак на систему кибербезопасности, причем в среднем одна кибератака происходит каждые 39 секунд. Это означает, что кибератака происходит и проникает в сеть компании прямо сейчас. Хотя полностью исключить кибератаки из сферы кибербезопасности невозможно, понимание и выявление различных типов кибератак, а также принятие упреждающих мер по их предотвращению – один из важнейших шагов, который сегодня крайне важен для бизнеса. Именно поэтому в этой статье я перечислил основные угрозы кибербезопасности, о которых вы должны знать, и средства их предотвращения. Но прежде чем перейти к сути, давайте разберемся, почему кибератаки представляют собой серьезную угрозу для глобальных компаний и предприятий.

Как киберугрозы разрушают бизнес и организации?

Основная цель атаки на систему кибербезопасности – несанкционированный доступ к сети или компьютерной системе компании с целью кражи, изменения, уничтожения или раскрытия конфиденциальной и важной информации.

Таким образом, когда киберпреступник или хакер совершает кибератаку, это приводит к полной потере данных, сбоям, нарушениям или манипуляциям, в результате чего организации несут крупные финансовые потери, портят репутацию и вызывают недоверие клиентов. Такие гиганты, как Dropbox, Uber, Twilio и Revolut, в той или иной форме подвергались кибератакам, страдая от последствий фишинга и крупных утечек данных. Например, в сентябре 2022 года в результате атаки социальной инженерии и взлома системы кибербезопасности были раскрыты данные 50 000 клиентов Revolut, включая их адреса, имена, адреса электронной почты и частичные данные платежных карт. Однако важно отметить, что эти кибератаки направлены не только на крупных рыб в море, то есть на компании с миллиардными оборотами, но и на малые и средние предприятия (SMB), которые также подвергаются опасности атак кибербезопасности – особенно из-за меньшего количества мер безопасности. Более того, согласно отчету Verizon о расследовании утечек данных за 2021 год (DBIR), в 2021 году 1 из 5 жертв утечек данных будут относиться к МСБ, что приведет к средним убыткам в размере 21 659 долларов. В результате таких кибератак компании несут значительные репутационные потери, а стоимость ущерба растет по мере того, как атаки становятся все более изощренными. По прогнозам экспертов, к 2025 году расходы на киберпреступления достигнут 10,5 триллиона долларов, ежегодно увеличиваясь на 15 % в течение следующих пяти лет. В такой серьезной ситуации ознакомление с мучительной статистикой кибербезопасности, формирование культуры кибербезопасности, обучение и повышение осведомленности в области кибербезопасности, а также принятие превентивных мер на каждом уровне и должности имеют решающее значение для компаний – начиная с ознакомления с наиболее распространенными и крупными рисками кибербезопасности.

Итак, давайте перейдем непосредственно к списку.

Вредоносные программы

Вредоносное ПО, также называемое вредоносным, является одной из самых больших угроз кибербезопасности. Вредоносное ПО проникает в сеть компании с помощью таких вредоносных программ, как вирусы, программы-вымогатели, черви, боты, криптоджекинг, трояны и рекламное ПО, чтобы нанести вред данным сервера, уничтожить их или украсть конфиденциальную информацию. Это одна из самых серьезных угроз, поскольку вредоносные программы используют различные средства или программное обеспечение для взлома системы или проникновения в сеть через уязвимости. Часто они приходят в виде спама по электронной почте, вредоносных загрузок или при подключении к другим зараженным устройствам или машинам. Одним из последних примеров атаки вредоносного ПО стал троян Emotet, который появился примерно в 2014 году и прекратил свое существование в 2021 году. Эта весьма изощренная атака поставлялась в виде обновления Windows, предписывающего пользователям установить его в приоритетном порядке. Для распространения хакеры использовали фазовые электронные письма, содержащие вредоносные ссылки и вложения с макросами. Существует множество способов предотвратить атаки вредоносных программ, включая установку антивирусного и антивредоносного программного обеспечения, брандмауэров, регулярное обновление браузеров и операционных систем, отказ от перехода по подозрительным ссылкам и т. д. Если вы ищете программное обеспечение для удаления вредоносных программ, Лично я рекомендую воспользоваться услугой Malware Bytes Malware Removal Service, которая проводит тщательный анализ угроз в вашей системе и обеспечивает их постоянное удаление, что обеспечивает непрерывную производительность на рабочем месте.

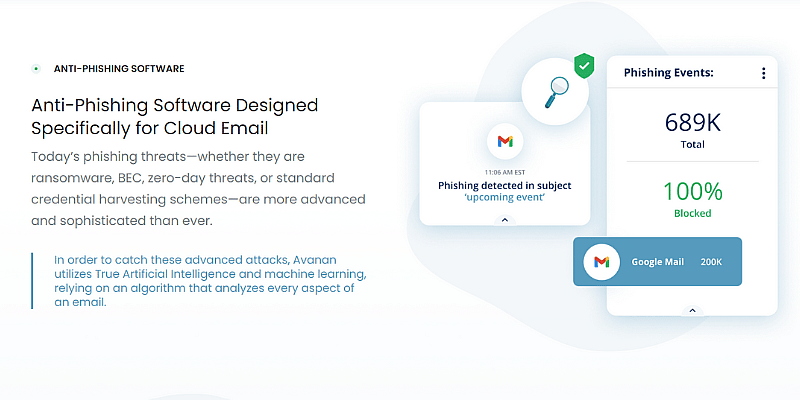

Фишинг

Фишинг – известная кибератака, представляющая собой тип атаки социальной инженерии, на долю которой приходится 90 % всех случаев утечки данных в организациях. При фишинговой атаке злоумышленник выдает себя за доверенное лицо или орган власти и, используя тактику социальной инженерии, рассылает фальшивые электронные письма, SMS, аккаунты в социальных сетях и телефоны, заманивая пользователей либо перейти по вредоносным ссылкам, либо ввести конфиденциальные данные, что приводит к загрузке вредоносных программ или компрометации данных. Например, бельгийский банк Crelan стал жертвой фишинговой атаки Business Email Compromise (BEC), в ходе которой злоумышленник взломал учетную запись электронной почты высокопоставленного руководителя и поручил сотрудникам банка перевести деньги на банковский счет, принадлежащий и контролируемый злоумышленником. В результате этой аферы компания потеряла около 75,8 миллиона долларов. Поэтому использование многофакторной аутентификации (MFA), использование надежных шлюзов безопасности электронной почты, перекрестная проверка писем и адресов электронной почты отправителя, а также использование таких инструментов, как антифишинговое программное обеспечение Avanan, имеет решающее значение для того, чтобы не стать жертвой фишинговой кибер-атаки.

Ransomware

Ransomware – еще одна наиболее распространенная и известная угроза кибербезопасности, связанная с шифрованием или кражей конфиденциальных данных организации и требованием выкупа, что делает ее прибыльной и дорогостоящей кибератакой. Многие эксперты по безопасности называют 2020 год “годом вымогательского ПО”, поскольку пандемия COVID-19 увеличится на 148 %. В мае 2021 года компания Brenntag, североамериканское подразделение дистрибьютора химикатов, потеряла 150 ГБ данных в результате атаки вымогателей, предпринятой бандой DarkSide. Злоумышленник потребовал 7,5 миллиона долларов в качестве выкупа, но компании удалось договориться о сумме в 4,4 миллиона долларов, которую она заплатила банде, чтобы та не смогла опубликовать скомпрометированные данные. Поэтому регулярное резервное копирование, надежная защита конечных точек и установка надежного программного обеспечения для защиты от вымогателей, например ZoneAlarm, – все это необходимо для предотвращения вымогательства и крупных финансовых потерь.

Атаки на цепочки поставок

Атака на цепочку поставок – это атака кибербезопасности, направленная на доверенных сторонних поставщиков организации, которые предлагают программное обеспечение, оборудование и другие услуги, критически важные для цепочки поставок организации. Эта атака использует доверие между компанией и ее сторонними продавцами и поставщиками, поэтому для компании очень важно проверять и исследовать своих третьих лиц. Злоумышленники из цепочки поставок программного обеспечения внедряют вредоносный код в приложение компании, чтобы заразить его пользователей или получить доступ к конфиденциальной информации. В то же время злоумышленники из цепочки поставок аппаратного обеспечения компрометируют физические компоненты приложения с той же целью – чтобы подорвать доверие и репутацию компании.

Один из последних случаев атаки на цепочки поставок – атака на SolarWinds Orion в 2020 году. Атаки проникли в среду разработки программного обеспечения SolarWinds, чтобы внедрить вредоносные коды в обновления платформы Orion. В результате более 18 000 организаций установили бэкдоры в свои сети и системы через регулярные обновления программного обеспечения, в данном случае обновление Sunburst, что позволило злоумышленникам получить доступ к конфиденциальной информации нескольких мировых частных компаний и государственных учреждений. Вы можете предотвратить эту атаку, обеспечив безопасность программного обеспечения, надлежащее управление исправлениями и используя такие инструменты, как решение AquaSec Full Lifecycle Software Supply Chain Security, которое защищает звенья вашей цепи поставок, чтобы сохранить целостность кода и минимизировать площадь атаки.

Атаки нулевого дня

Атака нулевого дня происходит, когда хакеру удается воспользоваться лазейкой или уязвимостью до того, как разработчики успеют найти исправление. Это происходит, когда компания выявляет уязвимости в программном обеспечении. Но немедленного исправления нет, или есть “нулевые дни” для их устранения, что дает хакерам преимущество использовать уязвимости прямо сейчас.

В 2020 году популярная платформа для видеоконференций Zoom подверглась атаке уязвимости нулевого дня, которая позволяла хакерам удаленно получать доступ к компьютерам пользователей, если они работали под управлением Windows 7 и более старых версий. Хакер мог полностью завладеть компьютером и получить доступ к его файлам, если жертва являлась администратором. Надежный, хорошо организованный процесс управления исправлениями и план реагирования на инциденты помогут вам избежать атак “нулевого дня”. Кроме того, использование программного обеспечения для предотвращения атак “нулевого дня”, например решения Zero-day от Opawat, направленного на обеспечение высокой безопасности электронной почты, также полезно.

Атаки типа “человек посередине”

Как следует из названия, при атаке “человек посередине” злоумышленник оказывается между двумя сторонами, перехватывая сеанс связи между хостом и клиентом. Также называемые подслушиванием, MITM-атаки подразумевают, что злоумышленник прерывает связь между клиентом и сервером и создает новую линию связи, чтобы украсть личные данные и банковскую информацию, заставить пользователей совершить определенные действия, инициировать перевод средств и многое другое. Популярный пример MITM-атаки – распространение компанией Lenovo в 2014 году компьютеров с рекламным ПО Superfish Visual, позволяющим злоумышленникам создавать и размещать рекламу на зашифрованных веб-сайтах, изменять SSL-шифр сайта и добавлять свои собственные. Это позволяло хакерам просматривать веб-активность пользователя и его учетные данные при входе в Chrome или Internet Explorer. Использование шифрования данных и устройств, установка VPN, внедрение многофакторной аутентификации и установка надежных решений для защиты приложений, таких как брандмауэр веб-приложений Imperva, очень важны для предотвращения MITM-атак.

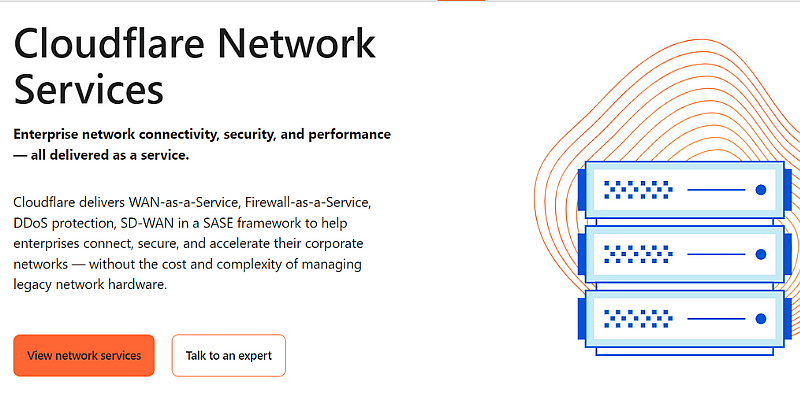

DDoS-атаки

Распределенная атака типа “отказ в обслуживании” (DDoS) наводняет веб-сервер ботами и интернет-трафиком, нарушая нормальное функционирование сайта, его производительность и время работы.

Большое количество нерелевантного трафика на целевом сайте съедает его ресурсы, затрудняя обработку и предоставление качественных услуг целевым пользователям, что приводит к простою сервера и делает сайт недоступным для интернета. Таким образом, успешная DDoS-атака может существенно повлиять на репутацию и доверие к бизнесу в Интернете. DDoS-атаки значительно участились с 2020 года, и, согласно статистике, в 2021 году DDoS-атаки с выкупом увеличились на 67 %. В феврале 2020 года Amazon Web Services подверглась массированной DDoS-атаке, направленной на неизвестного клиента AWS с использованием техники CLDAP reflection, которая опирается на сторонние серверы CLDAP и усиливает запросы данных, отправляемые на IP-адрес цели, в 56-70 раз. Проведение оценки рисков, использование брандмауэров и решений для разграничения трафика, а также установка таких сервисов, как сетевые службы Cloudflare, могут существенно снизить вероятность злонамеренных DDoS-атак.

SQL-инъекция

SQL-инъекция, или инъекция на языке структурированных запросов (SQL), возникает, когда злоумышленник манипулирует стандартным SQL-запросом или оператором на веб-сайте или в приложении, управляемом базой данных. Хакер внедряет в SQL-запросы вредоносные коды, позволяющие просматривать, редактировать, стирать или манипулировать важной информацией в базе данных. Хакеры из Майами использовали SQL-инъекции для проникновения в корпоративные системы нескольких организаций, в первую очередь розничной сети 7-Eleven, и успешно похитили 130 миллионов номеров кредитных карт. Использование систем обнаружения вторжений и таких инструментов, как EventLog Analyzer от ManageEngine, поможет смягчить последствия SQL-инъекций и избежать их проникновения в базу данных приложений вашей компании.

XSS

Атаки межсайтового скриптинга (XSS) заключаются в том, что злоумышленник вставляет вредоносный и несанкционированный код в легитимный веб-сайт. Затем этот код запускается в виде зараженного скрипта в веб-браузере пользователя, что позволяет хакеру выдать себя за пользователя или украсть его конфиденциальную информацию, например, банковские реквизиты, учетные данные для входа в систему и т.д. Вы можете предотвратить XSS-атаки, кодируя данные на выходе, фильтруя входные данные на входе и используя соответствующие заголовки ответа. Более того, с помощью анализатора журнала событий ManageEngine можно обнаружить и устранить SQL-инъекции, чтобы предотвратить несанкционированный доступ к данным и боковое перемещение.

Атаки на основе паролей

При атаках на основе паролей злоумышленник взламывает пароль пользователя с помощью инструментов и программ для взлома паролей, таких как Hashcat и Aircrack. Эти атаки можно разделить на несколько типов, таких как атаки грубой силы, атаки кейлоггеров и атаки по словарю.

Злоумышленник методом проб и ошибок угадывает учетные данные пользователя и взламывает его учетную запись методом грубой силы. В то же время атака по словарю использует обычные слова, чтобы угадать пароль пользователя, особенно если он слабый и его слишком легко угадать. Кейлоггер – это вредоносная программа, которая использует нажатия клавиш пользователя для ввода информации, например паролей, данных кредитных карт и других конфиденциальных данных на его компьютерных системах.

Помимо использования надежных паролей и их регулярного обновления, использование решений для управления безопасностью, таких как IPBan Pro, поможет вам избавиться от хакеров и грубой силы при входе в систему и обеспечить безопасность входа.

Подслушивание

Подслушивающая атака – это акт перехвата информации между двумя сторонами с целью получения доступа к конфиденциальным данным и информации для прослушивания, записи или перехвата данных. Подслушивание, также известное как сниффинг или спуфинг, может применяться к вербальным коммуникациям, таким как текстовые сообщения, электронная почта, факсимильные сообщения, видеоконференции и другие данные, передаваемые по сети. В результате этой атаки жертвы могут пострадать от кражи личных данных, финансовых потерь, ущерба репутации, компрометации данных, унижения и многого другого. Вы можете предотвратить риск подслушивания, используя надежные решения для аутентификации и шифрования, такие как шифрование нового поколения с NordVPN, распространяя информацию о кибербезопасности и обеспечивая физическую безопасность.

IoT-атаки

После пандемии участились случаи работы на дому или удаленной работы, а также атаки на смарт-устройства и Интернет вещей (IoT). В период с января по июнь 2021 года число атак на IoT значительно возросло и составило 1,51 миллиарда. Эти атаки направлены на сети и устройства на базе IoT, такие как камеры безопасности или “умные” термостаты, чтобы получить контроль над устройством или украсть данные. В июле 2015 года хакеры взломали Jeep и получили контроль над внедорожником Jeep, используя его CAN-шину и уязвимость в обновлении прошивки, что позволило им контролировать скорость автомобиля и другие действия.

Для предотвращения кибератак на IoT необходимо использовать такие решения, как IoT Security Solutions for Enterprise, Industrial, and Healthcare от Check Point.

Облачные атаки

Уязвимости в облачных средах растут огромными темпами: за последние пять лет их количество увеличилось на 150 %. Эти атаки направлены на платформы облачных сервисов, таких как облачные хранилища, облачные вычисления, модели SaaS и PaaS. Эти атаки приводят к серьезным последствиям, включая потерю данных, их раскрытие, несанкционированный доступ к конфиденциальной информации и нарушение работы сервисов. В июле 2021 года компания Kesaya подверглась облачной атаке с использованием вымогательства на свои средства удаленного мониторинга и защиты периметра сети, что позволило хакерам получить административный контроль над ее услугами и заразить сети поставщиков услуг и клиентов. Чтобы предотвратить подобные опасности, вы можете обеспечить безопасность облака, выбрав Orca- платформу для защиты облака, управляемую искусственным интеллектом, которая устраняет облачные риски.

Криптоджекинг

Кибератака с использованием криптоджекинга предполагает захват злоумышленником чужого рабочего или домашнего компьютера для добычи криптовалюты, например биткоина. Хакеры могут получить доступ к устройству жертвы, заразив его вредоносной рекламой в Интернете или отправив всплывающие окна или электронные письма, содержащие вредоносные ссылки.

Вы можете предотвратить атаки криптоджекинга, обновив программное обеспечение, установив блокировщик рекламы или блокировщик криптоджекинга, например, блокировщик криптоджекинга Acronis, который блокирует угрозы на вашем компьютере. Acronis также предоставляет другие услуги по киберзащите.

DoS-атаки

Атака типа “отказ в обслуживании” (DoS) заваливает сеть ложными запросами, перегружая сервер, нарушая его работу и делая его недоступным для целевых пользователей. Хотя может показаться, что DoS-атаки похожи на DDoS-атаки, они отличаются по своему происхождению. В то время как DDoS-атаки исходят от нескольких систем, злоумышленники запускают DoS-атаки из одной системы. В 2018 году компания Panda Security сообщила о распространении криптоджекинг-скрипта, известного как “WannaMine”, для майнинга криптовалюты Monero, который заразил несколько сетей высокопоставленных компаний. Предотвратить DoS-атаки можно с помощью сетей доставки контента (CDN), блокировки IP-адресов, ограничения скорости и установки таких решений, как служба Radware DDoS Attack Prevention.

Водопой

Атака на “водяную дыру” – это кибератака, направленная на группу пользователей или организацию путем заражения веб-сайтов или веб-страниц, которые они обычно посещают. Как хищники затаиваются и выжидают у водопоев, чтобы напасть на свою жертву, так и киберпреступники затаились на обычных или нишевых веб-сайтах, ожидая возможности заразить эти сайты и тем самым заразить сайты-жертвы, которые посещают нишевые сайты. В 2015 году китайская хакерская группа сделала Forbes жертвой атаки с использованиемуязвимостей нулевого дня в Adobe Flash Player и Internet Explorer для показа зараженных версий статьи Forbes “Мысль дня”, что позволило злоумышленникам заразить уязвимых пользователей и устройства, посещающие сайт Forbes. Многие предприятия среднего и малого бизнеса полагаются на инновационные решения Fortinet в области кибербезопасности для защиты своих сетей от критических кибератак, таких как “водяные дыры”.

Нападения “с рук”

Атака “с драйва на драйв” или drive-by download – это вредоносные коды или скрипты, которые вызывают непреднамеренную загрузку вредоносной программы на устройство пользователя без его ведома или явного разрешения. Очень важно удалять устаревшее программное обеспечение, поддерживать веб-сайты и операционные системы в актуальном состоянии, использовать сложные пароли для учетных записей администраторов, а также использовать решения Fortinet для обеспечения кибербезопасности сети и приложений и предотвращения атак типа drive-by.

Троянский конь

Троянский конь – это вредоносная программа, маскирующаяся под легитимные программы или программное обеспечение, но при установке пользователем может привести к манипулированию данными и их компрометации.

Они используют тактику социальной инженерии, чтобы заставить пользователя совершить определенные действия, провоцирующие загрузку и установку вредоносного ПО на его устройство. Антивирусное программное обеспечение, например Spybot, поможет обеспечить защиту от вредоносных программ и других киберугроз.

Заключение

Крупные предприятия и малый бизнес сталкиваются с растущими рисками кибератак и онлайн-угроз, угрожающих финансам, продажам, репутации и авторитету компании. При таком разнообразии киберугроз, витающих в сети, критически важные меры кибербезопасности необходимы предприятиям, чтобы держать киберпреступников на расстоянии и обеспечивать стабильную работу бизнеса. Поэтому обязательно воспользуйтесь этой статьей, в которой перечислены распространенные риски кибербезопасности и способы их предотвращения.