Разведка необходима каждому испытателю на проникновение или инженеру по безопасности, работающему над проектом пен-тестирования. Знание правильных инструментов для поиска или обнаружения конкретной информации облегчает пентестеру получение дополнительной информации о цели. В этой статье мы рассмотрим список онлайн-инструментов, которые специалисты по безопасности могут использовать для поиска специфической информации и эксплуатации цели.

Найдите технологический стек целевой компании

Прежде чем найти или узнать адреса электронной почты и другую внешнюю информацию, связанную с целью, необходимо выяснить ее технологический стек. Например, знание того, что цель построена на PHP Laravel и MySQL, поможет пентестеру понять, какой тип эксплойта использовать против цели.

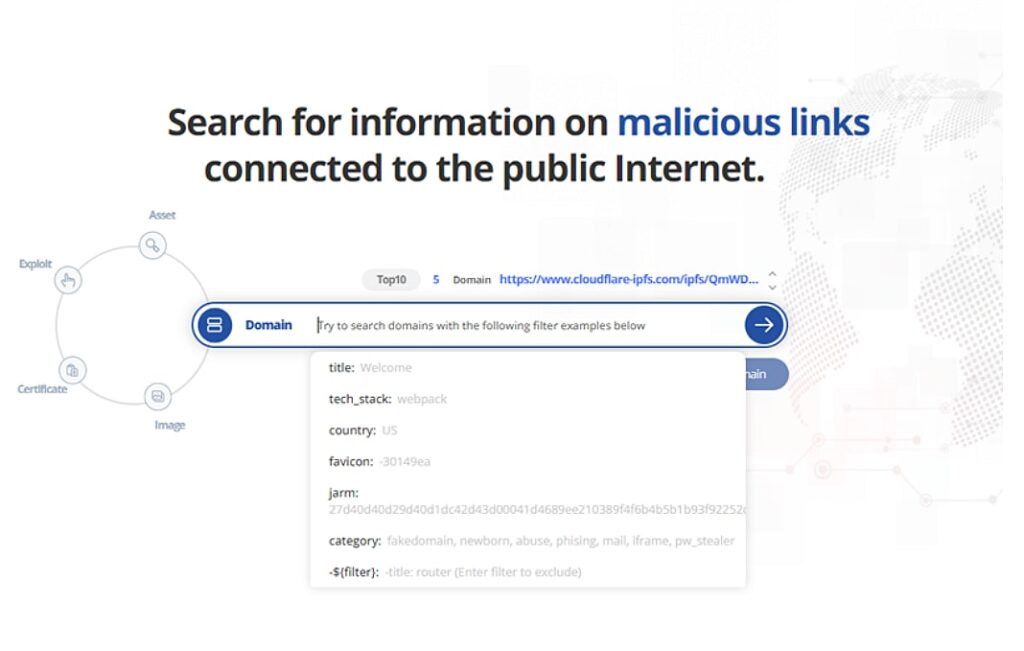

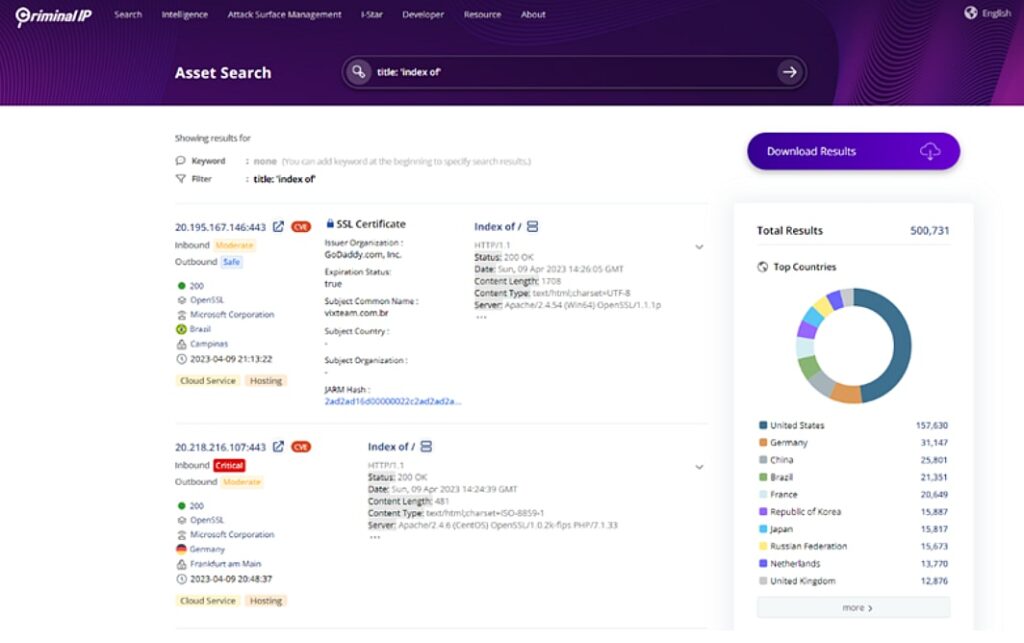

Criminal IP

Criminal IP – это комплексная поисковая система CTI, которую можно эффективно использовать в процессе онлайн-пентестов. Используя функцию поиска активов, пользователи могут легко найти активы с различными уязвимостями. Criminal IP также предоставляет подробную информацию о подключенных IP-адресах и поддоменах, а также о технологиях, использованных для создания страниц, что позволяет провести более детальный анализ. Используя такие фильтры, как product, product_version и cve_id, можно легко найти активы с определенными уязвимостями. Кроме того, для эффективного сужения диапазона поиска можно использовать различные фильтры, такие как title, country и tech_stack.

Например, Asset Search можно использовать бесчисленными способами, например, для поиска активов с уязвимой версией MySQL или активов с включенным листингом каталогов с помощью фильтра “title: ‘index of'”.

BuiltWith

BuiltWith – это технологический поисковик или профилировщик. Он предоставляет пентестерам информацию о цели в реальном времени через API домена и API живого домена. API домена предоставляет пентестерам такую техническую информацию, как аналитический сервис, встроенные плагины, фреймворки, библиотеки и т. д. API домена опирается на базу данных BuiltWith, предоставляя текущую и историческую технологическую информацию о цели. Строка поиска Lookup извлекает ту же информацию, что и API домена. С другой стороны, API домена выполняет расширенный поиск по предоставленному домену или URL-адресу немедленно или в режиме реального времени. Можно интегрировать оба API в продукт безопасности, чтобы предоставлять конечным пользователям техническую информацию.

Wappalyzer

Wappalyzer – это технологический профилировщик, используемый для извлечения информации, связанной с технологическим стеком цели. Если вы хотите узнать, какие CMS или библиотеки использует цель, а также какие фреймворки, Wappalyzer – это тот инструмент, который нужно использовать.

Существуют различные способы использования – вы можете получить доступ к информации о цели, используя Lookup API. Этот способ чаще всего используется инженерами по безопасности или разработчиками инфобезопасности для интеграции Wappalyzer в качестве профилировщика технологий в продукт безопасности. В противном случае вы можете установить Wappalyzer в качестве расширения для браузеров Chrome, Firefox и Edge.

Обнаружение поддоменов цели

Домен – это имя веб-сайта. Поддомен – это дополнительная часть доменного имени. Обычно домен связан с одним или несколькими поддоменами. Следовательно, необходимо знать, как найти или обнаружить поддомены, связанные с целевым доменом.

Dnsdumpster

Dnsdumpster – это бесплатный инструмент для исследования доменов, который позволяет обнаружить субдомены, связанные с целевым доменом. Он выполняет поиск поддоменов, передавая данные из Shodan, Maxmind и других поисковых систем. Существует ограничение на количество доменов, которые вы можете искать. Если вы хотите преодолеть это ограничение, вы можете попробовать их коммерческий продукт под названием domain profiler.

Способ, которым domain profiler выполняет обнаружение домена, очень похож на Dnsdumpster. Однако профилировщик доменов включает в себя дополнительную информацию, например, записи DNS. В отличие от Dnsdumpster, профилировщик доменов не является бесплатным. Он требует полного членского плана. Оба сервиса Dnsdumpster и domain profiler принадлежат hackertarget.com.

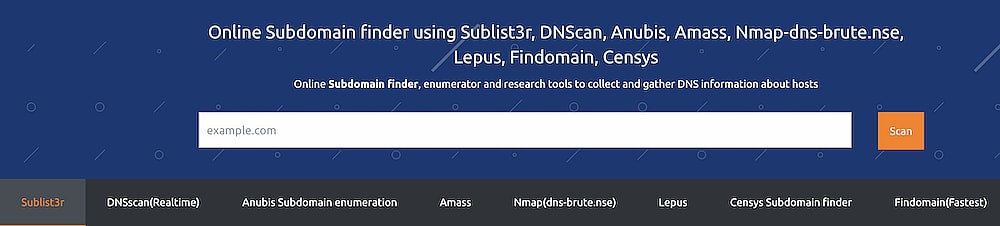

nmmapper

Для поиска поддоменов nmmapper использует встроенные инструменты разведки, такие как Sublister, DNScan, Lepus и Amass.

NMMAPER имеет множество других инструментов, таких как пинг-тест, поиск DNS, детектор WAF и т.д.

Найдите адреса электронной почты

Чтобы эффективно проверить, уязвима ли компания к фишингу или нет, необходимо найти адреса электронной почты сотрудников, работающих в целевой компании.

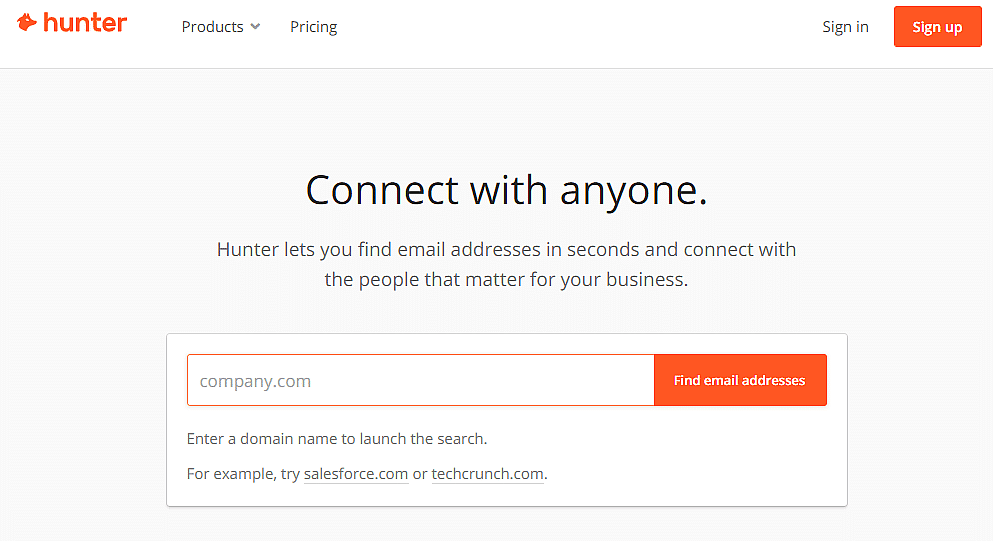

Hunter

Hunter – это популярный сервис поиска электронной почты. Он позволяет искать адреса электронной почты с помощью метода поиска по домену или с помощью метода поиска по электронной почте. При использовании метода поиска по домену вы можете найти адрес электронной почты по доменному имени.

Hunter также предлагает API.

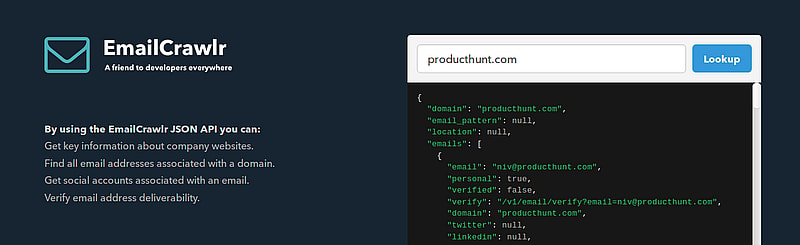

EmailCrawlr

Графический интерфейс или API – на ваш выбор. EmailCrawlr возвращает список адресов электронной почты в формате JSON.

Skrapp

Хотя Skrapp предназначен для маркетинга электронной почты, он может искать адреса электронной почты с помощью функции поиска по домену. Есть еще одна функция, известная как bulk email finder. Она позволяет импортировать CSV-файл с именами сотрудников и компаний. Она возвращает адреса электронной почты в массовом порядке. Для тех, кто предпочитает искать адреса электронной почты программным способом, существует остаточный API.

Поиск папок и файлов

Важно знать, какой тип файлов или папок размещен на целевом веб-сервере в проекте pentest. Обычно в файлах и папках можно найти такую конфиденциальную информацию, как пароль администратора, ключ GitHub и т. д. на веб-сервере.

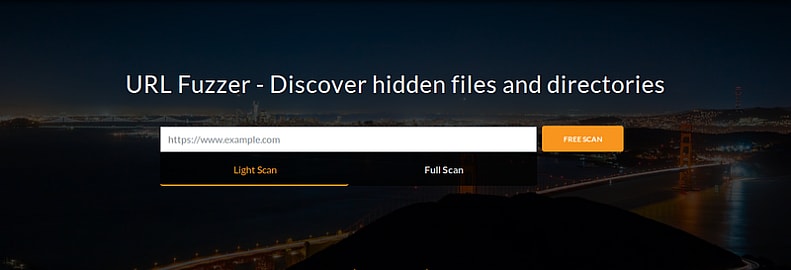

Url Fuzzer

Url Fuzzer – это онлайн-сервис от Pentest-Tools. Он использует специально разработанный список слов для обнаружения скрытых файлов и каталогов. Список содержит более 1000 общих имен известных файлов и каталогов. Она позволяет проверять скрытые ресурсы с помощью легкого или полного сканирования. Режим полного сканирования доступен только для зарегистрированных пользователей.

Pentest Tools – это более 20 инструментов для сбора информации, тестирования безопасности веб-сайтов, сканирования инфраструктуры и помощников в борьбе с эксплойтами.

Разная информация

В ситуации, когда нам нужна информация об устройствах, подключенных к Интернету, таких как роутеры, веб-камеры, принтеры, холодильники и так далее, мы должны полагаться на Shodan.

Shodan

Мы можем положиться на Shodan, чтобы получить подробную информацию. Как и Google, Shodan – это поисковая система. Он ищет в невидимых уголках интернета информацию об устройствах, подключенных к интернету. Хотя Shodan – это поисковая система по кибербезопасности, ею может воспользоваться любой, кому интересно узнать больше об этих устройствах. Например, с помощью поисковой системы Shodan вы можете узнать, сколько компаний используют веб-сервер Nginx или сколько серверов apache доступно в Германии или Сан-Франциско. Shodan также предоставляет фильтры, позволяющие сузить поиск до конкретного результата.

Средства поиска эксплойтов

В этом разделе мы рассмотрим различные онлайн-инструменты или сервисы для поиска эксплойтов, доступные исследователям безопасности.

packet storm

Хотя packet storm – это служба информационной безопасности, известная публикацией актуальных и исторических статей и инструментов безопасности, она также публикует актуальные эксплойты для проверки CVE. Им управляет группа профессионалов в области кибербезопасности.

Exploit-DB

Exploit-DB – самый популярный бесплатный эксплойт для баз данных. Это проект компании Offensive security по сбору эксплойтов, предоставляемых общественностью для целей тестирования на проникновение.

Vulnerability-Lab

Vulnerability-Lab предоставляет доступ к большой базе данных уязвимостей с эксплойтами и доказательствами концепции для исследовательских целей. Для того чтобы отправить эксплойты или воспользоваться ими, необходимо зарегистрировать учетную запись.

Заключение

Надеюсь, приведенные выше инструменты помогут вам в вашей исследовательской работе. Они предназначены исключительно для использования в образовательных целях на вашем объекте или для получения разрешения на проведение теста на объекте.