Сканирование, оценка и управление уязвимостями – все они разделяют фундаментальный принцип кибербезопасности: плохие парни не смогут проникнуть внутрь, если у них не будет пути. С этой целью важнейшей практикой ИТ-безопасности является сканирование на наличие уязвимостей и их последующее исправление, обычно с помощью системы управления исправлениями. Инструменты сканирования уязвимостей могут упростить этот процесс, находя и даже исправляя уязвимости за вас, снижая нагрузку на сотрудников службы безопасности и операционных центров. Сканеры уязвимостей обнаруживают и классифицируют слабые места системы, чтобы определить приоритетность исправлений и иногда предсказать эффективность контрмер. Сканирование может проводиться силами ИТ-отдела или с помощью поставщика услуг. Обычно сканирование сравнивает детали целевой поверхности атаки с базой данных, содержащей информацию об известных дырах в безопасности служб и портов, а также аномалиях в построении пакетов и путях, которые могут существовать к эксплуатируемым программам или скриптам.

Некоторые сканирования выполняются путем входа в систему в качестве авторизованного пользователя, в то время как другие выполняются извне и пытаются найти дыры, которые могут быть использованы теми, кто работает вне сети. Сканирование уязвимостей не следует путать с тестированием на проникновение, которое направлено на использование уязвимостей, а не на выявление потенциальных уязвимостей. Управление уязвимостями – это более широкий продукт, включающий в себя возможности сканирования уязвимостей, а дополнительной технологией является имитация взломов и атак, которая позволяет проводить непрерывную автоматизированную оценку уязвимостей. И все чаще такие инструменты, как управление ИТ-активами (ITAM), необходимы для того, чтобы убедиться, что вы устанавливаете исправления на все, что у вас есть. Существует также множество инструментов сканирования уязвимостей с открытым исходным кодом.

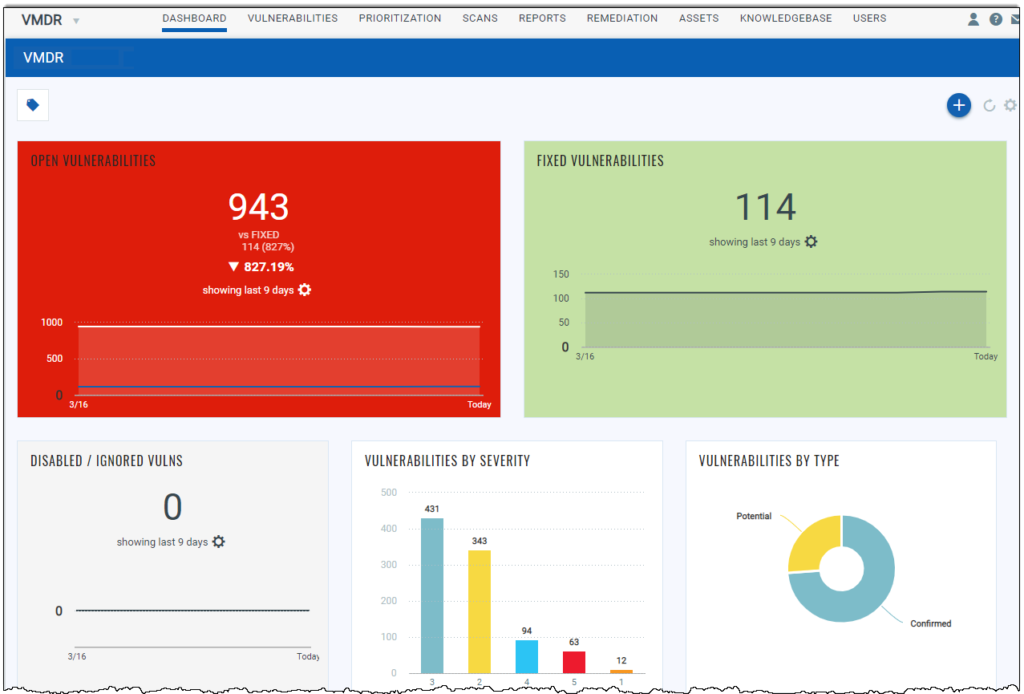

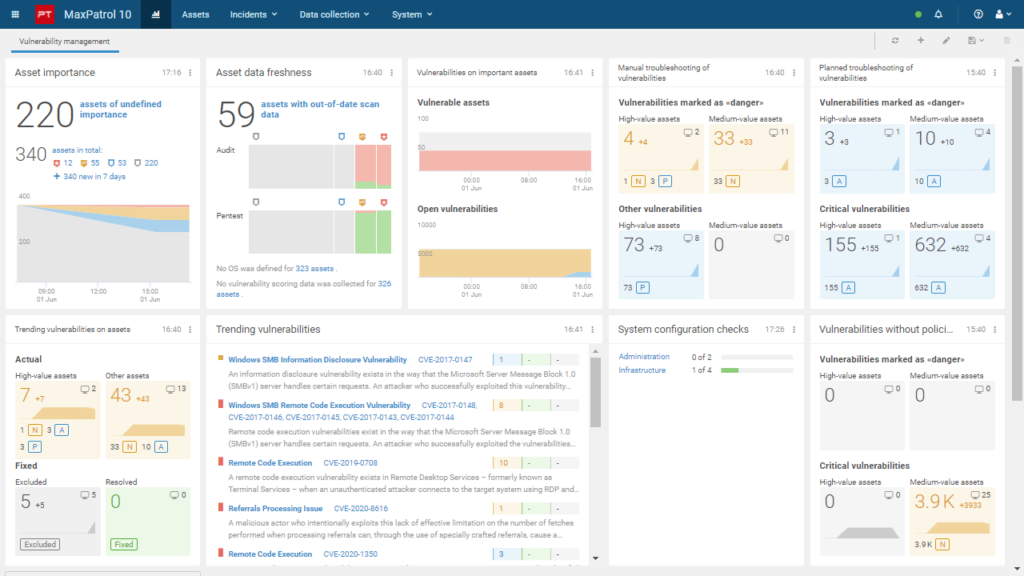

Qualys Vulnerability Management

Сканер Qualys Vulnerability Management работает за брандмауэром в сложных внутренних сетях, может сканировать облачные среды, а также обнаруживать уязвимости в географически распределенных сетях на периметре. Кроме того, он сканирует контейнеры и конечные точки. Его интуитивно понятная и настраиваемая приборная панель обеспечивает единое представление всех отслеживаемых веб-приложений и активов. Цена может быть выше, чем у некоторых других сервисов, но широта защиты, которую он предлагает, очень велика.

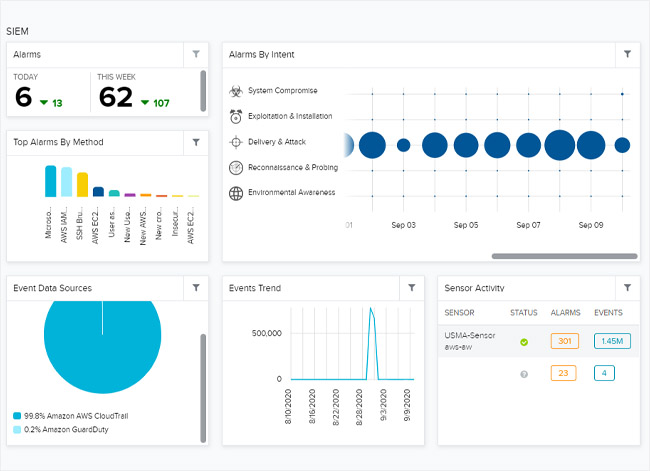

AT&T Cybersecurity

Решение AT&T Cybersecurity Vulnerability Scanning Solution может предоставляться как управляемая услуга или работать в рамках ИТ. Оно помогает обнаружить уязвимости безопасности в системах, веб-приложениях и сетевых устройствах. Сканер уязвимостей является частью более крупного инструмента, который также включает SIEM и систему обнаружения вторжений. Сигнатуры известных уязвимостей постоянно обновляются по мере выявления новых уязвимостей лабораториями AlienVault Labs и аналитическим сообществом Open Threat Exchange. Возможно, лучше всего использовать этот инструмент в качестве управляемой услуги для ИТ-отделов, не обладающих опытом в области кибербезопасности.

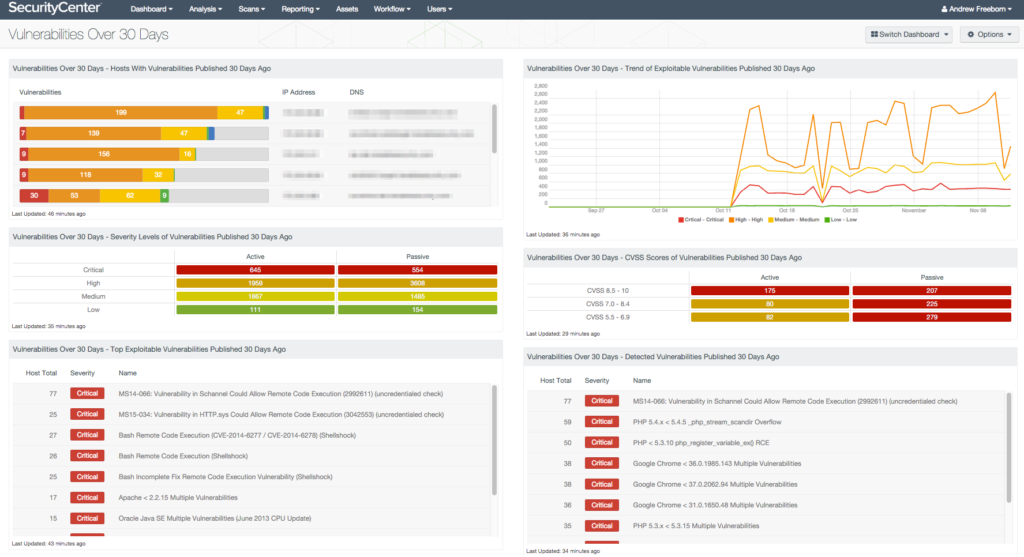

Tenable Nessus

Tenable Nessus – это широко используемый инструмент оценки уязвимостей с открытым исходным кодом. Вероятно, его лучше использовать опытным специалистам по безопасности, поскольку его интерфейс может быть немного сложным для освоения. Его можно использовать совместно с инструментами тестирования на проникновение, предоставляя им области, на которые следует обратить внимание, и потенциальные слабые места для эксплуатации. Nessus поставляется с предварительно созданными политиками и шаблонами для аудита и исправления различных ИТ- и мобильных активов, настраиваемыми отчетами и автоматической оценкой уязвимостей в автономном режиме.

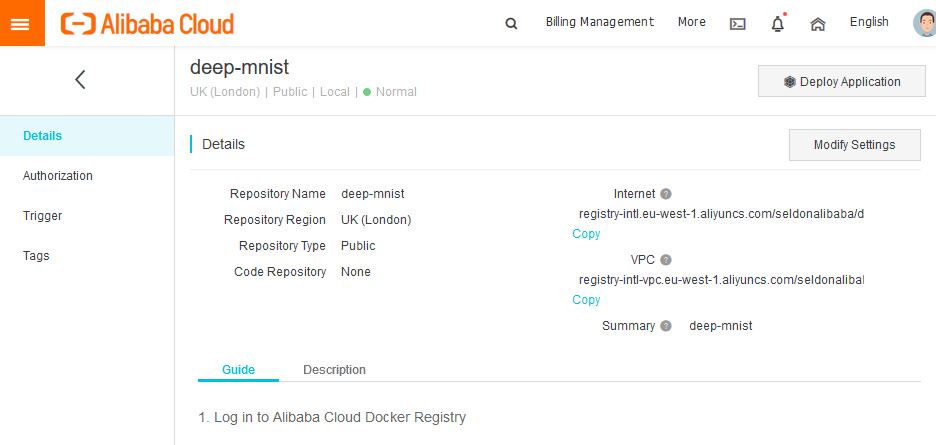

Alibaba Cloud Managed Security Service

Alibaba предлагает управляемую услугу на базе SaaS для проверки портов, сканирования веб-узлов и системных уязвимостей, а также анализа уязвимостей для устранения ложных срабатываний. Услуга использует машинное обучение для обнаружения веб-уязвимостей и бэкдоров, а также незаконного контента и порчи веб-сайтов для предотвращения репутационного ущерба. Alibaba упрощает процесс, выполняя неограниченное сканирование без необходимости установки, обновления или обслуживания. Эта система ориентирована на облачные технологии и, вероятно, лучше всего подходит для предприятий за пределами США в свете продолжающейся торговой вражды между США и Китаем.

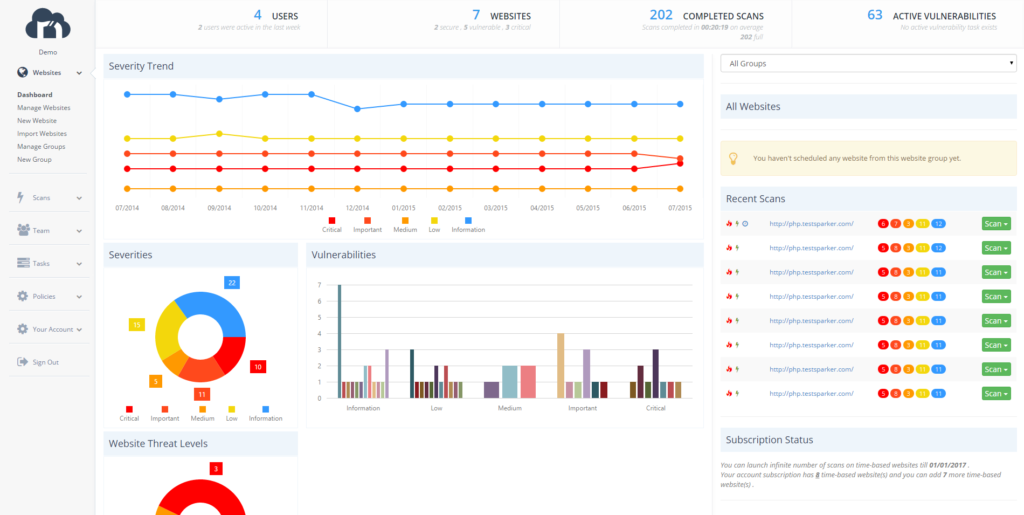

Netsparker

Netsparker очень хорош в том, что он делает – сканирование веб-сайтов. Но он не предназначен для чего-то другого и поэтому не имеет такого диапазона возможностей, как многие другие продукты. Одним из его плюсов является простота использования. Его возможности автоматического сканирования безопасности веб-приложений могут быть интегрированы с инструментами сторонних производителей. Операторам не нужно разбираться в исходном коде. Это хороший выбор для малого и среднего бизнеса, а не для крупных предприятий.

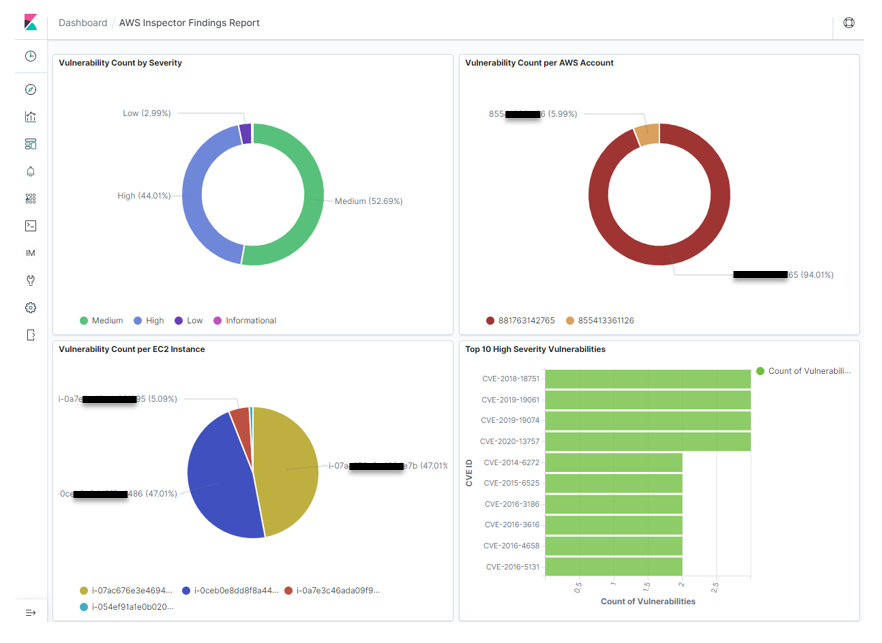

Amazon Inspector

Если вы работаете в AWS, то Amazon Inspector – это автоматизированная служба оценки безопасности для вас. Он сканирует все приложения, развернутые на AWS, и может быть расширен на экземпляры Amazon EC2. После сканирования и оценки уязвимостей он предоставляет подробный список потенциальных уязвимостей, приоритеты которых определяются в соответствии с уровнем риска. Он также может выявить отсутствие лучших практик безопасности в приложениях как во время работы, так и до их развертывания. Amazon Inspector не может сканировать Azure, Google Cloud или локальные центры обработки данных и серверные комнаты. Таким образом, он рекомендуется только тем предприятиям и малым и средним предприятиям, которые работают в основном в облаке Amazon.

Burp Suite

Burp Suite – это сканер веб-уязвимостей, используемый во многих организациях. Хотя существует бесплатная версия, она ограничена по функциональности и не имеет возможностей автоматизации. Те, кто хочет получить полный пакет для масштабирования и автоматизации в масштабах предприятия, должны быть готовы хорошо заплатить. Специалисты по безопасности, которым нужен только хороший автоматизированный сканер уязвимостей для тестирования кода, могут обойтись версией Professional, которая стоит дешевле. Burp включает в себя мощный механизм сканирования, который может просматривать веб-приложения и находить широкий спектр уязвимостей. Он использует усовершенствованный алгоритм для сканирования динамического контента, чтобы лучше обнаружить больше поверхностей для атак.

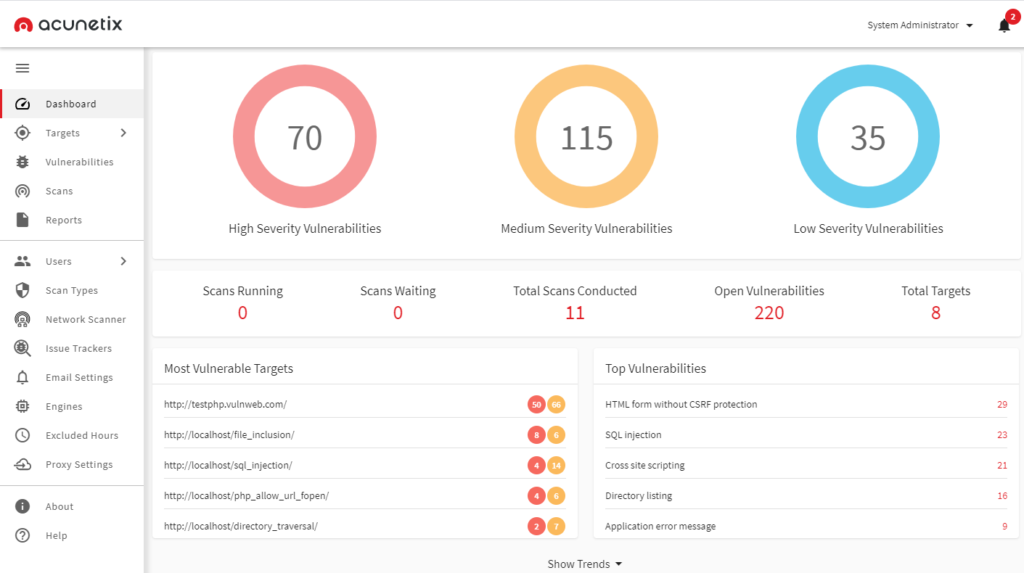

Acunetix Vulnerability Scanner

Acunetix – еще один инструмент, который сканирует только веб-приложения. Но его многопоточный сканер может быстро просканировать сотни тысяч страниц, а также выявить распространенные проблемы конфигурации веб-сервера. Особенно хорошо он сканирует WordPress. Поэтому тем, кто активно использует WordPress, стоит обратить на него внимание. Acunetix Vulnerability Scanner также включает интеграцию с другими полезными инструментами, такими как Jenkins, Jira и GitHub. Он также может похвастаться впечатляюще низким уровнем ложных срабатываний.

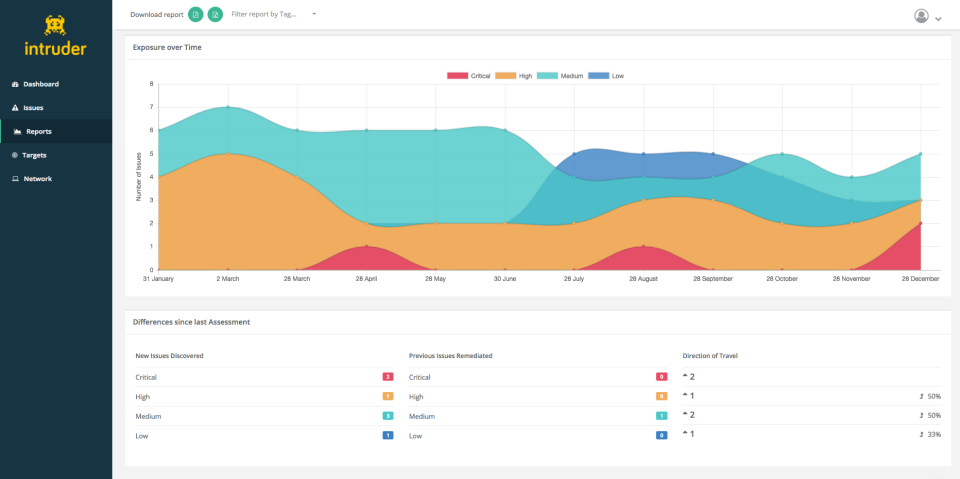

Intruder

Intruder – это облачный проактивный сканер уязвимостей, который сосредоточен на сканировании периметра. Если он проникает вглубь предприятия, его необходимо дополнить другими инструментами. Но он силен в обнаружении новых уязвимостей. Поэтому это хороший выбор для тех, кто стремится укрепить периметр. Он включает более 10 000 запоминающихся проверок безопасности, включая WannaCry, Heartbleed и SQL Injection.

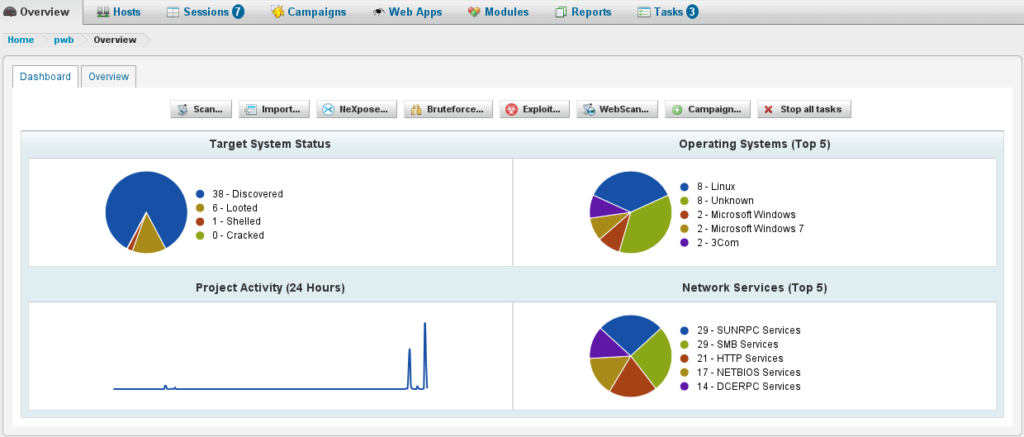

Metasploit

Metasploit охватывает сканирование и тестирование уязвимостей. Опираясь на огромную базу данных известных эксплойтов с открытым исходным кодом, он также предоставляет ИТ-отделам анализ результатов перьевого тестирования, что позволяет эффективно выполнять шаги по устранению последствий. Однако он не масштабируется до уровня предприятия, и некоторые новые пользователи говорят, что его трудно использовать в первое время.

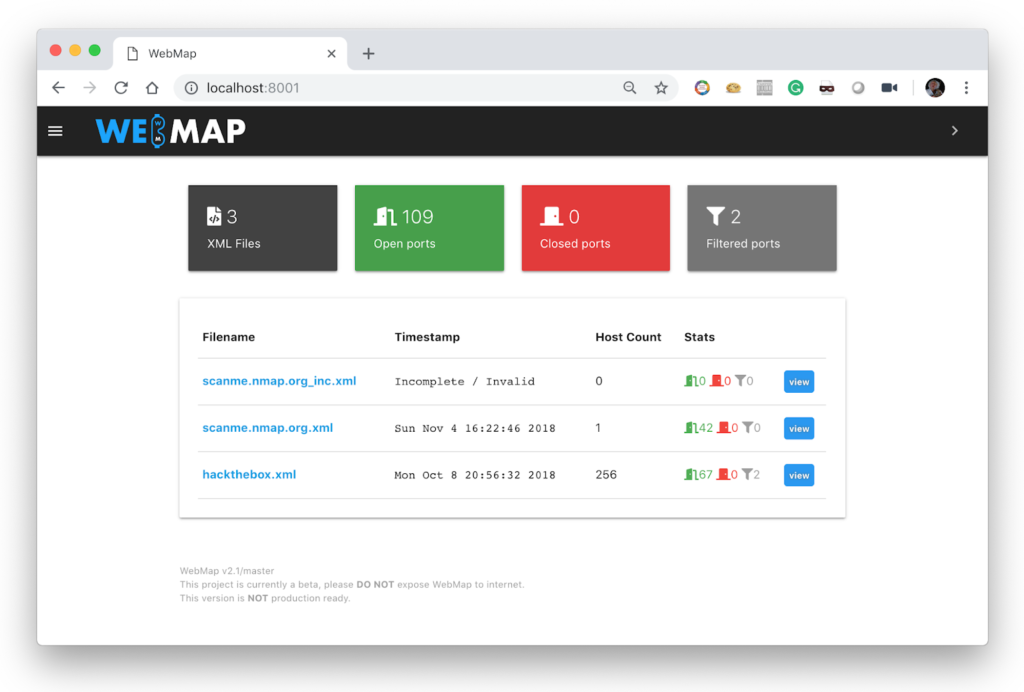

Nmap

Nmap – это сканер портов, который также помогает в проведении пен-тестирования, отмечая лучшие области для атаки. Это полезно для этичных хакеров при определении слабых мест в сети. Поскольку это программа с открытым исходным кодом, она бесплатна. Это делает его удобным для тех, кто знаком с миром открытых исходных кодов, но может оказаться сложным для новичков в таких приложениях. Хотя он работает на всех основных ОС, пользователям Linux он покажется более привычным.

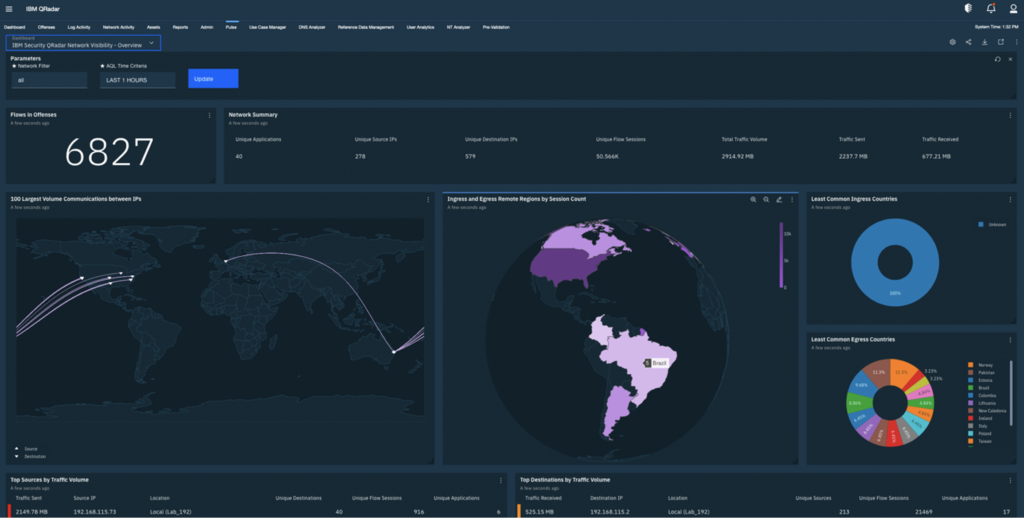

IBM Security QRadar

IBM Security является ведущим мировым поставщиком услуг по кибербезопасности, и QRadar соответствует репутации поставщика. После сканирования сети и соотнесения информации с топологией сети и данными о соединениях она управляет рисками с помощью механизма политик и автоматических проверок на соответствие требованиям. Его расширенная аналитика является мощным инструментом для предотвращения нарушений безопасности, определения приоритетов и выполнения мер по устранению последствий, а также для обеспечения соответствия нормативным требованиям. Кроме того, решение включает интуитивно понятную приборную панель, которая объединяет всю эту информацию в единое представление.

Rapid7 Nexpose

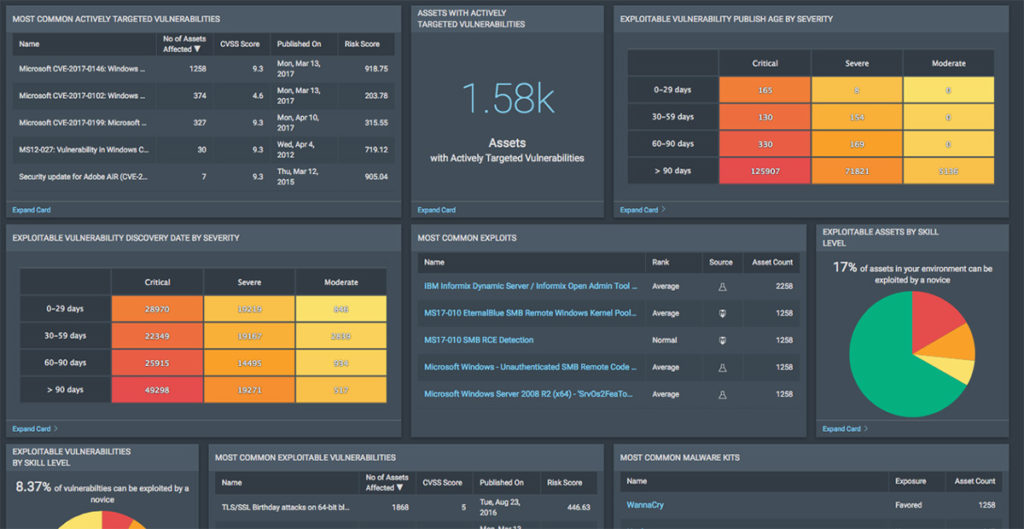

Rapid7 Nexpose – это высококлассное решение для сканирования уязвимостей с открытым исходным кодом. Оно способно автоматически сканировать и оценивать физические, облачные и виртуальные инфраструктуры. Инструмент предоставляет живые и интерактивные информационные панели, исправления на основе решений, а также оценку и приоритизацию рисков. Nexpose автоматически обнаруживает и сканирует все новые устройства, подключенные к сети, для выявления уязвимостей в режиме реального времени. Он также предлагает легкий агент для конечных точек для обработки информации при минимальном потреблении полосы пропускания.

Что такое сканеры уязвимостей?

Сканеры уязвимостей – это программное обеспечение, которое ищет, идентифицирует и оценивает сеть и сетевые ресурсы на предмет известных слабых мест. Они обнаруживают и инвентаризируют все точки доступа к сети и подключенные устройства, а затем сравнивают результаты сканирования с известными уязвимостями в базе данных. Эти инструменты также способны обнаруживать аномалии в построении пакетов и пути, которые могут существовать к программам или скриптам, пригодным для эксплуатации.

Ключевые особенности сканеров уязвимостей

Ключевые особенности программного обеспечения для сканирования уязвимостей можно разделить на две основные группы: идентификация и корреляция, а также оценка.

Идентификация и корреляция. Сканеры уязвимостей обнаруживают и классифицируют устройства, открытые порты, операционные системы и программное обеспечение, подключенные к сети, а затем соотносят эту информацию с последними известными уязвимостями. Они также могут обнаружить неправильную конфигурацию и отсутствие средств контроля и политик безопасности.

Оценка. После выявления уязвимостей эти инструменты также проводят оценку и определяют уровень риска для каждой из них. Они также могут выполнять анализ первопричины, чтобы найти источник проблемы. Эта информация позволяет определить, какие уязвимости следует считать приоритетными.

Внешнее и внутреннее сканирование уязвимостей. Внешнее сканирование выполняется из-за периметра сети для выявления уязвимостей серверов и приложений, доступных непосредственно из Интернета. Внутреннее сканирование, с другой стороны, выявляет уязвимости, которые могут позволить злоумышленникам перемещаться по сети.

Аутентифицированное и неаутентифицированное сканирование. Аутентифицированное сканирование выполняется аутентифицированными пользователями с легитимными учетными данными. Такое сканирование обычно является более полным, чем неаутентифицированное сканирование. Они способны выявить некачественные конфигурации, небезопасные записи в реестре, вредоносный код и подключаемые модули. При неаутентифицированном сканировании не используются учетные данные для входа в систему. Это связано с тем, что они являются исключительно поверхностным сканированием. Они выявляют бэкдоры, просроченные сертификаты, непропатченное программное обеспечение, слабые пароли и некачественные протоколы шифрования.

Тестирование на проникновение и сканирование уязвимостей. Тестирование на проникновение и сканирование уязвимостей преследуют схожие цели, но используют разные методы. Тестирование на проникновение используется для реального использования уязвимостей. Сканирование используется для выявления потенциальных уязвимостей до проведения тестирования на проникновение.

Как выбрать инструмент для сканирования уязвимостей

При выборе инструмента для сканирования уязвимостей следует помнить о двух вещах:

- Убедитесь, что он может определять правила соответствия на основе нормативных актов и стандартов, относящихся к вашей организации.

- Выбирайте инструмент с интуитивно понятной приборной панелью, на которой четко отображаются оценки рисков и отчеты, помогающие определить приоритетность исправлений.

- И ищите инструмент, который может сканировать наиболее важные системы и средства защиты.