Последние достижения в области технологий привели к появлению огромного количества инноваций, удовлетворяющих потребности современных предприятий и пользователей. Технологии, инструменты, продукты и услуги, основанные на использовании Интернета, изменили привычный образ жизни и работы. Они упростили нашу жизнь и повысили удобство во всех аспектах, будь то бизнес или личная жизнь. Однако технология также породила множество проблем и рисков кибербезопасности, которые могут разрушить обе сферы нашей жизни. Предприятия несут многомиллионные убытки, а также теряют доверие клиентов и репутацию в отрасли. Аналогичным образом, люди подвергаются террору из-за преступлений и угроз, связанных с раскрытием персональных данных. Хакеры и их методы взлома постоянно развиваются, поскольку они также являются квалифицированными специалистами. Некоторые из них используют свои навыки для совершения преступлений, а некоторых нанимают организации для борьбы с плохими хакерами. Если вы хотите обезопасить себя и свой бизнес от взломов и хакеров, необходимо знать, что происходит в индустрии кибербезопасности, какие бывают виды взломов и хакеров. В этой статье мы познакомимся с различными типами взломов и хакеров, чтобы отличить их и принять правильные меры безопасности, чтобы оставаться в безопасности. Но сначала давайте разберемся, что лежит в основе взлома.

Что такое взлом?

Взлом – это действия, совершаемые отдельным лицом (лицами) или хакерами с целью подорвать безопасность организации, получив доступ к данным, сетям, системам и приложениям и совершив атаки. Неправомерное использование устройств и систем разрушает бизнес с точки зрения финансов и репутации.

Взлом происходит из системы, которую использует хакер, обладающий навыками кодирования и продвинутым программным и аппаратным обеспечением. В современных взломах хакеры используют скрытные методы, которые позволяют не замечать IT-команды и команды разработчиков программного обеспечения для обеспечения кибербезопасности. Они могут обманом заставить пользователей открывать вредоносные ссылки и вложения, что в дальнейшем приводит к раскрытию конфиденциальной информации. Примерами взломов могут быть внедрение вирусов и вредоносного кода, атаки типа “человек посередине”, DDoS, DoS, фишинг, ransomware и т. д. Теперь давайте рассмотрим типы взломов, о которых вы должны знать, чтобы защитить свои личные и организационные активы.

Различные виды хаков

Здесь представлены различные виды хаков:

Фишинг

Фишинг – это попытка киберпреступников украсть вашу личность и деньги с помощью электронных писем. Хакеры заставляют вас выдать свою личную информацию, включая банковские реквизиты, пароли, данные карт и т. д.

Злоумышленник отправляет человеку электронное письмо, используя хитрые слова, которые кажутся вполне реальными. Он притворяется человеком, которому можно доверять, например интервьюером, менеджером банка, сотрудником службы поддержки и т. д. В сочетании с другими атаками, такими как внедрение кода, сетевые атаки и вредоносное ПО, взлом становится возможным. Существуют различные типы фишинговых атак, такие как фишинг по электронной почте, фишинг копьем, фишинг китов, смишинг, вишинг и фишинг ангелов.

DoS и DDoS

Атака типа “отказ в обслуживании” (DoS) направлена на сеть или машину, чтобы вывести ее из строя и сделать недоступной для конечных пользователей.

В этом случае киберзлоумышленники прерывают работу устройства, наводняя сеть или машину неограниченным количеством запросов, так что обычный трафик не может получить к ней доступ. DoS бывает двух типов:

Атаки на переполнение буфера: Эта атака нацелена на процессорное время, место на жестком диске и память и расходует все эти ресурсы, приводя к краху системы и влияя на поведение сервера.

Флуд-атаки: Эта атака направлена на серверы с помощью большого количества пакетов данных. Злоумышленник перенасыщает пропускную способность сервера, что приводит к DoS. Чтобы DoS-атаки были успешными, атакующий должен иметь большую пропускную способность, чем целевая машина.

При DDoS-атаке трафик поступает из разных источников. Эта атака более критична, чем DoS, поскольку вы не можете отключить несколько источников одновременно.

Приманка и выключатель

Приманка и переключение – это техника, используемая мошенниками для кражи личных данных и учетных данных через доверенную рекламу и проспекты. Они обманом заставляют пользователей посещать вредоносные сайты и забирают все данные прямо у них из-под носа. Эти атаки в основном формируются из рекламных мест, продаваемых веб-сайтами. Как только злоумышленники приобретают рекламное место, они тут же заменяют его вредоносной ссылкой, что приводит к блокировке браузера и компрометации системы. Контент-маркетинг в Интернете является основным каналом для атак, когда пользователей обманом заставляют открывать ссылки, которые впоследствии оказываются вредоносными.

Кража cookie

Кража файлов cookie – это тактика захвата, при которой злоумышленник получает доступ к информации о пользователе. В этом случае третья сторона копирует незащищенные данные сеанса и использует их, чтобы выдать себя за пользователя. Обычно это происходит, когда пользователь посещает доверенные сайты через общественный Wi-Fi или незащищенную сеть. Как только это произойдет, злоумышленник сможет использовать информацию или аккаунт для размещения ложных сообщений, перевода денег или других вредоносных действий. Ее можно предотвратить, если пользователь использует SSL-соединения для входа в систему и не использует незащищенные сети для доступа к сайтам.

Вирус, троян, вредоносное ПО

Вирус – это компьютерная программа, которая подключается к другому компьютеру или программному обеспечению, чтобы нанести вред системе. Хакеры вставляют код в программу и ждут, пока кто-то ее запустит. Таким образом они заражают другие программы на компьютере. Троян выполняет программу, которая говорит, что она безвредна и полезна. На самом деле он выполняет вредоносные действия, подобно тому как троянские кони использовались греками для ночных атак на врагов. Вместо того чтобы нацеливаться на программное обеспечение системы, троянцы устанавливают в нее другие вредоносные программы, что приводит к обману пользователей. Червь – это вредоносная программа, похожая на вирус. Он выполняет вредоносную полезную нагрузку и самовоспроизводится в компьютерных системах. Единственное различие заключается в способе распространения. Вирусу нужна программа-хост, а червь живет в своей собственной независимой программе. Иногда они распространяются сами по себе, без вмешательства человека. Кроме того, существует множество других вредоносных угроз, таких как программы-вымогатели, рекламное ПО, шпионские программы, руткиты, боты и многое другое.

Атаки с использованием ClickJacking

Атаки ClickJacking, которые известны как атаки на восстановление пользовательского интерфейса, направлены на пользователей с помощью нескольких непрозрачных или прозрачных слоев, чтобы обмануть их. Как только пользователь нажимает на кнопку или ссылку, не зная, что нажимает не на ту, на которую нужно, он теряет свою информацию и попадает в чужие руки. Предположим, вы посещаете веб-сайт и прокручиваете страницу. Внезапно, когда вы переходите по какой-то ссылке, вы можете увидеть другие рекламные объявления, которые позволяют вам перейти по этой ссылке. Таким образом, злоумышленники перенаправляют вас на другую страницу. Именно так работают злоумышленники ClickJacking. Например, когда вы заходите на сайт www.wyz.com и видите на странице таблицы стилей или текстовые поля, вы получаете бесплатные предложения и другие подходящие предложения, которые привлекают вас открыть ссылку. Таким образом, вы теряете свои учетные данные и личную информацию.

Поддельный WAP

Беспроводная точка доступа (WAP) – это техника, используемая для одновременного подключения многих пользователей через публичный канал. Поддельная WAP означает делать то же самое, подделывая технику. Здесь хакер обычно выбирает общественное место, где есть бесплатный Wi-Fi, например, аэропорт, торговые центры или местные кофейни. Иногда они устанавливают Wi-Fi для пользователей, предоставляя свободный доступ и играя как ниндзя. В этом случае вы свободно предоставляете всю свою информацию при входе в аккаунт Wi-Fi и на другие популярные сайты. Таким образом, они также взламывают ваши аккаунты в Facebook, Instagram, Twitter и других сетях.

Keylogger

Кейлоггер, также называемый перехватом клавиатуры или регистратором нажатий клавиш, – это техника, используемая для записи каждого нажатия клавиши на устройстве или компьютере. Также есть программное обеспечение, которое можно использовать на смартфоне. Хакеры часто используют кейлоггер для кражи учетных данных, конфиденциальных корпоративных данных и многого другого. На самом деле это программное обеспечение, которое записывает все действия, включая щелчки мыши. Существуют также аппаратные кейлоггеры, в которых между процессором и клавиатурой вставляется устройство, обеспечивающее множество функций для перехвата записей. Хакеры используют эту технику, чтобы получить доступ к номерам ваших счетов, пин-кодам, электронным адресам, паролям и другим конфиденциальным данным.

Подслушивание

Подслушивание – это старая угроза безопасности, при которой злоумышленник тщательно прослушивает сетевые коммуникации, чтобы получить конфиденциальную информацию, такую как обновления маршрутизации, данные приложений, идентификационные номера узлов и многое другое. Хакер использует эти данные для компрометации узлов, нарушая маршрутизацию, снижая производительность приложений и сетевого взаимодействия. В качестве векторов используются электронная почта, сотовые сети и телефонные линии.

Нападения на водопой

Водяная яма – это компьютерная атака, в ходе которой хакер наблюдает или угадывает веб-сайты, которыми часто пользуется организация или частное лицо. Затем злоумышленники заражают эти сайты с помощью вредоносного ПО, в результате чего некоторые пользователи также заражаются этой атакой. Эту технику сложнее обнаружить, поскольку хакеры ищут определенный IP-адрес для атаки и получения конкретной информации. Цель – атаковать систему пользователя и получить доступ к веб-сайтам на ней.

SQL-инъекция

SQL-инъекция (SQLi) – это атака, при которой злоумышленник использует вредоносный код для манипуляций с базой данных. Таким образом, они получают доступ к информации, хранящейся в базе данных организации. Они вмешиваются в запросы приложений для просмотра данных, включая данные пользователей, бизнес-данные и многое другое. Получив доступ, они могут либо удалить данные, либо изменить их, что приводит к изменению поведения приложения. В некоторых случаях хакер получает права администратора, что очень вредно для организации. SQLi атакует веб-приложения или веб-сайты, использующие базы данных SQL, такие как Oracle, SQL Server, MySQL и другие. Это самая старая и опасная атака, которая после успеха позволяет хакерам получить доступ к коммерческой тайне, персональным данным и интеллектуальной собственности компании. Если вы хотите узнать, как предотвратить такую атаку, ознакомьтесь с нашим руководством по предотвращению SQL-инъекций.

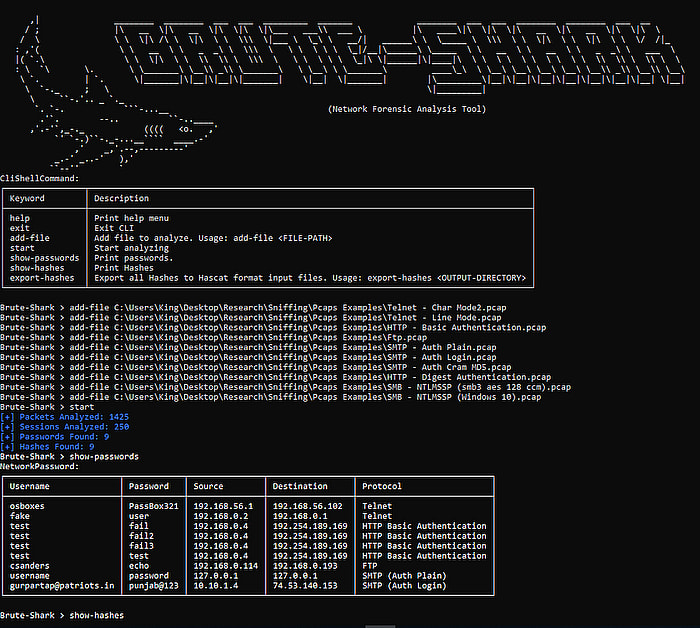

Атаки методом грубой силы

Атака методом грубой силы – это простой способ взлома, который основан на методах проб и ошибок для взлома паролей, ключей шифрования, учетных данных и прочего. Злоумышленники перебирают все возможные варианты, чтобы получить правильный. Под грубой силой здесь понимается использование хакерами силовых попыток проникнуть в личные аккаунты. Это старый метод атаки, но он по-прежнему популярен и эффективен среди хакеров. Хакеры получают прибыль от рекламы, крадут частные данные, распространяют вредоносное ПО, перехватывают вашу систему для вредоносной деятельности, портят репутацию вашего сайта и многое другое.

Существуют различные виды перебора, которые злоумышленники используют для получения доступа. К ним относятся простой перебор, атаки по словарю, гибридный перебор, обратный перебор и вброс учетных данных. Если вы пентестер, проверяющий надежность ИТ-системы своей компании, вы можете ознакомиться с нашим списком инструментов для атак грубой силы, чтобы подготовиться к худшим сценариям.

DNS-спуфинг (отравление кэша DNS)

В этом случае злоумышленники используют альтернативные DNS-записи для перенаправления трафика на вредоносный сайт. Например, вы недавно поступили в колледж, а старшекурсники изменили номера аудиторий. В результате вы оказываетесь не в том классе. Так будет продолжаться до тех пор, пока вы не получите правильный справочник кампуса. Подмена DNS работает аналогичным образом. Хакер вносит в кэш ложные данные, чтобы DNS-запросы выдавали неверный ответ, в результате чего вы попадаете на неправильные сайты. Эта атака относится к обманным киберугрозам.

Взлом паролей

Взлом паролей – это способ, который используют хакеры для получения учетных данных. Атака грубой силой также является методом взлома паролей.

При этом все пароли должны храниться с функцией деривации ключа (KDF). Если они хранятся в виде открытого текста, злоумышленник, взломавший базу данных, получит всю информацию об учетной записи. Для взлома паролей используются различные техники, такие как фишинг, вредоносное ПО, радужные атаки, угадывание, поиск по словарю и другие. Теперь, когда вы знаете о различных типах взломов, давайте перейдем на другую сторону и разберемся, как работают хакеры и их различные типы.

Кто такой хакер?

Хакер – это человек, который владеет сетевыми, программистскими, компьютерными и другими навыками, чтобы решать проблемы или создавать проблемы. Они проникают в компьютерную систему, чтобы установить вредоносное ПО, уничтожить данные, украсть информацию, вывести из строя устройства и многое другое. Это не означает, что все хакеры – плохие актеры. Они могут быть как хорошими, так и плохими. В некоторых случаях взлом используется как законная процедура легальными лицами для защиты своих систем и данных или страны. Однако большинство хакеров используют свои технические навыки, чтобы нанести вред организациям и частным лицам, похищая или раскрывая их информацию, требуя выкуп, разрушая их имидж в отрасли и так далее. Хакеры взламывают стены безопасности организации, чтобы получить несанкционированный доступ к телефонам, IoT-устройствам, целым вычислительным системам, сетям, планшетам и компьютерам. Они используют слабое место в сети или системе, чтобы проникнуть туда и начать атаку. Эти слабости бывают двух типов – технические и социальные. Однако не все хакеры одинаковы. Существуют различные виды хакеров, и знание этих типов поможет вам создать более надежную защиту для своих активов.

Различные типы хакеров

Вы знаете, что такое хакерство и каковы его виды. Но кто стоит за всеми этими взломами и как их распознать и отличить друг от друга? Поскольку все хакеры не являются преступниками, давайте разберемся в различных типах хакеров и проведем между ними различие.

Хакеры White Hat

Хакеры White Hat – это авторизованные хакеры, обладающие техническими знаниями для поиска уязвимостей в сетях и системах. Они имеют право взламывать системы для проверки уязвимостей в системе безопасности, чтобы оставаться защищенными от преступных хакеров. Они устраняют лазейки и слабые места в системе безопасности и защищают организацию от утечки данных и различных видов внешних и внутренних атак.

Хакеры “Черной шляпы”

Черные хакеры обладают теми же навыками, что и белые хакеры, но используют их не по назначению. Их называют киберпреступниками, которые взламывают системы с преступными или злонамеренными целями. Хакеры-черношляпники обладают передовыми навыками для осуществления возможных атак. Они ищут уязвимости в системе безопасности и лазейки для проведения атак, чтобы нанести серьезный ущерб организации в плане денег и репутации.

Хакеры “серой шляпы

Хакер в серой шляпе – это, опять же, эксперт по безопасности, который находит легкий способ взлома систем и сетей. Они находятся между хакерами “черной шляпы” и хакерами “белой шляпы”. Как? Они занимаются этой деятельностью либо для того, чтобы помочь владельцу сайта узнать об уязвимостях, либо для того, чтобы украсть информацию. В зависимости от рода деятельности они делятся на категории. Некоторые “серые” хакеры занимаются взломом ради своего удовольствия. У них нет никаких полномочий, но они сами выбирают, как использовать свои навыки.

Детские сценарии

Script kiddies также известны как хакеры-любители, поскольку они не обладают развитыми навыками в области взлома. Они следуют скриптам опытных хакеров, чтобы взламывать системы и сети. Как правило, скрипт-кидди выполняют эти действия только для того, чтобы привлечь внимание опытных хакеров. Они не владеют всеми знаниями о процессе, но их достаточно, чтобы наводнить IP-адрес избыточным трафиком. Например, скриптовые дети могут взламывать сайты во время шоппинга в “Черную пятницу”.

Хактивист

Хактивисты – это группа людей, которые занимаются хактивистской деятельностью, направленной против террористов, педофилов, наркоторговцев, религиозных организаций и т. д. Хактивисты совершают определенные действия в поддержку политических целей. Их мишенью становится целая организация или конкретная отрасль, которая, по их мнению, не соответствует их практикам и взглядам.

Вредоносный инсайдер/вредоносный хакер

Вредоносный инсайдер – это человек, например, подрядчик, бывший сотрудник, партнер и т. д., который имеет доступ к сети, данным или системе организации. Он намеренно использует их не по назначению и незаконно превышает лимиты доступа к данным. Их сложнее обнаружить, поскольку они имеют авторизованный доступ к данным и четко знают все пути, чтобы осуществить взлом запланированным способом. Безопасность облаков также нарушается из-за злоумышленников-инсайдеров.

Хакеры “зеленой шляпы

Green hat hackers – это новички или, можно сказать, неопытные в области взлома. Они не знакомы с механизмами безопасности и внутренним устройством Интернета. Зеленым хакерам не хватает опыта, но они жаждут изучить техники, чтобы подняться в рейтинге. Они не обязательно являются субъектами угроз, но могут причинить вред, практикуя свои разработки. Иногда они опасны, поскольку не знают, чем все закончится. Это может привести к худшему варианту, который будет трудно разрешить.

Хакеры в голубой шляпе

Хакеры “голубой шляпы” отличаются от других хакеров тем, что они не нацелены на сеть и систему организации, чтобы что-то украсть. Это мстители, которые взламывают компьютерные системы, чтобы лично отомстить организации. Они используют методы, чтобы получить доступ к различным аккаунтам или электронной почте. Получив информацию, они начинают эксплуатировать профили, отправляя неуместные сообщения и т. д. Иногда бывшие сотрудники взламывают серверы компаний, чтобы украсть конфиденциальную информацию и выложить ее в открытый доступ, чтобы испортить репутацию.

Хакеры Red Hat Хакеры, спонсируемые государством/нацией

Хакеры-красношляпники в чем-то похожи на хакеров-белошляпников, но они не уполномочены выполнять хакерские операции. Хакеры-красношляпники делают все возможное и предпринимают все шаги, чтобы остановить хакеров-черношляпников или других хакеров. Известно, что они начинают войну против нелегальных хакеров и выводят из строя их серверы и ресурсы. Иногда они выбирают незаконный способ планирования взлома. Короче говоря, хакеры Red Hat поступают правильно, идя по неправильному пути. Обычно они заражают системы “ужасных парней”, устраивают DDoS-атаки и используют инструменты для доступа к системе “плохого хакера”, чтобы разрушить ее.

Элитные хакеры

Элитные хакеры – это самые опытные хакеры в области хакерства. Они выбирают свой путь либо как хакеры-белохатки, либо как хакеры-чернохатки. Взлом систем и сбор информации – легкая задача для них, поскольку они обладают исключительным мастерством. Элитные хакеры пишут свои собственные эксплойты на основе имеющихся у них навыков и представлений о системах. Они часто используют дистрибутив Linux, созданный ими самими в соответствии с их потребностями, где у них есть все инструменты для взлома. Будь то операционная система Windows, Unix, Mac или Linux, элитные хакеры являются экспертами во всех областях.

Кибертеррористы

Кибертеррористы нападают на население, выводя из строя все основные инфраструктуры, такие как государственные учреждения, транспорт, энергетика и т. д. Любая кибератака, наносящая вред населению косвенными методами, называется кибертерроризмом. Они хотят добиться идеологических или политических выгод путем запугивания или угроз. Опытные кибертеррористы могут нанести огромный ущерб правительственным системам, используя свои навыки. Они могут оставить террористическое послание для дальнейших атак.

Заключение

Зная о различных взломах и хакерах, вы будете в курсе текущих рисков кибербезопасности. Это также поможет вам различать хакеров, поскольку они не являются плохими актерами. Таким образом, вы сможете вовремя принять необходимые меры безопасности, чтобы предотвратить атаки и минимизировать риски.