Защитите то, что важно для вашего бизнеса. При работе с контейнерами, Kubernetes, облаком и секретами есть о чем подумать. Необходимо применять и соотносить лучшие практики управления идентификацией и доступом, а также выбирать и использовать различные инструменты. Независимо от того, являетесь ли вы разработчиком или системным администратором, вам необходимо убедиться в правильности выбора инструментов для обеспечения безопасности вашей среды. Для корректной работы приложениям необходим доступ к конфигурационным данным. И хотя большинство конфигурационных данных не являются конфиденциальными, некоторые из них должны оставаться в тайне. Эти строки известны как секреты. Из-за отсутствия большого количества готовых решений многие компании пытаются создать собственные инструменты для управления секретами. Вот несколько из них, которые вы можете использовать в соответствии с вашими требованиями.

Лучшее программное обеспечение для управления секретами в 2024 году

HashiCorp Vault

HashiCorp Vault – это инструмент для безопасного хранения и доступа к секретам. Он обеспечивает единый интерфейс для секретных данных, поддерживая строгий контроль доступа и ведя обширный журнал аудита. Это инструмент, обеспечивающий защиту пользовательских приложений и баз, чтобы ограничить площадь и время атаки в случае взлома.

Кроме того, он предоставляет API, позволяющий получать доступ к секретам на основе политик. Любой пользователь API должен проверять и видеть только те секреты, на просмотр которых он уполномочен. Vault шифрует данные с помощью 256-битного AES с GCM. Он может накапливать данные в различных бэкендах, таких как Amazon DynamoDB, Consul и многих других. Vault поддерживает ведение журнала в локальный файл для служб аудита, на сервер Syslog или непосредственно в сокет. Vault записывает в журнал информацию о клиенте, совершившем действие, его IP-адресе, действии и времени его выполнения. При запуске/перезапуске всегда требуется один или несколько операторов, чтобы разблокировать хранилище. Он работает в основном с маркерами. Каждому маркеру соответствует политика, которая может ограничивать действия и пути. Ключевыми особенностями Vault являются:

- Он шифрует и расшифровывает данные, не сохраняя их.

- Vault может генерировать секреты по требованию для некоторых операций, например для баз данных AWS или SQL.

- Позволяет реплицировать данные в нескольких центрах обработки данных.

- В Vault встроена защита от отзыва секретов.

- Служит хранилищем секретов с данными контроля доступа.

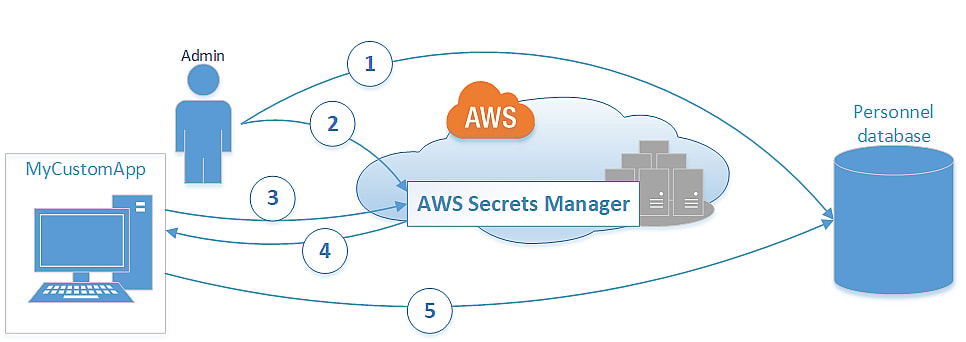

AWS Secrets Manager

Вы ожидали увидеть AWS в этом списке. Не так ли? У AWS есть решение для любой проблемы. AWS Secrets Manager позволяет быстро ротировать, управлять и извлекать учетные данные баз данных, ключи API и другие пароли. Используя Secrets Manager, вы можете защищать, анализировать и управлять секретами, необходимыми для доступа к возможностям облака AWS, сторонним сервисам и локальным сетям.

Secrets Manager позволяет управлять доступом к секретам с помощью тонких разрешений. Ключевыми особенностями AWS Secrets Manager являются:

- Шифрует секреты в состоянии покоя с помощью ключей шифрования.

- Кроме того, он расшифровывает секрет, а затем безопасно передает его по протоколу TLS.

- Предоставляет примеры кода, которые помогают вызывать API-интерфейсы менеджера секретов

- В нем есть библиотеки кэширования на стороне клиента для улучшения доступности и уменьшения задержки при использовании ваших секретов.

- Настройте конечные точки Amazon VPC (Virtual Private Cloud) для удержания трафика в сети AWS.

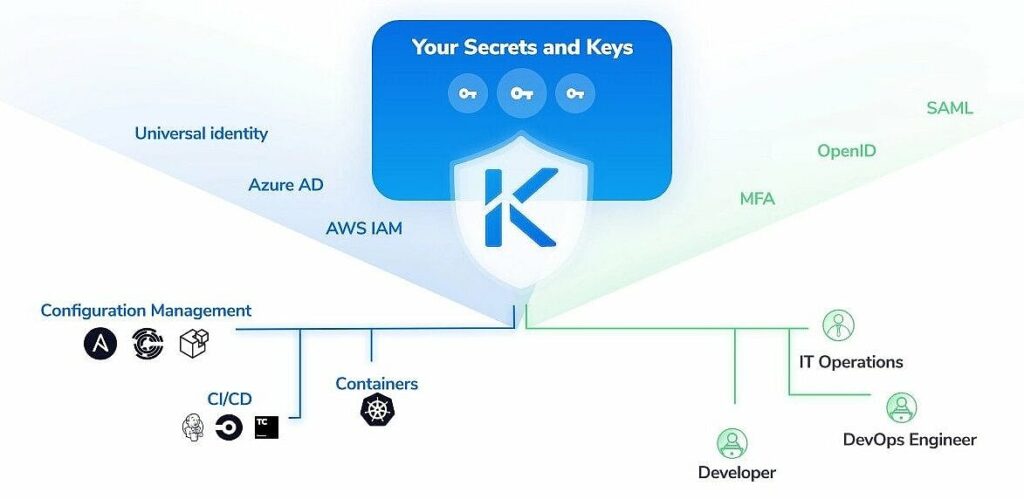

Akeyless Vault

Akeyless Vault – это унифицированная SaaS-платформа для сквозного управления секретами, обеспечивающая защиту всех типов учетных данных, как статических, так и динамических, включая автоматизацию сертификатов и ключи шифрования. Кроме того, она предоставляет уникальное решение для защиты удаленного доступа (zero-trust) ко всем ресурсам в традиционных, мультиоблачных и гибридных средах. Akeyless защищает секреты и ключи с помощью встроенной запатентованной технологии, сертифицированной по стандарту FIPS 140-2, и не имеет никаких сведений о секретах и ключах своих клиентов.

Основные характеристики включают:

- Глобально доступная платформа на базе SaaS, обеспечивающая встроенную высокую доступность (HA) и аварийное восстановление (DR) за счет использования облачной нативной архитектуры на базе мультирегионального и мультиоблачного сервиса.

- Расширенное управление секретами обеспечивает надежное хранилище для статических и динамических секретов, таких как пароли, учетные данные, ключи API, токены и т. д.

- Akeyless Vault обеспечивает предоставление и внедрение всех типов секретов во все ваши серверы, приложения и рабочие нагрузки, предоставляя широкий спектр плагинов, которые позволяют подключаться ко всем вашим DevOps и IT-платформам, таким как CI/CD, управление конфигурациями и инструменты оркестровки, такие как Kubernetes и Docker.

Самое быстрое время до производства, потому что:

- SaaS – нет необходимости в развертывании, установке или обслуживании.

- Мгновенный ввод в эксплуатацию с автоматическим переносом секретов из известных существующих хранилищ секретов

Платформа поддерживает еще два столба:

- Zero-Trust Application Access (AKA Remote Access), обеспечивая унифицированную аутентификацию и учетные данные для доступа “точно в срок”, позволяет защитить приложения и инфраструктуру без периметра.

- Encryption as-a-Service позволяет клиентам защищать конфиденциальные личные и деловые данные, применяя передовое шифрование на уровне приложений, сертифицированное по стандарту FIPS 140-2.

Keywhiz

Square Keywhiz помогает работать с секретами инфраструктуры, связками ключей GPG и учетными данными баз данных, включая сертификаты и ключи TLS, симметричные ключи, токены API и ключи SSH для внешних служб. Keywhiz – это инструмент для работы с секретами и обмена ими. Автоматизация в Keywhiz позволяет нам беспрепятственно распределять и настраивать основные секреты для наших услуг, что требует постоянной и безопасной среды. Ключевыми особенностями Keywhiz являются:

- Keywhiz Server предоставляет JSON API для сбора и управления секретами.

- Все секреты хранятся только в памяти и никогда не повторяются на диске.

- Пользовательский интерфейс выполнен на базе AngularJS, поэтому пользователи могут проверять и использовать его.

Confidant

Confidant – это инструмент управления секретами с открытым исходным кодом, обеспечивающий удобное хранение и безопасный доступ к секретам. Confidant хранит секреты в виде аппендикса в DynamoDB и генерирует уникальный ключ данных KMS для каждой модификации всех секретов, используя симметричную аутентифицированную криптографию Fernet.

Он представляет собой веб-интерфейс AngularJS, который позволяет конечным пользователям эффективно управлять секретами, формами секретов для сервисов и записью изменений. Некоторые из функций включают:

- Аутентификация KMS

- Шифрование версионных секретов в состоянии покоя

- Удобный веб-интерфейс для управления секретами

- Генерируйте маркеры, которые можно применять для аутентификации между сервисами или для передачи зашифрованных сообщений между сервисами.

SOPS

Позвольте представить вам SOPS, невероятный инструмент, который я недавно обнаружил. Это редактор зашифрованных файлов, поддерживающий такие форматы, как YAML, JSON, ENV, INI и BINARY. И что самое интересное? Он может шифровать ваши файлы с помощью AWS KMS, GCP KMS, Azure Key Vault, age и PGP. Вот тут-то и становится интересно. Представьте, что вы работаете на машине, у которой нет прямого доступа к ключам шифрования, таким как ключи PGP. Не волнуйтесь! SOPS позаботился о вас благодаря своей функции обслуживания ключей. Вы можете предоставить SOPS доступ к ключам шифрования, хранящимся на удаленной машине, путем переадресации сокета. Это как собственный портативный агент GPG!

SOPS работает по модели клиент-сервер для шифрования и расшифровки ключа данных. По умолчанию он запускает локальную службу ключей внутри процесса. Клиент отправляет запросы на шифрование или дешифрование в службу ключей, используя gRPC и буферы протоколов. Не волнуйтесь, эти запросы не содержат никаких криптографических ключей, ни открытых, ни закрытых. Я должен подчеркнуть, что в настоящее время соединение со службой ключей не имеет аутентификации или шифрования. Для обеспечения безопасности настоятельно рекомендуется аутентифицировать и шифровать соединение с помощью других средств, например туннеля SSH. Но подождите, это еще не все! SOPS может генерировать журналы аудита для отслеживания доступа к файлам в вашей контролируемой среде. Если эта функция включена, она записывает данные о расшифровке в базу данных PostgreSQL, включая временную метку, имя пользователя и расшифрованный файл. Неплохо, правда? Кроме того, SOPS предлагает две удобные команды для передачи расшифрованных секретов новому процессу: exec-env и exec-file. Первая инжектирует вывод в окружение дочернего процесса, а вторая сохраняет его во временном файле. Помните, что расширение файла определяет метод шифрования, используемый SOPS. Если вы шифруете файл в определенном формате, обязательно сохраните исходное расширение файла для расшифровки. Это самый простой способ обеспечить совместимость. SOPS черпает вдохновение в таких инструментах, как hiera-eyaml, credstash, sneaker и password store. Это фантастическое решение, которое избавляет от необходимости управлять PGP-шифрованными файлами вручную.

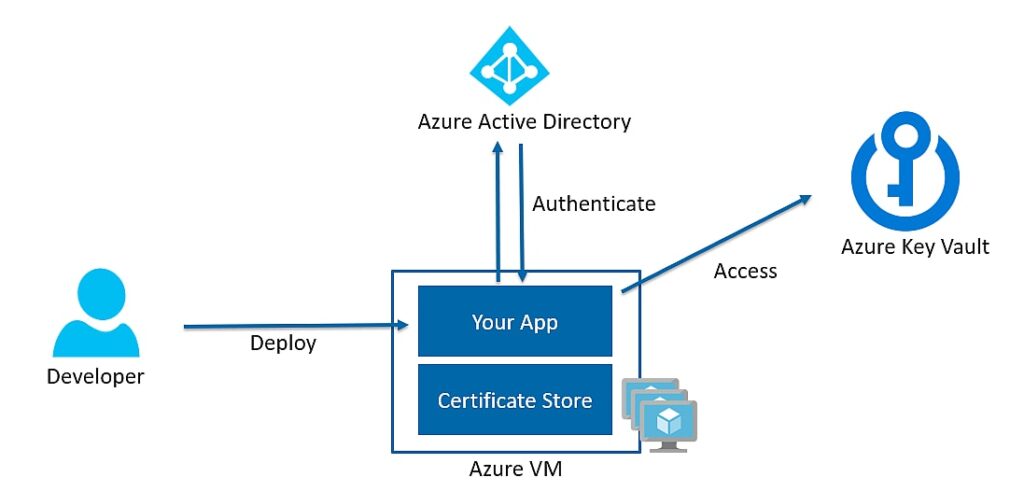

Azure Key Vault

Размещаете свои приложения на Azure? Если да, то это будет хорошим выбором. Azure Key Vault позволяет пользователям управлять всеми секретами (ключами, сертификатами, строками подключения, паролями и т. д.) для своих облачных приложений в определенном месте. Оно изначально интегрировано с источниками и целями секретов в Azure. Приложения за пределами Azure могут использовать его в дальнейшем. Вы также можете повысить производительность, сократив время задержки облачных приложений за счет хранения криптографических ключей в облаке, а не на локальном компьютере.

Azure поможет обеспечить защиту данных и соблюдение нормативных требований.

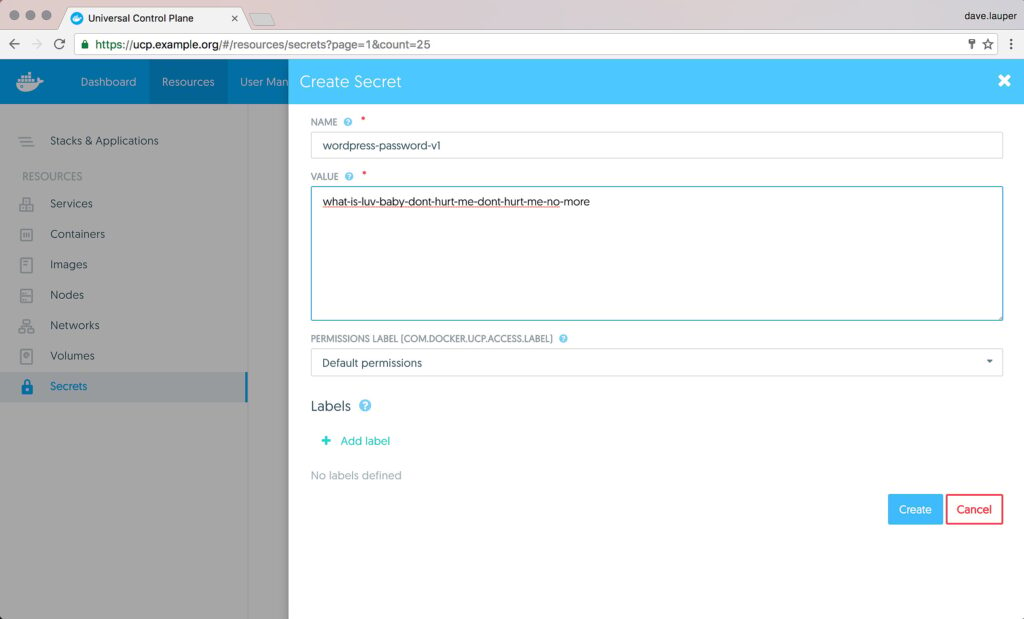

Секреты Docker

Секреты Docker позволяют легко добавить секрет в кластер, и он передается только по взаимно аутентифицированным TLS-соединениям. Затем данные поступают на управляющий узел в секретах Docker, и он автоматически сохраняет их во внутреннем хранилище Raft, которое гарантирует, что данные должны быть зашифрованы.

Секреты Docker можно легко применять для управления данными и передачи их контейнерам, имеющим к ним доступ. Это предотвращает утечку секретов, когда приложение использует их.

Knox

Knox был разработан социальной медиаплатформой Pinterest для решения проблемы ручного управления ключами и ведения аудиторского следа. Knox написан на языке Go, а клиенты взаимодействуют с сервером Knox с помощью REST API. Для хранения ключей Knox использует временную базу данных. Он шифрует данные, хранящиеся в базе данных, с помощью AES-GCM и главного ключа шифрования. Knox также доступен в виде образа Docker.

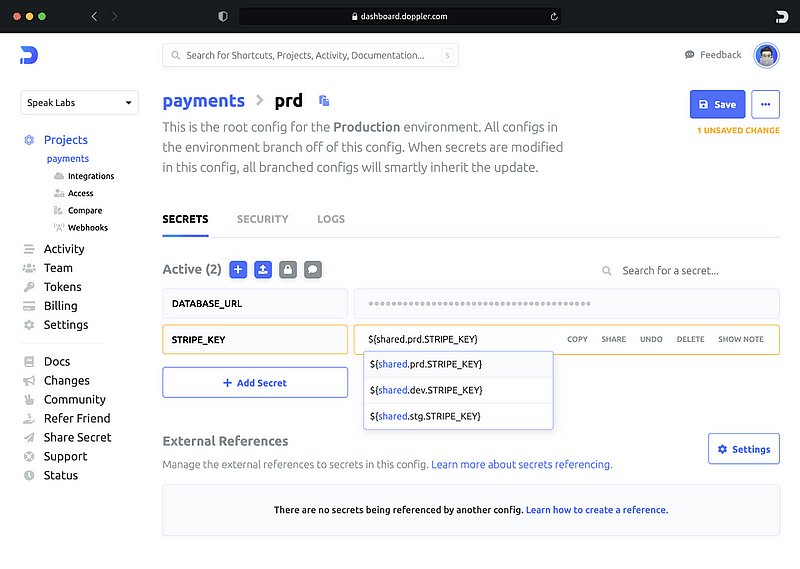

Doppler

Тысячи организаций – от стартапов до предприятий – используют Doppler для синхронизации секретов и конфигурации приложений в разных средах, между членами команды и устройствами. Нет необходимости делиться секретами по электронной почте, в zip-файлах, на git и в Slack; позвольте вашим командам сотрудничать так, чтобы они получали их мгновенно после добавления секрета. Doppler позволит вам расслабиться, автоматизируя процесс и экономя время. Вы можете создавать ссылки на часто используемые секреты, чтобы одно обновление в некоторых интервалах делало всю работу. Используйте секреты в Serverless, Docker или где угодно – Doppler работает вместе с вами. Когда ваш стек развивается, он остается в неизменном виде, позволяя вам начать работу в течение нескольких минут. Doppler CLI знает все о получении ваших секретов на основе каталога вашего проекта. Не беспокойтесь, если что-то изменится, вы можете легко откатить неработающие модификации одним щелчком мыши или через CLI и API. С Doppler вы будете работать умнее, а не напряженнее и получите программное обеспечение для управления секретами бесплатно. Если вы хотите получить больше возможностей и преимуществ, воспользуйтесь стартовым пакетом по цене $6 в месяц за место.

Далее мы обсудим, где можно хранить секреты.

Где вы храните секреты?

Только не говорите мне, что у вас все еще есть секреты в GitHub. Если вы создаете надежное приложение, есть вероятность, что его функции потребуют доступа к секретам или любой другой конфиденциальной информации, которую вы храните. Эти секреты могут включать в себя:

- Ключи API

- Учетные данные базы данных

- Ключи шифрования

- Конфиденциальные параметры конфигурации (адрес электронной почты, имена пользователей, флаги отладки и т.д.)

- Пароли

Однако надежная защита этих секретов впоследствии может оказаться непростой задачей. Поэтому вот несколько советов для разработчиков и сисадминов:

Исправление зависимостей функций

Не забывайте отслеживать библиотеки, используемые в функциях, и выявлять уязвимости путем их постоянного мониторинга.

Используйте API-шлюзы в качестве буфера безопасности

Не открывайте функции непосредственно для взаимодействия с пользователем. Используйте возможности API-шлюзов ваших облачных провайдеров, чтобы обеспечить еще один уровень безопасности поверх функции.

Защита и проверка данных при передаче

Обязательно используйте HTTPS для безопасного канала связи и проверяйте SSL-сертификаты для защиты удаленной идентификации.

Соблюдайте правила безопасного кодирования кода приложений.

Не имея серверов для взлома, злоумышленники обратят свой взор на прикладной уровень, поэтому позаботьтесь о защите своего кода.

Храните секреты в надежном месте

Утечка конфиденциальной информации может быть легко осуществлена, а устаревшие учетные данные могут стать причиной атак на радужные таблицы, если вы не используете надлежащие решения для управления секретами. Не храните секреты в системе приложений, переменных окружения или системе управления исходным кодом.

Заключение

Управление ключами в корпоративном мире очень болезненно, в том числе из-за нехватки знаний и ресурсов. Вместо этого некоторые компании встраивают ключи шифрования и другие программные секреты непосредственно в исходный код использующего их приложения, что создает риск раскрытия секретов. Надеюсь, все вышесказанное даст вам представление о некоторых из лучших программ для управления учетными данными приложений.